תחילת העבודה עם פריסת נקודות הקצה של Microsoft Defender for

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

רוצה להתנסות ב- Microsoft Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

עצה

כמלווה למאמר זה, עיין במדריך ההגדרה של Microsoft Defender for Endpoint כדי לסקור שיטות עבודה מומלצות וללמוד על כלים חיוניים כגון הפחתת פני השטח של ההתקפה וההגנה מהדור הבא. לקבלת חוויה מותאמת אישית המבוססת על הסביבה שלך, באפשרותך לגשת למדריך ההגדרה האוטומטי של Defender for Endpoint במרכז הניהול של Microsoft 365.

הגדל את יכולות האבטחה הזמינות והגן טוב יותר על הארגון שלך מפני איומי סייבר על-ידי פריסת Microsoft Defender עבור נקודת קצה וצירוף המכשירים שלך. קליטת המכשירים שלך מאפשרת לך לזהות ולהעצור איומים במהירות, לתעדף סיכונים ולפתח את ההגנות שלך במערכות הפעלה ובמכשירי רשת.

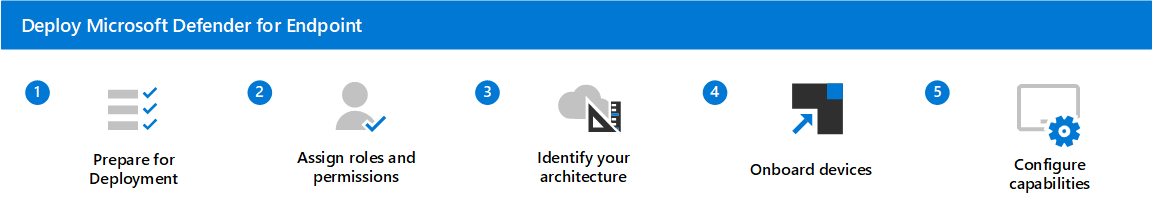

מדריך זה מספק חמישה שלבים שיעזרו לפרוס את Defender for Endpoint כפתרון הגנה של נקודות קצה מרובות פלטפורמות. הוא עוזר לך לבחור את כלי הפריסה הטוב ביותר, מכשירים קלוט ולקבוע תצורה של יכולות. כל שלב מתאים למאמר נפרד.

השלבים לפריסת Defender for Endpoint הם:

- שלב 1 - הגדרת פריסת נקודות קצה של Microsoft Defender: שלב זה מתמקד בהכנות הסביבה שלך לפריסה.

- שלב 2 - הקצאת תפקידים והרשאות: זהה והקצה תפקידים והרשאות כדי להציג ולנהל את Defender for Endpoint.

- שלב 3 - זהה את הארכיטקטורה שלך ובחר את שיטת הפריסה: זהה את הארכיטקטורה שלך ואת שיטת הפריסה המתאימה ביותר לארגון שלך.

- שלב 4 - מכשירים מחוברים: הערכה וצירוף של המכשירים שלך אל Defender for Endpoint.

- שלב 5 - קביעת תצורה של יכולות: כעת אתה מוכן לקבוע את התצורה של יכולות האבטחה של Defender for Endpoint כדי להגן על המכשירים שלך.

חשוב

Microsoft ממליצה להשתמש בתפקידים עם הכי פחות הרשאות. פעולה זו עוזרת לשפר את האבטחה עבור הארגון שלך. מנהל מערכת כללי הוא תפקיד בעל הרשאה גבוהה שאמור להיות מוגבל לתרחישי חירום כאשר אין באפשרותך להשתמש בתפקיד קיים.

דרישות

להלן רשימה של דרישות מוקדמות הנדרשות לפריסת Defender for Endpoint:

- אתה מנהל מערכת כללי

- הסביבה שלך עומדת בדרישות המינימליות

- יש לך מלאי מלא של הסביבה שלך. הטבלה הבאה מספקת נקודת התחלה לאיסוף מידע ולהבטיח מבעלי העניין להבין את הסביבה שלך. המלאי עוזר לזהות יחסי תלות ו/או שינויים אפשריים הנדרשים בטכנולוגיות או בתהליכים.

| מה | תיאור |

|---|---|

| ספירת נקודות קצה | ספירה כוללת של נקודות קצה לפי מערכת הפעלה. |

| ספירת שרתים | הספירה הכוללת של שרתים לפי גירסת מערכת ההפעלה. |

| מנגנון ניהול | שם וגירסה של מנגנון ניהול (לדוגמה, System Center Configuration Manager Current Branch 1803). |

| התפלגות CDOC | מבנה CDOC ברמה גבוהה (לדוגמה, רמה 1 מופצת ל- Contoso, Tier 2 ו- Tier 3 בתוך הבית, המופצות ברחבי אירופה ואסיה). |

| פרטי אבטחה ואירועים (SIEM) | טכנולוגיית SIEM בשימוש. |

השלב הבא

התחל את הפריסה שלך עם שלב 1 - הגדרת פריסת נקודות קצה של Microsoft Defender עבור

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילה הטכנית שלנו: Microsoft Defender for Endpoint Tech Community.