שלב 3: אימות קישוריות הלקוח לכתובות MICROSOFT DEFENDER עבור נקודת קצה URL של שירות

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

ודא שלהלקוחות יש אפשרות להתחבר לכתובות ה- URL של שירות Defender for Endpoint באמצעות Defender for Endpoint Client Analyzer כדי להבטיח שנקודות קצה יוכלו להעביר את מדידת השימוש לשירות.

לקבלת מידע נוסף על מנתח הלקוח של Defender for Endpoint, ראה פתרון בעיות של תקינות חיישנים באמצעות Microsoft Defender עבור נקודת קצה Client Analyzer.

הערה

באפשרותך להפעיל את Defender for Endpoint Client Analyzer במכשירים לפני הצירוף ולאחר הצירוף.

- בעת בדיקה במכשיר הרשום ב- Defender for Endpoint, הכלי ישתמש בפרמטרים של צירוף.

- בעת בדיקה במכשיר שעדיין לא צרף ל- Defender for Endpoint, הכלי ישתמש ברירות המחדל של ארצות הברית, בריטניה ואיחוד האירופי.

עבור כתובות ה- URL של השירות המאוחד המסופקות על-ידי קישוריות יעילה (ברירת מחדל לדיירים חדשים), כאשר בודקים מכשירים שעדיין לא מחוברים ל- Defender for Endpoint,mdeclientanalyzer.cmdהפעל עם-o <path to MDE onboarding package >. הפקודה תשתמש בפרמטרים גיאוגרפיים מקובץ ה- Script של הצירוף כדי לבדוק את הקישוריות. אחרת, בדיקת ברירת המחדל של קדם-הצירוף פועלת מול ערכת כתובות ה- URL הסטנדרטית. עיין בסעיף הבא לקבלת פרטים נוספים.

ודא שתצורות ה- Proxy הושלמו בהצלחה. לאחר מכן, WinHTTP יכול לגלות ולקיים תקשורת דרך שרת ה- Proxy בסביבה שלך, ולאחר מכן שרת ה- Proxy מאפשר תעבורה לכתובות ה- URL של שירות Defender for Endpoint.

הורד את Microsoft Defender עבור נקודת קצה Client Analyzer שבו פועל חיישן נקודת הקצה Defender for Endpoint.

חלץ את MDEClientAnalyzer.zip של המכשיר.

פתח שורת פקודה עם הרשאות מלאות:

- עבור אל התחל והקלדcmd.

- לחץ באמצעות לחצן העכבר הימני על שורת הפקודה ובחר הפעל כמנהל מערכת.

הזן את הפקודה הבאה והקש Enter:

HardDrivePath\MDEClientAnalyzer.cmdהחלף את HardDrivePath בנתיב, שבו הורד הכלי MDEClientAnalyzer. לדוגמה:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdהכלי יוצר ומחלץ את MDEClientAnalyzerResult.zip התיקיה שבה יש להשתמש ב- HardDrivePath.

פתח MDEClientAnalyzerResult.txt ואמת שביצעת את שלבי קביעת התצורה של ה- Proxy כדי לאפשר גילוי שרת וגישה לכתובות ה- URL של השירות.

הכלי בודק את הקישוריות של כתובות URL של שירות Defender עבור נקודת קצה. ודא שהתצורה של לקוח Defender for Endpoint מוגדרת לקיים אינטראקציה. הכלי מדפיס את התוצאות בקובץMDEClientAnalyzerResult.txt עבור כל כתובת URL שעשויה לשמש לתקשורת עם שירותי Defender for Endpoint. לדוגמה:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

אם אחת מאפשרויות הקישוריות מחזירה מצב (200), לקוח Defender for Endpoint יכול לקיים תקשורת עם כתובת ה- URL שנבדקה כראוי באמצעות שיטת קישוריות זו.

עם זאת, אם תוצאות בדיקת הקישוריות מציינות כשל, מוצגת שגיאת HTTP (ראה קודי מצב HTTP). לאחר מכן, תוכל להשתמש בכתובות ה- URL בטבלה המוצגת תחת הפוך גישה לזמינה לכתובות URL של שירות Defender for Endpoint בשרת ה- Proxy. כתובות ה- URL הזמינות לשימוש תלויות באזור שנבחר במהלך הליך הצירוף.

הערה

בדיקת הקישוריות בענן של הכלי 'מנתח הקישוריות' אינן תואמות ליצירות התהליך של חסימת כלל הפחתת Surface של Attack Surface שמקורן בפקודות PSExec ו- WMI. יהיה עליך להפוך כלל זה ללא זמין באופן זמני, כדי להפעיל את כלי הקישוריות. לחלופין, באפשרותך להוסיף באופן זמני אי-הכללות של ASR בעת הפעלת המנתח.

כאשר TelemetryProxyServer מוגדר ברישום או דרך מדיניות קבוצתית, Defender for Endpoint יחזור לפעול, הוא לא מצליח לגשת ל- Proxy המוגדר.

בדיקת הקישוריות לשיטה היעית של צירוף

אם אתה בודק את הקישוריות במכשיר שעדיין לא צרף ל- Defender for Endpoint באמצעות הגישה היעיפה (רלוונטית הן למכשירים חדשים והן עבור מכשירים ההעברה):

הורד את חבילת הצירוף היעומה עבור מערכת הפעלה רלוונטית.

חלץ את .cmd מהחבילה צירוף.

בצע את ההוראות בסעיף הקודם כדי להוריד את מנתח הלקוח.

הפעל

mdeclientanalyzer.cmd -o <path to onboarding cmd file>מתוך התיקיה MDEClientAnalyzer. הפקודה משתמשת בפרמטרים גיאוגרפיים מקובץ ה- Script של צירוף כדי לבדוק את הקישוריות.

אם אתה בודק את הקישוריות במכשיר הרשום ב- Defender for Endpoint באמצעות חבילת הצירוף היעומה, הפעל את Defender for Endpoint Client Analyzer כרגיל. הכלי משתמש בפרמטרי הצירוף שתצורתם נקבעה כדי לבדוק את הקישוריות.

לקבלת מידע נוסף על האופן שבו ניתן לגשת ל- Script יעיל יותר של צירוף, ראה צירוף מכשירים באמצעות קישוריות מכשיר יעילה.

חיבורי כתובת URL של שירות Microsoft Monitoring Agent (MMA)

עיין בהדרכה הבאה כדי לבטל את הדרישה של תווים כלליים (*) עבור הסביבה הספציפית שלך בעת שימוש בנציג הניטור של Microsoft (MMA) עבור גירסאות קודמות של Windows.

קלוט מערכת הפעלה קודמת עם סוכן הניטור של Microsoft (MMA) לתוך Defender for Endpoint (לקבלת מידע נוסף, ראה צירוף גירסאות קודמות של Windows ב- Defender עבור שרתי נקודת קצה ו- Onboard Windows).

ודא כי המחשב מדווח בהצלחה לפורטל Microsoft Defender שלך.

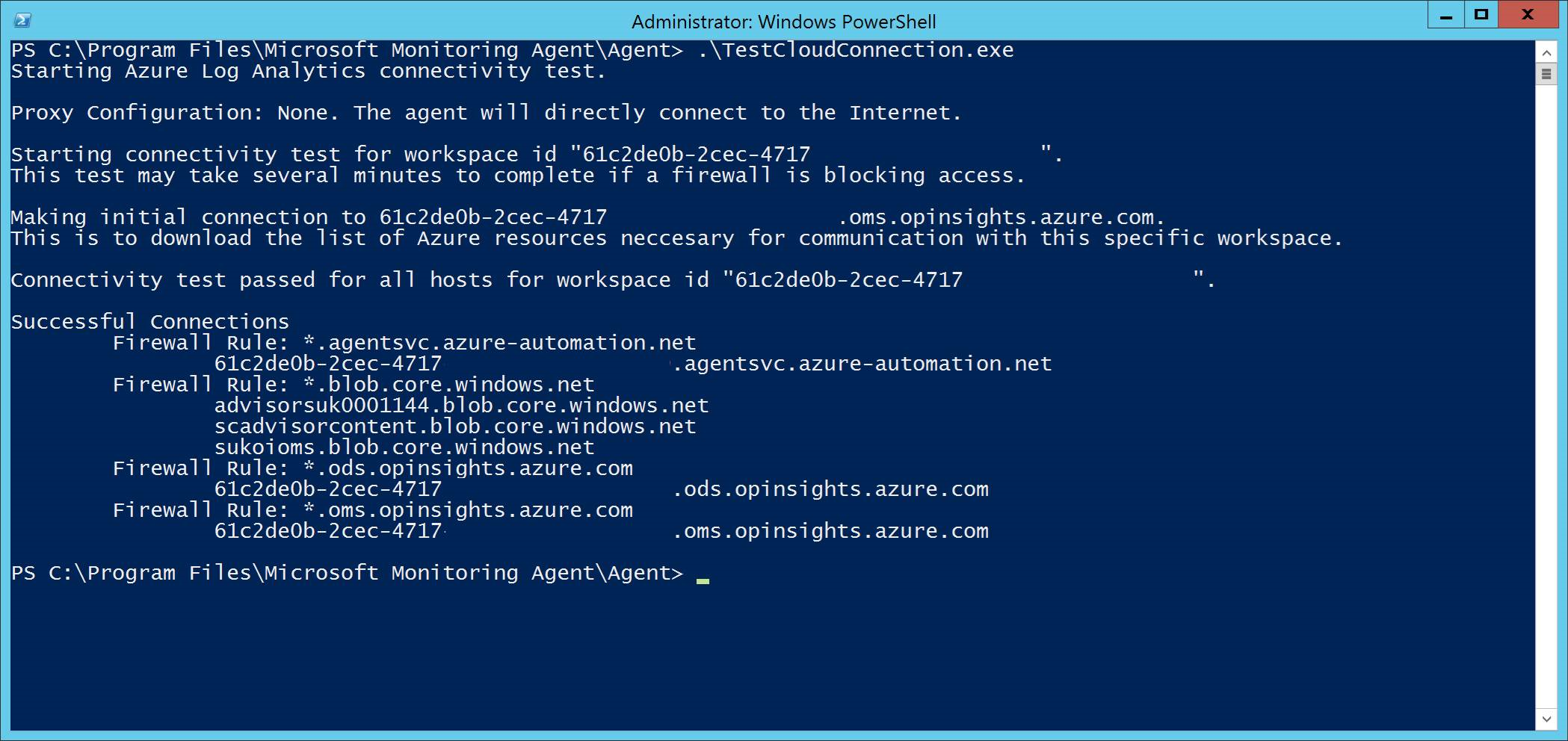

הפעל את כלי TestCloudConnection.exe כדי

C:\Program Files\Microsoft Monitoring Agent\Agentלאמת את הקישוריות ולקבל את כתובות ה- URL הדרושות עבור סביבת העבודה הספציפית שלך.עיין ברשימת Microsoft Defender עבור נקודת קצה URL לקבלת הרשימה המלאה של הדרישות עבור האזור שלך (עיין בגיליון האלקטרוני של כתובות URL של שירות).

ניתן להחליף את התווים הכלליים (*) *.ods.opinsights.azure.comשנמצאים בשימוש ב- , *.oms.opinsights.azure.comו *.agentsvc.azure-automation.net - URL במזהה סביבת העבודה הספציפי שלך. מזהה סביבת העבודה ספציפי לסביבה ולסביבת העבודה שלך. ניתן למצוא אותו במקטע צירוף של הדייר שלך בתוך Microsoft Defender הפורטל.

ניתן *.blob.core.windows.net להחליף את נקודת הקצה של כתובת ה- URL בכתובות ה- URL המוצגות במקטע "כלל חומת אש: *.blob.core.windows.net" בתוצאות הבדיקה.

הערה

במקרה של צירוף באמצעות Microsoft Defender ענן, ניתן להשתמש בסביבות עבודה מרובות. יהיה עליך לבצע את ההליך TestCloudConnection.exe במחשב הרשום מכל סביבת עבודה (כדי לקבוע אם קיימים שינויים בכתובות ה- URL *.blob.core.windows.net בין סביבות העבודה).

השלב הבא

צירוף מכשירים שאינם של Windows Client Onboard Windows Server