למד כיצד לנהל את הפגיעות של Log4Shell ב- Microsoft Defender for Endpoint

פגיעות Log4Shell היא פגיעות של ביצוע קוד מרחוק (RCE) שנמצאת בספריית הרישום של Apache Log4j 2. מאחר ש- Apache Log4j 2 נמצא בשימוש נפוץ על-ידי יישומי תוכנה ושירותים מקוונים רבים, הוא מייצג מצב מורכב וסיכון גבוה עבור חברות ברחבי העולם. הוא נקרא "Log4Shell" (CVE-2021-44228, CVE-2021-45046) הוא מציג וקטור תקיפה חדש שתוקפים יכולים לנצל כדי לחלץ נתונים ולפרוס תוכנות כופר בארגון.

הערה

עיין בהדרכה בבלוגים למניעת פגיעות Log4j 2 ולזיהוי ולגילוי ניצול של פגיעויות Log4j 2 ומרכז התגובה לאבטחה של Microsoft לקבלת הדרכה ומידע טכני אודות הפגיעות והמלצות צמצום סיכונים ספציפיות למוצר כדי להגן על הארגון שלך.

מבט כולל על יכולות גילוי, ניטור והפחתת סיכונים

ניהול פגיעויות של Defender מספק לך את היכולות הבאות כדי לעזור לך לזהות, לנטר ולצמצם את החשיפה הארגונית שלך לפגיעות של Log4Shell:

- גילוי: זיהוי מכשירים חשופים, הן Microsoft Defender עבור מכשירים מחוברים של נקודת קצה והן מכשירים שהתגלו אך עדיין אינם מחוברים, מבוסס על תוכנות פגיעות וקבצים פגיעים שזוהו בדיסק.

- מודעות לאיומים: תצוגה מאוחדת כדי להעריך את החשיפה הארגונית שלך. תצוגה זו מציגה את החשיפה שלך ברמת המכשיר וברמת התוכנה, ומספקת גישה לפרטים על קבצים פגיעים כמו, בפעם האחרונה שהיא נראתה, הפעם האחרונה שהיא בוצעה והאחרונה שהיא בוצעה עם יציאות פתוחות. באפשרותך להשתמש במידע זה כדי לתעדף את פעולות התיקון שלך. ייתכן שיוצגו בלוח המחוונים נתונים הקשורים למכשירים חשופים עד 24 שעות.

- אפשרויות צמצום סיכונים: החל אפשרויות צמצום סיכונים כדי לצמצם את סיכון החשיפה.

- ציד מתקדם: השתמש בחיפוש מתקדם כדי להחזיר פרטים עבור קבצי log4j פגיעים המזוהים בדיסק.

הערה

יכולות אלה נתמכות ב- Windows 10 & Windows 11, Windows Server, Linux ו- macOS.

התמיכה ב- Linux מחייבת שימוש ב- Microsoft Defender עבור Endpoint Linux גירסה 101.52.57 (30.121092.15257.0) ואילך.

התמיכה ב- macOS מחייבת שימוש ב- Microsoft Defender for Endpoint macOS client גירסה 20.121111.15416.0 ואילך.

לקבלת מידע נוסף אודות גירסאות נתמכות, ראה פלטפורמות ויכולות של מערכות הפעלה נתמכות.

גילוי מכשירים חשופים

יכולות ניהול פגיעויות של Defender מוטבע, יחד עם הפעלת זיהוי Log4j בפורטל Microsoft Defender, יסייעו לך לגלות מכשירים שנחשפו לפגיעות של Log4Shell.

מכשירים מחוברים מוערכת באמצעות יכולות קיימות של ניהול פגיעויות של Defender, שעשויות לגלות תוכנות וקבצים פגיעים.

לגילוי במכשירים שהתגלו אך עדיין לא מחוברים, יש להפעיל את זיהוי Log4j. פעולה זו מפעילה בדיקות באותו אופן שבו המכשיר גילוי באופן פעיל בדיקות הרשת שלך. Probing כולל נקודות קצה מרובות מחוברות (Windows 10+ ו- Windows Server 2019+ מכשירים) ו probing רק בתוך רשתות משנה כדי לזהות מכשירים פגיעים שנחשפו מרחוק ל- CVE-2021-44228.

כדי להפוך זיהוי יומן רישום4 לזמין:

עבור אל הגדרות>הגדרת גילוי>מכשירים.

בחר הפוך זיהוי יומן רישום4j2 לזמין (CVE-2021-44228).

לחץ שמור.

הפעלת בדיקות אלה מפעילה את זרימת Log4j הסטנדרטית מבלי לגרום להשפעה מזיקה על המכשיר שנחקר או על התקן הגישוש. התהליך מתבצע על-ידי שליחת בקשות HTTP מרובות למכשירים שהתגלו, מיקוד יציאות נפוצות של יישומי אינטרנט (לדוגמה - 80,8000,8080,443,8443) וכתובות URL. הבקשה מכילה כותרות HTTP עם תוכן מנה של JNDI המפעיל בקשת DNS מהמחשב הגישוש.

לדוגמה, User-Agent: ${jndi:dns://192.168.1.3:5353/MDEDiscoveryUser-Agent} כאשר 192.168.1.3 הוא ה- IP של מחשב ההפצה.

הערה

הפעלת זיהוי Log4j2 פירושה גם שהתקנים מחוברים ישתמשו בחיתוך עצמי כדי לזהות פגיעויות מקומיות.

זיהוי תוכנות וקבצים פגיעים

ניהול פגיעויות של Defender מספק שכבות של זיהוי כדי לעזור לך לגלות:

תוכנה פגיע: גילוי מבוסס על ספירות פלטפורמה נפוצות (CPE) מותקנות של יישומים שידוע כי הם פגיעים לביצוע קוד מרחוק של Log4j.

קבצים פגיעים: המערכת מבצעת הערכה של שני הקבצים בזיכרון ובקבצים במערכת הקבצים. קבצים אלה יכולים להיות קבצי Jar של Log4j-core עם הגירסה החגיעה הידועה או Uber-JAR המכילה מחלקת בדיקת מידע של jndi חשופה או קובץ log4j-core פגיע. באופן ספציפי, זה:

- קובע אם קובץ JAR מכיל קובץ Log4j פגיע על-ידי בחינת קבצי JAR וחיפוש הקובץ הבא: \META-INF\maven\org.apache.logging.log4j\log4j-core\pom.properties - אם קובץ זה קיים, גירסת Log4j נקראה ומחלצת.

- חיפוש קובץ JndiLookup.class בתוך קובץ JAR על-ידי חיפוש נתיבים המכילים את המחרוזת "/log4j/core/lookup/JndiLookup.class" - אם הקובץ JndiLookup.class קיים, Defender Vulnerability Management קובע אם JAR זה מכיל קובץ Log4j עם הגירסה המוגדרת ב- pom.properties.

- מחפש קבצי JAR פגיעים מסוג Log4j-core המוטבעים בתוך JAR מקונן על-ידי חיפוש נתיבים המכילים אחת מחרוזות אלה:

- lib/log4j-core-

- WEB-INF/lib/log4j-core-

- App-INF/lib/log4j-core-

טבלה זו מתארת את יכולות החיפוש הפלטפורמות והגרסאות הנתמכות:

| יכולת | סוג קובץ | Windows 10+, שרת 2019+ |

Server 2012R2, שרת שרת2016 |

Server 2008R2 | Linux + macOS |

|---|---|---|---|---|---|

| חיפוש בזיכרון | ליבת Log4j | כן | כן[1] | - | כן |

| Uber-JARs | כן | כן[1] | - | כן | |

| חיפוש בכל הקבצים בדיסק | ליבת Log4j | כן | כן[1] | כן | - |

| Uber-JARs | כן | כן[1] | - | - |

(1) יכולות זמינות כאשר KB5005292 ב- Windows Server 2012 R2 וב- Windows Server 2016.

קבל מידע על אפשרויות החשיפה וההפחתת הסיכון של Log4Shell

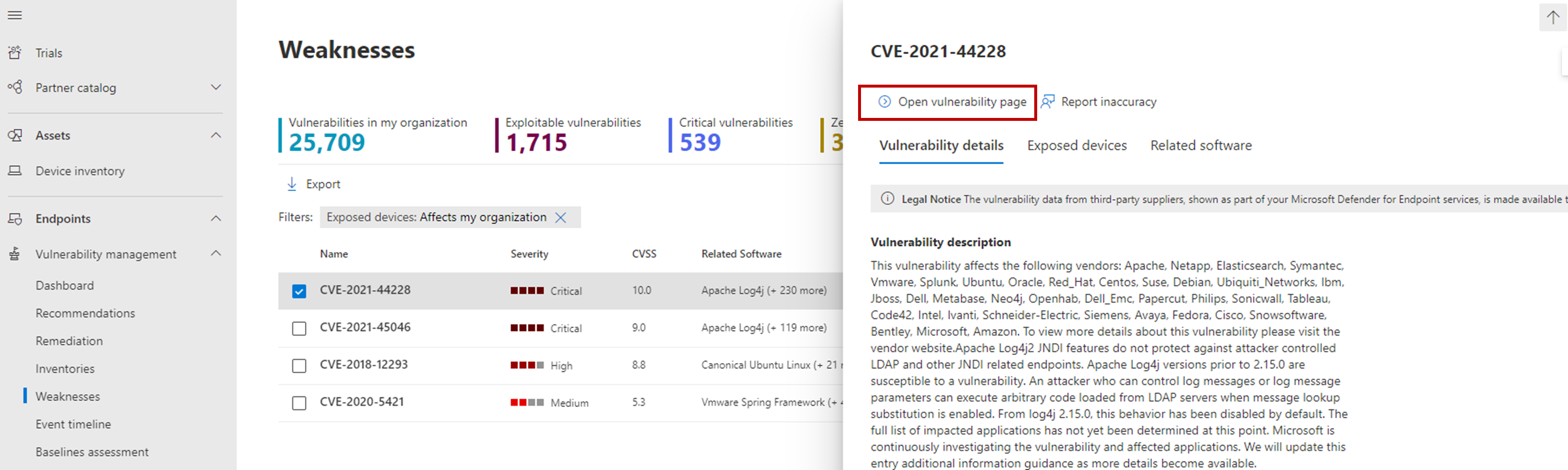

בפורטל Microsoft Defender, עבור אל נקודות תורפה של>נקודות תורפה.

בחר CVE-2021-44228.

בחר פתח דף פגיעות.

צמצום סיכונים של פגיעות Log4Shell

ניתן לצמצם את הפגיעות של log4Shell על-ידי מניעת בדיקות מידע של JNDI בגירסאות Log4j 2.10 - 2.14.1 עם תצורות ברירת מחדל. כדי ליצור פעולת צמצום סיכונים זו, מלוח המחוונים של מודעות לאיומים:

בחר הצג פרטי פגיעות.

בחר אפשרויות צמצום סיכונים.

באפשרותך לבחור להחיל את צמצום הסיכונים על כל המכשירים החשופים או לבחור מכשירים ספציפיים מחוברים. כדי להשלים את התהליך ולהחיל את צמצום הסיכונים במכשירים, בחר צור פעולת צמצום סיכונים.

מצב צמצום סיכונים

מצב צמצום הסיכונים מציין אם צמצום הסיכונים של הפתרון כדי להפוך בדיקות מידע של JDNI ללא זמינות הוחל על המכשיר. באפשרותך להציג את מצב צמצום הסיכונים עבור כל מכשיר מושפע בכרטיסיות מכשירים חשופים. הדבר יכול לעזור לתעדף צמצום סיכונים ו/או תיקון של מכשירים בהתבסס על מצב צמצום הסיכונים שלהם.

הטבלה הבאה מפרטת את המצבים הפוטנציאליים של צמצום סיכונים:

| מצב צמצום סיכונים | תיאור |

|---|---|

| פתרון הוחל |

Windows: משתנה LOG4J_FORMAT_MSG_NO_LOOKUPS הסביבה נצפה לפני האתחול מחדש האחרון של המכשיר. Linux + macOS: כל התהליכים הפועלים LOG4J_FORMAT_MSG_NO_LOOKUPS=true במשתנהי הסביבה שלהם. |

| פתרון ממתין לאתחול מחדש | משתנה LOG4J_FORMAT_MSG_NO_LOOKUPS הסביבה מוגדר, אך לא זוהה אתחול מחדש לאחר מכן. |

| לא הוחל |

Windows: LOG4J_FORMAT_MSG_NO_LOOKUPS הסביבה הנבחרת לא נצפה. Linux + macOS: לא כל התהליכים הפועלים LOG4J_FORMAT_MSG_NO_LOOKUPS=true במשתנהי הסביבה שלהם, ופעולה של צמצום סיכונים לא הוחלה על המכשיר. |

| מצומצום חלקית | Linux + macOS: למרות שפעולה של צמצום סיכונים הוחלה במכשיר, לא כל התהליכים הפועלים LOG4J_FORMAT_MSG_NO_LOOKUPS=true במשתנהי הסביבה שלה. |

| לא ישים | מכשירים עם קבצים פגיעים שאינם בטווח הגירסאות של צמצום הסיכונים. |

| לא ידוע | לא היתה אפשרות לקבוע את מצב צמצום הסיכונים בשלב זה. |

הערה

ייתכן שיחלפו כמה שעות עד שמצב צמצום הסיכונים המעודכן של מכשיר ישתקף.

ביטול צמצום סיכונים שחל על הפגיעות של Log4Shell

במקרים שבהם יש להחזיר את צמצום הסיכונים, בצע את הפעולות הבאות:

עבור Windows:

פתח חלון PowerShell עם הרשאות מלאות.

הפעל את הפקודה הבאה:

[Environment]::SetEnvironmentVariable("LOG4J\_FORMAT\_MSG\_NO\_LOOKUPS", $null,[EnvironmentVariableTarget]::Machine)

השינוי ייכנס לתוקף לאחר ההפעלה מחדש של המכשיר.

עבור Linux:

פתח את הקובץ /etc/environment ומחק את השורה LOG4J_FORMAT_MSG_NO_LOOKUPS=true

מחק את הקובץ /etc/systemd/system.conf.d/log4j_disable_jndi_lookups.conf

מחק את הקובץ /etc/systemd/user.conf.d/log4j_disable_jndi_lookups.conf

השינוי ייכנס לתוקף לאחר ההפעלה מחדש של המכשיר.

עבור macOS:

הסר את הגדרת הקובץ. LOG4J_FORMAT_MSG_NO_LOOKUPS.plist מהתיקיות הבאות:

- /Library/LaunchDaemons/

- /Library/LaunchAgents/

- /Users/[username]/Library/LaunchAgents/ - עבור כל המשתמשים

השינוי ייכנס לתוקף לאחר ההפעלה מחדש של המכשיר.

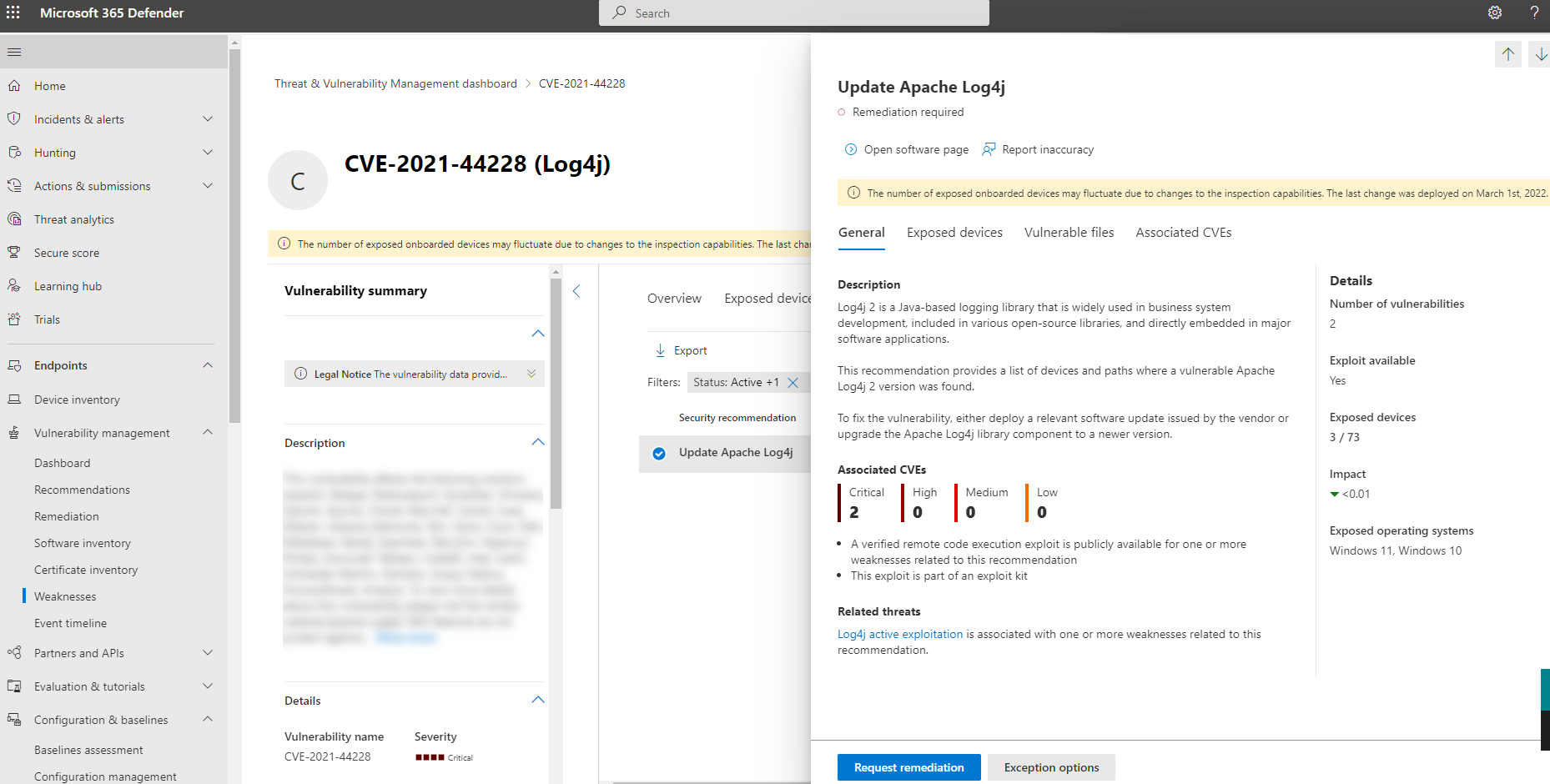

המלצות אבטחה של Apache Log4j

כדי לראות המלצות אבטחה פעילות הקשורות ל- Apache log4j, בחר בכרטיסיה המלצות אבטחה מתוך דף פרטי הפגיעות. בדוגמה זו, אם תבחר Update Apache Log4j תראה תפריט נשלף אחר עם מידע נוסף:

בחר בקש תיקון כדי ליצור בקשת תיקון.

גילוי הפגיעות בפורטל Microsoft Defender

לאחר שנמצאים מכשירים, קבצים ותוכנות חשופים, המידע הרלוונטי עובר דרך החוויות הבאות בפורטל Microsoft Defender:

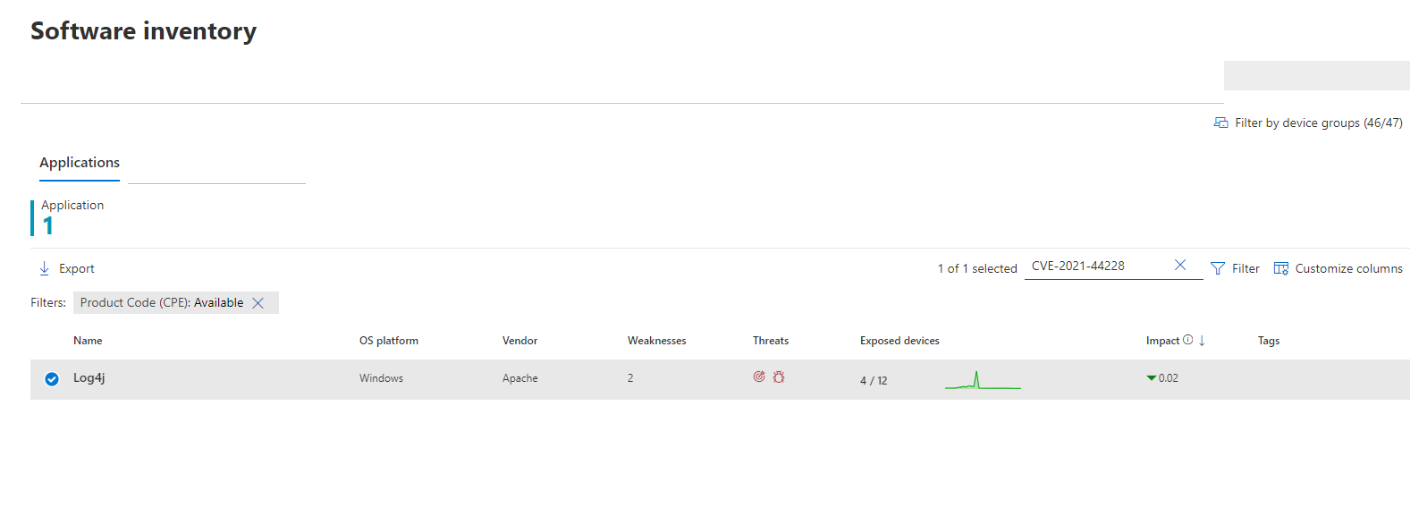

מלאי תוכנה

בדף מלאי התוכנה, חפש את CVE-2021-44228 כדי לראות פרטים על ההתקנות והחשיפה של תוכנת Log4j:

חולשות

בדף החולשות, חפש את CVE-2021-44228 כדי לראות מידע אודות הפגיעות של Log4Shell:

השתמש לציד מתקדם

באפשרותך להשתמש בשאילתת הציד המתקדם הבאה כדי לזהות פגיעויות בתוכנה מותקנת במכשירים:

DeviceTvmSoftwareVulnerabilities

| where CveId in ("CVE-2021-44228", "CVE-2021-45046")

באפשרותך להשתמש בשאילתת הציד המתקדם הבאה כדי לזהות פגיעויות בתוכנה מותקנת במכשירים כדי להציג ממצאים ברמת הקובץ מהדיסק:

DeviceTvmSoftwareEvidenceBeta

| mv-expand DiskPaths

| where DiskPaths contains "log4j"

| project DeviceId, SoftwareName, SoftwareVendor, SoftwareVersion, DiskPaths