סריקה מאומתת עבור Windows

חל על:

הערה

כדי להשתמש בתכונה זו, תדרוש ניהול פגיעויות של Microsoft Defender עצמאי או אם אתה כבר לקוח של תוכנית Microsoft Defender עבור נקודת קצה 2, ההרחבה Defender Vulnerability Management.

סריקה מאומתת עבור Windows מספקת את היכולת להפעיל סריקות במכשירי Windows לא מנוהלים. באפשרותך לייעד מרחוק לפי טווחי IP או שם מארחים ולסרוק את שירותי Windows על-ידי ניהול פגיעויות של Microsoft Defender עם אישורים כדי לגשת מרחוק למכשירים. לאחר קביעת התצורה של ההתקנים המנוהקים הייעודיים, תתנסה באופן קבוע לאיתור פגיעויות תוכנה. כברירת מחדל, הסריקה תפעל כל ארבע שעות עם אפשרויות לשינוי מרווח זמן זה או שהוא יפעל פעם אחת בלבד.

מנהלי אבטחה יוכלו לראות את המלצות האבטחה האחרונות ולס לסקור פגיעויות שהתגלו לאחרונה עבור המכשיר הייעודי בפורטל Microsoft Defender החדש.

עצה

הידעת שתוכל לנסות את כל התכונות ב- ניהול פגיעויות של Microsoft Defender בחינם? גלה כיצד להירשם לקבלת גירסת ניסיון ללא תשלום.

התקנת סורק

בדומה לסריקה מאומתת של התקן רשת, תזדקק להתקן סריקה שבו הסורק מותקן. אם הסורק עדיין לא מותקן אצלך, ראה התקנת הסורק לקבלת שלבים לגבי אופן ההורדה וההתקנה שלו.

הערה

לא נדרשים שינויים עבור סורקים מותקנים קיימים מראש.

דרישות מוקדמות

הסעיף הבא מפרט את הדרישות המוקדמות הדרושות לך כדי להשתמש סריקה מאומתת עבור Windows.

סורק חשבון

נדרש חשבון סריקה כדי לגשת מרחוק למכשירים. חשבון זה חייב להיות חשבון שירות מנוהל של קבוצה (gMsa).

הערה

אנו ממליצים לחשבון gMSA הוא חשבון לפחות בעל הרשאות הרשאה עם הרשאות הסריקה הנדרשות בלבד, והוא מוגדר למחזור הסיסמה באופן קבוע.

כדי ליצור חשבון gMsa:

בבקר התחום שלך בחלון PowerShell, הפעל את:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 הוא השם של החשבון שאתה יוצר, וסורק-win11-I$ מייצג את שם המכונה שבו יפעל סוכן הסורק. רק מחשב זה יוכל לאחזר את סיסמת החשבון. באפשרותך לספק רשימה מופרדת באמצעות פסיקים של מחשבים.

- ניתן לבצע שינוי חשבון קיים באמצעות Get-ADServiceAccount ו- Set-ADServiceAccount

כדי להתקין את חשבון שירות AD, במחשב שבו סוכן הסורק יפעל באמצעות חלון PowerShell עם הרשאות מלאות, הפעל את:

Install-ADServiceAccount -Identity gmsa1

אם PowerShell שלך אינו מזהה פקודות אלה, סביר להניח שחסר לך מודול נדרש של PowerShell. ההוראות לגבי אופן ההתקנה של המודול משתנות בהתאם למערכת ההפעלה שלך. לקבלת מידע נוסף, ראה תחילת העבודה עם חשבונות שירות מנוהלים של קבוצה.

מכשירים סרוקים

השתמש בטבלה הבאה לקבלת הדרכה לגבי התצורות הדרושות, יחד עם ההרשאות הדרושות עבור חשבון הסריקה, בכל מכשיר לסריקה:

הערה

השלבים הבאים הם רק דרך מומלצת אחת לקבוע את התצורה של ההרשאות בכל מכשיר שיש לסרוק ומשתמש בקבוצה Performance Monitor Users. באפשרותך גם לקבוע את תצורת ההרשאות בדרכים הבאות:

- הוסף את החשבון לקבוצת משתמשים אחרת ותן את כל ההרשאות הדרושות לקבוצה זו.

- הענק הרשאות אלה באופן מפורש לחשבון הסריקה.

כדי לקבוע את התצורה של ההרשאה ולהחיל אותה על קבוצת מכשירים שברצונך לסרוק באמצעות מדיניות קבוצתית, ראה קביעת תצורה של קבוצת מכשירים עם מדיניות קבוצתית.

| התקנים לדרישות סרוקות | תיאור |

|---|---|

| Windows Management Instrumentation (WMI) זמין | כדי להפוך את Windows Management Instrumentation (WMI) מרוחק לזמין:

|

| 'סריקת חשבון' היא חברה בקבוצה 'משתמשי צג ביצועים' | חשבון הסריקה חייב להיות חבר בקבוצה Performance Monitor Users במכשיר כדי שניתן יהיה לסרוק אותו. |

| לקבוצת המשתמשים של צג הביצועים יש הרשאות 'הפוך חשבון לזמין' ו'זמין מרחוק' מרחב שמות של WMI של Root/CIMV2 | כדי לאמת הרשאות אלה או להפוך הבאות לזמינות:

|

| לקבוצת המשתמשים של צג הביצועים צריכה להיות הרשאות בפעולות DCOM | כדי לאמת הרשאות אלה או להפוך הבאות לזמינות:

|

קביעת תצורה של קבוצת מכשירים עם מדיניות קבוצתית

מדיניות קבוצתית תאפשר לך להחיל בצובר את התצורות הדרושות, וכן את ההרשאות הנדרשות עבור חשבון הסריקה, על קבוצת מכשירים לסריקה.

בצע שלבים אלה בבקר תחום כדי לקבוע תצורה של קבוצת מכשירים בו-זמנית:

| שלב | תיאור |

|---|---|

| Create אובייקט מדיניות קבוצתית חדש |

|

| הפוך את Windows Management Instrumentation (WMI) לזמין | כדי להפוך את Windows Management Instrumentation (WMI) מרוחק לזמין:

|

| אפשר WMI דרך חומת האש | כדי לאפשר ל- Windows Management Instrumentation (WMI) לעבור דרך חומת האש:

|

| הענקת הרשאות לביצוע פעולות DCOM | כדי להעניק הרשאות לביצוע פעולות DCOM:

|

| הענק הרשאות למרווח השמות של WMI Root\CIMV2 על-ידי הפעלת קובץ Script של PowerShell באמצעות מדיניות קבוצתית: |

|

קובץ Script לדוגמה של PowerShell

השתמש בקובץ ה- Script הבא של PowerShell כנקודת התחלה כדי להעניק הרשאות למרווח השמות של WMI Root\CIMV2 באמצעות מדיניות קבוצתית:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

לאחר החלת מדיניות GPO על מכשיר, כל ההגדרות הנדרשות יחולו וחשבון gMSA שלך יוכל לגשת למכשיר ולסרוק אותו.

קביעת תצורה של סריקה מאומתת חדשה

כדי לקבוע תצורה של סריקה מאומתת חדשה:

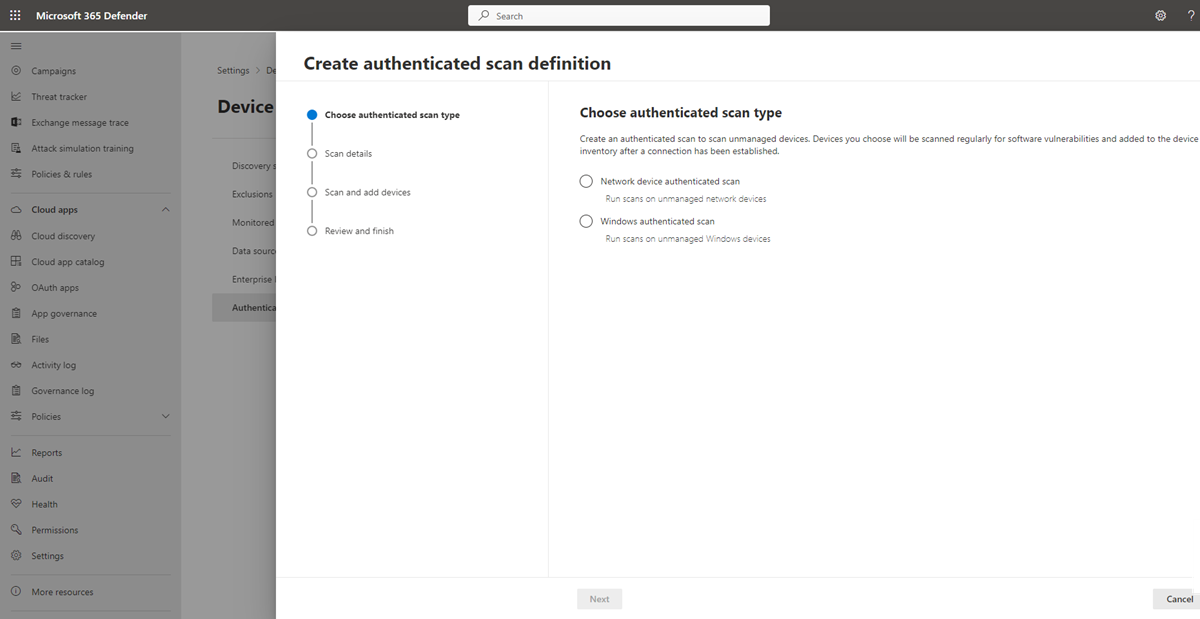

עבור אל הגדרות>גילוי מכשירים>סריקות מאומתותבפורטל Microsoft Defender שלך.

בחר הוסף סריקה חדשה ובחר סריקה מאומתת של Windows ובחר הבא.

הזן שם סריקה.

בחר את התקן הסריקה: המכשיר הרשום שבו תשתמש כדי לסרוק את המכשירים הלא מנוהלים.

הזן את היעד (טווח): טווחי כתובות ה- IP או שם המארח שברצונך לסרוק. באפשרותך להזין את הכתובות או לייבא קובץ CSV. ייבוא קובץ יעקוף כתובות שנוספו באופן ידני.

בחר את מרווח הזמן לסריקה: כברירת מחדל, הסריקה תפעל כל ארבע שעות, תוכל לשנות את מרווח הסריקה או להפעיל אותה פעם אחת בלבד, על-ידי בחירה באפשרות 'אל תחזור'.

בחר את שיטת האימות שלך - קיימות שתי אפשרויות לבחר:

- Kerberos (מועדף)

- לנהל משא ומתן

הערה

האפשרות 'נהל משא ומתן' חוזרת ל- NTLM במקרים שבהם Kerberos נכשל. השימוש ב- NTLM אינו מומלץ מאחר שהוא אינו פרוטוקול מאובטח.

הזן את האישורים ניהול פגיעויות של Microsoft Defender כדי לגשת מרחוק למכשירים:

- השתמש ב- Azure KeyVault: אם אתה מנהל את האישורים שלך ב- Azure KeyVault, באפשרותך להזין את כתובת ה- URL של Azure KeyVault ואת השם הסודי של Azure KeyVault כדי שניתן יהיה לגשת אליהם באמצעות התקן הסריקה כדי לספק אישורים

- עבור הערך הסודי של Azure KeyVault, השתמש בפרטי חשבון gMSA בתבנית Domain; Username

בחר הבא כדי להפעיל או לדלג על סריקת הבדיקה. לקבלת מידע נוסף אודות סריקות בדיקה, ראה סריקה והוספת התקני רשת.

בחר הבא כדי לסקור את ההגדרות ולאחר מכן בחר שלח כדי ליצור את הסריקה המאומתת החדשה.

הערה

כאשר הסורק המורשה משתמש כעת באלגוריתם הצפנה שאינו תואם לתקני עיבוד המידע הפדרלי (FIPS), הסורק אינו יכול לפעול כאשר ארגון אוכף את השימוש באלגוריתמים תואמי FIPS.

כדי לאפשר אלגוריתמים שאינם תואמים ל- FIPS, הגדר את הערך הבא ברישום עבור המכשירים שבהם יפעל הסורק: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy עם ערך DWORD בשם Enabled וערך 0x0

אלגוריתמים תואמי FIPS משמשים רק ביחס למחלקות ולסוכנויות של ממשלת ארצות הברית.

סריקה מאומתת עבור ממשקי API של Windows

באפשרותך להשתמש בממשקי API כדי ליצור סריקה חדשה ולהצגת כל הסריקות הקיימות שתצורתן נקבעה בארגון שלך. לקבלת מידע נוסף, ראה:

- קבל את כל הגדרות הסריקה

- הוספה, מחיקה או עדכון של הגדרת סריקה

- השג את כל סוכני הסריקה

- קבל סוכן סריקה לפי מזהה

- קבל את היסטוריית הסריקה לפי הגדרה

- קבל את היסטוריית הסריקה לפי הפעלה

מאמרים קשורים

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור