אפשר כללי צמצום פני השטח של ההתקפה

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

- האנטי-וירוס של Microsoft Defender

פלטפורמות

- Windows

עצה

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

כללים להפחתת פני השטח של ההתקפה עוזרים למנוע פעולות שתוכנות זדוניות פוגעות בהן לעתים קרובות כדי לסכן מכשירים ורשתות.

דרישות

תכונות הפחתת פני השטח של ההתקפה בכל הגירסאות של Windows

באפשרותך להגדיר כללים להפחתת פני השטח של ההתקפה עבור מכשירים שבהם פועלת כל אחת מההדורות והגרסאות הבאות של Windows:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Pro גירסה 1709 ואילך

- Windows 10 Enterprise גירסה 1709 ואילך

- Windows Server, גירסה 1803 (ערוץ חצי-שנתי) ואילך

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

כדי להשתמש בערכת התכונות שלמות של כללי צמצום פני השטח של ההתקפה, עליך:

- Microsoft Defender אנטי-וירוס כ- AV ראשי (הגנה בזמן אמת מופעלת)

- הגנת מסירה בענן מופעלת (יש כללים שמחריכים זאת)

- Windows 10 Enterprise E5 או E3 License

למרות שכללים להפחתת פני השטח של ההתקפה אינם דורשים רשיון של Windows E5, עם רשיון Windows E5, אתה מקבל יכולות ניהול מתקדמות, כולל ניטור, ניתוח וזרימות עבודה הזמינות ב- Defender for Endpoint, וכן יכולות דיווח ותצורה בפורטל Microsoft Defender XDR. יכולות מתקדמות אלה אינן זמינות עם רשיון E3, אך ניתן עדיין להשתמש ב- מציג האירועים כדי לסקור אירועי כלל הפחתת שטח התקפה.

כל כלל הפחתת פני השטח של ההתקפה מכיל אחת מארבע הגדרות:

- לא נקבעה תצורה | מושבת: השבת את כלל צמצום השטח של ההתקפה

- בלוק: אפשר את כלל צמצום פני השטח של ההתקפה

- ביקורת: הערכת האופן שבו כלל ההפחתת פני השטח של ההתקפה ישפיע על הארגון שלך אם הוא זמין

- אזהרה: הפוך את כלל הירידה של משטח התקיפה לזמין, אך אפשר למשתמש הקצה לעקוף את הבלוק

אנו ממליצים להשתמש בכללי הפחתת פני השטח של ההתקפה עם רשיון Windows E5 (או SKU דומה של רישוי) כדי לנצל את יכולות הניטור והדיווח המתקדמות הזמינות ב- Microsoft Defender עבור נקודת קצה (Defender for Endpoint). עם זאת, אם יש לך רשיון אחר, כגון Windows Professional או Windows E3 שאינו כולל יכולות ניטור ודיווח מתקדמות, באפשרותך לפתח כלי ניטור ודיווח משלך מעל האירועים הנוצרים בכל נקודת קצה כאשר כללי צמצום פני השטח של התקיפה מופעלים (לדוגמה, העברת אירועים).

עצה

לקבלת מידע נוסף על רישוי Windows, ראה Windows 10 רישוי רב משתמשים וקבל את המדריך לרישוי רב משתמשים עבור Windows 10.

באפשרותך להפעיל את כללי ההפחתה של משטח התקיפה באמצעות כל אחת מהשיטות הבאות:

- Microsoft Intune

- ניהול מכשירים ניידים (MDM)

- Microsoft Configuration Manager

- מדיניות קבוצתית

- PowerShell

מומלץ לבצע ניהול ברמת הארגון, כגון Intune או Microsoft Configuration Manager ארגוניים. ניהול ברמת הארגון מחליף הגדרות מתנגשות של מדיניות קבוצתית או PowerShell בעת ההפעלה.

אל תכלול קבצים ותיקיות בכללי צמצום פני השטח של ההתקפה

ניתן לא לכלול קבצים ותיקיות בהערכה על-ידי רוב כללי ההקטנה של משטח התקיפה. משמעות הדבר היא כי גם אם כלל הפחתת פני השטח של ההתקפה קובע שהקובץ או התיקיה מכילים אופן פעולה זדוני, הוא אינו חוסם את הפעלת הקובץ.

חשוב

אי-הכללת קבצים או תיקיות עשויה להפחית קשות את ההגנה שסופקה על-ידי כללים לצמצום שטח התקיפה. ניתן להפעיל קבצים לא כלולים, ולא יתועדו דוח או אירוע. אם כללים להפחתת פני השטח של ההתקפה מזהים קבצים שאתה סבור שאינם אמורים להיות מזוהים, עליך להשתמש תחילה במצב ביקורת כדי לבדוק את הכלל. אי הכללה מוחלת רק כאשר היישום או השירות שלא נכללו מופעלים. לדוגמה, אם תוסיף אי הכללה עבור שירות עדכון שכבר פועל, שירות העדכון ימשיך להפעיל אירועים עד לעצירה והפעלה מחדש של השירות.

בעת הוספת פריטים שאינם נכללים, זכור נקודות אלה:

- פריטים שאינם נכללים מבוססים בדרך כלל על קבצים או תיקיות בודדים (באמצעות נתיבי תיקיות או הנתיב המלא של הקובץ שלא ייכללו).

- נתיבי אי-הכללה יכולים להשתמש במתני סביבה ובתווים כלליים. ראה שימוש בתווים כלליים בשם הקובץ ובנתיב התיקיה או ברשימות אי-ההכללה של הסיומת

- בעת פריסה באמצעות מדיניות קבוצתית או PowerShell, אי-הכללות חלות על כל כללי ההפחתה של משטח התקיפה. באמצעות Intune, ניתן לקבוע תצורה של אי הכללה עבור כלל ספציפי של צמצום פני השטח של ההתקפה. ראה קביעת תצורה של כללי צמצום שטח תקיפה לכל כלל שאינם נכללים

- ניתן להוסיף אי-הכללות בהתבסס על קוד Hash של אישורים וקובץ, על-ידי מתן אפשרות לקובץ של Defender for Endpoint ומחווני אישור שצוינו. ראה ניהול מחוונים.

התנגשות מדיניות

אם מדיניות מתנגשת מוחלת באמצעות MDM ו- GP, ההגדרה המוחלת מ- GP מקבלת קדימות.

כללי הפחתת פני השטח של ההתקפה עבור מכשירים מנוהלים תומכים כעת באופן הפעולה עבור מיזוג הגדרות ממדיניות שונה, כדי ליצור ערכת-על של מדיניות עבור כל מכשיר. רק ההגדרות שאינן מתנגשות ממוזגות, בעוד שההגדרות המתנגשות אינן נוספות לערכת-העל של הכללים. בעבר, אם שני פריטי מדיניות כללו התנגשויות עבור הגדרה אחת, שני פריטי המדיניות שסומנו כהתנגשות, ולא נפרסו הגדרות משני הפרופילים. אופן הפעולה של מיזוג כלל הפחתת פני השטח של ההתקפה הוא כדלקמן:

- כללי הפחתת פני השטח של ההתקפה מהפרופילים הבאים מוערכים עבור כל מכשיר שעליו חלים הכללים:

- Devices > Configuration profiles > Endpoint protection profiles >Microsoft Defender Exploit Guard Attack>Surface Reduction.

- מדיניות ההקטנה >של פני השטח של אבטחת נקודת הקצה>, כללי צמצום השטח של ההתקפה.

- תוכניות בסיסיות לאבטחת > נקודות קצה >Microsoft Defender כללים להפחתת>Surface של התקפה בסיסית של ATP.

- הגדרות שאינן כוללות התנגשויות מתווספות ל קבוצת-על של מדיניות עבור המכשיר.

- כאשר לשני פריטי מדיניות או יותר יש הגדרות מתנגשות, ההגדרות המתנגשות אינן נוספות למדיניות המשולבת, בעוד שהגדרות שאינן מתנגשות נוספות למדיניות ערכת-העל החלה על מכשיר.

- רק התצורות עבור הגדרות מתנגשות נשמרות.

- כללי הפחתת פני השטח של ההתקפה מהפרופילים הבאים מוערכים עבור כל מכשיר שעליו חלים הכללים:

שיטות תצורה

סעיף זה מספק פרטי תצורה עבור שיטות התצורה הבאות:

ההליכים הבאים להפיכת כללים להפחתה של משטח ההתקפה כוללים הוראות לאי-הכללה של קבצים ותיקיות.

Intune

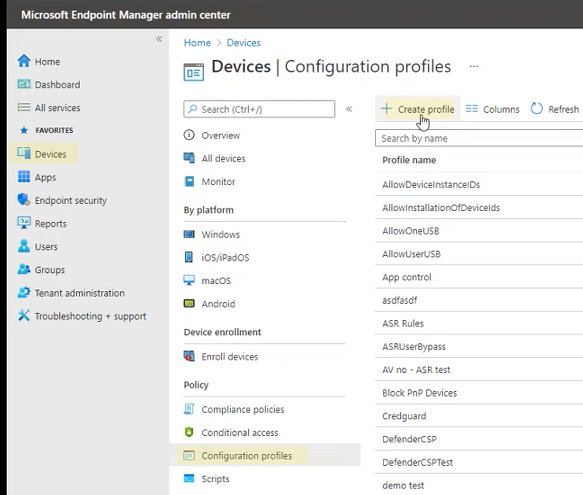

פרופילי תצורת מכשיר

בחר פרופילי תצורת>מכשיר. בחר פרופיל קיים להגנה על נקודת קצה או צור פרופיל חדש. כדי ליצור פרופיל חדש, בחר Create שלך והזן מידע עבור פרופיל זה. עבור סוג פרופיל, בחר הגנת נקודת קצה. אם בחרת פרופיל קיים, בחר מאפיינים ולאחר מכן בחר הגדרות.

בחלונית הגנה על נקודות קצה, בחר באפשרות Windows Defender Exploit Guard ולאחר מכן בחר הפחתת פני השטח של ההתקפה. בחר את ההגדרה הרצויה עבור כל כלל צמצום פני השטח של ההתקפה.

תחת חריגות של הפחתת Surface להתקפה, הזן קבצים ותיקיות בודדים. באפשרותך גם לבחור ייבוא כדי לייבא קובץ CSV המכיל קבצים ותיקיות שלא ייכללו בכללי צמצום פני השטח של ההתקפה. יש לעצב כל שורה בקובץ ה- CSV באופן הבא:

C:\folder,%ProgramFiles%\folder\file,C:\pathבחר אישור בשלוש חלוניות התצורה. לאחר מכן Create אם אתה יוצר קובץ חדש להגנה על נקודת קצה או שמור אם אתה עורך קובץ קיים.

מדיניות אבטחה של נקודת קצה

בחר הפחתת שטח של התקפה של>נקודת קצה של אבטחה. בחר כלל קיים להפחתת פני השטח של ההתקפה או צור כלל חדש. כדי ליצור מדיניות חדשה, בחר Create מדיניות והזן מידע עבור פרופיל זה. עבור סוג פרופיל, בחר כללי צמצום פני השטח של התקיפה. אם בחרת פרופיל קיים, בחר מאפיינים ולאחר מכן בחר הגדרות.

בחלונית הגדרות תצורה , בחר Attack Surface Reduction ולאחר מכן בחר את ההגדרה הרצויה עבור כל כלל צמצום פני השטח של ההתקפה.

תחת רשימה של תיקיות נוספות שיש להגן עליהן , רשימת אפליקציות שיש לגשת לתיקיות מוגנות, ואל תכלול קבצים נתיבים מכללי ההפחתה של משטח התקיפה , הזן קבצים ותיקיות בודדים. באפשרותך גם לבחור ייבוא כדי לייבא קובץ CSV המכיל קבצים ותיקיות שלא ייכללו בכללי צמצום פני השטח של ההתקפה. יש לעצב כל שורה בקובץ ה- CSV באופן הבא:

C:\folder,%ProgramFiles%\folder\file,C:\pathבחר הבא בשלוש חלוניות התצורה ולאחר מכן Create אם אתה יוצר מדיניות חדשה או שמור אם אתה עורך מדיניות קיימת.

פרופיל מותאם אישית Intune

באפשרותך להשתמש ב- Microsoft Intune OMA-URI כדי לקבוע תצורה של כללי צמצום שטח תקיפה מותאמים אישית. ההליך הבא משתמש בכלל חסימת שימוש לרעה במנהלי התקנים פגיעים חתומים עבור הדוגמה.

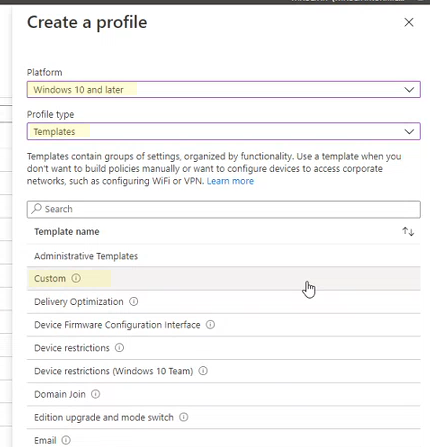

פתח את Microsoft Intune הניהול. בתפריט בית, לחץ על התקנים, בחר פרופילי תצורה ולאחר מכן לחץ על Create שלך.

בתיבה Create, בשתי הרשימות הנפתחות הבאות, בחר את האפשרויות הבאות:

- בפלטפורמה, בחר Windows 10 מאוחר יותר

- בסוג פרופיל, בחר תבניות

- אם כללי הפחתת פני השטח של ההתקפה כבר מוגדרים דרך אבטחת נקודת קצה, בסוג פרופיל, בחר קטלוג הגדרות.

בחר מותאם אישית ולאחר מכן בחר Create.

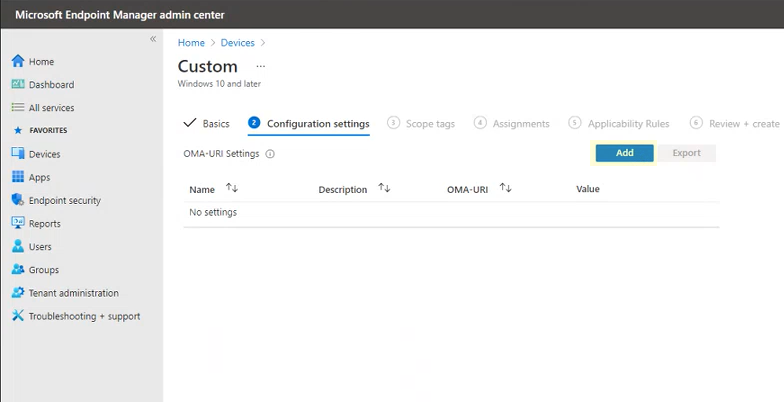

הכלי תבנית מותאמת אישית נפתח לשלב 1 יסודות. ב - 1 יסודות, בשם, הקלד שם עבור התבנית שלך, ובתיאור , באפשרותך להקליד תיאור (אופציונלי).

לחץ על הבא. הגדרות התצורה של שלב 2 ייפתחו . עבור הגדרות OMA-URI, לחץ על הוסף. שתי אפשרויות מופיעות כעת: הוספהוייצוא.

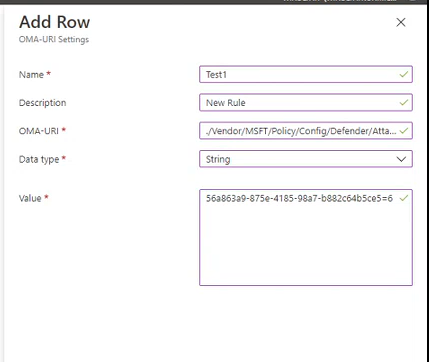

לחץ שוב על הוסף. הגדרות הוספת שורה OMA-URI נפתחות . תחת הוסף שורה, בצע את הפעולות הבאות:

בתיבה שם, הקלד שם עבור הכלל.

תחת תיאור, הקלד תיאור קצר.

ב - OMA-URI, הקלד או הדבק את הקישור הספציפי OMA-URI עבור הכלל שאתה מוסיף. עיין בסעיף MDM במאמר זה כדי ש- OMA-URI ישתמש עבור כלל לדוגמה זה. עבור GUIDS של כלל הפחתת פני השטח של ההתקפה, ראה תיאורים לפי כלל במאמר: כללי צמצום פני השטח של ההתקפה.

בסוג נתונים, בחר מחרוזת.

בתיבה ערך, הקלד או הדבק את ערך ה- GUID, את הסימן = ואת הערך State ללא רווחים (GUID=StateValue). היכן:

- 0: הפוך ללא זמין (השבת את כלל צמצום השטח של ההתקפה)

- 1: בלוק (אפשר את כלל צמצום השטח של ההתקפה)

- 2: ביקורת (הערכת האופן שבו כלל ההפחתת פני השטח של ההתקפה ישפיע על הארגון שלך אם הוא זמין)

- 6: אזהרה (אפשר את כלל ההפחתת פני השטח של ההתקפה, אך אפשר למשתמש הקצה לעקוף את הבלוק)

לחץ שמור. הוספת שורה נסגרת. ב'מותאם אישית', בחר הבא. בשלב 3 תגי טווח, תגיות טווח הן אופציונליות. בצע אחת מהפעולות הבאות:

- בחר בחר תגיות טווח, בחר את תג הטווח (אופציונלי) ולאחר מכן בחר הבא.

- לחלופין, בחר הבא

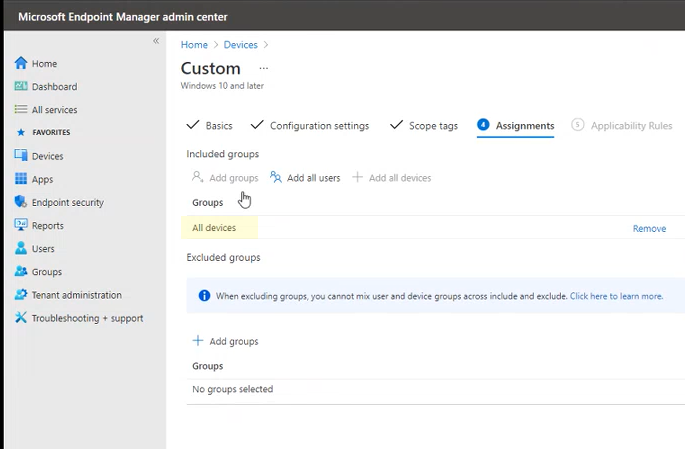

בשלב 4 מטלות, בקבוצות כלולות, עבור הקבוצות שברצונך שכלל זה יחיל, בחר מבין האפשרויות הבאות:

- הוספת קבוצות

- הוספת כל המשתמשים

- הוסף את כל המכשירים

בקבוצות לא נכללו, בחר את הקבוצות שברצונך לא לכלול בכלל זה ולאחר מכן בחר הבא.

בשלב 5 כללי ישימות עבור ההגדרות הבאות, בצע את הפעולות הבאות:

בכלל, בחר הקצה פרופיל אם, או אל תקצה פרופיל אם

במאפיין, בחר את המאפיין שעליו ברצונך שכלל זה יחול

In Value, enter the applicable value or value range

בחר באפשרות הבא. בשלב 6 סקירה + יצירה, סקור את ההגדרות והמידע שבחרת והזנת ולאחר מכן בחר Create.

הכללים פעילים וקיימים תוך דקות ספורות.

הערה

טיפול בהתנגשויות:

אם אתה מקצה למכשיר שני פריטי מדיניות שונים של צמצום שטח תקיפה, עלולות להתרחש התנגשויות מדיניות פוטנציאליות, בהתאם לשאלה אם כללים הוקצו מצבים שונים, האם ניהול התנגשויות קיים ואם התוצאה היא שגיאה. כללים שאינם תואמים אינם התוצאה של שגיאה, וכללים אלה מוחלים כראוי. הכלל הראשון מוחל, וכללים הבאים שאינם ממזגים לתוך המדיניות.

MDM

השתמש בספק שירות התצורה (CSP) של ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules כדי להפעיל ולהגדיר את המצב עבור כל כלל בנפרד.

להלן דוגמה לעיון, תוך שימוש בערכי GUID עבור חומר עזר בנושא כללי צמצום פני השטח של ההתקפה.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

הערכים המאפשרים (לחסום), להפוך ללא זמינים, להזהיר או להפוך אותם לזמינים במצב ביקורת הם:

- 0: הפוך ללא זמין (השבת את כלל צמצום השטח של ההתקפה)

- 1: בלוק (אפשר את כלל צמצום השטח של ההתקפה)

- 2: ביקורת (הערכת האופן שבו כלל ההפחתת פני השטח של ההתקפה ישפיע על הארגון שלך אם הוא זמין)

- 6: אזהרה (אפשר את כלל ההקטנה של משטח ההתקפה, אך אפשר למשתמש הקצה לעקוף את החסימה). מצב אזהרה זמין עבור רוב כללי ההפחתה של משטח התקיפה.

השתמש בספק שירות התצורה (CSP) של ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions כדי להוסיף אי-הכללות.

דוגמה:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

הערה

הקפד להזין ערכי OMA-URI ללא רווחים.

Microsoft Configuration Manager

ב Microsoft Configuration Manager, עבור אל הגנה על נקודות קצה> של נכסיםותאימות>Windows Defender Exploit Guard.

בחר Home>Create Exploit Guard Policy.

הזן שם ותיאור, בחר הפחתת פני השטח של ההתקפה ובחר הבא.

בחר אילו כללים תחסום או יבצע ביקורת של פעולות ובחר הבא.

סקור את ההגדרות ובחר הבא כדי ליצור את המדיניות.

לאחר יצירת המדיניות, בחר 'סגור'.

אזהרה

קיימת בעיה ידועה עם הישימות של Attack Surface Reduction בגירסאות מערכת ההפעלה Server, אשר מסומנות כתאימות ללא אכיפה בפועל. בשלב זה, אין זמן משוער לתיקון.

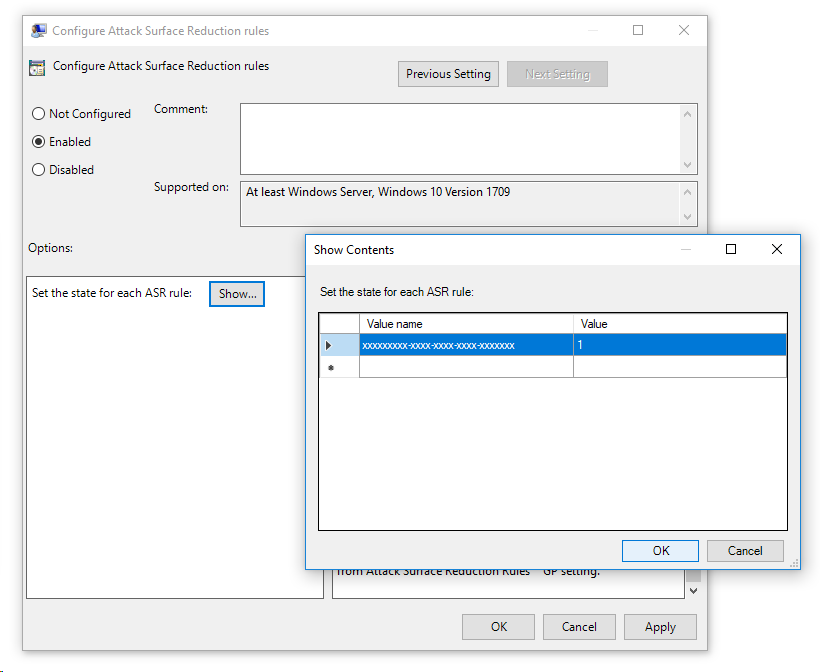

מדיניות קבוצתית

אזהרה

אם אתה מנהל את המחשבים וההתקנים שלך באמצעות Intune, Configuration Manager או פלטפורמת ניהול אחרת ברמת הארגון, תוכנת הניהול תחליף את כל ההגדרות המתנגשות מדיניות קבוצתית בעת ההפעלה.

במחשב הניהול מדיניות קבוצתית, פתח את מסוף הניהול של מדיניות קבוצתית, לחץ באמצעות לחצן העכבר הימני על מדיניות קבוצתית האובייקט שברצונך לקבוע את תצורתו ובחר ערוך.

בעורך ניהול מדיניות קבוצתית, עבור אל תצורת המחשב ובחר תבניות מנהליות.

הרחב את העץ לרכיבי Windows Microsoft Defender>אנטי>Microsoft Defender הפחתת פני השטח של התקפהExploit Guard>.

בחר קבע תצורה של כללי צמצום פני השטח של ההתקפה ובחר זמין. לאחר מכן תוכל להגדיר את המצב הבודד עבור כל כלל במקטע האפשרויות. בחר הצג... והזן את מזהה הכלל בעמודה שם ערך ואת המצב שבחרת בעמודה ערך באופן הבא:

כדי לא לכלול קבצים ותיקיות בכללי צמצום שטח התקיפה, בחר את ההגדרה אל תכלול קבצים נתי נתיבים מתוך ההגדרה כללי צמצום פני השטח של ההתקפה והגדר את האפשרות כזמין. בחר הצג והזן כל קובץ או תיקיה בעמודה שם ערך. הזן 0 בעמודה ערך עבור כל פריט.

אזהרה

אל תשתמש במרכאות כיוון שהן אינן נתמכות עבור העמודה שם ערך או עבור העמודה ערך. מזהה הכלל אינו יכול לכלול רווחים מובילים או נגררים.

PowerShell

אזהרה

אם אתה מנהל את המחשבים והמכשירים שלך באמצעות Intune, Configuration Manager או פלטפורמת ניהול אחרת ברמת הארגון, תוכנת הניהול מחליפה את כל ההגדרות המתנגשות של PowerShell בעת ההפעלה.

הקלד powershell בתפריט ההתחלה, לחץ באמצעות לחצן העכבר הימני על Windows PowerShell ובחר הפעל כמנהל מערכת.

הקלד אחד מרכיבי ה- cmdlet הבאים. (לקבלת מידע נוסף, כגון מזהה כלל, ראה חומר עזר בנושא כללי צמצום השטח של ההתקפה.)

משימה cmdlet של PowerShell אפשר כללי צמצום פני השטח של ההתקפה Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Enabledאפשר כללי צמצום שטח תקיפה במצב ביקורת Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeאפשר כללים של צמצום שטח תקיפה במצב אזהרה Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Warnאפשר הפחתת שטח תקיפה חסימת שימוש לרעה במנהלי התקנים פגיעים חתומים Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions Enabledכבה את כללי צמצום השטח של ההתקפה Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Disabledחשוב

עליך לציין את המצב בנפרד עבור כל כלל, אך באפשרותך לשלב כללים ושלבים ברשימה המופרדת באמצעות פסיקים.

בדוגמה הבאה, שני הכללים הראשונים זמינים, הכלל השלישי אינו זמין והכלל הרביעי זמין במצב ביקורת:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeבאפשרותך גם להשתמש בפועל

Add-MpPreferencePowerShell כדי להוסיף כללים חדשים לרשימה הקיימת.אזהרה

Set-MpPreferenceמחליף את קבוצת הכללים הקיימת. אם ברצונך להוסיף לערכה הקיימת, השתמש במקוםAdd-MpPreferenceזאת. באפשרותך להשיג רשימה של כללים ואת המצב הנוכחי שלהם באמצעותGet-MpPreference.כדי לא לכלול קבצים ותיקיות בכללי הפחתת פני השטח של ההתקפה, השתמש ב- cmdlet הבא:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"המשך להשתמש כדי

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsלהוסיף קבצים ותיקיות נוספים לרשימה.חשוב

השתמש

Add-MpPreferenceכדי לצרף או להוסיף יישומים לרשימה. שימוש בSet-MpPreference- cmdlet יחליף את הרשימה הקיימת.

מאמרים קשורים

- חומר עזר לכללי הפחתת פני השטח של ההתקפה

- הערכת צמצום פני השטח של ההתקפה

- שאלות נפוצות בנושא צמצום שטח תקיפה

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור