הערה

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות להיכנס או לשנות מדריכי כתובות.

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות לשנות מדריכי כתובות.

מדיניות יישומי ענן של Microsoft Defender זיהוי חריגות מספקת ניתוח התנהגותי של משתמשים וישויות מוכנים לשימוש (UEBA) ולמידת מכונה (ML) כדי שתוכל להיות מוכן מראש להפעלת זיהוי איומים מתקדם ברחבי סביבת הענן שלך. מאחר שהם זמינים באופן אוטומטי, מדיניות זיהוי הסטיות החדשה מתחילה מיד בתהליך של זיהוי ואיסוף של תוצאות, ומיקוד חריגות התנהגותיות רבות ברחבי המשתמשים שלך, המחשבים והמכשירים המחוברים לרשת שלך. בנוסף, המדיניות חושפת נתונים נוספים ממנוע יישומי ענן של Defender, כדי לעזור לך להאיץ את תהליך החקירה ולכלול איומים מתמשכת.

מדיניות זיהוי הסטיות מופעלת באופן אוטומטי, אך יישומי ענן של Defender כוללת תקופת למידה ראשונית של שבעה ימים שבהם לא כל התראות זיהוי הסטיה מורמות. לאחר מכן, כאשר הנתונים נאספים ממחברי ה- API שתצורתם נקבעה, כל הפעלה מושווה לפעילות, כאשר המשתמשים היו פעילים, כתובות IP, מכשירים וכן הלאה, שזוהו במהלך החודש האחרון ואת ציון הסיכון של פעילויות אלה. שים לב שייתכן שיחלפו כמה שעות עד שהנתונים יהיו זמינים מחברי API. זיהויים אלה הם חלק ממנוע זיהוי הסטיה ההטורי שמפעיל פרופילים של הסביבה שלך ומפעיל התראות ביחס לשורת בסיס שלמדה בפעילות של הארגון שלך. זיהויים אלה משתמשים גם באלגוריתמים של למידת מכונה המיועדים לפרופיל המשתמשים ולהיכנס בתבנית כדי לצמצם תוצאות חיוביות מוטעות.

אנומליות מזוהות על-ידי סריקת פעילות משתמשים. הסיכון מוערך על-ידי התסתכלות על למעלה מ- 30 מחווני סיכון שונים, המקובץ לפי גורמי הסיכון, באופן הבא:

- כתובת IP מ מסוכן

- כשלי כניסה

- מרכז הניהול פעילות

- חשבונות לא פעילים

- מקום

- נסיעה בלתי אפשרית

- סוכן מכשיר ומשתמש

- שיעור פעילות

בהתבסס על תוצאות המדיניות, מופעלות התראות אבטחה. יישומי ענן של Defender בודק כל הפעלת משתמש בענן שלך והתראות כאשר קורה משהו שונה משורת הבסיס של הארגון שלך או מהפעילות הרגילה של המשתמש.

חשוב

החל מיוני 2025, יישומי ענן של Microsoft Defender את מדיניות הזיהוי של חריגות למודל דינאמי לזיהוי איומים. מודל זה מתאים באופן אוטומטי את לוגיקת הזיהוי לנוף האיומים המתפתח, תוך שמירה על עדכניות הזיהוי ללא עדכוני תצורה או מדיניות ידניים. כחלק משיפורים אלה לאבטחה הכוללת, ולספק התראות מדויקות יותר ומדויקות יותר, מספר פריטי מדיניות מדור קודם הפכו ללא זמינים:

- פעילות מכתובות IP חשודות

- כללי טיפול חשודים בתיבת הדואר הנכנס

- פעילות חשודה של מחיקת דואר אלקטרוני

- פעילות מכתובות IP אנונימיות

- העברת תיבת דואר נכנס חשודה.

תמשיך לקבל את אותו תקן הגנה מבלי להפריע לכיסוי האבטחה הקיים שלך. לא נדרשת כל פעולה מהצד שלך.

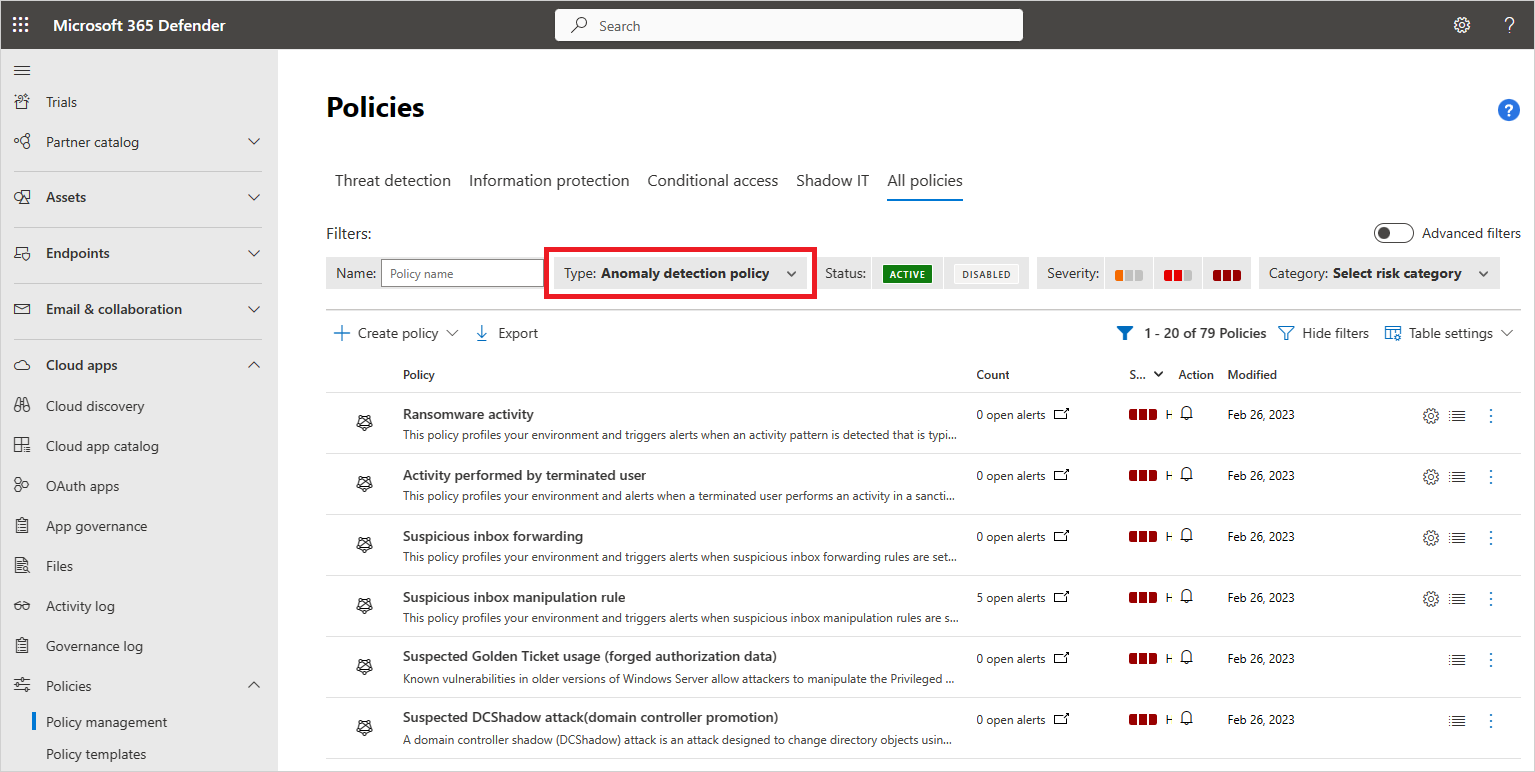

מדיניות זיהוי חריגות

באפשרותך לראות את מדיניות זיהוי הסטיה בפורטל של Microsoft Defender, על-ידי מעבר אל יישומי ענן ->מדיניות ->ניהול מדיניות. לאחר מכן בחר מדיניות זיהוי חריגה עבור סוג המדיניות.

פריטי המדיניות הבאים לזיהוי חריגות זמינים:

נסיעה בלתי אפשרית

זיהוי זה מזהה שתי פעילויות משתמש (בהפעלות בודדות או מרובות) שמקורן במיקומים מרוחקים מבחינה גיאוגרפית בפרק זמן קצר יותר מהתקופה שבה המשתמש היה צריך לנסוע מהמיקום הראשון לשני, המציין שמשתמש אחר משתמש באותם אישורים. זיהוי זה משתמש באלגוריתם למידת מכונה המתעלם מ"תוצאות חיוביות מוטעות" ברורות, שת לתרום למצב נסיעה בלתי אפשרי, כגון VPNs ומיקומים המשמשים באופן קבוע משתמשים אחרים בארגון. לזיהוי יש תקופת למידה ראשונית של שבעה ימים שבהם הוא לומד תבנית פעילות של משתמש חדש. זיהוי בלתי אפשרי של נסיעות מזהה פעילות משתמש חריגה ובלתי אפשרית בין שני מיקומים. הפעילות צריכה להיות לא שגרתית מספיק כדי להיחשב כמחוון לסכנה ותיהי ראויה להתראה. כדי שזה יעבוד, לוגיקת הזיהוי כוללת רמות שונות של דיכוי כדי לטפל בתרחישים שעלולים להפעיל תוצאות חיוביות מוטעות, כגון פעילויות VPN או פעילות מספקי ענן שאינם מציינים מיקום פיזי. מחוון הרגישות מאפשר לך להשפיע על האלגוריתם ולהגדיר עד כמה לוגיקת הזיהוי מחמירה. ככל שרמת הרגישות גבוהה יותר, פחות פעילויות יודחקו כחלק מגוגיקת הזיהוי. כך תוכל להתאים את הזיהוי לפי צרכי הכיסוי שלך ולמטרות ה- SNR שלך.

הערה

- כאשר כתובות ה- IP בשני צידי הנסיעות נחשבות לבטוחות, ומחוון הרגישות אינו מוגדר כ'גבוה ', התנועה מהימנה ולא נכללת בהפעלת זיהוי בלתי אפשרי של נסיעות. לדוגמה, שני הצדדים נחשבים לבטוחים אם הם מתויגים כ- Corporate. עם זאת, אם כתובת ה- IP של צד אחד בלבד של הנסיעות נחשבת לבטוחה, הזיהוי מופעל כרגיל.

- המיקומים מחושבים ברמת מדינה/אזור. משמעות הדבר היא שלא יהיו התראות עבור שתי פעולות שמקורן באותם מדינה/אזור או במדינות/אזורים גבוליים.

פעילות ממדינה נדירה

זיהוי זה בודק מיקומי פעילות בעבר כדי לקבוע מיקומים חדשים ות נדירים. מנגנון זיהוי הסטיות מאחסן מידע אודות מיקומים קודמים שבהם משתמש המשתמש. התראה מופעלת כאשר מתרחשת פעילות ממיקום שלא היה לאחרונה או שהמשתמש מעולם לא ביקר בו. כדי להפחית התראות חיוביות מוטעות, הזיהוי מעלים חיבורים המאופיינת על-ידי העדפות נפוצות למשתמש.

זיהוי תוכנות זדוניות

זיהוי זה מזהה קבצים זדוניים באחסון בענן, בין אם הם מאפליקציות Microsoft או מאפליקציות של ספקים חיצוניים. יישומי ענן של Microsoft Defender בינת האיומים של Microsoft כדי לזהות אם קבצים מסוימים התואמים לסיכונים היריסטיים כגון סוג קובץ ורמת שיתוף משויכים התקפות ידועות של תוכנות זדוניות, שעלולים להיות זדוניים. מדיניות מוכללת זו אינה זמינה כברירת מחדל. לאחר זיהוי קבצים זדוניים, תוכל לראות רשימה של קבצים נגועים. בחר את שם הקובץ של התוכנה הזדונית במגירת הקבצים כדי לפתוח דוח תוכנה זדונית המספק לך מידע על סוג התוכנה הזדונית שהקובץ נגוע בה.

השתמש בזיהוי זה כדי לשלוט בהעלאות קבצים ובהורדות בזמן אמת באמצעות מדיניות הפעלה.

ארגז חול (Sandbox) של קובץ

על-ידי הפעלת ארגז חול (Sandbox) של קבצים, קבצים המבוססים על המטה-נתונים שלהם ומבוססים על היוניות קנייניות שעלולות להיות מסיכונים, ינסרקו גם ארגז חול בסביבה בטוחה. סריקת ארגז החול עשויה לזהות קבצים שלא זוהו בהתבסס על מקורות בינת איומים.

יישומי ענן של Defender בזיהוי תוכנות זדוניות "ארגז חול של קבצים" עבור האפליקציות הבאות:

- תיבה

- תיבת דואר נפתחת

- Google Workspace

הערה

- ארגז חול (Sandbox) יתבצע באופן יזום באפליקציות של ספקים חיצוניים (Box, Dropbox וכולי). בקבצים של OneDriveו- SharePoint מתבצעת סריקה ומ ארגז חול כחלק מהשירות עצמו.

- ב- Box, Dropbox ו- Google Workspace, יישומי ענן של Defender אינו חוסם את הקובץ באופן אוטומטי, אך ייתכן שהחסימה מבוצעת בהתאם ליכולות האפליקציה ולתצורות של האפליקציה שהגדיר הלקוח.

- אם אינך בטוח אם קובץ שזוהה הוא אכן תוכנה זדונית או חיובית מוטעית, עבור אל דף בינת אבטחה של Microsoft בכתובת https://www.microsoft.com/wdsi/filesubmission ושלח את הקובץ לצורך ניתוח נוסף.

פעילות מכתובות IP אנונימיות

הערה

כחלק משיפורים מתמשכת ביכולות של יישומי ענן של Defender התראה מפני איומים, מדיניות זו הפכה ללא זמינה, הועברה למודל הדינאמי החדש ושנה את שמה לפעילות מכתובת IP של TOR ופעילות Proxy אנונימית. אם הגדרת בעבר פעולות פיקוח או הודעות דואר אלקטרוני עבור מדיניות זו, תוכל להפעיל אותם מחדש בכל עת בדף הניהול של מדיניות Microsoft Defender >> אפליקציות ענן בפורטל.

זיהוי זה מזהה שהמשתמשים היו פעילים מכתובת IP שזוהתה ככתובת IP אנונימית של Proxy. רכיבי Proxy אלה משמשים אנשים שברצונך להסתיר את כתובת ה- IP של המכשיר שלהם, ועשויים לשמש למטרות זדוניות. זיהוי זה משתמש באלגוריתם של למידת מכונה שמפחית "תוצאות חיוביות מוטעות", כגון כתובות IP עם תיוג שגוי, שנמצאות בשימוש נרחב על-ידי משתמשים בארגון.

פעילות תוכנת כופר

יישומי ענן של Defender את יכולות הזיהוי של תוכנת הכופר באמצעות זיהוי חריגות כדי להבטיח כיסוי מקיף יותר מפני תקיפות מתוחכמות של תוכנת כופר. שימוש במומחיות שלנו למחקר אבטחה כדי לזהות דפוסים התנהגותיים המשקפים את פעילות תוכנת הכופר, יישומי ענן של Defender מבטיח הגנה הוליסטית והגנה חסינה. אם יישומי ענן של Defender, לדוגמה, שיעור גבוה של העלאות קבצים או פעילויות מחיקת קבצים עשוי לייצג תהליך הצפנה שלילי. נתונים אלה נאספים ביומני הרישום שהתקבלו ממשקי API מחוברים ולאחר מכן משולבים עם דפוסי התנהגות נלמדים ובינת איומים, לדוגמה, הרחבות ידועות של תוכנת כופר. לקבלת מידע נוסף על האופן שבו יישומי ענן של Defender תוכנת כופר, ראה הגנה על הארגון שלך מפני תוכנות כופר.

פעילות שבוצעה על-ידי משתמש שהופסק

זיהוי זה מאפשר לך לזהות מתי עובד שהסתיים ממשיך לבצע פעולות באפליקציות SaaS שלך. מכיוון שהנתונים המראה כי הסיכון הגדול ביותר של איום פנימי מגיע מעובדים שהותרנו בתנאים שגויים, חשוב לעקוב אחר הפעילות בחשבונות של עובדים שהופסקו. לעתים, כאשר עובדים עוזבים חברה, החשבונות שלהם אינם מוקצים מיישומים ארגוניים, אך במקרים רבים הם עדיין שומרים על הגישה למשאבים ארגוניים מסוימים. הדבר חשוב עוד יותר בעת שקול חשבונות מיוחסים, ככל שהנזק הפוטנציאלי שמנהל מערכת לשעבר יכול לעשות גדול יותר. זיהוי זה מנצל את היכולת יישומי ענן של Defender לנטר את אופן הפעולה של המשתמשים בין אפליקציות, ולאפשר זיהוי של הפעילות הרגילה של המשתמש, העובדה שהחשבון נמחק והפעילות בפועל באפליקציות אחרות. לדוגמה, לעובד שחשבון Microsoft Entra שלו נמחק, אך עדיין יש לו גישה לתשתית AWS הארגונית, יש פוטנציאל לגרום לנזק בקנה מידה גדול.

הזיהוי מחפש משתמשים שהחשבונות שלהם נמחקו ב- מזהה Microsoft Entra, אך עדיין מבצעים פעילויות בפלטפורמות אחרות, כגון AWS או Salesforce. הדבר רלוונטי במיוחד למשתמשים המשתמשים בחשבון אחר (לא בחשבון הכניסה הראשית שלהם) לניהול משאבים, מכיוון שחשבונות אלה לעתים קרובות אינם נמחקים כאשר משתמש עוזב את החברה.

פעילות מכתובות IP חשודות

הערה

כחלק משיפורים מתמשיכים ביכולות יישומי ענן של Defender הגנה מפני איומים, מדיניות זו הפכה ללא זמינה, הועברה למודל הדינאמי החדש ושנה את שמה לכניסה מוצלחת מכתובת IP חשודה.

אם הגדרת בעבר פעולות פיקוח או הודעות דואר אלקטרוני עבור מדיניות זו, תוכל להפעיל אותם מחדש בכל עת בדף הניהול של מדיניות Microsoft Defender >> אפליקציות ענן בפורטל.

זיהוי זה מזהה שמשתמשים היו פעילים מכתובת IP שזוהתה כסיכון על-ידי Microsoft Threat Intelligence. כתובות IP אלה מעורבות בפעילויות זדוניות, כגון ביצוע ריסוס סיסמה, Botnet C&C, ועשויות להצביע על חשבון שנחשף לסכנה. זיהוי זה משתמש באלגוריתם של למידת מכונה שמפחית "תוצאות חיוביות מוטעות", כגון כתובות IP עם תיוג שגוי, שנמצאות בשימוש נרחב על-ידי משתמשים בארגון.

העברת תיבת דואר נכנס חשודה

הערה

כחלק משיפורים מתמשכת ביכולות ההגנה מפני איומים של יישומי ענן של Defender, מדיניות זו הפכה ללא זמינה, הועברה למודל הדינאמי החדש ושנה את שמה לכלל העברת דואר אלקטרוני חשוד שנוצר על-ידי יישום של ספק חיצוני.

אם הגדרת בעבר פעולות פיקוח או הודעות דואר אלקטרוני עבור מדיניות זו, תוכל להפעיל אותם מחדש בכל עת בדף הניהול של מדיניות Microsoft Defender >> אפליקציות ענן בפורטל.

זיהוי זה מחפש כללי העברת דואר אלקטרוני חשודים, לדוגמה, אם משתמש יצר כלל תיבת דואר נכנס שמ מעביר עותק של כל הודעות הדואר האלקטרוני אל כתובת חיצונית.

הערה

יישומי ענן של Defender התראה רק עבור כל כלל העברה המזוהה כחשוד, בהתבסס על אופן הפעולה האופייני עבור המשתמש.

כללי טיפול חשודים בתיבת הדואר הנכנס

הערה

כחלק משיפורים מתמשכת ביכולות יישומי ענן של Defender הגנה מפני איומים, מדיניות זו הפכה ללא זמינה, הועברה למודל הדינאמי החדש. אם הגדרת בעבר פעולות פיקוח או הודעות דואר אלקטרוני עבור מדיניות זו, תוכל להפעיל אותם מחדש בכל עת בדף הניהול של מדיניות Microsoft Defender >> אפליקציות ענן בפורטל.

זיהוי זה מגדיר את הסביבה שלך ומפעיל התראות כאשר כללים חשודים שמחיקה או מעבירים הודעות או תיקיות מוגדרים בתיבת הדואר הנכנס של המשתמש. הדבר עשוי להצביע על כך שחשבון המשתמש נחשף לסכנה, שההודעות מוסתרות במכוון ושתיבת הדואר משמשת להפצת דואר זבל או תוכנות זדוניות בארגון שלך.

פעילות חשודה של מחיקת דואר אלקטרוני (תצוגה מקדימה)

הערה

כחלק משיפורים מתמשכת ביכולות יישומי ענן של Defender הגנה מפני איומים, מדיניות זו הפכה ללא זמינה, הועברה למודל הדינאמי החדש ושנה את שמה לפעילות של מחיקת דואר אלקטרוני חשודה.

אם הגדרת בעבר פעולות פיקוח או הודעות דואר אלקטרוני עבור מדיניות זו, תוכל להפעיל אותם מחדש בכל עת בדף הניהול של מדיניות Microsoft Defender >> אפליקציות ענן בפורטל.

מדיניות זו מפרופילת את הסביבה שלך ומפעילה התראות כאשר משתמש מבצע פעילויות חשודות למחיקת דואר אלקטרוני בהפעלה אחת. מדיניות זו עשויה לציין שתיבות דואר של משתמש עשויות להיחשף לסכנה על-ידי וקטורי תקיפה פוטנציאליים כגון תקשורת פקודות ובקרה (C&C/C2) בדואר אלקטרוני.

הערה

יישומי ענן של Defender משתלב עם Microsoft Defender XDR כדי לספק הגנה עבור Exchange Online, כולל נפץ של כתובת URL, הגנה מפני תוכנות זדוניות ועוד. לאחר ש- Defender עבור Microsoft 365 יהיה זמין, תתחיל לראות התראות ביומן יישומי ענן של Defender שלך.

פעילויות הורדת קבצים חשודות של אפליקציית OAuth

סריקת יישומי OAuth המחוברים לסביבה שלך ומפעילה התראה כאשר אפליקציה מורידה קבצים מרובים מ- Microsoft SharePoint או מ- Microsoft OneDrive באופן יוצא דופן עבור המשתמש. הדבר עשוי להצביע על כך שחשבון המשתמש נחשף לסכנה.

ISP לא שגרתי עבור יישום OAuth

מדיניות זו מפרופילת את הסביבה שלך ומפעילה התראות כאשר יישום OAuth מתחבר ליישומי הענן שלך מספק שירותי אינטרנט לא נדיר. מדיניות זו עשויה להצביע על כך שתוקף ניסה להשתמש באפליקציה שנחשף לסכנה כדי לבצע פעילויות זדוניות ביישומי הענן שלך.

פעילויות חריגות (לפי משתמש)

זיהויים אלה מזהים משתמשים שמבצעים:

- פעילויות חריגות של הורדת קבצים מרובים

- פעילויות שיתוף קבצים חריגות

- פעילויות חריגות למחיקת קבצים

- פעילויות חריגות מתחזות

- פעילויות ניהוליות חריגות

- פעילויות שיתוף חריגות של דוחות Power BI (תצוגה מקדימה)

- פעילויות חריגות של יצירת מחשבים וירטואליים מרובים (תצוגה מקדימה)

- פעילויות חריגות למחיקת אחסון מרובות (תצוגה מקדימה)

- אזור חריג עבור משאב ענן (תצוגה מקדימה)

- גישה לא שגרתית לקובץ

פריטי מדיניות אלה מצפים לפעילויות בהפעלה אחת ביחס לשורת הבסיס שנלמדה, מה שעשוי להצביע על ניסיון הפרה. זיהויים אלה משתמשים באלגוריתם של למידת מכונה שמפרופילים את דפוס הכניסה של המשתמשים ומפחיתים תוצאות חיוביות מוטעות. זיהויים אלה הם חלק ממנוע זיהוי הסטיה ההטורי שמפעיל פרופילים של הסביבה שלך ומפעיל התראות ביחס לשורת בסיס שלמדה בפעילות של הארגון שלך.

מספר נסיונות כניסה שנכשלו

זיהוי זה מזהה משתמשים שנכשלו בניסיונות כניסה מרובים בהפעלה אחת ביחס להפעלה הבסיסית שנלמדה, מה שעשוי להצביע על ניסיון הפרה.

פעילויות מחיקה מרובות של מחשבים וירטואליים

מדיניות זו מפרופילת את הסביבה שלך ומפעילה התראות כאשר משתמשים מוחקים מחשבים וירטואליים מרובים בהפעלה אחת, ביחס לבסיס השורה בארגון שלך. הדבר עשוי להצביע על ניסיון פריצה.

הפוך פיקוח אוטומטי לזמין

באפשרותך להפוך פעולות תיקון אוטומטיות לזמינות בהתראות שנוצרו על-ידי מדיניות זיהוי חריגות.

- בחר את השם של מדיניות הזיהוי בדף פריטי מדיניות.

- בחלון עריכת מדיניות זיהוי חריגות שנפתח, תחת פעולות פיקוח הגדר את פעולות התיקון הרצויות עבור כל אפליקציה מחוברת או עבור כל האפליקציות.

- בחר עדכון.

כוונון מדיניות זיהוי חריגות

כדי להשפיע על מנגנון זיהוי הסטייה להעלים או להציג התראות בהתאם להעדפותיך:

במדיניות 'נסיעות בלתי אפשריות', באפשרותך להגדיר את מחוון הרגישות כדי לקבוע את רמת אופן הפעולה הסטתי הדרוש לפני הפעלת התראה. לדוגמה, אם תגדיר אותה לנמוך או בינוני, היא תסתיר התראות של 'בלתי אפשרי נסיעות' מהמיקומים הנפוצים של המשתמש, ואם תגדיר אותה כ'גבוהה', היא תסתיר התראות מסוג זה. באפשרותך לבחור מבין רמות הרגישות הבאות:

- נמוכה: מערכת, דייר והדחקות משתמשים

- בינוני: דיכויי מערכת ומשתמשים

- גבוהה: רק דיכויי מערכת

היכן:

| סוג העלמה | תיאור |

|---|---|

| מערכת | זיהויים מוכללים המודחקים תמיד. |

| דייר | פעילויות נפוצות המבוססות על הפעילות הקודמת בדייר. לדוגמה, העלם פעילויות של ISP שהוצגה בו התראה בעבר בארגון שלך. |

| משתמש | פעילויות נפוצות המבוססות על הפעילות הקודמת של המשתמש הספציפי. לדוגמה, העלם פעילויות ממיקום שנמצא בשימוש נפוץ על-ידי המשתמש. |

הערה

נסיעות בלתי אפשריות, פעילות ממדינות/אזורים נדירים, פעילות מכתובות IP אנונימיות ופעילות מכתובות IP חשודות אינן חלות על כניסות כושלות ועל כניסות לא אינטראקטיביות.

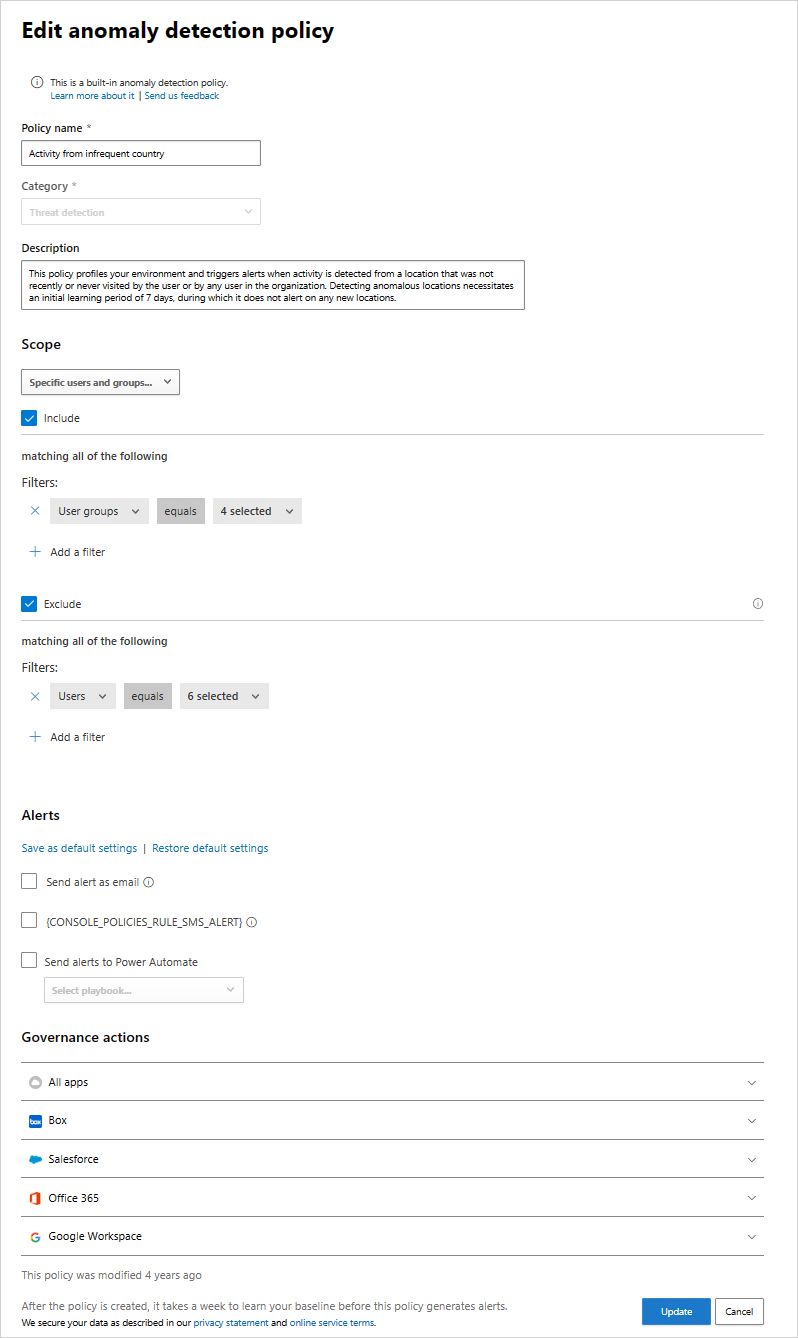

טווח מדיניות זיהוי חריגות

ניתן להגדיר טווח נפרד של כל מדיניות זיהוי חריגה כך שהיא חלה רק על המשתמשים והקבוצות שברצונך לכלול ולא לכלול במדיניות. לדוגמה, באפשרותך להגדיר את ההגדרה פעילות מזיהוי מחוז בתדירות נמוכה כך שתתעלם ממשתמש ספציפי שנו לנסוע לעתים קרובות.

כדי להגדיר טווח של מדיניות זיהוי חריגות:

בפורטל Microsoft Defender, עבור אל אפליקציות ענן ->מדיניות ->ניהול מדיניות. לאחר מכן בחר מדיניות זיהוי חריגה עבור סוג המדיניות.

בחר את המדיניות שברצונך להגדיר עבורה טווח.

תחת טווח, שנה את הרשימה הנפתחת מהגדרת ברירת המחדל של כל המשתמשים והקבוצות, למשתמשים ולקבוצות ספציפיים.

בחר כלול כדי לציין את המשתמשים והקבוצות שעבורם תחול מדיניות זו. כל משתמש או קבוצה שלא נבחרו כאן לא ייחשבו לאיום ולא יפיקו התראה.

בחר אל תכלול כדי לציין משתמשים שמדיניות זו לא תחול. כל משתמש שנבחר כאן לא ייחשב לאיום ולא ייצור התראה, גם אם הוא חברים בקבוצות שנבחרו תחת כלול.

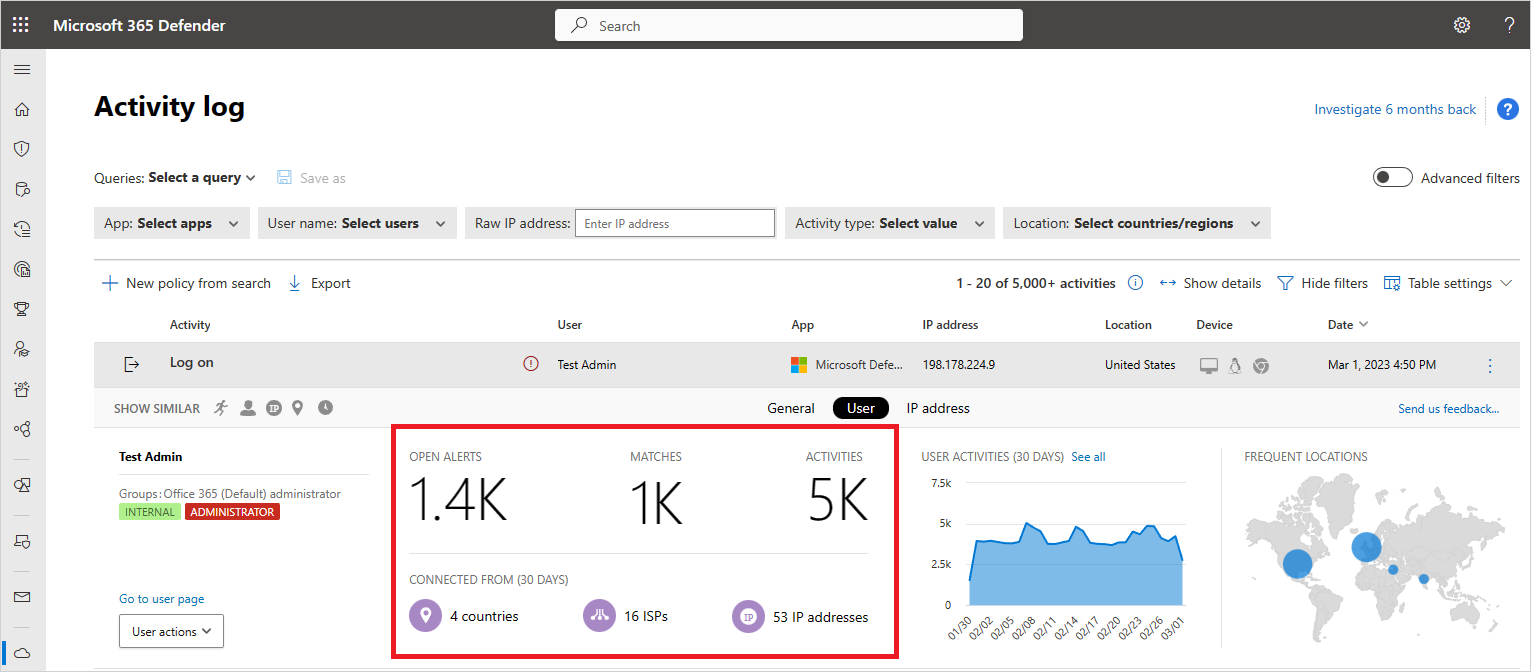

התראות זיהוי חריגה של קביעת סדר עדיפויות

באפשרותך לקבוע את סדר העדיפויות של ההתראות השונות המופעלות על-ידי מדיניות זיהוי החנויות החדשה במהירות ולהחליט אילו התראות יש לטפל תחילה. לשם כך, דרוש לך ההקשר עבור ההתראה, כדי שתוכל לראות את התמונה הגדולה יותר ולהבין אם משהו זדוני אכן קורה.

ביומן הפעילות, באפשרותך לפתוח פעילות כדי להציג את מגירת הפעילות. בחר משתמש כדי להציג את הכרטיסיה 'תובנות משתמש'. כרטיסיה זו כוללת מידע כגון מספר ההתראות, הפעילויות והיכן הן התחברו, מה שחשוב בחקירה.

עבור קבצים נגועים בתוכנה זדונית, לאחר זיהוי קבצים, תוכל לראות רשימה של קבצים נגועים. בחר את שם הקובץ של התוכנה הזדונית במגירת הקבצים כדי לפתוח דוח תוכנה זדונית המספק לך מידע על סוג זה של תוכנה זדונית שהקובץ נגוע בה.

סרטוני וידאו קשורים

השלבים הבאים

אם אתה נתקל בבעיות כלשהן, אנחנו כאן כדי לעזור. לקבלת סיוע או תמיכה עבור בעיית המוצר שלך, פתח כרטיס תמיכה.