גישת שותף באמצעות ממשקי Microsoft Defender עבור נקודת קצה API

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender for Business

חשוב

יכולות ציד מתקדמות אינן כלולות ב- Defender for Business.

רוצה להתנסות ב- Microsoft Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

הערה

אם אתה לקוח של ממשלת ארה"ב, השתמש בURI המפורטים ב- Microsoft Defender עבור נקודת קצה עבור לקוחות של ממשלת ארה"ב.

עצה

לקבלת ביצועים טובים יותר, באפשרותך להשתמש בשרת קרוב יותר למיקום הגיאוגרפי שלך:

- us.api.security.microsoft.com

- eu.api.security.microsoft.com

- uk.api.security.microsoft.com

- au.api.security.microsoft.com

- swa.api.security.microsoft.com

דף זה מתאר כיצד ליצור יישום Microsoft Entra כדי לקבל גישה תוכניתית Microsoft Defender עבור נקודת קצה בשם הלקוחות שלך.

Microsoft Defender עבור נקודת קצה לחשוף חלק גדול מהנתונים והפעולות שלו באמצעות קבוצה של ממשקי API תיכנותיים. ממשקי API אלה עוזרים לך להפוך זרימות עבודה וחדשות לאוטומטיות בהתבסס על Microsoft Defender עבור נקודת קצה שלך. גישת ה- API מחייבת אימות OAuth2.0. לקבלת מידע נוסף, ראה זרימת קוד הרשאה של OAuth 2.0.

באופן כללי, עליך לבצע את השלבים הבאים כדי להשתמש בממשקי ה- API:

- Create יישום מרובה דיירים Microsoft Entra.

- קבל הרשאה(הסכמה) על-ידי מנהל הלקוח שלך עבור האפליקציה שלך כדי לגשת אל Defender עבור משאבי נקודת הקצה הדרושים לו.

- קבל אסימון גישה באמצעות יישום זה.

- השתמש לאסימון כדי לגשת Microsoft Defender עבור נקודת קצה API.

השלבים הבאים מדריכים אותך כיצד ליצור יישום Microsoft Entra, לקבל אסימון גישה כדי Microsoft Defender עבור נקודת קצה ולאמת את האסימון.

Create היישום המכפיל

היכנס לדייר Azure שלך עם משתמש בעל תפקיד מנהל מערכת כללי.

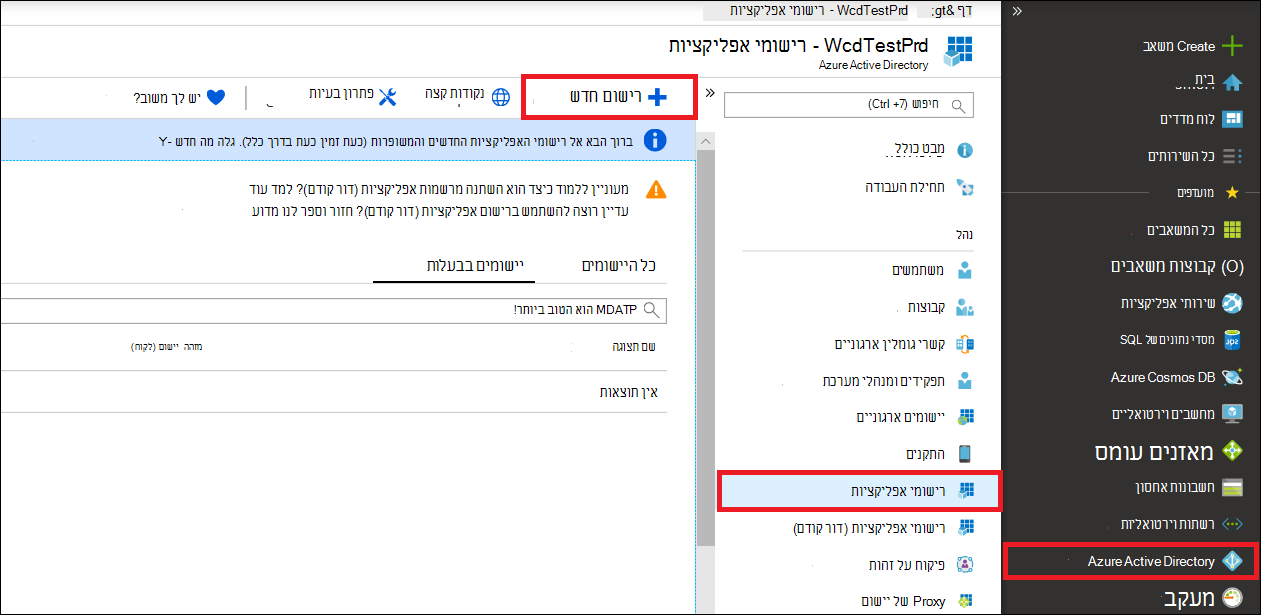

נווט אל Microsoft Entra מזהה>רישום חדש של>האפליקציה.

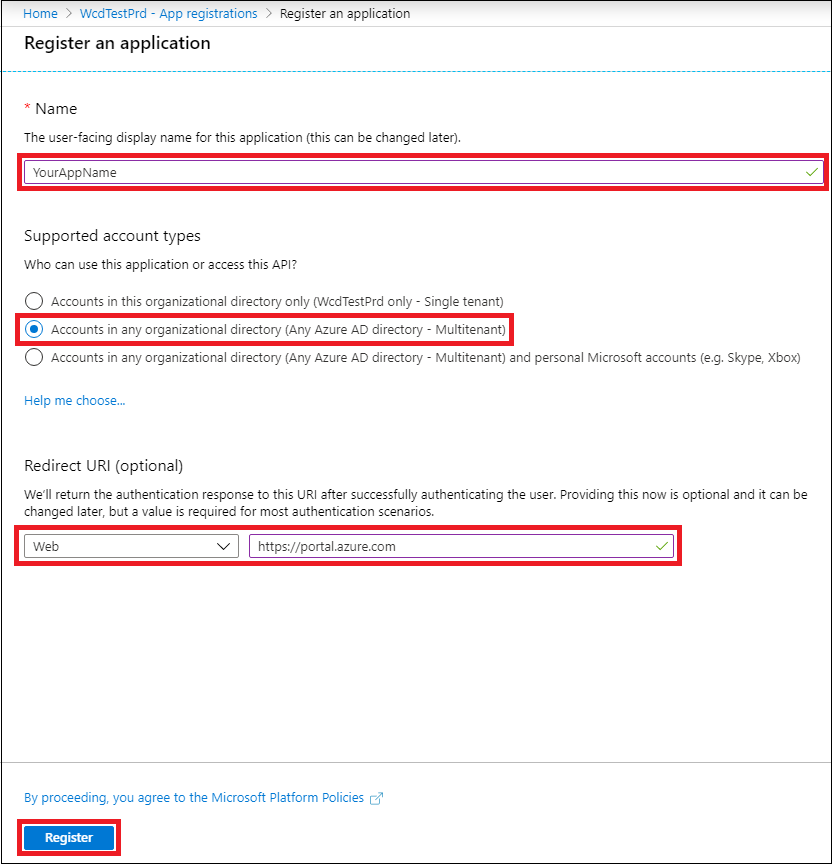

בטופס הרישום:

בחר שם עבור היישום שלך.

סוגי חשבונות נתמכים - חשבונות בכל מדריך כתובות ארגוני.

URI של ניתוב מחדש - סוג: אינטרנט, URI: https://portal.azure.com

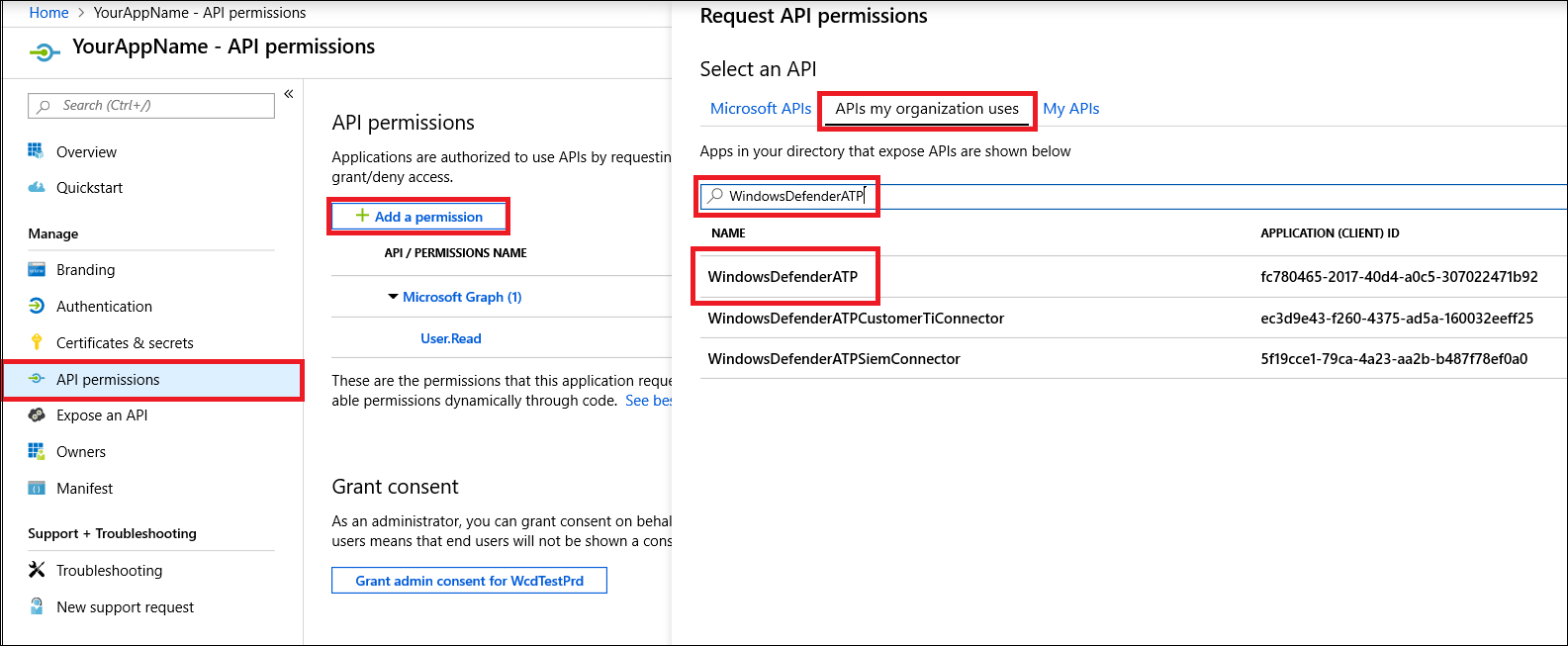

אפשר ליישום שלך לגשת Microsoft Defender עבור נקודת קצה ולהקצות אותו עם קבוצת ההרשאות המינימלית הנדרשת כדי להשלים את השילוב.

בקש הרשאות API

כדי לקבוע איזו הרשאה דרושה לך, סקור את המקטע הרשאות ב- API שאליו ברצונך להתקשר. עבור מופע:

- כדי להפעיל שאילתות מתקדמות, בחר הרשאת 'הפעל שאילתות מתקדמות'

- כדי לבודד מכשיר, בחר הרשאת 'בודד מחשב'

בדוגמה הבאה אנו משתמשים בהרשאות 'קרא את כל ההתראות ':

בחר הרשאות יישום>התראה.קריאה.הכל> בחר בהוספת הרשאות

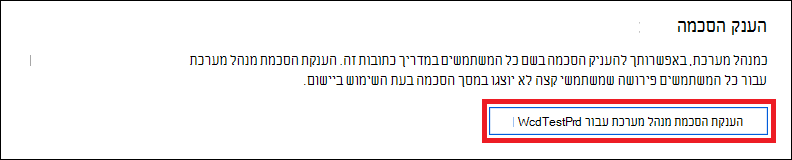

בחר הענק הסכמה

- הערה: בכל פעם שאתה מוסיף הרשאה, עליך לבחור באפשרות הענק הסכמה עבור ההרשאה החדשה כדי להיכנס לתוקף.

הוסף סוד ליישום.

- בחר אישורים &, הוסף תיאור לסוד ובחר הוסף.

חשוב: לאחר שתבחר הוסף, הקפד להעתיק את הערך הסודי שנוצר. לא תוכל לאחזר אותו לאחר שתצא!

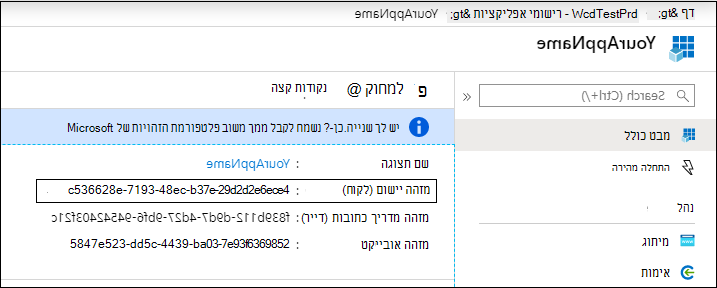

רשום לעצמך את מזהה היישום:

הוסף את היישום לדייר של הלקוח שלך.

אתה זקוק לאישור הבקשה שלך בכל דייר של לקוח שבו בכוונתך להשתמש בו. אישור זה נחוץ מאחר שהיישום שלך מקיים אינטראקציה Microsoft Defender עבור נקודת קצה היישום בשם הלקוח שלך.

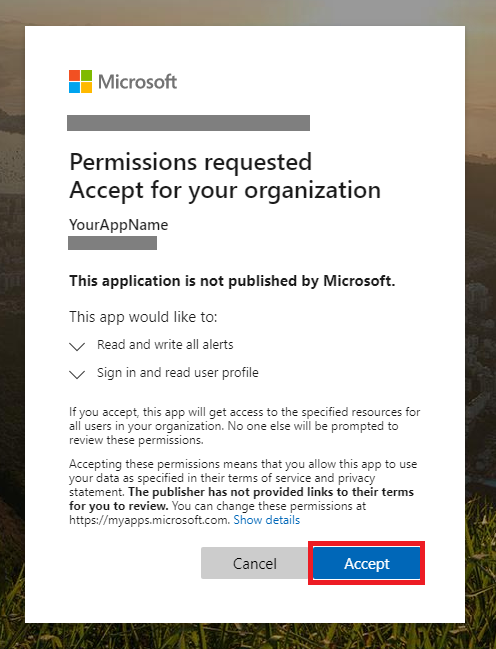

משתמש עם מנהל מערכת כללי מה דייר הלקוח שלך צריך לבחור את קישור ההסכמה ולאשר את היישום שלך.

הקישור להסכמה מופיע בטופס:

https://login.microsoftonline.com/common/oauth2/authorize?prompt=consent&client_id=00000000-0000-0000-0000-000000000000&response_type=code&sso_reload=trueכאשר יש להחליף את 00000000-0000-0000-0000000000000 עם מזהה היישום שלך

לאחר לחיצה על קישור ההסכמה, היכנס באמצעות מנהל המערכת הכללי של הדייר של הלקוח והסכמה ליישום.

בנוסף, תצטרך לבקש מהלקוח את מזהה הדייר שלו ולשמור אותו לשימוש עתידי בעת רכישת האסימון.

בוצע! נרשמת בהצלחה ליישום! עיין בדוגמאות הבאות לרכישה ולאימות של אסימון.

קבל דוגמה לאסימון גישה

הערה: כדי לקבל אסימון גישה בשם הלקוח שלך, השתמש במזהה הדייר של הלקוח ברכישות הבאות של האסימון.

לקבלת מידע נוסף על Microsoft Entra, ראה Microsoft Entra שלך.

שימוש ב- PowerShell

# That code gets the App Context Token and save it to a file named "Latest-token.txt" under the current directory

# Paste below your Tenant ID, App ID and App Secret (App key).

$tenantId = '' ### Paste your tenant ID here

$appId = '' ### Paste your Application ID here

$appSecret = '' ### Paste your Application key here

$resourceAppIdUri = 'https://api.securitycenter.microsoft.com'

$oAuthUri = "https://login.microsoftonline.com/$TenantId/oauth2/token"

$authBody = [Ordered] @{

resource = "$resourceAppIdUri"

client_id = "$appId"

client_secret = "$appSecret"

grant_type = 'client_credentials'

}

$authResponse = Invoke-RestMethod -Method Post -Uri $oAuthUri -Body $authBody -ErrorAction Stop

$token = $authResponse.access_token

Out-File -FilePath "./Latest-token.txt" -InputObject $token

return $token

שימוש ב- C#

הקוד שלהלן נבדק עם Nuget Microsoft.Identity.Client

חשוב

חבילת Microsoft.IdentityModel.Clients.ActiveDirectory NuGet ו- Azure AD Authentication Library (ADAL) בוהטו. לא נוספו תכונות חדשות מאז 30 ביוני 2020. אנו ממליצים מאוד לשדרג, עיין במדריך ההעברה לקבלת פרטים נוספים.

Create יישום מסוף חדש

התקן את NuGet Microsoft.Identity.Client

הוסף את הבאות באמצעות

using Microsoft.Identity.Client;העתק/הדבק את הקוד שלהלן ביישום שלך (אל תשכח לעדכן את שלושת המשתנים:

tenantId,appId, ו-appSecret)string tenantId = "00000000-0000-0000-0000-000000000000"; // Paste your own tenant ID here string appId = "11111111-1111-1111-1111-111111111111"; // Paste your own app ID here string appSecret = "22222222-2222-2222-2222-222222222222"; // Paste your own app secret here for a test, and then store it in a safe place! const string authority = https://login.microsoftonline.com; const string audience = https://api.securitycenter.microsoft.com; IConfidentialClientApplication myApp = ConfidentialClientApplicationBuilder.Create(appId).WithClientSecret(appSecret).WithAuthority($"{authority}/{tenantId}").Build(); List<string> scopes = new List<string>() { $"{audience}/.default" }; AuthenticationResult authResult = myApp.AcquireTokenForClient(scopes).ExecuteAsync().GetAwaiter().GetResult(); string token = authResult.AccessToken;

שימוש ב- Python

עיין במאמר קבל אסימון באמצעות Python.

שימוש ב-Curl

הערה

ההליך שלהלן אמור להתכרבל עבור Windows כבר מותקן במחשב שלך

פתיחת חלון פקודה.

הגדר CLIENT_ID מזהה יישום Azure שלך.

הגדר CLIENT_SECRET סוד היישום שלך ב- Azure.

הגדר TENANT_ID מזהה הדייר של Azure של הלקוח שרוצה להשתמש ביישום שלך כדי לגשת Microsoft Defender עבור נקודת קצה היישום.

הפעל את הפקודה הבאה:

curl -i -X POST -H "Content-Type:application/x-www-form-urlencoded" -d "grant_type=client_credentials" -d "client_id=%CLIENT_ID%" -d "scope=https://securitycenter.onmicrosoft.com/windowsatpservice/.default" -d "client_secret=%CLIENT_SECRET%" "https://login.microsoftonline.com/%TENANT_ID%/oauth2/v2.0/token" -kאתה מקבל תשובה של הטופס:

{"token_type":"Bearer","expires_in":3599,"ext_expires_in":0,"access_token":"eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIn <truncated> aWReH7P0s0tjTBX8wGWqJUdDA"}

אימות האסימון

ודא שקיבלת אסימון נכון.

העתק/הדבק ב- JWT את האסימון שאתה מקבל בשלב הקודם כדי לפענח אותו.

אשר שאתה מקבל דרישת 'תפקידים' עם ההרשאות הרצויות.

בצילום המסך הבא, באפשרותך לראות אסימון פענוח שנרכש מיישום עם הרשאות מרובות כדי Microsoft Defender עבור נקודת קצה:

דרישת "tid" היא מזהה הדייר אליו שייך האסימון.

השתמש לאסימון כדי לגשת אל Microsoft Defender עבור נקודת קצה API

בחר את ה- API שבו ברצונך להשתמש. לקבלת מידע נוסף, ראה ממשקי MICROSOFT DEFENDER עבור נקודת קצה API נתמכים.

הגדר את כותרת ההרשאה בבקשה Http שאתה שולח אל "נושא {token}" (הנושא הוא סכימת ההרשאה). מועד התפוגה של האסימון הוא שעה (באפשרותך לשלוח יותר מבקשה אחת עם אותו אסימון).

להלן דוגמה לשליחת בקשה לקבלת רשימה של התראות באמצעות C#

var httpClient = new HttpClient(); var request = new HttpRequestMessage(HttpMethod.Get, "https://api.securitycenter.microsoft.com/api/alerts"); request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token); var response = httpClient.SendAsync(request).GetAwaiter().GetResult(); // Do something useful with the response

למידע נוסף

- ממשקי API נתמכים של Microsoft Defender עבור נקודת קצה

- Access Microsoft Defender עבור נקודת קצה בשם משתמש

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור