הפוך הגנה מפני ניצול לרעה לזמינה

חל על:

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender XDR

עצה

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

הגנה מפני ניצול לרעה עוזרת להגן מפני תוכנות זדוניות שמשתמשות בניצול לרעה כדי להדביק מכשירים ולהתפשט. הגנה מפני ניצול לרעה כוללת הקלות רבות שניתן להחיל על מערכת ההפעלה או על אפליקציות בודדות.

חשוב

.NET 2.0 אינו תואם ליכולות מסוימות של הגנה מפני ניצול לרעה, באופן ספציפי, סינון כתובות ייצוא (EAF) וסינון כתובות ייבוא (IAF). אם הפעלת את .NET 2.0, השימוש ב- EAF וב- IAF אינו נתמך.

תכונות רבות מתוך ערכת הכלים של חוויה משופרת של הקלה (EMET) כלולות בהגנה מפני ניצול לרעה.

דרישות מוקדמות

סעיף זה כולל המלצות שיצליחו לפרוס הגנה מפני ניצול לרעה.

הגדרת ניטור עבור קריסות יישומים (מזהה אירוע 1000 ו/או מזהה אירוע 1001) ו/או נתקע (מזהה אירוע 1002)

הפיכת אוסף Dump של מצב משתמש מלא לזמין

בדוק אילו אפליקציות כבר נאסף באמצעות Control Flow Guard (CFG) אשר מתמקדות בעיקר בהפחתת פגיעויות של פגמים בזיכרון. השתמש בכלי dumpbin כדי לראות אם הוא נאסף עם CFG. עבור יישומים אלה, באפשרותך לדלג על הפעלת אכיפת DEP, ASRL, SEHOP ו- ACG.

השתמש בשיטות פריסה בטוחות.

אזהרה

אם לא תבדוק ולא תבחן את שיטות הפריסה הבטוחות, תוכל לתרום להפסקות פרודוקטיביות של משתמשי הקצה.

שיטות פריסה בטוחות

שיטות פריסה בטוחות (SDP): תהליכי פריסה והליכים בטוחים מגדירים כיצד לבצע ולפרוס שינויים בבטחה בטעינה העבודה שלך. יישום SDP מחייב אותך לחשוב על פריסות דרך עדשת ניהול הסיכון. באפשרותך למזער את הסיכון להפסקות פרודוקטיביות של משתמשי קצה בפריסות ולהגביל את ההשפעות של פריסות בעייתיות על המשתמשים שלך על-ידי יישום SDP.

התחל עם ערכה קטנה (לדוגמה, 10 עד 50) של מכשירי Windows והשתמש בה כסביבת הבדיקה שלך כדי לראות אילו מבין 21 הסיכונים, אינם תואמים להגנה מפני ניצול לרעה. הסר את צמצום הסיכונים שאינם תואמים ליישום. התעד מחדש את האפליקציות שאתה ממקד. ברגע שתרגיש שהמדיניות מוכנה לייצור.

התחל על-ידי דחיפתם תחילה אל בדיקות קבלת משתמשים (UAT) המורכבות ממנהלי ה- IT, ממנהלי האבטחה והעובדים של צוות התמיכה. לאחר מכן ל- 1%, 5%, 10%, 25%, 50%, 75%, ולבסוף ל- 100% מהסביבה שלך.

הפעלת צמצום סיכונים של הגנה מפני ניצול לרעה

באפשרותך להפעיל כל הקלה בנפרד באמצעות אחת מהשיטות הבאות:

- אפליקציית אבטחת Windows

- Microsoft Intune

- ניהול מכשירים ניידים (MDM)

- Microsoft Configuration Manager

- מדיניות קבוצתית

- PowerShell

הגנה מפני ניצול לרעה מוגדרת כברירת מחדל ב- Windows 10 וב- Windows 11. באפשרותך להגדיר כל הקלה להפעלה, כבויה או לערך ברירת המחדל שלה. לחלק מההקלות יש יותר אפשרויות. באפשרותך לייצא הגדרות אלה כקובץ XML ולפרוס אותן במכשירים אחרים.

באפשרותך גם להגדיר הקלות למצב ביקורת. מצב ביקורת מאפשר לך לבדוק כיצד ההקלות יפעלו (ולעיין באירועים) מבלי להשפיע על השימוש הרגיל במכשיר.

אפליקציית אבטחת Windows

פתח את אפליקציית אבטחת Windows על-ידי בחירת סמל המגן בשורת המשימות, או על-ידי חיפוש תפריט התחלה אבטחה .

בחר את אריחבקרת אפליקציות ודפדפן (או את סמל האפליקציה בשורת התפריטים הימנית) ולאחר מכן בחר הגדרות הגנה מפני ניצול לרעה.

עבור אל הגדרות התוכנית ובחר את האפליקציה שברצונך להחיל את ההקלות.

- אם האפליקציה שברצונך לקבוע את תצורתה כבר מופיעה, בחר אותה ולאחר מכן בחר 'ערוך'.

- אם האפליקציה אינה מופיעה ברשימה, בחלק העליון של הרשימה, בחר הוסף תוכנית כדי להתאים אישית ולאחר מכן בחר כיצד ברצונך להוסיף את היישום.

- השתמש 'הוסף לפי שם תוכנית'כדי להחיל את ההקלה על כל תהליך פועל בשם זה. ציין קובץ עם הסיומת שלו. באפשרותך להזין נתיב מלא כדי להגביל את ההקלה רק לאפליקציה בשם זה במיקום זה.

- השתמש 'בחר נתיב קובץ מדויק'כדי להשתמש בחלון בוחר קבצים רגיל של סייר Windows כדי לחפש ולבחור את הקובץ הרצוי.

לאחר בחירת האפליקציה, תראה רשימה של כל ההקלות שניתן להחיל. בחירת ביקורת מחילה את צמצום הסיכונים במצב ביקורת בלבד. אתה תקבל הודעה אם עליך להפעיל מחדש את התהליך או האפליקציה, או אם עליך להפעיל מחדש את Windows.

חזור על שלבים 3-4 עבור כל האפליקציות וההקלות שברצונך להגדיר.

תחת המקטע 'הגדרות מערכת', חפש את הקלה שברצונך להגדיר ולאחר מכן ציין אחת מההגדרות הבאות. אפליקציות שאינן מוגדרות בנפרד במקטע 'הגדרות תוכנית' משתמשות בהגדרות שתצורתן נקבעה כאן.

- מופעל כברירת מחדל: הקלה זמינהעבור אפליקציות שאין להן הגדרת ההקלה באפליקציה ספציפית במקטע הגדרות התוכנית

- כבוי כברירת מחדל: הקלה אינו זמינהעבור אפליקציות שאין להן הגדרת ההקלה באפליקציה ספציפית במקטע הגדרות התוכנית

- השתמש בברירת מחדל: הקלה זמינה או אינו זמינה, בהתאם לתצורות ברירת המחדל המוגדרות על-ידי התקנת Windows 10 או Windows 11; ערך ברירת המחדל (מופעל אוכבוי) צוין תמיד לצד תווית השתמש בברירת מחדלעבור כל הקלה

חזור על שלב 6 עבור כל ההקלות ברמת המערכת שברצונך להגדיר. בחר 'החל' כשתסיים להגדיר את התצורה שלך.

אם תוסיף יישום למקטע הגדרות תוכנית ותקבע את התצורה של הגדרות צמצום סיכונים ספציפיות שם, הם יתחשבו מעל לתצורה עבור אותם צמצום סיכונים המצוינים במקטע הגדרות מערכת. המטריצה והדוגמאות הבאות עוזרות להמחיש כיצד פועלות ברירות המחדל:

| מופעל בהגדרות התוכנית | מופעל בהגדרות המערכת | התנהגות |

|---|---|---|

| כן | לא | כפי שמוגדר בהגדרות התוכנית |

| כן | כן | כפי שמוגדר בהגדרות התוכנית |

| לא | כן | כפי שמוגדר בהגדרות המערכת |

| לא | לא | ברירת מחדל כמוגדר באפשרות 'השתמש באפשרות ברירת מחדל' |

דוגמה 1: מיקאל קובע את התצורה של מניעת ביצוע נתונים בסעיף הגדרות המערכת לכיבויה כברירת מחדל

מיקאל מוסיף את האפליקציהtest.exeלמקטע 'הגדרות תוכנית'. באפשרויות עבור יישום זה, תחת מניעת ביצוע נתונים (DEP), מיקאל מפעיל את האפשרות 'עקוף הגדרות מערכת' ומגדיר את המתג למצב ל'מופעל'. אין אפליקציות אחרות המפורטות בסעיף 'הגדרות תוכנית'.

התוצאה היא ש- DEP זמין רק עבור test.exe. לא יוחל DEP על כל האפליקציות האחרות.

דוגמה 2: ג'וזי קובעת את התצורה של מניעת ביצוע נתונים בהגדרות המערכת לכיבויה כברירת מחדל

ג'וזי מוסיפה את האפליקציה test.exeלמקטע 'הגדרות תוכנית'. באפשרויות עבור יישום זה, תחת מניעת ביצוע נתונים (DEP), ג'וזי מפעילה את האפשרות 'עקוף הגדרות מערכת' ומגדירה את המתג למצב ל'מופעל'.

ג'וזי גם מוסיפה את האפליקציה miles.exe למקטע 'הגדרות תוכנית'ומגדירה את Control flow guard (CFG) למצב פעיל. ג'וזי אינה מאפשרת את האפשרות 'עקוף הגדרות מערכת' עבור DEP או כל הקלה אחרת עבור אפליקציה זו.

התוצאה היא ש- DEP זמין עבור test.exe. DEP לא יהיה זמין עבור אף יישום אחר, כולל miles.exe. CFG יהיה זמין עבור miles.exe.

פתח את אפליקציית אבטחת Windows על-ידי בחירת סמל המגן בשורת המשימות, או על-ידי חיפוש תפריט התחלה אבטחת Windows .

בחר את אריחבקרת אפליקציות ודפדפן (או את סמל האפליקציה בשורת התפריטים הימנית) ולאחר מכן בחר הגנה מפני ניצול לרעה.

עבור אל הגדרות התוכנית ובחר את האפליקציה שברצונך להחיל את ההקלות.

- אם האפליקציה שברצונך לקבוע את תצורתה כבר מופיעה, בחר אותה ולאחר מכן בחר 'ערוך'.

- אם האפליקציה אינה מופיעה ברשימה, בחלק העליון של הרשימה, בחר הוסף תוכנית כדי להתאים אישית ולאחר מכן בחר כיצד ברצונך להוסיף את היישום.

- השתמש 'הוסף לפי שם תוכנית'כדי להחיל את ההקלה על כל תהליך פועל בשם זה. ציין קובץ עם סיומת. באפשרותך להזין נתיב מלא כדי להגביל את ההקלה רק לאפליקציה בשם זה במיקום זה.

- השתמש 'בחר נתיב קובץ מדויק'כדי להשתמש בחלון בוחר קבצים רגיל של סייר Windows כדי לחפש ולבחור את הקובץ הרצוי.

לאחר בחירת האפליקציה, תראה רשימה של כל ההקלות שניתן להחיל. בחירת ביקורת מחילה את צמצום הסיכונים במצב ביקורת בלבד. אתה תקבל הודעה אם עליך להפעיל מחדש את התהליך או האפליקציה, או אם עליך להפעיל מחדש את Windows.

חזור על שלבים 3-4 עבור כל האפליקציות וההקלות שברצונך להגדיר. בחר 'החל' כשתסיים להגדיר את התצורה שלך.

Intune

היכנס לפורטל Azure ופתח את Intune.

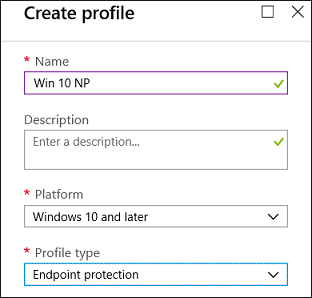

עבור אל פרופילי תצורת>מכשיר צור>פרופיל.

תן שם לפרופיל, Windows 10 ואילך, בחר תבניות עבור סוג פרופיל ובחר הגנת נקודת קצה תחת שם תבנית.

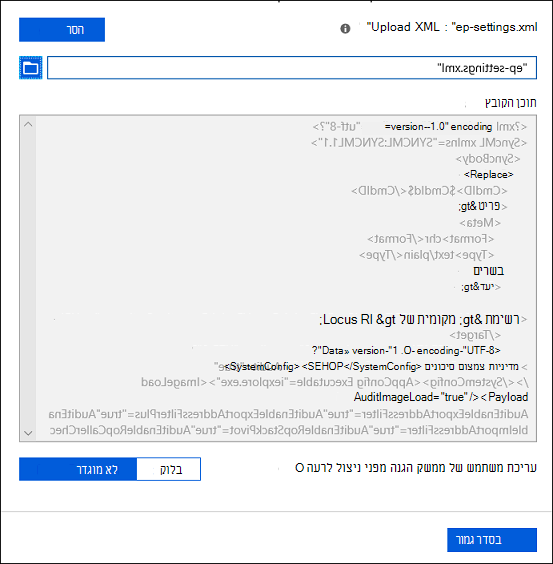

בחר קבע תצורה>של הגנה מפני ניצול לרעה של Windows Defender Exploit>Guard.

העלה קובץ XML עם הגדרות ההגנה מפני ניצול לרעה:

בחר אישור כדי לשמור כל להב פתוח ולאחר מכן בחר צור.

בחר את הפרופיל של הכרטיסיה הקצאות , הקצה את המדיניות לכל המשתמשים וכל המכשירים ולאחר מכן בחר 'שמור'.

MDM

השתמש ב- ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings ספק שירותי התצורה (CSP) כדי להפעיל או להשבית הקלות להגנה מפני ניצול או להשתמש במצב ביקורת.

Microsoft Configuration Manager

אבטחת נקודת קצה

ב- Microsoft Configuration Manager, עבור אל הפחתת השטח של התקפה על>נקודת קצה של אבטחה.

בחר צור פלטפורמת>מדיניות, ולפרופיל, בחר הגנה מפני ניצול לרעה. לאחר מכן בחר 'צור'.

ציין שם ותיאור ולאחר מכן בחר 'הבא'.

בחר 'בחר קובץ XML' ונווט אל המיקום של קובץ ה- XML של ההגנה מפני ניצול לרעה. בחר את הקובץ ולאחר מכן בחר 'הבא'.

קבע תצורה של תגיות והקצאות במידת הצורך.

תחת 'סקירה ויצירה', סקור את הגדרות התצורה שלך ולאחר מכן בחר 'צור'.

נכסים ותאימות

ב- Microsoft Configuration Manager, עבור אל Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

בחר Home>Create Exploit Guard Policy.

ציין שם ותיאור, בחרהגנה מפני ניצול לרעה ולאחר מכן בחר הבא.

דפדף אל המיקום של קובץ ה- XML של ההגנה מפני ניצול לרעה ובחר 'הבא'.

סקור את ההגדרות ולאחר מכן בחר 'הבא' כדי ליצור את המדיניות.

לאחר יצירת המדיניות, בחר 'סגור'.

מדיניות קבוצתית

במכשיר הניהול מדיניות קבוצתית שלך, פתח את מדיניות קבוצתית הניהול. לחץ באמצעות לחצן העכבר הימני מדיניות קבוצתית האובייקט שברצונך לקבוע את תצורתו ובחר ערוך.

בעורך ניהול מדיניות קבוצתית, עבור אל תצורת המחשב ובחר תבניות מנהליות.

הרחב את העץ לרכיבי Windows הגנה מפני> ניצול לרעה שלWindows Defender Exploit Guard>השתמש>בערכה משותפת של הגדרות הגנה מפני ניצול לרעה.

בחר 'זמין'והקלד את המיקום של קובץ ה- XML, ולאחר מכן בחראישור .

PowerShell

באפשרותך להשתמש ברכיב הפועל של PowerShell Get או Set עם ה- cmdlet ProcessMitigation. שימוש Get במפרט את מצב התצורה הנוכחי של כל צמצום הסיכונים הזמינים במכשיר. הוסף את cmdlet -Name ואת יישום exe כדי לראות צמצום סיכונים עבור יישום זה בלבד:

Get-ProcessMitigation -Name processName.exe

חשוב

הקלות ברמת המערכת שתצורתם לא נקבעה תציג מצב של NOTSET.

- עבור הגדרות ברמת המערכת,

NOTSETמציין את הגדרת ברירת המחדל עבור ההקלה שהוחלה. - עבור הגדרות ברמת האפליקציה,

NOTSETמציין את הגדרת ברירת המערכת עבור ההקלה שהוחלה. ניתן לראות את הגדרת ברירת המחדל עבור כל הקלה ברמת המערכת באבטחת Windows.

השתמש Set כדי לקבוע תצורה של כל הקלה בתבנית הבאה:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

היכן:

-

<טווח:>

-

-Nameכדי לציין שיש להחיל את הקלה על יישום ספציפי. ציין את קובץ ההפעלה של האפליקציה לאחר הדגל הזה.-

-Systemכדי לציין שיש להחיל את הקלה ברמת המערכת.

-

-

-

<פעולה:>

-

-Enableלהפוך את ההקלה לזמינה -

-Disableלהפוך את ההקלה לכבויה

-

-

<צמצום סיכונים>:

- ה- cmdlet של הקלה יחד עם כל אפשרות משנה (מוקפת ברווחים). כל הקלה מופרדת באמצעות פסיק.

לדוגמה, כדי להפוך את הקלה של מניעת ביצוע נתונים (DEP) לזמינה עם אמולציית ATL נק' ולקובץ הפעלה שנקרא testing.exe בתיקיה C:\Apps\LOB\test, ולמנוע מקובץ הפעלה זה ליצור תהליכי צאצא, השתמש בפקודה הבאה:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

חשוב

הפרד כל אפשרות הקלה באמצעות פסיקים.

אם ברצונך להחיל DEP ברמת המערכת, השתמש בפקודה הבאה:

Set-Processmitigation -System -Enable DEP

כדי להפוך הקלה ללא זמינה, באפשרותך להחליף -Enable ב- -Disable. עם זאת, עבור הקלה ברמת היישום, פעולה זו כופה על הקלה להיות לא זמינה רק עבור יישום זה.

אם עליך לשחזר את ההקלה בחזרה לברירת המחדל של המערכת, עליך לכלול גם את -Remove cmdlet, כמו גם בדוגמה הבאה:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

הטבלה הבאה מפרטת אתההקלות הבודדות (וביקורות , כאשר הן זמינות) לשימוש עם -Enable או -Disable הפרמטרים cmdlet.

| סוג הקלה | חל על | מילת מפתח של פרמטר cmdlet של הקלה | פרמטר cmdlet של מצב ביקורת |

|---|---|---|---|

| מגן זרימת בקרה (CFG) | מערכת ורמת אפליקציה |

CFG, StrictCFG, SuppressExports |

ביקורת אינה זמינה |

| מניעת ביצוע נתונים (DEP) | מערכת ורמת אפליקציה |

DEP, EmulateAtlThunks |

ביקורת אינה זמינה |

| כפה אקראיות עבור תמונות (ASLR הכרחי) | מערכת ורמת אפליקציה | ForceRelocateImages |

ביקורת אינה זמינה |

| הקצאות זיכרון אקראית (ASLR מלמטה למעלה) | מערכת ורמת אפליקציה |

BottomUp, HighEntropy |

ביקורת אינה זמינה |

| אימות שרשראות חריגות (SEHOP) | מערכת ורמת אפליקציה |

SEHOP, SEHOPTelemetry |

ביקורת אינה זמינה |

| אמת תקינות ערימה | מערכת ורמת אפליקציה | TerminateOnError |

ביקורת אינה זמינה |

| מגן קוד שרירותי (ACG) | ברמת האפליקציה בלבד | DynamicCode |

AuditDynamicCode |

| חסום תמונות בעלות תקינות נמוכה | ברמת האפליקציה בלבד | BlockLowLabel |

AuditImageLoad |

| חסום תמונות מרוחקות | ברמת האפליקציה בלבד | BlockRemoteImages |

ביקורת אינה זמינה |

| חסום גופנים לא מהימנים | ברמת האפליקציה בלבד | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| מגן תקינות קוד | ברמת האפליקציה בלבד |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| הפוך נקודות הרחבה ללא זמינות | ברמת האפליקציה בלבד | ExtensionPoint |

ביקורת אינה זמינה |

| הפוך קריאות מערכת של Win32k ללא זמינות | ברמת האפליקציה בלבד | DisableWin32kSystemCalls |

AuditSystemCall |

| אל תאפשר תהליכי צאצא | ברמת האפליקציה בלבד | DisallowChildProcessCreation |

AuditChildProcess |

| ייצוא סינון כתובות (EAF) | ברמת האפליקציה בלבד |

EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

הביקורת אינה זמינה [2] |

| ייבוא סינון כתובות (IAF) | ברמת האפליקציה בלבד | EnableImportAddressFilter |

הביקורת אינה זמינה [2] |

| הדמיית ביצוע (SimExec) | ברמת האפליקציה בלבד | EnableRopSimExec |

הביקורת אינה זמינה [2] |

| אימות בקשת API (CallerCheck) | ברמת האפליקציה בלבד | EnableRopCallerCheck |

הביקורת אינה זמינה [2] |

| אימות שימוש בנקודות אחיזה | ברמת האפליקציה בלבד | StrictHandle |

ביקורת אינה זמינה |

| אימות תקינות תלות של תמונה | ברמת האפליקציה בלבד | EnforceModuleDepencySigning |

ביקורת אינה זמינה |

| אימות תקינות מערום (StackPivot) | ברמת האפליקציה בלבד | EnableRopStackPivot |

הביקורת אינה זמינה [2] |

[1]: השתמש בתבנית הבאה כדי להפוך מודולי EAF לזמינים עבור קבצי DLL לתהליך:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: ביקורת עבור צמצום סיכונים זה אינה זמינה באמצעות רכיבי cmdlet של PowerShell.

התאמה אישית של ההודעה

לקבלת מידע אודות התאמה אישית של ההודעה כאשר כלל מופעל ויישום או קובץ חסומים, ראה אבטחת Windows.

הסרת צמצום הסיכונים של הגנה מפני ניצול לרעה

כדי לאפס (לבטל או להסיר) את צמצום הסיכונים של הגנה מפני ניצול לרעה, עיין בהפניה להגנה מפני ניצול לרעה.

למידע נוסף

- הערכת הגנה מפני ניצול לרעה

- קביעת תצורה וביקורת של הקלה של הגנה מפני ניצול לרעה

- ייבוא, ייצוא ופריסה של תצורות הגנה מפני ניצול לרעה

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.