קביעת תצורה של עדכון בינת אבטחה לא מקוונת עבור Microsoft Defender עבור נקודת קצה ב- Linux

חל על:

- בעיות בביצועי Microsoft Defender עבור נקודת קצה ב- Linux

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

מסמך זה מתאר את התכונה 'עדכון בינת אבטחה לא מקוון Microsoft Defender עבור נקודת קצה ב- Linux.

חשוב

המידע במאמר זה מתייחס למוצר קדם-הפצה שעשוי להשתנה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מבטיחה דבר, באופן מפורש או משתמע, באשר למידע המסופק כאן.

תכונה זו מאפשרת לארגון לעדכן את בינת האבטחה (הנקראת גם הגדרות או חתימות במסמך זה) ב נקודות קצה של Linux עם חשיפה מוגבלת או ללא חשיפה לאינטרנט באמצעות שרת אירוח מקומי (נקרא שרת שיקוף במסמך זה).

Mirror Server הוא כל שרת בסביבה של הלקוח, ה יכול להתחבר לענן של Microsoft כדי להוריד את החתימות. נקודות קצה אחרות של Linux שואבות את החתימות משרת המראות במרווח זמן מוגדר מראש.

היתרונות העיקריים כוללים:

- היכולת לשלוט ולנהל את תדירות הורדות החתימה בשרת המקומי & את התדירות שבה נקודות קצה שואבות את החתימות מהשרת המקומי.

- הוספת שכבה נוספת של & שליטה בזמן שניתן לבדוק את החתימות שהורדו בהתקן בדיקה לפני הפצתן לצי כולו.

- צמצום רוחב הפס ברשת, וכעת רק שרת מקומי אחד ישאול את MS cloud כדי לקבל את החתימות העדכניות ביותר בשם הצי כולו.

- השרת המקומי יכול להפעיל כל אחת משלוש מערכות ההפעלה - Windows, Mac, Linux, והוא אינו נדרש להתקנת Defender for Endpoint.

- מספק את הגנת האנטי-וירוס העדכנית ביותר מאחר שחתימות יורדו תמיד יחד עם מנוע AV התואם העדכני ביותר.

- בכל אתחול, חתימה עם גירסת n-1 מועברת לתיקיית גיבוי בשרת המקומי. אם קיימת בעיה עם החתימה העדכנית ביותר, באפשרותך למשוך את גירסת החתימה n-1 מתוך תיקיית הגיבוי ל נקודות הקצה שלך.

- במקרים נדירים העדכון הלא מקוון נכשל, באפשרותך גם לבחור לבצע גיבוי לעדכונים מקוונים מהענן של Microsoft (שיטה מסורתית).

כיצד פועל עדכון בינת אבטחה לא מקוונת

- ארגונים צריכים להגדיר שרת שיקוף, שהוא שרת אינטרנט/NFS מקומי שענן Microsoft יכול לגשת אליו.

- חתימות יורדו מ- Microsoft Cloud בשרת Mirror זה על-ידי ביצוע קובץ Script באמצעות מתזמן משימה/משימה cron בשרת המקומי.

- נקודות קצה של Linux שמפעילות את Defender for Endpoint שואבות את החתימות שהורדו משרת שיקוף זה במרווח זמן מוגדר על-ידי המשתמש.

- חתימות שלפו על נקודות הקצה של Linux מהשרת המקומי מאומתות תחילה לפני טעינתן במנגנון האנטי-וירוס.

- כדי להפעיל ולהגדיר את תהליך העדכון, עדכן את קובץ json של התצורה המנוהלת ב נקודות הקצה של Linux.

- ניתן לראות את מצב העדכון ב- mdatp CLI.

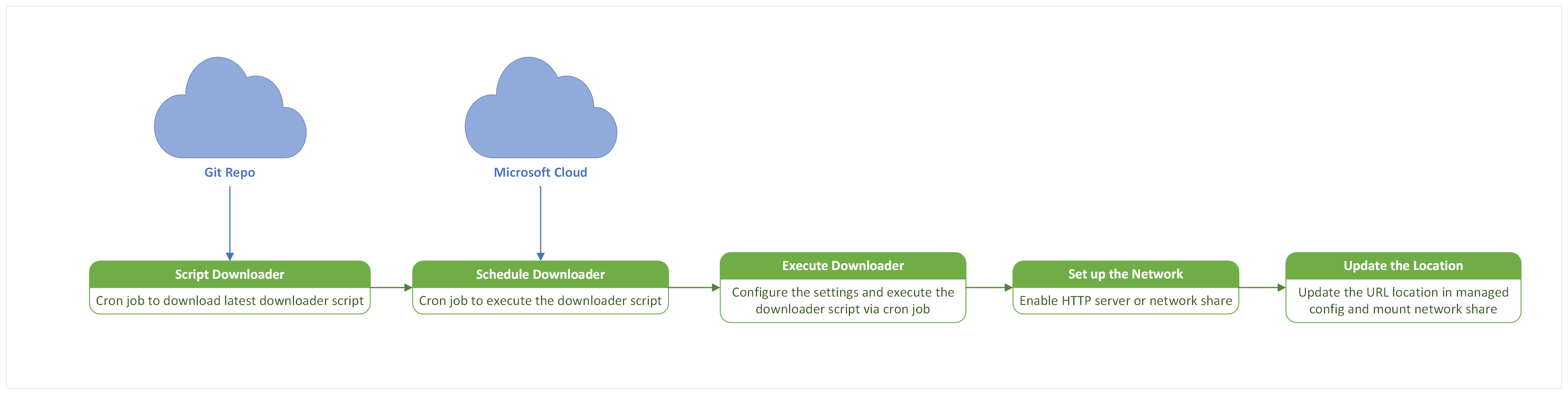

איור 1: דיאגרמת זרימת תהליך בשרת המראות להורדת עדכוני בינת האבטחה

איור 1: דיאגרמת זרימת תהליך בשרת המראות להורדת עדכוני בינת האבטחה

איור 2: דיאגרמת זרימת תהליך ב נקודת הקצה של Linux עבור עדכוני בינת אבטחה

דרישות מוקדמות

יש להתקין את Defender for Endpoint גירסה "101.24022.0001" ואילך ב נקודות הקצה של Linux.

נקודות הקצה של Linux צריכות להיות קישוריות לשרת המראות.

נקודת הקצה של Linux חייבת להפעיל כל אחת מההתפלגויות הנתמכות של Defender for Endpoint.

שרת המראות יכול להיות שרת HTTP/ HTTPS או שרת שיתוף ברשת. לדוגמה, שרת NFS.

לשרת שיקוף דרושה גישה לכתובות ה- URL הבאות:

https://github.com/microsoft/mdatp-xplat.githttps://go.microsoft.com/fwlink/?linkid=2144709

מערכות ההפעלה הבאות נתמכות בשרת Mirror:

- Linux (כל טעם)

- Windows (כל גירסה)

- Mac (כל גירסה)

שרת המראות אמור לתמוך ב- Bash או ב- PowerShell.

מפרטי המערכת המינימליים הבאים נדרשים עבור שרת המראות:

ליבת CPU Ram דיסק פנוי להחליף 2 ליבות (4 ליבות מועדפת) 1 GB של מינימום (4 GB מועדף) 2 GB נייזוי מערכת הערה

תצורה זו עשויה להשתנות בהתאם למספר הבקשות המוגשות ולטעינה שכל שרת חייב לעבד.

קביעת התצורה של שרת המראות

הערה

הניהול והבעלות על שרת המראות טמון אך ורק בלקוח מכיוון שהוא שוכן בסביבה הפרטית של הלקוח.

הערה

שרת המראות אינו חייב להיות מותקן ב- Defender for Endpoint.

קבל את קובץ ה- Script של מוריד בינת האבטחה הלא מקוונת

Microsoft מארחת קובץ Script של מוריד בינת אבטחה לא מקוונת על מאגר זה של GitHub.

בצע שלבים אלה כדי לקבל את קובץ ה- Script של מוריד ההורדות:

אפשרות 1: שכפל את ההפצה (מועדף)

- התקן gitבשרת המראות.

- נווט אל הספריה שבה ברצונך לשכפל את הה מאגר.

- בצע את הפקודה:

git clone https://github.com/microsoft/mdatp-xplat.git

אפשרות 2: הורד את קובץ ה- zip

הורד מכאן את קובץ ה- zip של ה- repo

העתק את קובץ ה- zip לתיקיה שבה ברצונך לשמור את קובץ ה- Script

חלץ את ה- Zip

הערה

תזמן משימת cron כדי לשמור על ההפצה/הורדת קובץ zip מעודכן לגירסה העדכנית ביותר במרווחי זמן קבועים.

לאחר שכפול קובץ ה- zip של ההפצה/הורדתו, מבנה מדריך הכתובות המקומי אמור להיות כך:

user@vm:~/mdatp-xplat$ tree linux/definition_downloader/

linux/definition_downloader/

├── README.md

├── settings.json

├── settings.ps1

├── xplat_offline_updates_download.ps1

└── xplat_offline_updates_download.sh

0 directories, 5 files

הערה

עבור על README.md כדי להבין בפירוט כיצד להשתמש בקובץ ה- Script.

הקובץ settings.json מורכב מכמה משתנים שהמשתמש יכול לקבוע את תצורתם כדי לקבוע את הפלט של ביצוע קובץ ה- Script.

| שם שדה | ערך: | תיאור |

|---|---|---|

downloadFolder |

מחרוזת | ממפה למיקום שאליו קובץ ה- Script מוריד את הקבצים |

downloadLinuxUpdates |

בול | כאשר הוא מוגדר ל true- , קובץ ה- Script מוריד את העדכונים הספציפיים של Linux ל- downloadFolder |

logFilePath |

מחרוזת | הגדרת יומני האבחון בתיקיה נתונה. ניתן לשתף קובץ זה עם Microsoft לאיתור באגים בקובץ ה- Script אם קיימות בעיות |

downloadMacUpdates |

בול | קובץ ה- Script מוריד את העדכונים הספציפיים של Mac ל- downloadFolder |

downloadPreviewUpdates |

בול | הורדת גירסת התצוגה המקדימה של העדכונים הזמינים עבור מערכת ההפעלה הספציפית |

backupPreviousUpdates |

בול | מתן אפשרות ל- Script להעתיק את העדכון הקודם _back, והעדכונים החדשים יורדו אל downloadFolder |

ביצוע קובץ ה- Script של מוריד בינת האבטחה הלא מקוון

כדי לבצע באופן ידני את קובץ ה- Script של מוריד ההורדות, settings.json קבע את תצורת הפרמטרים בקובץ לפי התיאור בסעיף הקודם והשתמש באחת מהפקודות הבאות בהתבסס על מערכת ההפעלה של Mirror Server:

Bash:

./xplat_offline_updates_download.shPowershell:

./xplat_offline_updates_download.ps1

הערה

תזמן משימת cron לביצוע קובץ Script זה כדי להוריד את עדכוני בינת האבטחה העדכניים ביותר בשרת המראה במרווחי זמן קבועים.

ארח את עדכוני בינת האבטחה הלא מקוונים בשרת המראות

לאחר הפעלת קובץ ה- Script, החתימות העדכניות ביותר יורדו לתיקיה שתצורתה נקבעה settings.json בקובץ (updates.zip).

לאחר הורדת zip החתימות, ניתן להשתמש בשרת המראות כדי לארח אותו. ניתן לארח את שרת המראות באמצעות כל שרתי HTTP / HTTPS / שיתוף רשת.

לאחר האירוח, העתק את הנתיב המוחלט של השרת המתארח (עד הספריה ולא כולל arch_* אותה).

לדוגמה, אם קובץ ה- Script מבוצע עם downloadFolder=/tmp/wdav-update, ו- HTTP Server (www.example.server.com:8000) מארח /tmp/wdav-update את הנתיב, ה- URI המתאים הוא: www.example.server.com:8000/linux/production/

לאחר הגדרת שרת המראות, עלינו להוסיף כתובת URL זו ל נקודות הקצה של Linux באמצעות התצורה המנוהלת, כמתואר בסעיף הבא.

קביעת התצורה של נקודות הקצה

- השתמש בדוגמה הבאה

mdatp_managed.jsonועדכן את הפרמטרים לפי התצורה והעתק את הקובץ למיקום/etc/opt/microsoft/mdatp/managed/mdatp_managed.json.

{

"cloudService": {

"automaticDefinitionUpdateEnabled": true,

"definitionUpdatesInterval": 1202

},

"antivirusEngine": {

"offlineDefinitionUpdateUrl": "http://172.22.199.67:8000/linux/production/",

"offlineDefintionUpdateFallbackToCloud":false,

"offlineDefinitionUpdate": "enabled"

},

"features": {

"offlineDefinitionUpdateVerifySig": "enabled"

}

}

| שם שדה | ערכים | תגובות/הערות |

|---|---|---|

automaticDefinitionUpdateEnabled |

True / False |

קובע את אופן הפעולה של Defender for Endpoint שינסה לבצע עדכונים באופן אוטומטי, מופעל או מבוטל בהתאמה. |

definitionUpdatesInterval |

מספריים | זמן מרווח זמן בין כל עדכון אוטומטי של חתימות (בשניות). |

offlineDefinitionUpdateUrl |

מחרוזת | ערך כתובת URL שנוצר כחלק מההגדרה של שרת המראות. |

offlineDefinitionUpdate |

enabled / disabled |

כאשר אפשרות זו מוגדרת enabledל- , התכונה של עדכון בינת האבטחה הלא מקוונת זמינה, ולהיפך. |

offlineDefinitionUpdateFallbackToCloud |

True / False |

קבע את הגישה של עדכון בינת האבטחה של Defender for Endpoint כאשר שרת המראות הלא מקוון אינו משרת את בקשת העדכון. אם העדכון הוגדר כ- True, המערכת תבדוק שוב באמצעות הענן של Microsoft כאשר עדכון בינת האבטחה הלא מקוון נכשל, אחרת ההיפך. |

offlineDefinitionUpdateVerifySig |

enabled / disabled |

כאשר הגדרה זו מוגדרת enabledל- , הגדרות שהורדו מאומתות ב נקודות הקצה, אחרת, ההיפך. |

הערה

נכון להיום, ניתן להגדיר את תכונת עדכון בינת האבטחה הלא מקוונת ב נקודות קצה של Linux באמצעות json מנוהל בלבד. שילוב עם ניהול הגדרות אבטחה בפורטל האבטחה נמצא במפת הדרכים שלנו.

אמת את התצורה

כדי לבדוק אם ההגדרות מוחלות כראוי על נקודות הקצה של Linux, הפעל את הפקודה הבאה:

mdatp health --details definitions

פלט לדוגמה יראה כמו מקטע הקוד הבא:

user@vm:~$ mdatp health --details definitions

automatic_definition_update_enabled : true [managed]

definitions_updated : Mar 14, 2024 at 12:13:17 PM

definitions_updated_minutes_ago : 2

definitions_version : "1.407.417.0"

definitions_status : "up_to_date"

definitions_update_source_uri : "https://go.microsoft.com/fwlink/?linkid=2144709"

definitions_update_fail_reason : ""

offline_definition_url_configured : "http://172.XX.XXX.XX:8000/linux/production/" [managed]

offline_definition_update : "enabled" [managed]

offline_definition_update_verify_sig : "enabled"

offline_definition_update_fallback_to_cloud : false[managed]

מפעיל את רשימת בינת האבטחה הלא עדכונים

עדכון אוטומטי

- אם השדות

automaticDefinitionUpdateEnabledו- 'offline_definition_update' ב- json המנוהל מוגדרים כ- True, עדכוני בינת האבטחה הלא מקוונים מופעלים באופן אוטומטי במרווחי זמן תקופתיים. - כברירת מחדל, מרווח תקופתי זה הוא 8 שעות. אך ניתן לקבוע את תצורתו על-ידי הגדרת ב

definitionUpdatesInterval- json המנוהל.

עדכון ידני

כדי להפעיל את עדכון בינת האבטחה הלא מקוונת באופן ידני כדי להוריד את החתימות משרת המראות ב נקודות הקצה של Linux, הפעל את הפקודה:

mdatp definitions update

בדוק את מצב העדכון

לאחר הפעלת עדכון בינת האבטחה הלא מקוונת באמצעות השיטה האוטומטית או הידני, ודא שהעדכון הצליח על-ידי הפעלת הפקודה:

mdatp health --details --definitions.אמת את השדות הבאים:

user@vm:~$ mdatp health --details definitions ... definitions_status : "up_to_date" ... definitions_update_fail_reason : "" ...

פתרון בעיות ואבחון

בעיות: כשל בעדכון MDATP

- העדכון נתקע, או שהעדכון לא מופעל.

- העדכון נכשל.

שלבי פתרון בעיות נפוצים

בדוק את המצב של תכונת עדכון בינת האבטחה הלא מקוון באמצעות הפקודה:

mdatp health --details definitions- פקודה זו אמורה לספק לנו הודעה ידידותית למשתמש במקטע

definitions_update_fail_reason. - בדוק אם

offline_definition_updateהאפשרותoffline_definition_update_verify_sigזמינה. - בדוק אם

definitions_update_source_uriשווה לoffline_definition_url_configured-

definitions_update_source_uriהוא המקור ממנו הורדו החתימות. -

offline_definition_url_configuredהוא המקור ממנו יש להוריד חתימות, זו המוזכרת בקובץ התצורה המנוהלת.

-

- פקודה זו אמורה לספק לנו הודעה ידידותית למשתמש במקטע

נסה לבצע את בדיקת הקישוריות כדי לבדוק אם שרת המראות נגיש מהמארח:

mdatp connectivity testנסה להפעיל עדכון ידני באמצעות הפקודה:

mdatp definitions update

בעיות ידועות:

עדכון חתימה לא מקוון עלול להיכשל בתרחיש הבא:

הפעלת את התכונה, החלת את עדכוני החתימה ולאחר מכן ביטלת את התכונה כדי להחיל עדכוני חתימה נוספים מהענן, ולאחר מכן הפעלת מחדש את התכונה עבור עדכוני חתימה נוספים.

שלבי צמצום סיכונים:

תיקון לבעיה זו מתוכנן להפצה בקרוב.

קישורים שימושיים

קובץ Script של מוריד

תזמון משימת cron

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור