בקרת מכשיר עבור macOS

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

- Microsoft Defender for Business

רוצה להתנסות ב- Microsoft Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

דרישות

בקרת מכשיר עבור macOS כוללת את הדרישות המוקדמות הבאות:

- Microsoft Defender עבור נקודת קצה (יכולה להיות גירסת ניסיון)

- גירסת מערכת הפעלה מינימלית: macOS 11 ואילך

- גירסת מוצר מינימלית: 101.34.20

סקירה כללית

Microsoft Defender עבור נקודת קצה 'בקרת מכשירים' מאפשרת לך:

- ביקורת, התרה או מניעה של הקריאה, הכתיבה או ביצוע הגישה לאחסון נשלף; ו-

- נהל מכשירים iOS והתקנים ניידים, התקנים מוצפנים של Apple APFS ומדיה של Bluetooth, עם או בלי פריטים שאינם נכללים.

הכנת נקודות הקצה שלך

Microsoft Defender עבור נקודת קצה (יכולה להיות גירסת ניסיון)

גירסת מערכת הפעלה מינימלית: macOS 11 ואילך

פריסת גישה מלאה לדיסק: ייתכן שכבר יצרת ופרסת זאת בעבר https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig עבור תכונות MDE אחרות. עליך להעניק הרשאת גישה לדיסק מלא עבור יישום חדש:

com.microsoft.dlp.daemon.הפוך בקרת מכשיר לזמינה בהגדרת MDE המכשיר:

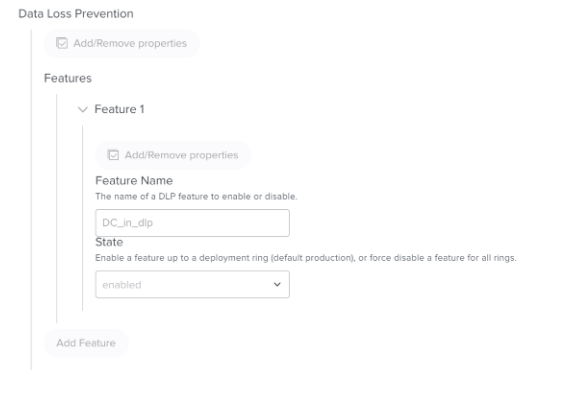

מניעת אובדן נתונים (DLP)/תכונות/

עבור שם תכונה, הזן "DC_in_dlp"

עבור מדינה, הזן "זמין"

דוגמה 1: JAMF using schema.json.

דוגמה 2: demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

גירסת מוצר מינימלית: 101.91.92 ואילך

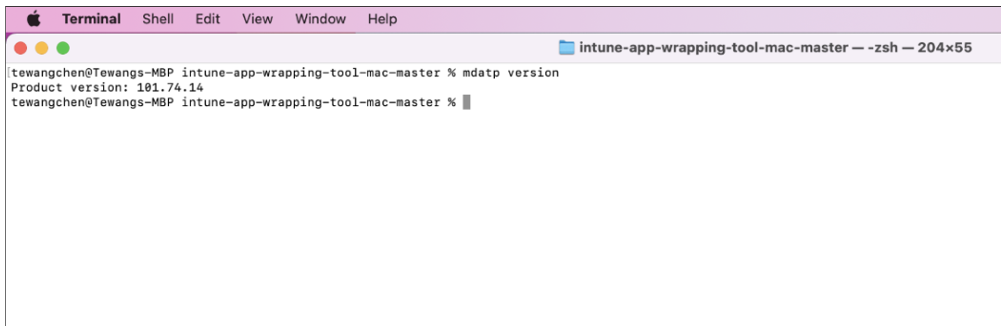

הפעל את גירסת mdatp באמצעות Terminal כדי לראות את גירסת המוצר במחשב הלקוח שלך:

הבנת פריטי מדיניות

פריטי מדיניות קובעים את אופן הפעולה של בקרת מכשיר עבור macOS. המדיניות תיעד דרך Intune או JAMF לאוסף של מחשבים או משתמשים.

המדיניות בקרת מכשיר עבור macOS כוללת הגדרות, קבוצות וכללים:

- הגדרה כללית הנקראת 'הגדרות' מאפשרת לך להגדיר את הסביבה הכללית.

- קבוצה בשם 'קבוצות' מאפשרת לך ליצור קבוצות מדיה. לדוגמה, קבוצת USB מורשית או קבוצת USB מוצפנת.

- כלל מדיניות גישה בשם 'כללים' מאפשר לך ליצור מדיניות כדי להגביל כל קבוצה. לדוגמה, אפשר למשתמש מורשה לכתוב קבוצת USB מורשית לכתיבה בלבד.

הערה

מומלץ להשתמש בדוגמאות שב- GitHub כדי להבין את המאפיינים: mdatp-devicecontrol/Removable Storage Access Control Samples/macOS/policy ב- main - microsoft/mdatp-devicecontrol (github.com).

באפשרותך גם להשתמש בקבצי ה- Script ב- mdatp-devicecontrol/tree/main/python#readme ב- main - microsoft/mdatp-devicecontrol (github.com) כדי לתרגם את מדיניות בקרת ההתקנים של Windows למדיניות בקרת מכשירים של macOS או לתרגם מדיניות macOS Device Control V1 למדיניות V2 זו.

הערה

קיימות בעיות ידועות בפקד מכשיר עבור macOS שלקוחות צריכים לשקול בעת יצירת מדיניות.

שיטות עבודה מומלצות

בקרת מכשירים עבור macOS כוללת יכולות דומות לבקרת מכשיר עבור Windows, אך macOS ו- Windows מספקים יכולות שונות המשמשות כיתובים לניהול מכשירים, כך שיש כמה הבדלים חשובים:

- macOS אינו כולל תצוגה מרכזית של מנהל ההתקנים או תצוגה של מכשירים. הגישה הוענקה/נדחתה ליישומים המקיימים אינטראקציה עם מכשירים. זו הסיבה לכך שקיימים ב- macOS ערכה עשירה יותר של סוגי גישה. לדוגמה, בפקד

portableDeviceמכשיר עבור macOS ניתן לדחות או לאפשרdownload_photos_from_device. - כדי לשמור על עקביות עם Windows, ישנם

generic_read,generic_writeוסוגיgeneric_executeגישה. אין צורך לשנות פריטי מדיניות עם סוגי גישה כלליים אם/מתי נוספים סוגי גישה ספציפיים בעתיד. שיטות העבודה המומלצות היא להשתמש בסוגי גישה כלליים, אלא אם יש צורך ספציפי לדחות/לאפשר פעולה ספציפית יותר. - יצירת מדיניות

denyבאמצעות סוגי גישה כלליים היא הדרך הטובה ביותר לנסות לחסום לחלוטין את כל הפעולות עבור סוג זה של מכשיר (לדוגמה, טלפונים של Android), אך ייתכן שעדיין יהיו פערים אם הפעולה מבוצעת באמצעות יישום שאינו נתמך על-ידי בקרת מכשיר macOS.

הגדרות

להלן המאפיינים שבהם תוכל להשתמש בעת יצירת הקבוצות, הכללים וההגדרות במדיניות בקרת מכשירים עבור macOS.

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

| תכונות | תצורות ספציפיות לתכונה | באפשרותך להגדיר כ- disable False או True עבור התכונות הבאות:- removableMedia- appleDevice- portableDevice, כולל מצלמה או מדיית PTP- bluetoothDeviceברירת המחדל היא true, ולכן אם לא תגדיר ערך זה, removableMediaהיא לא תחול גם אם תיצור מדיניות מותאמת אישית עבור , מכיוון שהיא אינה זמינה כברירת מחדל. |

| הכללית | הגדרת אכיפת ברירת מחדל | באפשרותך להגדיר את defaultEnforcement- allow (ברירת מחדל)- deny |

| ux | באפשרותך להגדיר היפר-קישור בהודעה. | navigationTarget: string. דוגמה"http://www.microsoft.com" |

קבוצה

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

$type |

סוג הקבוצה | "מכשיר" |

id |

GUID, מזהה ייחודי, מייצג את הקבוצה וישמש במדיניות. | באפשרותך ליצור את המזהה באמצעות New-Guid (Microsoft.PowerShell.Utility) - PowerShell או הפקודה uuidgen ב- macOS |

name |

שם ידידותי עבור הקבוצה. | מחרוזת |

query |

כיסוי המדיה תחת קבוצה זו | עיין בטבלאות מאפייני השאילתה שלהלן לקבלת פרטים. |

שאילתה

'בקרת מכשיר' תומכת בשני סוגים של שאילתות:

סוג השאילתה 1 הוא כדלקמן:

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

$type |

זיהוי הפעולה הלוגית שיש לבצע במשפטים | all: כל התכונות תחת המשפטים הן קשר גומלין של And . לדוגמה, אם מנהל המערכת מציב vendorIdserialNumberו- , עבור כל USB מחובר, המערכת בודקת אם ה- USB עומד בשני הערכים.ו: שווה ערך לכולם כל: התכונות תחת המשפטים הן קשראו . לדוגמה, אם מנהל מערכת מציב vendorIdserialNumberו- , עבור כל USB מחובר, המערכת עושה את האכיפה כל עוד ל- USB יש ערך זהה vendorId או serialNumber זהה. או: שווה ערך לכל |

clauses |

השתמש במאפיין התקן מדיה כדי להגדיר תנאי קבוצה. | מערך של אובייקטי משפטים המוערכים כדי לקבוע חברות בקבוצה. עיין בסעיף פסוקית להלן. |

סוג השאילתה 2 הוא כדלקמן:

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

$type |

זיהוי הפעולה הלוגית שיש לבצע בשאילתת המשנה | not: שלילה לוגית של שאילתה |

query |

שאילתת משנה | שאילתה שתנושל. |

סעיף

מאפייני פסוקית

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

$type |

סוג המשפט | עיין בטבלה הבאה לקבלת פסוקיות נתמכות. |

value |

$type ערך ספציפי לשימוש |

פסוקיות נתמכות

| משפט $type | ערך | תיאור |

|---|---|---|

primaryId |

אחת מתוך: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

מחרוזת הקסדצימאלית בת 4 ספרות | התאמה מזהה ספק של מכשיר |

productId |

מחרוזת הקסדצימאלית בת 4 ספרות | התאמה מזהה מוצר של מכשיר |

serialNumber |

מחרוזת | התאמה למספר הסידורי של המכשיר. אינו תואם אם למכשיר אין מספר סידורי. |

encryption |

תות שדה | התאם אם מכשיר מוצפן באמצעותpfs. |

groupId |

מחרוזת UUID | התאם אם מכשיר הוא חבר בקבוצה אחרת. הערך מייצג את ה- UUID של הקבוצה שברצונך להתאים מולה. יש להגדיר את הקבוצה בתוך המדיניות לפני המשפט. |

כלל מדיניות גישה

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

id |

GUID, מזהה ייחודי, מייצג את הכלל וישמש במדיניות. | New-Guid (Microsoft.PowerShell.Utility) - PowerShell uuidgen |

name |

String, שם המדיניות ויציג על הברכה בהתבסס על הגדרת המדיניות. | |

includeGroups |

הקבוצה(ות) עליהן תחול המדיניות. אם צוינה קבוצות מרובות, המדיניות חלה על מדיה כלשהי בכל הקבוצות הללו. אם לא צוין, הכלל חל על כל המכשירים. | יש להשתמש בערך המזהה בתוך הקבוצה במופע זה. אם קבוצות מרובות נמצאות ב includeGroups- , זהו AND. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

הקיבוץ שהמדיניות אינה חלה על. | יש להשתמש בערך המזהה בתוך הקבוצה במופע זה. אם קבוצות מרובות נמצאות ב- excludeGroups, זהו OR. |

entries |

לכלל אחד יכולים להיות ערכים מרובים; כל ערך עם GUID ייחודי מורה לבקרת מכשיר הגבלה אחת. | עיין בטבלת מאפייני הערך בהמשך מאמר זה כדי לקבל את הפרטים. |

הטבלה הבאה מפרטת את המאפיינים שבהם באפשרותך להשתמש בערך שלך:

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

$type |

כולל: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| אכיפה | - $type:- allow- deny- auditAllow- auditDenyכאשר $type allow נבחרה, ערך האפשרויות תומך ב: - disable_audit_allowגם אם האפשרות אפשר מתרחשת והגדרת auditAllow מוגדרת, המערכת לא תשלח אירוע. כאשר $type מנע בחירה, ערך האפשרויות תומך ב: disable_audit_denyגם אם האפשרות חסום מתרחשת והגדרת auditDeny מוגדרת, המערכת לא תציג הודעה או תשלח אירוע. כאשר $type נבחרה האפשרות auditAllow, ערך האפשרויות תומך ב: send_eventכאשר $type auditDeny נבחרה, ערך האפשרויות תומך ב: send_eventshow_notification |

|

access |

ציין זכויות גישה אחת או יותר עבור כלל זה. הרשאות אלה עשויות לכלול הרשאות פרטניות ספציפיות למכשיר או הרשאות כלליות רחבות יותר. עיין בטבלה הבאה לקבלת פרטים נוספים אודות סוגי הגישה החוקי עבור ערך $type. | |

id |

UUID |

הטבלה הבאה מפרטת את המאפיינים שבהם ניתן להשתמש בערך:

אכיפה

שם מאפיין אכיפה

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

$type |

סוג האכיפה | עיין בטבלה הבאה לקבלת רשויות אכיפה נתמכות |

options |

$type ערך ספציפי לשימוש | מערך של אפשרויות עבור הערך. ניתן להשמיט אם לא קיימות אפשרויות. |

סוג אכיפה

| שם מאפיין | תיאור | אפשרויות |

|---|---|---|

Enforcement $type |

options values [string] |

תיאור |

allow |

disable_audit_allow |

גם אם האפשרות אפשר מתרחשת והגדרת auditAllow מוגדרת, המערכת לא תשלח אירוע. |

deny |

disable_audit_deny |

גם אם האפשרות חסום מתרחשת והגדרת auditDeny מוגדרת, המערכת לא תציג הודעה או תשלח אירוע. |

auditAllow |

send_event |

שלח מדידת שימוש |

auditDeny |

- send_event- show_notification |

- לשלוח מדידת שימוש - הצגת חוויית משתמש של בלוק למשתמש |

סוגי Access

| ערך $type | ערכי 'access' [string] | גישה כללית | תיאור |

|---|---|---|---|

| התקן יישום Apple | backup_device | generic_read | |

| התקן יישום Apple | update_device | generic_write | |

| התקן יישום Apple | download_photos_from_device | generic_read | הורדת תמונה ממכשיר iOS ספציפי למחשב מקומי |

| התקן יישום Apple | download_files_from_device | generic_read | הורד קבצים ממכשיר iOS הספציפי למחשב המקומי |

| התקן יישום Apple | sync_content_to_device | generic_write | סינכרון תוכן ממחשב מקומי למכשיר iOS ספציפי |

| התקן נייד | download_files_from_device | generic_read | |

| התקן נייד | send_files_to_device | generic_write | |

| התקן נייד | download_photos_from_device | generic_read | |

| התקן נייד | איתור באגים | generic_execute | פקד כלי ADB |

| *מדיה נשלפת | לקרוא | generic_read | |

| מדיה נשלפת | לכתוב | generic_write | |

| מדיה נשלפת | לבצע | generic_execute | generic_read |

| התקן bluetooth | download_files_from_device | ||

| התקן bluetooth | send_files_to_device | generic_write | |

| כללי | generic_read | שווה ערך להגדרת כל ערכי הגישה הצוין בטבלה זו, אשר ממופים generic_read. | |

| כללי | generic_write | שווה ערך להגדרת כל ערכי הגישה הצוין בטבלה זו, אשר ממופים generic_write. | |

| כללי | generic_execute | שווה ערך להגדרת כל ערכי הגישה הצוין בטבלה זו, אשר ממופים generic_execute. |

חוויית משתמש קצה

לאחר ש'דחה' מתרחשת וההודעה מופעלת במדיניות, משתמש הקצה רואה תיבת דו-שיח:

Status

השתמש mdatp health --details device_control כדי לבדוק את מצב בקרת המכשיר:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active- גירסת תכונה, אתה אמור לראות את ["v2"]. (בקרת התקן זמינה, אך לא נקבעה תצורה.)- [] - תצורת בקרת המכשיר לא נקבעה במחשב זה.

- ["v1"] - אתה משתמש בגירסת תצוגה מקדימה של בקרת מכשירים. עבור לגירסה 2 באמצעות מדריך זה. v1 נחשב למיושן ולא מתואר בתיעוד זה.

- ["v1","v2"] - זמינות הן v1 והן v2. Offboard from v1.

v1_configured- תצורת v1 מוחלתv1_enforcement_level- כאשר v1 זמיןv2_configured- תצורת v2 מוחלתv2_state- מצב v2,enabledאם פועל באופן מלאv2_sensor_connection- אםcreated_ok, אז בקרת מכשירים הקימה חיבור להרחבת המערכתv2_full_disk_access- אם לאapproved, בקרת התקן אינה יכולה למנוע חלק מהפעולות או את כולן

דיווח

באפשרותך לראות את אירוע המדיניות בדוח 'ציד מתקדם' ו'בקרת מכשיר'. לקבלת מידע נוסף, ראה הגנה על נתוני הארגון שלך באמצעות 'בקרת מכשירים'.

תרחישים

להלן כמה תרחישים נפוצים שיעזרו לך להכיר את Microsoft Defender עבור נקודת קצה המכשיר Microsoft Defender עבור נקודת קצה המכשיר שלך.

תרחיש 1: מנע כל אמצעי אחסון נשלף אך אפשר שימוש ב- USB ספציפי

בתרחיש זה, עליך ליצור שתי קבוצות: קבוצה אחת עבור כל אמצעי אחסון נשלף וקבוצה אחרת עבור קבוצת USBs מאושרת. עליך גם ליצור כלל מדיניות גישה.

שלב 1: הגדרות: הפוך את בקרת המכשיר לזמינה והגדר אכיפה המהווה ברירת מחדל

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

שלב 2: קבוצות: Create קבוצת מדיה נשלפת וקבוצת USB מאושרת

- Create כדי לכסות התקני מדיה נשלפים.

- Create קבוצה עבור USBs שאושרו.

- שלב קבוצות אלה ל- אחת

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

שלב 3: כללים: Create מנע מדיניות עבור USBs אסורים

Create מדיניות גישה והיכנס אל rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

במקרה זה, יש לך מדיניות כלל גישה אחת בלבד, אך אם יש לך כללים מרובים, הקפד להוסיף הכל ל- rules.

בעיות ידועות

אזהרה

בקרת מכשירים ב- macOS מגבילה מכשירי Android המחוברים באמצעות מצב PTP בלבד. בקרת התקן אינה מגבילה מצבים אחרים, כגון העברת קבצים, TEthering מסוג USB ו- MIDI.

למידע נוסף

- פריסת בקרת מכשירים באמצעות Intune

- פריסת בקרת מכשיר באמצעות JAMF

- פרוס את 'בקרת מכשירים' באופן ידני

- שאלות נפוצות (שאלות נפוצות) בנושא בקרת מכשיר macOS

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור