קביעת תצורה ואימתה של פריטים שאינם נכללים ב- Microsoft Defender for Endpoint ב- macOS

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

מאמר זה מספק מידע על הגדרת אי-הכללות החלות על סריקות לפי דרישה, והגנה וניטור בזמן אמת.

חשוב

הפריטים שאינם נכללים במאמר זה אינם חלים על יכולות אחרות של Defender for Endpoint ב- Mac, כולל זיהוי ותגובה של נקודות קצה (EDR). קבצים שלא תכלול בשיטות המתוארות במאמר זה עדיין יוכלו להפעיל התראות EDR וזיהויים אחרים.

באפשרותך לא לכלול קבצים, תיקיות, תהליכים וקבצים פתוחים בתהליך מסוימים ב- Defender for Endpoint בסריקה של Mac.

אי הכללות יכולות להיות שימושיות כדי להימנע מזיהויים שגויים בקבצים או בתוכנות ייחודיים או מותאמים אישית לארגון שלך. הם יכולים גם להיות שימושיים להפחתת בעיות ביצועים שנגרמו על-ידי Defender for Endpoint ב- Mac.

כדי לצמצם את התהליך ו/או הנתיב ו/או ההרחבה שעליך לא לכלול, השתמש בסטטיסטיקה של הגנה בזמן אמת.

אזהרה

הגדרת פריטים שאינם נכללים מורידה את ההגנה המוצעת על-ידי Defender for Endpoint ב- Mac. עליך תמיד להעריך את הסיכונים המשויכים ליישום פריטים שאינם נכללים, ועליך לכלול רק קבצים שאתה בטוח שהם לא זדוניים.

הטבלה הבאה מציגה את סוגי ההכללה הנתמכים על-ידי Defender for Endpoint ב- Mac.

| הדרה | הגדרה | דוגמאות |

|---|---|---|

| סיומת קובץ | כל הקבצים עם הסיומת, בכל מקום במחשב | .test |

| קובץ | קובץ ספציפי המזוהה באמצעות הנתיב המלא | /var/log/test.log |

| תיקיה | כל הקבצים תחת התיקיה שצוינה (רקורסיבית) | /var/log/ |

| תהליך | תהליך ספציפי (שצוין על-ידי הנתיב המלא או שם הקובץ) וכל הקבצים שנפתחו על-ידיו | /bin/cat |

פריטים שאינם נכללים בקובץ, בתיקיה ובתהליך תומכים בתווים הכלליים הבאים:

| בתווים כלליים | תיאור | דוגמאות |

|---|---|---|

| * | התאמה למספר כלשהו של תווים, כולל ללא (שים לב, אם תו כללי זה אינו נמצא בשימוש בסוף הנתיב, הוא מחליף תיקיה אחת בלבד) |

/var/*/tmp כולל כל קובץ ב /var/abc/tmp - ובספריות המשנה שלו /var/def/tmp , ובספריות המשנה שלו. היא אינה כוללת /var/abc/log או /var/def/log

|

| ? | התאמה לכל תו בודד |

file?.log כולל file1.log ו- file2.log, אך לא file123.log |

הערה

בעת שימוש בתו הכללי * בסוף הנתיב, הוא יתאים לכל הקבצים והספריות המשנה תחת האב של התו הכללי.

המוצר מנסה לפתור את firmlinks בעת הערכת אי-הכללות. פתרון Firmlink אינו פועל כאשר אי-הכללה מכילה תווים כלליים או שקובץ היעד (אמצעי Data האחסון) אינו קיים.

שיטות עבודה מומלצות להוספת אי-הכללות נגד תוכנות זדוניות עבור Microsoft Defender for Endpoint ב- macOS.

רשום לעצמך מדוע ההכללה נוספה למיקום מרכזי שבו רק ל- SecOps ו/או למנהל אבטחה יש גישה. לדוגמה, רשימת הנמענים, התאריך, שם האפליקציה, הסיבה והמידע על אי-ההכללה.

ודא שיש לך תאריך תפוגה* עבור הפריטים שלא ייכללו

*למעט אפליקציות שה- ISV ציין כי לא ניתן לבצע שינויים אחרים כדי למנוע את השימוש המוערך ב- CPU או בניצול גבוה יותר של המעבד.

הימנע מהעברת פריטים שאינם של Microsoft למניעת תוכנות זדוניות מאחר שייתכן שהם כבר לא ישימים ולא ישימים על Microsoft Defender for Endpoint ב- macOS.

סדר אי-הכללות שיש לשקול מלמעלה (מאובטח יותר) למטה (הכי פחות מאובטח):

מחוונים - אישור - אפשר

- הוסף חתימת קוד אימות מורחבת (EV).

מחוונים - קוד Hash של קובץ - אפשר

- אם תהליך או Daemon אינם משתנים לעתים קרובות, לדוגמה, לאפליקציה אין עדכון אבטחה חודשי.

תהליך & נתיב

תהליך

נתיב

סיומת

היכנס לפורטל Microsoft Defender.

עבור אל מדיניות אבטחה של>נקודת קצה של ניהול תצורה>יצירת מדיניות חדשה.

- בחירת פלטפורמה: macOS

- בחר תבנית: פריטים שאינם נכללים באנטי-וירוס של Microsoft Defender

בחר צור מדיניות.

הזן שם ותיאור ובחר הבא.

הרחב את מנגנון האנטי-וירוס ולאחר מכן בחר הוסף.

בחר נתיב או סיומת קובץאו שם קובץ.

בחר קבע תצורה של מופע והוסף את הפריטים שלא ייכללו לפי הצורך. לאחר מכן בחר הבא.

הקצה את אי-ההכללה לקבוצה ובחר הבא.

לחץ שמור.

לקבלת מידע נוסף אודות אופן קביעת התצורה של פריטים שאינם נכללים ב- JAMF, Intune או מסוף ניהול אחר, ראה הגדרת העדפות עבור Defender עבור נקודת קצה ב- Mac.

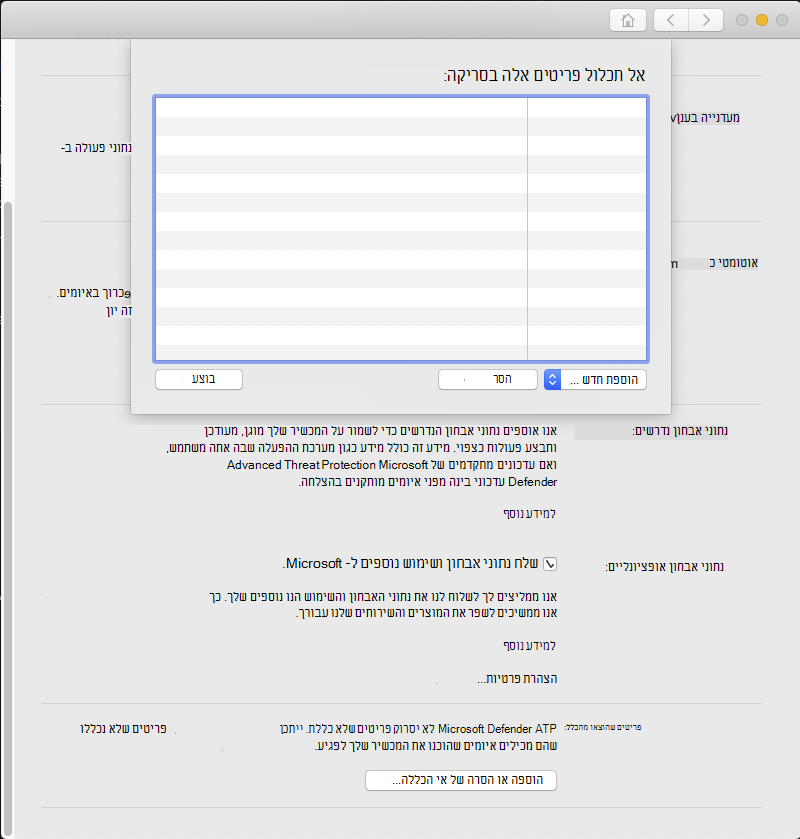

פתח את היישום Defender for Endpoint ונווט אל> ניהול הגדרותהוספה או הסרה של אי הכללה..., כפי שמוצג בצילום המסך הבא:

בחר את סוג אי-ההכללה שברצונך להוסיף ופעל לפי ההנחיות.

באפשרותך לאמת שרשימות ההכללה שלך פועלות באמצעות הורדת curl קובץ בדיקה.

במקטע Bash הבא, החלף test.txt בקובץ התואם לכללי אי-ההכללה שלך. לדוגמה, אם לא כללת את ההרחבה .testing , החלף ב test.txt - test.testing. אם אתה בודק נתיב, הקפד להפעיל את הפקודה בנתיב זה.

curl -o test.txt https://secure.eicar.org/eicar.com.txt

אם Defender for Endpoint ב- Mac מדווח על תוכנות זדוניות, הכלל אינו פועל. אם אין דוח על תוכנות זדוניות, והקובץ שהורד קיים, אי-ההכללה פועלת. באפשרותך לפתוח את הקובץ כדי לאשר שהתוכן זהה למתואר באתר האינטרנט של קובץ הבדיקה של EICAR.

אם אין לך גישה לאינטרנט, באפשרותך ליצור קובץ בדיקת EICAR משלך. כתוב את מחרוזת EICAR לקובץ טקסט חדש באמצעות הפקודה הבאה של Bash:

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > test.txt

באפשרותך גם להעתיק את המחרוזת לקובץ טקסט ריק ונסה לשמור אותה בשם הקובץ או בתיקיה שאתה מנסה לא לכלול.

בנוסף לכך שלא מתבצעת סריקה של תוכן מסוים, באפשרותך גם לקבוע את תצורת המוצר כך שלא יזהה מחלקות מסוימות של איומים (שזוהו על-ידי שם האיום). עליך לנקוט משנה זהירות בעת שימוש בפונקציונליות זו, מכיוון שהיא יכולה להשאיר את המכשיר שלך לא מוגן.

כדי להוסיף שם איום לרשימה המותרת, בצע את הפקודה הבאה:

mdatp threat allowed add --name [threat-name]

ניתן להשיג את שם האיום המשויך לזיהוי במכשיר שלך באמצעות הפקודה הבאה:

mdatp threat list

לדוגמה, כדי להוסיף EICAR-Test-File (not a virus) (שם האיום המשויך לזיהוי EICAR) לרשימה המותרת, בצע את הפקודה הבאה:

mdatp threat allowed add --name "EICAR-Test-File (not a virus)"

טיפ

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילה הטכנית שלנו: Microsoft Defender for Endpoint Tech Community.