הערה

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות להיכנס או לשנות מדריכי כתובות.

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות לשנות מדריכי כתובות.

ניצול לרעה של פגיעויות בתוכנה. פגיעות היא כמו חור בתוכנה שתוכנות זדוניות יכולות להשתמש בו כדי להיכנס למכשיר שלך. תוכנות זדוניות מנצלות פגיעויות אלה כדי לעקוף את אמצעי האבטחה של המחשב שלך כדי להדביק את המכשיר שלך.

כיצד ערכות ניצול וניצול לרעה פועלות

ניצול לרעה הוא בדרך כלל החלק הראשון של התקפה גדולה יותר. פורצי מחשבים (האקרים) סורקים מערכות לא מעודכנות המכילות פגיעויות קריטיות, ולאחר מכן הן מנצלות אותן על-ידי פריסת תוכנות זדוניות ייעודיות. ניצולים לרעה כוללים לעתים קרובות קוד מעטפת, שהוא תוכן מנה קטן של תוכנות זדוניות המשמש להורדת תוכנות זדוניות נוספות מרשתות בשליטת תוקף. Shellcode מאפשר להאקרים להדביק מכשירים ולחדור לארגונים.

ערכות ניצול לרעה הן כלים מקיפים יותר המכילים אוסף של ניצול לרעה. ערכות אלה סורקות מכשירים לאיתור סוגים שונים של פגיעויות תוכנה, ואם תוכנות כאלה מזוהות, פרוס תוכנות זדוניות נוספות כדי להדביק מכשיר אף יותר. ערכות יכולות להשתמש בניצולים לרעה של תוכנות שונות, כולל Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java ו- Sun Java.

השיטה הנפוצה ביותר המשמשת תוקפים להפצת ערכות ניצול לרעה וניצול לרעה היא באמצעות דפי אינטרנט, אך גם ניצולים יכולים להגיע להודעות דואר אלקטרוני. אתרי אינטרנט מסוימים מארחים באופן לא ידוע ולא מוכן קוד זדוני ומנצלים את המודעות שלהם.

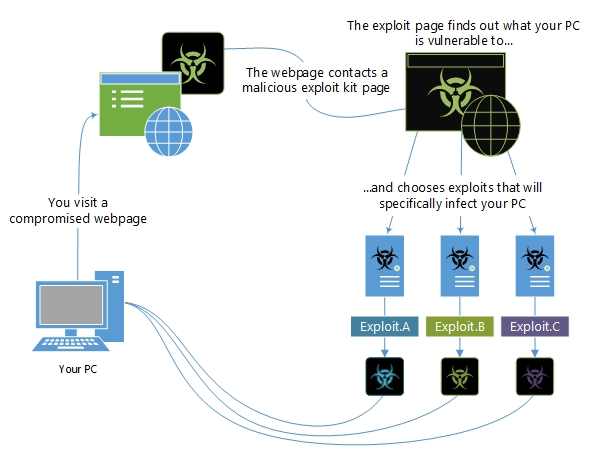

באינפוגרפיק שלהלן מוצגת האופן שבו ערכת ניצול לרעה עשויה לנסות לנצל מכשיר לאחר ביקור בדף אינטרנט שנחשף לסכנה.

איור 1. דוגמה לאופן שבו ערכות ניצול לרעה פועלות

איומים משמעותיים משתמשים בערכות ניצול לרעה כדי להפיץ תוכנות כופר, כולל JSSLoader. שחקן האיום שעקב אחר Microsoft כ- Storm-0324 (DEV-0324) משתמש בתוכנה זדונית זו כדי להקל על הגישה עבור שחקן תוכנת הכופר כשירות (RaaS) [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

דוגמאות לערכות ניצול לרעה:

לקבלת מידע נוסף על ניצולים לרעה, קרא את רשומת הבלוג על פי פרק זמן כפול של מדגם בן אפס ימים שהתגלתה במצוד משותף עם ESET.

כיצד אנו קוראים לניצולים לרעה

אנו מסווגים את הניצולים לרעה באנציקלופדיית התוכנות הזדוניות שלנו לפי ה"פלטפורמה" שהם היעד שלהם. לדוגמה, Exploit:Java/CVE-2013-1489. A הוא ניצול לרעה המנוצל לפגיעות ב- Java.

פרוייקט שנקרא "פגיעויות נפוצות וה חשיפות (CVE)" משמש ספקי תוכנת אבטחה רבים. הפרוייקט מספק לכל פגיעות מספר ייחודי, לדוגמה CVE-2016-0778. החלק "2016" מתייחס לשנה בה התגלה הפגיעות. "0778" הוא מזהה ייחודי עבור פגיעות ספציפית זו.

תוכל לקרוא מידע נוסף באתר האינטרנט של CVE.

כיצד להגן מפני ניצולים לרעה

המניעה הטובה ביותר לניצול לרעה היא לשמירה על עדכניות התוכנה של הארגון שלך. ספקי תוכנה מספקים עדכונים עבור פגיעויות ידועות רבות, לכן ודא שעדכונים אלה חלים על כל המכשירים.

לקבלת עצות כלליות יותר, ראה מניעת הידבקות בתוכנות זדוניות.