כיצד חקירה ותגובה אוטומטיות פועלות Microsoft Defender עבור Office 365

עצה

הידעת שתוכל לנסות את התכונות ב- Microsoft Defender XDR עבור Office 365 2 ללא תשלום? השתמש בגירסת הניסיון ל- 90 Defender עבור Office 365 במרכז Microsoft Defender של הפורטל. למד מי יכול להירשם ולתנאי ניסיון ב-נסה Microsoft Defender עבור Office 365.

כאשר מופעלות התראות אבטחה, צוות פעולות האבטחה שלך צריך לבדוק התראות אלה ולבצע שלבים כדי להגן על הארגון שלך. לעתים, צוותי פעולות אבטחה עשויות להרגיש המום מנפח ההתראות המופעלות. יכולות חקירה ותגובה אוטומטיות (AIR) Microsoft Defender עבור Office 365 לעזור.

AIR מאפשר לצוות פעולות האבטחה שלך לפעול בצורה יעילה ויעילה יותר. יכולות AIR כוללות תהליכי חקירה אוטומטיים בתגובה לאיומים ידועים הקיימים כיום. פעולות תיקון מתאימות ממתינות לאישור, ומאפשרות לצוות פעולות האבטחה להגיב לאיומים שזוהו.

מאמר זה מתאר כיצד AIR פועל באמצעות כמה דוגמאות. כאשר תהיה מוכן להתחיל להשתמש ב- AIR, ראה חקירת איומים ומענה לאיומים באופן אוטומטי.

- דוגמה 1: הודעת דיוג שדווחה על-ידי משתמש מפעילה ספר הפעלות חקירה

- דוגמה 2: מנהל אבטחה מפעיל חקירה מתוך Threat Explorer

- דוגמה 3: צוות פעולות אבטחה משלב את AIR עם ה- SIEM שלו באמצעות ה- API Office 365 Management Activity

דוגמה: הודעת דיוג שדווחה על-ידי המשתמש מפעילה ספר הפעלות חקירה

נניח שמשתמש בארגון שלך מקבל הודעת דואר אלקטרוני שהוא סבור שהוא ניסיון דיוג. המשתמש, שהוכשיר לדווח על הודעות כאלה, משתמש ב'הודעת דוח של Microsoft ' או בדיווח על תוספות דיוג כדי לשלוח אותן ל- Microsoft לצורך ניתוח. ההגשה נשלחת גם למערכת שלך והיא גלויה בסייר בתצוגה הגשות (נקראה בעבר תצוגה שדווחה על-ידי המשתמש). בנוסף, ההודעה שדווחה על-ידי המשתמש מפעילה כעת התראת מידע מבוססת מערכת, אשר מפעילה באופן אוטומטי את ספר ההשמעה של החקירה.

במהלך שלב חקירת הבסיס, יש להעריך היבטים שונים של הודעת הדואר האלקטרוני. היבטים אלה כוללים:

- קביעה לגבי סוג האיום;

- מי שלח את זה?

- מהיכן נשלח הדואר האלקטרוני (שולח תשתית);

- אם מופעים אחרים של הודעת הדואר האלקטרוני נמסרו או נחסמו;

- הערכה של האנליסטים שלנו;

- אם הודעת הדואר האלקטרוני משויכת לקמפיינים ידועים כלשהם;

- ועוד.

לאחר השלמת חקירת הבסיס, ספר הפעולות מספק רשימה של פעולות מומלצות שיש לבצע על הודעת הדואר האלקטרוני המקורית ואת הישויות המשויכות אליה (לדוגמה, קבצים, כתובות URL ונמענים).

בשלב הבא, מתבצעים כמה חקירת איומים ופעולות ציד:

- הודעות דואר אלקטרוני דומות מזוהות באמצעות חיפושים באשכולות דואר אלקטרוני.

- האות משותף עם פלטפורמות אחרות, כגון Microsoft Defender עבור נקודת קצה.

- קביעה אם משתמשים כלשהם לחצו על קישורים זדוניים בהודעות דואר אלקטרוני חשודות.

- בדיקה מתבצעת בכל Exchange Online Protection (EOP) Microsoft Defender עבור Office 365 כדי לראות אם קיימות הודעות דומות אחרות שדווחו על-ידי משתמשים.

- מתבצעת בדיקה כדי לראות אם משתמש נחשף לסכנה. בדיקה זו ממנפת אותות בין Office 365, יישומי ענן של Microsoft Defender ו- Microsoft Entra מזהה, ומתאם בין חריגות קשורות של פעילות המשתמש.

בשלב הציד, סיכונים ואיומים מוקצים לשלבי ציד שונים.

תיקון הוא השלב האחרון בספר ההשמעה. בשלב זה ננקטים שלבי תיקון, בהתבסס על שלבי החקירה והצייד.

דוגמה: מנהל אבטחה מפעיל חקירה מתוך Threat Explorer

בנוסף לחקירות אוטומטיות המופעלות על-ידי התראה, צוות פעולות האבטחה של הארגון שלך יכול להפעיל חקירה אוטומטית מתוך תצוגה ב- Threat Explorer. חקירה זו גם יוצרת התראה, כך Microsoft Defender XDR ותקריות וכלי SIEM חיצוניים יכולים לראות שחקירה זו מופעלת.

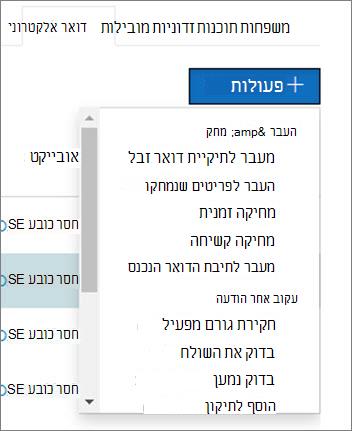

לדוגמה, נניח שאתה משתמש בתצוגה 'תוכנות זדוניות ' בסייר. באמצעות הכרטיסיות מתחת לתרשים, עליך לבחור את הכרטיסיה דואר אלקטרוני. אם תבחר פריט אחד או יותר ברשימה, לחצן + פעולות יופעל.

באמצעות תפריט פעולות , באפשרותך לבחור באפשרות חקירת גורם מפעיל.

בדומה לספרי הפעלות שהופעלו על-ידי התראה, חקירות אוטומטיות המופעלות מתצוגה בסייר כוללות חקירת בסיס, שלבים לזיהוי ולתיאום של איומים ופעולות מומלצות להפחתת איומים אלה.

דוגמה: A security operations team integrates AIR with their SIEM using the Office 365 Management Activity API

יכולות AIR ב- Microsoft Defender עבור Office 365 כוללות דוחות & שקבוצות של פעולות אבטחה יכולות להשתמש בהם כדי לנטר ול לטפל באיומים. עם זאת, באפשרותך גם לשלב יכולות AIR עם פתרונות אחרים. דוגמאות לכך כוללות מערכת מידע אבטחה וניהול אירועים (SIEM), מערכת לניהול אירועים או פתרון דיווח מותאם אישית. ניתן לבצע שילובים מסוג זה באמצעות ה- API של Office 365 Management Activity.

לדוגמה, לאחרונה, ארגון הגדיר דרך שבה צוות פעולות האבטחה שלו יהצג התראות דיוג שדווחו על-ידי המשתמש שכבר עובדו על-ידי AIR. הפתרון שלהם משלב התראות רלוונטיות עם שרת SIEM של הארגון ומערכת ניהול האירועים שלו. הפתרון מקטין ביעילות את מספר חיוביות מוטעות כדי שצוות פעולות האבטחה שלו יוכל למקד את הזמן והמאמץ שלו באיומים אמיתיים. לקבלת מידע נוסף על פתרון מותאם אישית זה, ראה בלוג Tech Community: שפר את היעילות של ה- SOC שלך באמצעות Microsoft Defender עבור Office 365 וה- API לניהול O365.