ניהול אירועים והתראות מ- Microsoft Defender עבור Office 365 ב- Microsoft Defender XDR

עצה

הידעת שתוכל לנסות את התכונות ב- Microsoft Defender XDR עבור Office 365 תוכנית 2 ללא תשלום? השתמש בגירסת הניסיון של Defender for Office 365 ל- 90 יום במרכז הניסיון של פורטל Microsoft Defender. למד מי יכול להירשם ולתנאי ניסיון ב-נסה את Microsoft Defender עבור Office 365.

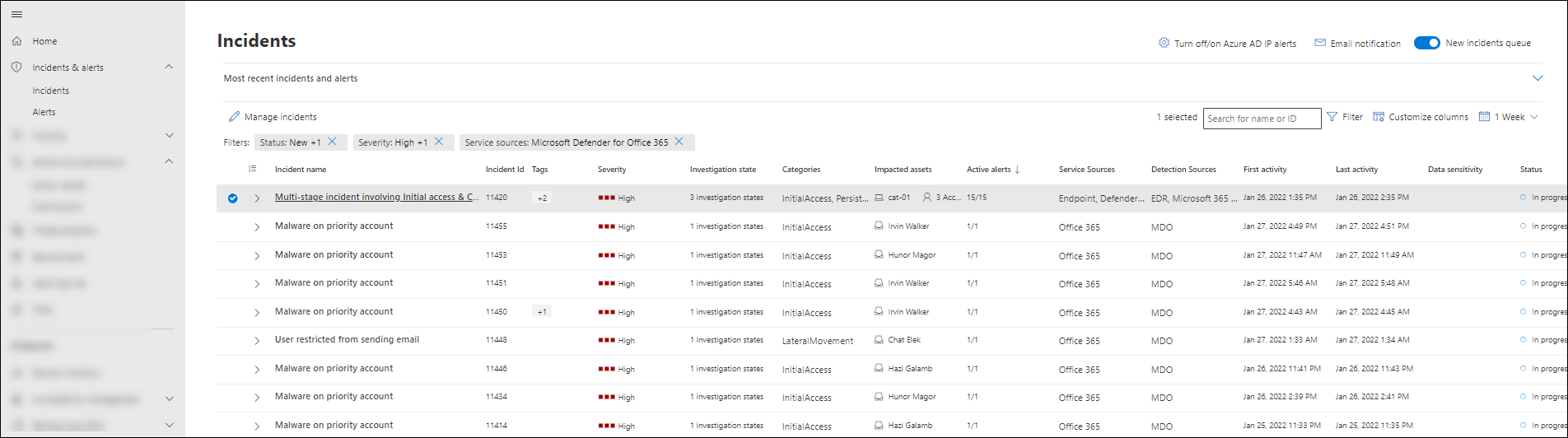

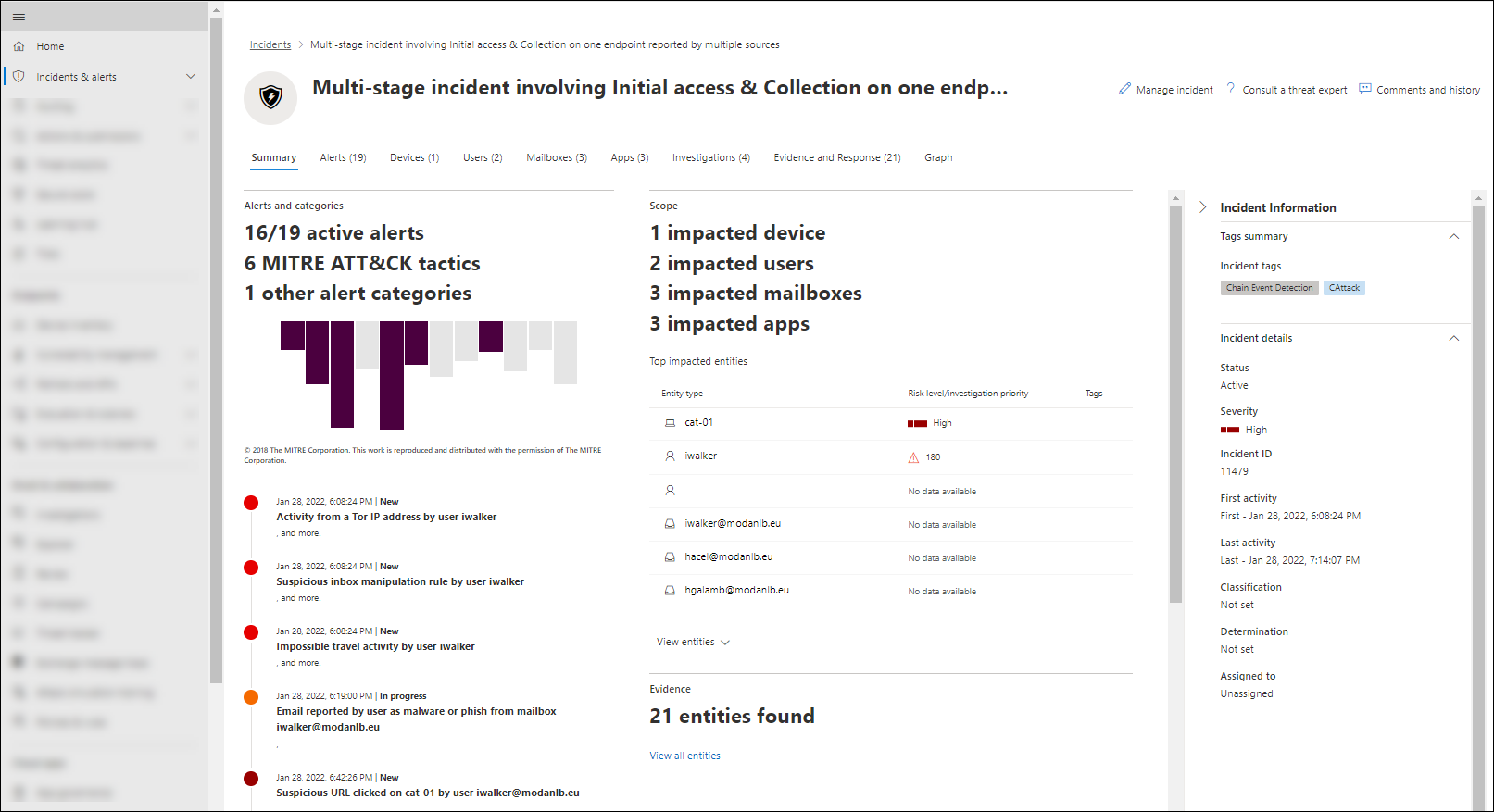

אירוע ב - Microsoft Defender XDR הוא אוסף של התראות מתאם ונתונים משויכים שמגדירים את הסיפור המלא של מתקפה. Defender for Office 365 alerts, automated investigation and response (AIR), and the outcome of the investigations are natively integrated and correlated on the Incidents page in Microsoft Defender XDR at https://security.microsoft.com/incidents-queue. אנחנו מתייחסים לדף זה בתור אירועים.

התראות נוצרות כאשר פעילות זדונית או חשודה משפיעה על ישות (לדוגמה, דואר אלקטרוני, משתמשים או תיבות דואר). התראות מספקות תובנות חשובות לגבי התקפות בביצוע או התקפות שהושלמו. עם זאת, מתקפה מתמשכת יכולה להשפיע על ישויות מרובות, והתוצאה היא התראות מרובות ממקורות שונים. התראות מוכללות מסוימות מפעילות באופן אוטומטי ספרי הפעלות AIR. ספרי משחקים אלה פועלים בסידרה של שלבי חקירה כדי לחפש ישויות מושפעות אחרות או פעילות חשודה.

צפה בסרטון וידאו קצר זה המסביר כיצד לנהל התראות של Microsoft Defender for Office 365 ב- Microsoft Defender XDR.

התראות, חקירות והנתונים של Defender for Office 365 יתווכנו באופן אוטומטי. כאשר נקבע קשר גומלין, המערכת יוצרת מקרה כדי להעניק לצוותי האבטחה את הניראות של המתקפה כולה.

אנו ממליצים מאוד לצוותי SecOps לנהל אירועים והתראות מ- Defender for Office 365 בתור האירועים ב- https://security.microsoft.com/incidents-queue. גישה זו כוללת את היתרונות הבאים:

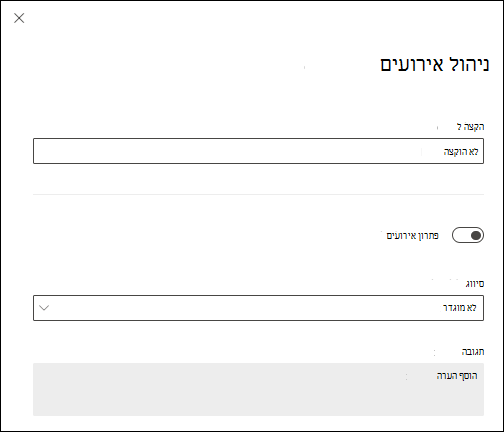

אפשרויות מרובות לניהול:

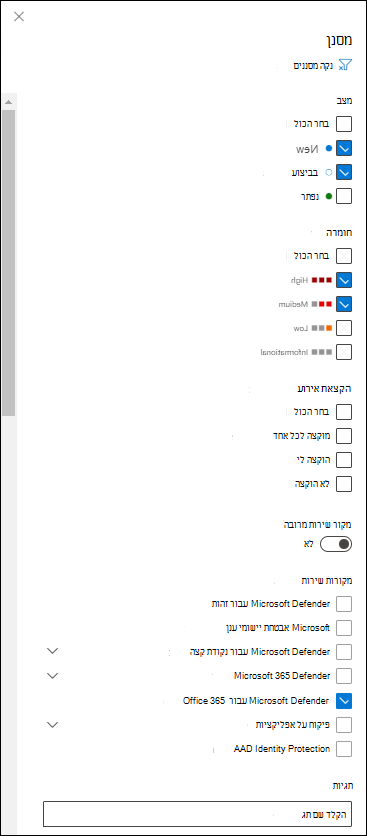

- קביעת סדרי עדיפויות

- סינון

- מיון

- ניהול תגיות

באפשרותך לקחת אירועים ישירות מהתור או להקצות אותם למישהו. הערות והיסטוריית הערות יכולות לעזור לעקוב אחר ההתקדמות.

אם ההתקפה משפיעה על עומסי עבודה אחרים המוגנים על-ידי Microsoft Defender*, ההתראות, החקירות והנתונים הקשורים יתווגלו גם הם לאותו מקרה.

*Microsoft Defender עבור נקודת קצה, Microsoft Defender עבור זהות ו- Microsoft Defender עבור יישומי ענן.

לוגיקת מתאם מורכבת אינה נדרשת, מאחר שהלוגיקה מסופקת על-ידי המערכת.

אם לוגיקת המתאם אינה עונה באופן מלא על הצרכים שלך, באפשרותך להוסיף התראות למקרי קיימים או ליצור אירועים חדשים.

Defender קשור עבור התראות Office 365, חקירות AIR ופעולות ממתינות מחקירות מתווספים באופן אוטומטי לתקריות.

אם חקירת AIR אינה מוצאת איום, המערכת פותרת באופן אוטומטי את ההתראות הקשורות אם כל ההתראות בתוך אירוע נפתרות, מצב האירוע משתנה גם הוא ל'נפתר'.

ראיות קשורות ופעולות תגובה נצברות באופן אוטומטי בכרטיסיה 'ראיות' ו'תגובה ' של המקרה.

חברי צוות האבטחה יכולים לבצע פעולות תגובה ישירות מתוך האירועים. לדוגמה, הם יכולים למחוק זמנית דואר אלקטרוני בתיבות דואר או להסיר כללי תיבת דואר נכנס חשודים מתיבות דואר.

פעולות דואר אלקטרוני מומלצות נוצרות רק כאשר מיקום המסירה העדכני ביותר של הודעת דואר אלקטרוני זדונית הוא תיבת דואר בענן.

פעולות דואר אלקטרוני ממתינות מתעדכנת בהתבסס על מיקום המסירה האחרון. אם הודעת הדואר האלקטרוני כבר עודמנה על-ידי פעולה ידנית, המצב משקף זאת.

פעולות מומלצות נוצרות רק עבור אשכולות דואר אלקטרוני והודעות דואר אלקטרוני שנקבעו כאיומים הקריטיים ביותר:

- תוכנות זדוניות

- דיוג ברמת מהימנות גבוהה

- כתובות URL זדוניות

- קבצים זדוניים

הערה

אירועים לא מייצגים רק אירועים סטטיים. הם גם מייצגים סיפורי תקיפה שקורים לאורך זמן. עם התקדמות התקיפה, התראות חדשות של Defender for Office 365, חקירות AIR והנתונים שלהן מתווספים באופן רציף למקרי הקיים.

נהל אירועים בדף אירועים בפורטל Microsoft Defender בכתובת https://security.microsoft.com/incidents-queue:

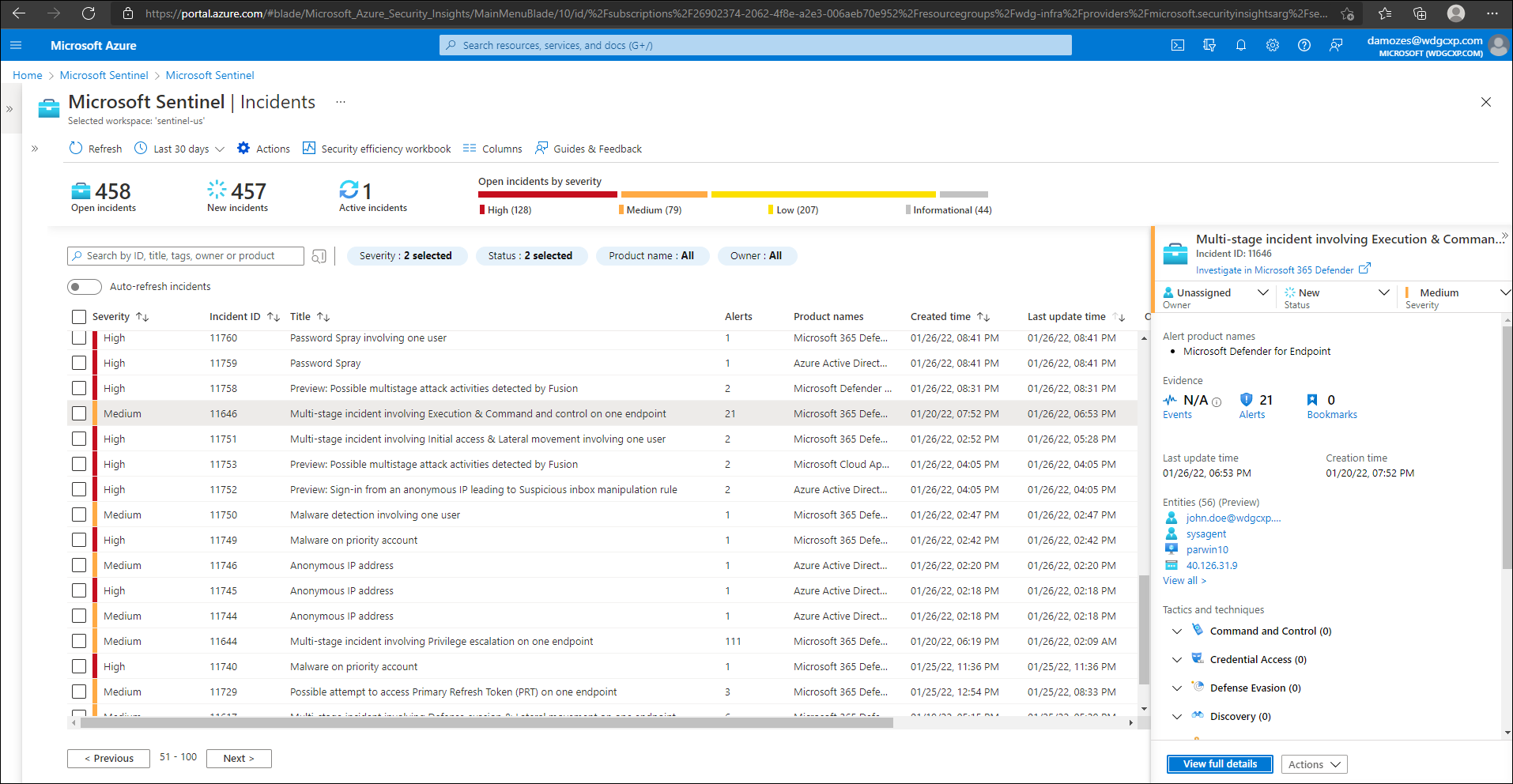

נהל אירועים בדף אירועים ב - Microsoft Sentinel בכתובת https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

פעולות תגובה שיש לבצע

צוותי אבטחה יכולים לבצע מגוון רחב של פעולות תגובה בדואר אלקטרוני באמצעות כלי Defender for Office 365:

באפשרותך למחוק הודעות, אך באפשרותך גם לבצע את הפעולות הבאות בדואר אלקטרוני:

- מעבר לתיבת הדואר הנכנס

- העבר ל'זבל'

- העבר לפריטים שנמחקו

- מחיקה זמנית

- מחיקה לצמיתות.

באפשרותך לבצע פעולות אלה מהמיקומים הבאים:

- הכרטיסיה 'ראיות' ו'תגובה' מפרטי האירוע בדף ' אירועים'** בכתובת https://security.microsoft.com/incidents-queue (מומלץ).

- Threat Explorer at https://security.microsoft.com/threatexplorer.

- מרכז הפעולות המאוחד ב - https://security.microsoft.com/action-center/pending.

באפשרותך להפעיל ספר הפעלות AIR באופן ידני בכל הודעת דואר אלקטרוני באמצעות פעולת החקירה Trigger ב- Threat Explorer.

באפשרותך לדווח על זיהויים שליליים מוטעים או כוזבים ישירות ל- Microsoft באמצעות סייר האיומים או שליחות מנהל מערכת.

באפשרותך לחסום קבצים זדוניים, כתובות URL או שולחים שלא זוהו באמצעות רשימת התרה/חסימה של דייר.

פעולות ב- Defender עבור Office 365 משולבות בצורה חלקה בחוויות ציד והיסטוריית הפעולות גלויה בכרטיסיה היסטוריה במרכז הפעולות המאוחד בכתובת .https://security.microsoft.com/action-center/history

הדרך היע הרבה ביותר לבצע פעולה היא להשתמש בשילוב המוכלל עם אירועים ב- Microsoft Defender XDR. באפשרותך לאשר את הפעולות שהומלצו על-ידי AIR ב- Defender עבור Office 365 בכרטיסיה 'ראיות' ו'תגובה' של אירוע ב- Microsoft Defender XDR. שיטה זו של פעולת נעץ מומלצת מהסיבות הבאות:

- אתה חוקר את סיפור ההתקפה המלא.

- תוכל ליהנות מהמתאם המוכלל עם עומסי עבודה אחרים: Microsoft Defender for Endpoint, Microsoft Defender for Identity ו- Microsoft Defender for Cloud Apps.

- אתה משתתף בפעולות בדואר אלקטרוני ממקום אחד.

עליך לבצע פעולה לגבי דואר אלקטרוני בהתבסס על התוצאה של חקירה ידנית או פעילות ציד. 'סייר האיומים' מאפשר לחברי צוות האבטחה לבצע פעולה בהודעות דואר אלקטרוני שעדיין קיימות בתיבות דואר בענן. הם יכולים לבצע פעולה לגבי הודעות אינטרא-ארגוניות שנשלחו בין משתמשים בארגון שלך. נתוני סייר האיומים זמינים ב- 30 הימים האחרונים.

צפה בסרטון וידאו קצר זה כדי ללמוד כיצד Microsoft Defender XDR משלב התראות ממקורות זיהוי שונים, כגון Defender for Office 365, למקריות.