Microsoft Defender עבור Office 365 תוכנית 2 עבור Microsoft Teams

חשוב

חלק מהמידע במאמר זה מתייחס למוצר שהופץ מראש, אשר עשוי להיות שונה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מעניקה כל אחריות, מפורשת או משתמעת, ביחס למידע המסופק כאן.

עצה

הידעת שתוכל לנסות את התכונות ב- Microsoft Defender עבור Office 365 2 ללא תשלום? השתמש בגירסת הניסיון ל- 90 Defender עבור Office 365 במרכז Microsoft Defender של הפורטל. למד מי יכול להירשם ולתנאי ניסיון ב-נסה Microsoft Defender עבור Office 365.

עם השימוש המוגבר בכלי שיתוף פעולה כגון Microsoft Teams, גם האפשרות של התקפות זדוניות באמצעות הודעות צ'אט גדלה. Microsoft Defender עבור Office 365 כבר מספק זמן הגנה מפני לחיצה עבור כתובות URL וקבצים בהודעות Teams באמצעות קישורים בטוחים עבור Microsoft Teams וקבצים מצורפים בטוחים עבור SharePoint, OneDrive ו- Microsoft Teams.

ב Microsoft 365 E5 ו- Defender עבור Office 365 תוכנית 2, הרחבנו את ההגנה של Teams באמצעות קבוצה של יכולות שנועדו להפריע לשרשרת ההתקפה:

דווח על הודעות חשודות של Teams: משתמשים יכולים לדווח על הודעות זדוניות של Teams. בהתאם להגדרות ההודעה המדווחות בארגון, ההודעות המדווחות עוברות לתיבת הדואר של הדיווח שצוינה, ל- Microsoft או לשניהם. לקבלת מידע נוסף, ראה הגדרות המשתמש שדווחו ב- Teams.

הגנה אוטומטית (ZAP) של אפס שעות עבור Teams: ZAP היא תכונה קיימת של הגנה מפני דואר אלקטרוני שמאתרת ומנטרלת הודעות זבל, דיוג ותוכנות זדוניות לאחר המסירה על-ידי העברת ההודעות לתיקיה 'דואר זבל' או העברתן להסגר.

ZAP עבור Teams מסגר הודעות בצ'אטים או בערוצים של Teams שנמצאו כתוכנות זדוניות או דיוג ברמת מהימנות גבוהה. לקבלת מידע נוסף, ראה מחיקה אוטומטית של אפס שעות (ZAP) ב- Microsoft Teams.

הוראות לקבוע את התצורה של הגנת ZAP עבור Teams מופיעות בסעיף הבא.

הודעות Teams בהסגר: בדומה להודעות דואר אלקטרוני המזוהות כתוכנות זדוניות או כהודעת דיוג מהימנות גבוהה, רק מנהלי מערכת יכולים לנהל הודעות Teams שהועברו להסגר על-ידי ZAP עבור Teams כברירת מחדל. לקבלת מידע נוסף, ראה ניהול הודעות Teams בהסגר.

לוח ישות ההודעה של Teams הוא מקום יחיד לאחסון כל המטה-נתונים של הודעות Teams לסקירה מיידית של SecOps. ניתן למצוא איומים שמגיעים בצ'אטים של Teams, צ'אטים קבוצתיים, צ'אטים של פגישות וערוצים אחרים במקום אחד ברגע שהם מוערכת. לקבלת מידע נוסף, ראה לוח ישות ההודעה של Teams Microsoft Defender עבור Office 365 תוכנית 2.

הדרכה בהדמיית התקפה באמצעות הודעות Teams: כדי לוודא שהמשתמשים גמישים לתקיפות דיוג ב- Microsoft Teams, מנהלי מערכת יכולים לקבוע תצורה של הדמיות דיוג באמצעות הודעות Teams במקום הודעות דואר אלקטרוני. לקבלת מידע נוסף, ראה Microsoft Teams ב- הדרכה בהדמיית התקפה.

קביעת התצורה של ZAP להגנה על Teams Defender עבור Office 365 תוכנית 2

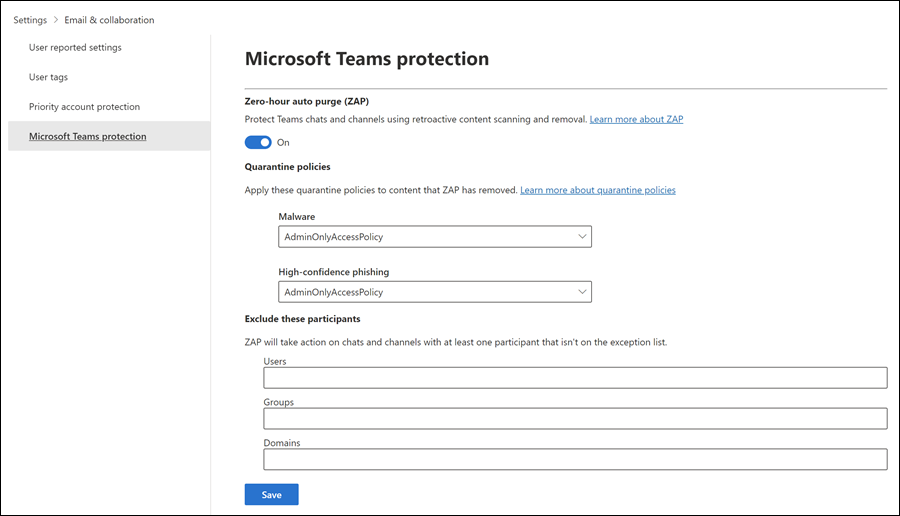

בפורטל Microsoft Defender , עבור https://security.microsoft.comאל הגדרות דואר אלקטרוניושיתוף >& הגנה>של Microsoft Teams. לחלופין, כדי לעבור ישירות לדף ההגנה של Microsoft Teams , השתמש ב- https://security.microsoft.com/securitysettings/teamsProtectionPolicy.

בדף ההגנה של Microsoft Teams , אמת את הלחצן הדו-מצבי במקטע מחיקה אוטומטית של אפס שעות (ZAP):

-

הפעל את ZAP עבור Teams: ודא שה הלחצן הדו-מצבי מופעל

.

. -

כבה את ZAP עבור Teams: החלק את הלחצן הדו-מצבי למצב כבוי

.

.

-

הפעל את ZAP עבור Teams: ודא שה הלחצן הדו-מצבי מופעל

כאשר הלחצן הדו-מצבי מופעל

, השתמש בהגדרות הנותרות בדף כדי להתאים אישית את ההגנה של ZAP עבור Teams:

, השתמש בהגדרות הנותרות בדף כדי להתאים אישית את ההגנה של ZAP עבור Teams:סעיף מדיניות הסגר: באפשרותך לבחור את מדיניות ההסגר הקיימת לשימוש עבור הודעות שהועברו להסגר על-ידי ZAP עבור הגנה על Teams כתוכנות זדוניות או כדיוג ברמת מהימנות גבוהה. פריטי מדיניות להסגר מגדירים את הפעולות שמשתמשים יכולים לבצע בהודעות בהסגר, ואם משתמשים מקבלים הודעות להסגר. לקבלת מידע נוסף, ראה האנטומיה של מדיניות ההסגר.

הערה

הודעות להסגר אינן זמינות במדיניות בשם AdminOnlyAccessPolicy. כדי להודיע לנמענים שהודעות שהועברו להסגר כתוכנות זדוניות או כהודעת דיוג מהימנות גבוהה, צור מדיניות הסגר קיימת או השתמש בה כאשר הודעות הסגר מופעלות. לקבלת הוראות, ראה יצירת מדיניות להסגר בפורטל Microsoft Defender ההסגר.

אל תכלול משתתפים אלה: ציין את הסעיף משתמשים, קבוצות או תחומים שלא ייכללו ב- ZAP עבור הגנה של Teams. אי-הכללות חשובות לנמעני ההודעה, ולא לשולחי הודעות. לקבלת מידע נוסף, ראה מחיקה אוטומטית של אפס שעות (ZAP) ב- Microsoft Teams.

באפשרותך להשתמש בחריגה פעם אחת בלבד, אך החריגה יכולה להכיל ערכים מרובים:

- ערכים מרובים של אותה חריגה משתמשים בלוגיקה OR (לדוגמה, <recipient1 או><recipient2>). אם הנמען תואם לערכים שצוינו, הגנת ZAP עבור Teams אינה חלה עליהם.

- סוגים שונים של חריגים משתמשים בלוגיקה OR (לדוגמה, <recipient1><או חבר בקבוצה1>או< חבר בתחום1>). אם הנמען תואם אחד מערכי החריגה שצוינו, הגנת ZAP עבור Teams אינה מוחלת עליהם.

לאחר שתסיים בדף ההגנה של Microsoft Teams , בחר שמור.

השתמש Exchange Online PowerShell כדי לקבוע את תצורת ההגנה של ZAP עבור Teams

אם אתה מעדיף להשתמש ב- Exchange Online PowerShell כדי לקבוע את התצורה של ZAP עבור Microsoft Teams, רכיבי ה- cmdlet הבאים מעורבים:

- מדיניות ההגנה של Teams (*-TeamsProtectionPolicy cmdlets) מפעילה ומכבה את ZAP עבור Teams ומציינת את מדיניות ההסגר לשימוש עבור תוכנות זדוניות וזיהוי דיוג ברמת מהימנות גבוהה.

- כלל מדיניות ההגנה של Teams (*-TeamsProtectionPolicyRule cmdlets) מזהה את מדיניות ההגנה של Teams ומציין חריגות כלשהן עבור הגנת ZAP עבור Teams (משתמשים, קבוצות או תחומים).

הערות:

- יש רק מדיניות הגנה אחת של Teams בארגון. כברירת מחדל, מדיניות זו נקראת מדיניות הגנה של Teams.

- השימוש ב- cmdlet New-TeamsProtectionPolicy הוא בעל משמעות רק אם אין מדיניות הגנה של Teams בארגון (ה- cmdlet Get-TeamsProtectionPolicy אינו מחזיר דבר). באפשרותך להפעיל את ה- cmdlet ללא שגיאה, אך פריטי מדיניות הגנה חדשים של Teams לא ייווצרו אם כבר קיימת מדיניות.

- לא ניתן להסיר מדיניות הגנה קיימת של Teams או את כלל מדיניות ההגנה של Teams (אין cmdlet Remove-TeamsProtectionPolicy או Remove-TeamsProtectionPolicyRule ).

- כברירת מחדל, אין כלל מדיניות הגנה של Teams ( ה- cmdlet Get-TeamsProtectionPolicyRule אינו מחזיר דבר). ציון מדיניות או חריגות להסגר עבור ZAP עבור Teams בפורטל Defender יוצר את הכלל באופן אוטומטי. לחלופין, באפשרותך להשתמש ב- cmdlet New-TeamsProtectionPolicyRule כדי ליצור את הכלל ב- PowerShell אם הוא לא קיים כבר.

השתמש ב- PowerShell כדי להציג את מדיניות ההגנה של Teams ואת כלל מדיניות ההגנה של Teams

כדי להציג את הערכים החשובים במדיניות ההגנה של Teams ואת כלל מדיניות ההגנה של Teams, הפעל את הפקודות הבאות:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

לקבלת מידע מפורט על התחביר והפרמטרים, ראה Get-TeamsProtectionPolicy ו- Get-TeamsProtectionPolicyRule.

השתמש ב- PowerShell כדי לשנות את מדיניות ההגנה של Teams

כדי לשנות את מדיניות ההגנה של Teams, השתמש בתחביר הבא:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

דוגמה זו מאפשרת ל- ZAP עבור Teams ומשתנה את מדיניות ההסגר המשמשת לזיהוי דיוג ברמת מהימנות גבוהה:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

לקבלת מידע מפורט על התחביר והפרמטרים, ראה Set-TeamsProtectionPolicy.

השתמש ב- PowerShell כדי ליצור את כלל מדיניות ההגנה של Teams

כברירת מחדל, אין כלל מדיניות הגנה של Teams, מכיוון שאין חריגות ברירת מחדל עבור ZAP עבור Teams.

כדי ליצור כלל חדש של מדיניות הגנה של Teams, השתמש בתחביר הבא:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

חשוב

כפי שהוסבר קודם לכן במאמר זה, סוגי חריגים מרובים (משתמשים, קבוצות ות תחומים) משתמשים בלוגיקה OR, ולא ב- AND.

דוגמה זו יוצרת את כלל מדיניות ההגנה של Teams עם חברים בקבוצה בשם 'מחקר' שלא נכללו ב- ZAP עבור הגנה של Teams.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

לקבלת מידע מפורט על התחביר והפרמטרים, ראה New-TeamsProtectionPolicyRule.

השתמש ב- PowerShell כדי לשנות את כלל מדיניות ההגנה של Teams

אם כלל מדיניות ההגנה של Teams כבר קיים ( ה- cmdlet Get-TeamsProtectionPolicyRule מחזיר פלט), השתמש בתחביר הבא כדי לשנות את הכלל:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

הערות:

- לקבלת מידע אודות התחביר להוספה, הסרה והחלפה של כל הערכים עבור הפרמטרים ExceptIfSentTo, ExceptIfSentToMemberOf ו- ExceptIfRecipientDomainIs , עיין בתיאורי הפרמטרים ב- Set-TeamsProtectionPolicyRule.

- כדי לרוקן את הפרמטרים ExceptIfSentTo, ExceptIfSentToMemberOf או ExceptIfRecipientDomainIs , השתמש בערך

$null.

דוגמה זו משנה את הכלל הקיים של מדיניות ההגנה של Teams על-ידי אי-הכללת נמענים בתחום research.contoso.com ו- research.contoso.net ZAP עבור הגנה של Teams.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

לקבלת מידע מפורט על התחביר והפרמטרים, ראה Set-TeamsProtectionPolicyRule.