מדריך למשתמש של גירסת ניסיון: ניהול פגיעויות של Microsoft Defender

מדריך למשתמש זה הוא כלי פשוט שסייע לך להגדיר ולהפיק את המרב מגירסת הניסיון החינמית של ניהול פגיעויות של Microsoft Defender. באמצעות השלבים המוצעים במדריך זה של צוות האבטחה של Microsoft, תלמד כיצד ניהול פגיעויות יכול לעזור לך להגן על המשתמשים והנתונים שלך.

הערה

הצעת הניסיון לניהול פגיעויות של Microsoft Defender אינה זמינה בשלב זה ל:

- לקוחות של ממשלת ארה"ב המשתמשים ב- GCC High ו- DoD

- לקוחות Microsoft Defender for Business

מהו ניהול פגיעויות של Microsoft Defender?

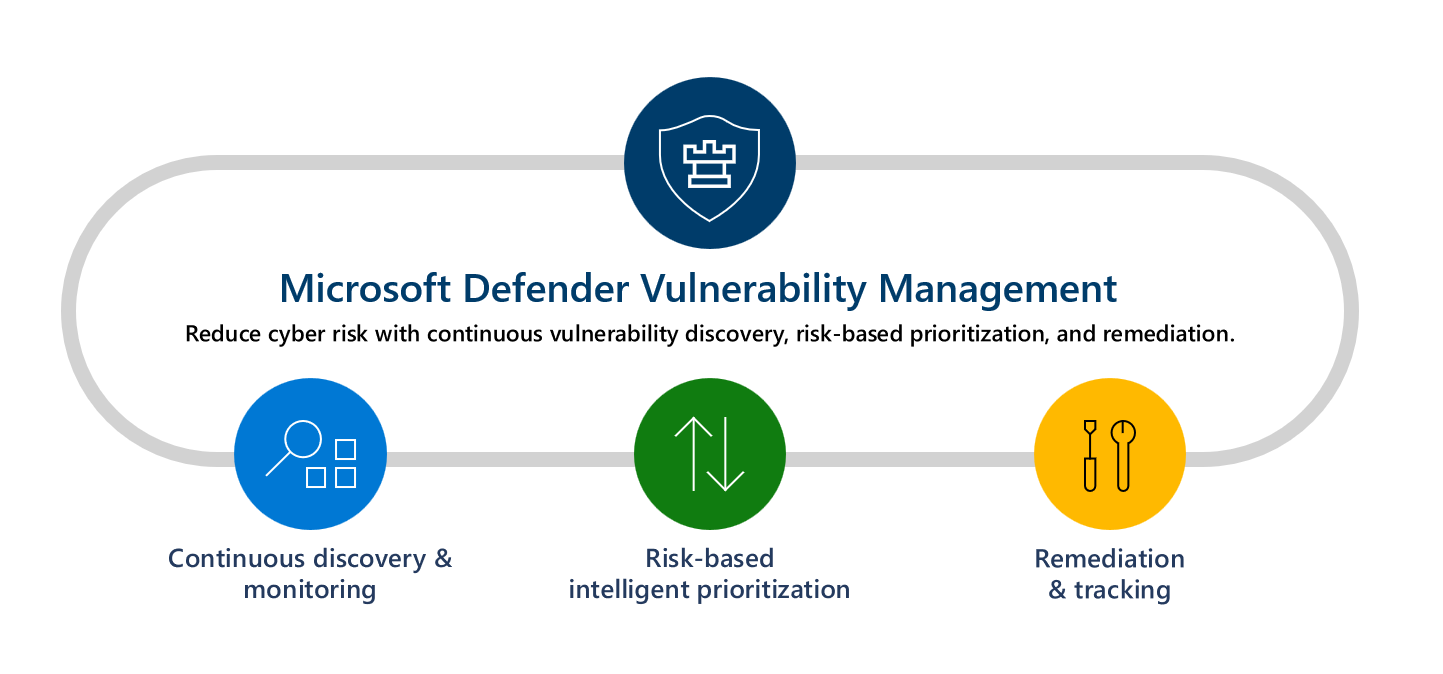

הפחתת סיכון סייבר דורשת תוכנית מקיפה לניהול פגיעויות מבוססת סיכונים כדי לזהות, להעריך, לעדכן ולעקוב אחר פגיעויות חשובות בכל הנכסים הקריטיים ביותר שלך.

ניהול פגיעויות של Microsoft Defender מספק ניראות נכסים, גילוי והערכה רציפה בזמן אמת של פגיעויות, איומים בעלי מודעות להקשר & סדר עדיפויות עסקי ותהליכי תיקון מוכללים. הוא כולל יכולות כך שהקבוצות שלך יוכלו להעריך, לקבוע סדרי עדיפויות ולתיקון חלק של הסיכונים הגדולים ביותר לארגון שלך.

צפה בסרטון הווידאו הבא לקבלת מידע נוסף על ניהול פגיעויות Defender:

בוא נתחיל

שלב 1: הגדרה

הערה

המשתמשים צריכים להקצות את תפקיד מנהל המערכת הכללי במזהה Microsoft Entra כדי לקלוט את גירסת הניסיון. לקבלת מידע נוסף, ראה תפקידים נדרשים להפעלת גירסת הניסיון.

ניתן לגשת אל גירסת הניסיון לניהול פגיעויות של Microsoft Defender בכמה דרכים:

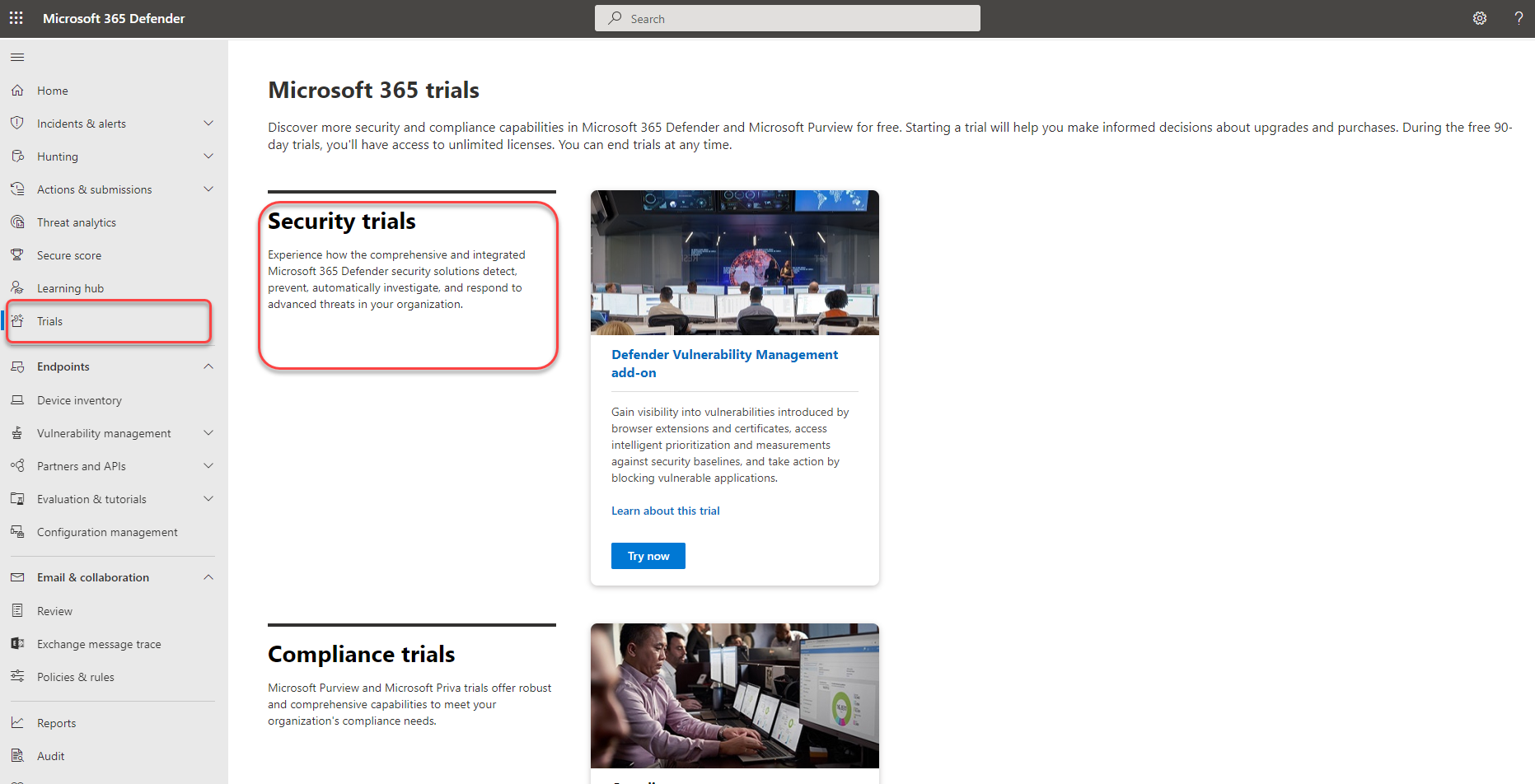

אם יש לך גישה לפורטל Microsoft Defender 365, עבור אל ניסויים בסרגל חלונית הניווט הימנית. לאחר שהגעת אל מרכז הניסיון של Microsoft 365:

- אם יש לך את Defender for Endpoint Plan 2, חפש את כרטיס ההרחבה Defender Vulnerability Management ובחר נסה כעת.

- אם אתה לקוח חדש או לקוח קיים של Defender for Endpoint P1 או Microsoft 365 E3, בחר את הכרטיס Defender Vulnerability Management ובחר נסה כעת.

- הירשם דרך מרכז הניהול של Microsoft (מנהלי מערכת כלליים בלבד).

הערה

לקבלת אפשרויות נוספות כיצד להירשם לניסיון, ראה הרשמה לניהול פגיעויות של Microsoft Defender.

עיין במידע אודות הכלולים בגירסת הניסיון ולאחר מכן בחר התחל גירסת ניסיון. לאחר הפעלת גירסת הניסיון, ייתכן שידרשו עד 6 שעות עד שהתכונות החדשות יהפכו לזמינות בפורטל.

- גירסת הניסיון של ההרחבה Defender Vulnerability Management תם ל- 90 יום.

- גירסת הניסיון העצמאית של ניהול פגיעויות Defender תפוג במשך 90 יום.

כשתהיה מוכן להתחיל, בקר בפורטל של Microsoft Defender ובחר ניהול פגיעויות בסרגל הניווט הימני כדי להתחיל להשתמש בגירסת הניסיון של ניהול פגיעויות של Defender.

הערה

אם אתה לקוחות Microsoft Defender for Cloud, ראה יכולות ניהול פגיעויות עבור שרתים לקבלת מידע נוסף על היכולות של ניהול פגיעויות Defender הזמינות לארגון שלך.

נסה את ניהול פגיעויות Defender

שלב 1: לדעת על מה להגן בתצוגה אחת

סורקים מוכללים וחסרי סוכן מנטרים ומאתרים סיכון באופן רציף גם כאשר מכשירים אינם מחוברים לרשת הארגונית. כיסוי נכס מורחב מאחד יישומי תוכנה, אישורים דיגיטליים, הרחבות דפדפן, חומרה קושחה לתצוגת מלאי אחת.

מלאי מכשירים - רשימת מלאי המכשירים מציגה רשימה של המכשירים ברשת שלך. כברירת מחדל, הרשימה מציגה מכשירים שנראתה ב- 30 הימים האחרונים. במבט מהיר, תראה מידע כגון תחומים, רמות סיכונים, פלטפורמת מערכת הפעלה, קבצי CVEs משויכים ופרטים אחרים לזיהוי קל של מכשירים הנמצאים בסיכון הרב ביותר.

גלה והערכת את תוכנת הארגון בתצוגת מלאי מאוחדת אחת:

- מלאי יישומי תוכנה - מלאי התוכנה בניהול פגיעויות Defender הוא רשימה של יישומים ידועים בארגון שלך. התצוגה כוללת תובנות על פגיעויות וקביעת תצורה שגויה בתוכנות מותקנות עם ציונים בעלי עדיפות להשפעה ופרטים כגון פלטפורמות מערכת הפעלה, ספקים, מספר חולשות, איומים ותצוגה ברמת הישות של מכשירים חשופים.

- הערכות הרחבות דפדפן - דף הרחבות הדפדפן מציג רשימה של ההרחבות המותקנות בדפדפנים שונים בארגון שלך. הרחבות בדרך כלל זקוקות להרשאות שונות כדי לפעול כראוי. ניהול פגיעויות של Defender מספק מידע מפורט על ההרשאות המבוקשות על-ידי כל הרחבה ומזהה את אלה עם רמות הסיכון הגבוהות ביותר המשויכות, המכשירים איתם ההרחבה מופעלת, גירסאות מותקנות ועוד.

-

מלאי אישורים - רשימת מלאי האישורים מאפשרת לך לגלות, להעריך ולנהל אישורים דיגיטליים המותקנים ברחבי הארגון בתצוגה אחת. פעולה זו יכולה לעזור לך:

- זהה אישורים שתוקפן עומד לפוג כדי שתוכל לעדכן אותם ולמנוע הפרעות בשירות.

- זהה פגיעויות פוטנציאליות עקב השימוש באלגוריתם חתימה חלש (לדוגמה, SHA-1-RSA), גודל מפתח קצר (לדוגמה, RSA 512 סיביות) או אלגוריתם Hash של חתימה חלשה (לדוגמה, MD5).

- ודא תאימות להנחיות תקינה ולמדיניות ארגונית.

- חומרה והקשחה - מלאי החומרה והקשחה מספק רשימה של חומרה בקושחה ידועה בארגון שלך. הוא מספק רשימות מלאי בודדות עבור מודלי מערכת, מעבדים ו- BIOS. כל תצוגה כוללת פרטים כגון שם הספק, מספר החולשות, תובנות איומים ומספר המכשירים החשופים.

סריקה מאומתת עבור Windows - באמצעות סריקה מאומתת עבור Windows, באפשרותך לייעד מרחוק לפי טווחי IP או שם מארחים ולסרוק את שירותי Windows על-ידי מתן אישורי ניהול פגיעויות של Defender לגישה מרחוק למכשירים. לאחר קביעת התצורה של ההתקנים המנוהקים הייעודיים, תתנסה באופן קבוע לאיתור פגיעויות תוכנה.

הקצאת ערך מכשיר - הגדרת ערך של מכשיר עוזרת לך להבחין בין סדרי העדיפויות של הנכסים. ערך המכשיר משמש לשילוב תיאבון הסיכון של נכס בודד בחישוב ציון החשיפה של Defender Vulnerability Management. מכשירים שהוקצו כ"ערך גבוה" יקבלו משקל רב יותר. אפשרויות ערך מכשיר:

- נמוך

- רגיל (ברירת מחדל)

- גבוהה

באפשרותך גם להשתמש ב- API של ערך המכשיר.

שלב 2: מעקב אחר פעילויות תיקון והפחתתן

תיקון בקשות - יכולות ניהול פגיעויות מגשרות על הפער בין מנהלי אבטחה ו- IT באמצעות זרימת העבודה של בקשת התיקון. מנהלי אבטחה כמוך יכולים לבקש ממנהל ה- IT לתיקון פגיעות מהדפים ' המלצה' ל- Intune.

הצג את פעילויות התיקון שלך - בעת שליחת בקשת תיקון מהדף המלצות אבטחה, הוא מפעיל פעילות תיקון. משימת אבטחה נוצרת שניתן לעקוב אחריה בדף תיקון, וכרטיס תיקון נוצר ב- Microsoft Intune.

חסימת אפליקציות פגיעות - תיקון פגיעויות נמשך זמן רב ועלול להיות תלוי באחריות ובהמשאבים של צוות ה- IT. מנהלי אבטחה יכולים להפחית באופן זמני את הסיכון לפגיעות על-ידי נקיטת פעולה מיידית כדי לחסום את כל הגירסאות הפגיעות הידועות כעת של יישום או להזהיר משתמשים באמצעות הודעות הניתנות להתאמה אישית לפני פתיחת גירסאות יישום פגיעות עד להשלמת בקשת התיקון. אפשרות החסימה מעניקה לצוותי IT זמן לתקן את היישום ללא מנהלי אבטחה שחוששים שהפגיעות תנצל בינתיים.

הערה

כאשר גירסת הניסיון מסתיימת, החסימה של אפליקציות חסומות תיחסם באופן מיידי בעוד שפרופילי בסיס עשויים להיות מאוחסנים לפרק זמן נוסף קצר לפני המחיקה.

השתמש ביכולות הערכה משופרות כגון ניתוח שיתוף רשת כדי להגן על שיתופי רשת פגיעים. כאשר משתמשי רשת יכולים לגשת בקלות לשיתופים ברשת, חולשות נפוצות קטנות עלולות להפוך אותן לפגיעות. סוגים אלה של תצורתם שגויים נמצאים בשימוש נפוץ בר על-ידי תוקפים לתנועה רוחבית, סינון מחדש, הסרת נתונים ועוד. לכן בנינו קטגוריה חדשה של הערכות תצורה בניהול פגיעויות Defender שמזהים את החולשות הנפוצות אשר חושפות את נקודות הקצה שלך לתקיפות וקטורים במשותף ברשת של Windows. פעולה זו עוזרת לך:

- אל תאפשר גישה לא מקוונת לשיתופים משותפים

- הסרת מיקומים משותפים מהתיקיה המשמשת בסיס

- הסר ערכת הרשאות כתיבה לשיתוף ל'כולם'

- הגדרת ספירת תיקיות עבור מיקומים משותפים

הצג ונטר את המכשירים של הארגון שלך באמצעות דוח מכשירים פגיעים המציג גרפים ותרשימי עמודות עם מגמות מכשיר פגיעות וסטטיסטיקה נוכחית. המטרה היא שתבין את הנשימה ואת ההיקף של חשיפת המכשיר שלך.

שלב 3: הגדרת הערכות של תוכניות אבטחה בסיסיות

במקום להפעיל סריקות תאימות של נקודת זמן, הערכת ביצועי בסיס של אבטחה עוזרת לך לנטר באופן רציף ויזום את התאימות של הארגון שלך מול בחינת ביצועים של האבטחה בתעשייה בזמן אמת. פרופיל של תוכנית אבטחה בסיסית הוא פרופיל מותאם אישית שניתן ליצור כדי להעריך ולנטר נקודות קצה בארגון שלך מול בחינת ביצועים של אבטחה בתעשייה (CIS, NIST, MS). בעת יצירת פרופיל של תוכנית בסיסית לאבטחה, אתה יוצר תבנית המורכבת מהגדרות תצורה מרובות של מכשירים ומסימן ביצועים בסיסי להשוואה מולו.

תוכניות אבטחה בסיסיות מספקות תמיכה עבור בחינת ביצועים של מרכז אבטחת האינטרנט (CIS) עבור Windows 10, Windows 11 ו- Windows Server 2008 R2 ואילך, וכן בחינת ביצועים של מדריכי יישום טכני של אבטחה (STIG) עבור Windows 10 ו- Windows Server 2019.

- תחילת העבודה עם הערכת ביצועי בסיס של אבטחה

- סקירת תוצאות הערכת פרופיל של תוכנית בסיסית לאבטחה

- השתמש לציד מתקדם

הערה

כאשר גירסת הניסיון מסתיימת, ייתכן שהפרופילים של בסיס האבטחה יאוחסנו למשך זמן נוסף קצר לפני המחיקה.

שלב 4: צור דוחות בעלי משמעות כדי לקבל תובנות מעמיקות באמצעות ממשקי API וה ציד מתקדם

ממשקי API לניהול פגיעויות של Defender יכולים לסייע בהבהרה בארגון שלך באמצעות תצוגות מותאמות אישית לתנופת האבטחה שלך ואוטומציה של זרימות עבודה של ניהול פגיעויות. לצמצם את עומס העבודה של צוות האבטחה באמצעות איסוף נתונים, ניתוח ניקוד סיכונים ושילובים עם התהליכים והפתרונות הארגוניים האחרים שלך. לקבלת מידע נוסף, ראה:

ציד מתקדם מאפשר גישה גמישה לנתונים גולמיים של ניהול פגיעויות של Defender, המאפשר לך לבדוק באופן יזום ישויות לאיתור איומים ידועים ופוטנציאל. לקבלת מידע נוסף, ראה חפש מכשירים חשופים.

פרטי רישוי וגירסת ניסיון

כחלק מהגדרת הניסיון, רשיונות הניסיון החדשים של Defender Vulnerability Management יחולו על משתמשים באופן אוטומטי. לכן, אין צורך בהקצאה (גירסת הניסיון יכולה להחיל באופן אוטומטי עד 1,000,000 רשיונות). הרשיונות פעילים למשך תקופת הניסיון.

תחילת העבודה עם גירסת הניסיון

תוכל להתחיל להשתמש בתכונות של ניהול פגיעויות Defender ברגע שתראה אותן בפורטל Microsoft Defender. דבר לא נוצר באופן אוטומטי והמשתמשים לא יושפעו. כאשר אתה מנווט לכל פתרון, ייתכן שתנחה אותך ליצור תצורות הגדרה נוספות כדי להתחיל להשתמש בתכונות.

הארכת תקופת הניסיון

באפשרותך להאריך את תקופת הניסיון ב- 15 הימים האחרונים של תקופת הניסיון. אתה מוגבל למספר מרבי של שתי תקופות ניסיון. אם לא תרחיב את משך תקופת הניסיון, תצטרך להמתין לפחות 30 יום לפני ההרשמה לניסיון שני.

סיום תקופת הניסיון

מנהלי מערכת יכולים להפוך את גירסת הניסיון ללא זמינה בכל עת על-ידי בחירת 'ניסויים' בניווט הימני, מעבר אל כרטיס הניסיון של Defender Vulnerability Management ובחירה באפשרות סיים גירסת ניסיון.

אלא אם צוין אחרת עבור הפתרון, נתוני הניסיון שלך יישמרו למשך זמן, בדרך כלל 180 יום, לפני שהם יימחקו לצמיתות. תוכל להמשיך לגשת לנתונים שנאספו במהלך תקופת הניסיון עד אז.

משאבים נוספים

- תנאים והתניות: עיין בתנאים וההתניות עבור ניסויים של Microsoft 365.

- השוואה בין הצעות: ניהול פגיעויות של Microsoft Defender

- תיעוד של ניהול פגיעויות של Defender

- גליון נתונים: ניהול פגיעויות של Microsoft Defender: הפחתת סיכון סייבר באמצעות גילוי והערכה רציפה של פגיעויות, סדרי עדיפויות המבוססים על סיכונים ותיקון