העברת שאילתות ציד מתקדמות Microsoft Defender עבור נקודת קצה

חל על:

- Microsoft Defender XDR

העבר את זרימות העבודה המתקדמות שלך Microsoft Defender עבור נקודת קצה לחפש באופן יזום אחר איומים באמצעות קבוצה רחבה יותר של נתונים. ב Microsoft Defender XDR, אתה מקבל גישה לנתונים מפתרונות אבטחה אחרים של Microsoft 365, כולל:

- Microsoft Defender עבור נקודת קצה

- Microsoft Defender עבור Office 365

- Microsoft Defender עבור יישומי ענן

- Microsoft Defender עבור זהות

הערה

רוב Microsoft Defender עבור נקודת קצה יכולים להשתמש ב- Microsoft Defender XDR ללא רשיונות נוספים. כדי להתחיל להעביר את זרימות העבודה המתקדמות שלך לציד מ- Defender for Endpoint, הפעל את Microsoft Defender XDR.

באפשרותך לעבור מבלי להשפיע על זרימות העבודה הקיימות של Defender for Endpoint. שאילתות שנשמרו נשארות ללא שינוי, וכללי זיהוי מותאמים אישית ממשיכים לפעול וליצור התראות. עם זאת, הם יהיו גלויים Microsoft Defender XDR.

טבלאות סכימה Microsoft Defender XDR בלבד

סכימת Microsoft Defender XDR מתקדמת מספקת טבלאות נוספות המכילות נתונים מפתרונות אבטחה שונים של Microsoft 365. הטבלאות הבאות זמינות רק ב- Microsoft Defender XDR:

| שם טבלה | תיאור |

|---|---|

| AlertEvidence | קבצים, כתובות IP, כתובות URL, משתמשים או מכשירים המשויכים להתראות |

| AlertInfo | התראות מ- Microsoft Defender עבור נקודת קצה, Microsoft Defender עבור Office 365, יישומי ענן של Microsoft Defender ו- Microsoft Defender עבור זהות, כולל מידע חומרה וקטגוריות של איומים |

| EmailAttachmentInfo | מידע אודות קבצים המצורפים להודעות דואר אלקטרוני |

| EmailEvents | אירועי דואר אלקטרוני של Microsoft 365, כולל מסירת דואר אלקטרוני וחסימה של אירועים |

| EmailPostDeliveryEvents | אירועי אבטחה המתרחשים לאחר המסירה, לאחר ש- Microsoft 365 מסר את הודעות הדואר האלקטרוני לתיבת הדואר של הנמען |

| EmailUrlInfo | מידע אודות כתובות URL בהודעות דואר אלקטרוני |

| IdentityDirectoryEvents | אירועים הכוללים בקר תחום מקומי שבו פועל Active Directory (AD). טבלה זו מכסה טווח של אירועים הקשורים לזהות ואירועי מערכת בבקר התחום. |

| IdentityInfo | פרטי חשבון ממקורות שונים, כולל Microsoft Entra מזהה |

| IdentityLogonEvents | אירועי אימות ב- Active Directory וב- Microsoft שירותים מקוונים |

| IdentityQueryEvents | שאילתות עבור אובייקטים של Active Directory, כגון משתמשים, קבוצות, מכשירים ותחום |

חשוב

שאילתות וזיהויים מותאמים אישית המשתמשים בטבלאות סכימה הזמינות רק בטבלאות Microsoft Defender XDR ניתן להציג ב- Microsoft Defender XDR.

מפה מכשירטבלה של רשימת כוונים

הטבלאות AlertInfo והטבלאות AlertEvidence מחליפות DeviceAlertEvents את הטבלה Microsoft Defender עבור נקודת קצה הקודמת. בנוסף לנתונים אודות התראות מכשירים, שתי טבלאות אלה כוללות נתונים אודות התראות עבור זהויות, אפליקציות והודעות דואר אלקטרוני.

השתמש בטבלה הבאה כדי לבדוק כיצד עמודות DeviceAlertEvents ממפות לעמודות בטבלאות AlertInfo ובטבלה AlertEvidence .

עצה

בנוסף לעמודות בטבלה הבאה, AlertEvidence הטבלה כוללת עמודות רבות אחרות המספקות תמונה הוליסטית יותר של התראות ממקורות שונים. הצג את כל העמודות של AlertEvidence

| העמודה DeviceAlertEvents | היכן למצוא את אותם נתונים ב- Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfoוטבלאות AlertEvidence |

Timestamp |

AlertInfoוטבלאות AlertEvidence |

DeviceId |

AlertEvidence הטבלה |

DeviceName |

AlertEvidence הטבלה |

Severity |

AlertInfo הטבלה |

Category |

AlertInfo הטבלה |

Title |

AlertInfo הטבלה |

FileName |

AlertEvidence הטבלה |

SHA1 |

AlertEvidence הטבלה |

RemoteUrl |

AlertEvidence הטבלה |

RemoteIP |

AlertEvidence הטבלה |

AttackTechniques |

AlertInfo הטבלה |

ReportId |

עמודה זו משמשת בדרך כלל ב- Microsoft Defender עבור נקודת קצה כדי לאתר רשומות קשורות בטבלאות אחרות. ב Microsoft Defender XDR, באפשרותך לקבל נתונים קשורים ישירות מהטבלהAlertEvidence. |

Table |

עמודה זו משמשת בדרך כלל ב- Microsoft Defender עבור נקודת קצה לקבלת מידע נוסף אודות אירועים בטבלאות אחרות. ב Microsoft Defender XDR, באפשרותך לקבל נתונים קשורים ישירות מהטבלהAlertEvidence. |

התאמת שאילתות Microsoft Defender עבור נקודת קצה קיימות

Microsoft Defender עבור נקודת קצה שאילתות יפעלו כפי שהן, אלא אם הן מפנה לטבלהDeviceAlertEvents. כדי להשתמש בשאילתות אלה ב- Microsoft Defender XDR, החל שינויים אלה:

- החלף

DeviceAlertEventsב-AlertInfo. - צרף את

AlertInfoהטבלאות ואתAlertEvidenceהטבלאות כדיAlertIdלקבל נתונים שווי ערך.

שאילתה מקורית

השאילתה הבאה משתמשת DeviceAlertEvents ב- Microsoft Defender עבור נקודת קצה כדי לקבל את ההתראות הכוללות powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

שאילתה ששונתה

השאילתה הבאה הותקנה לשימוש ב- Microsoft Defender XDR. במקום לבדוק את שם הקובץ ישירות מתוך DeviceAlertEvents, הוא מצטרף AlertEvidence ובדוק את שם הקובץ בטבלה זו.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

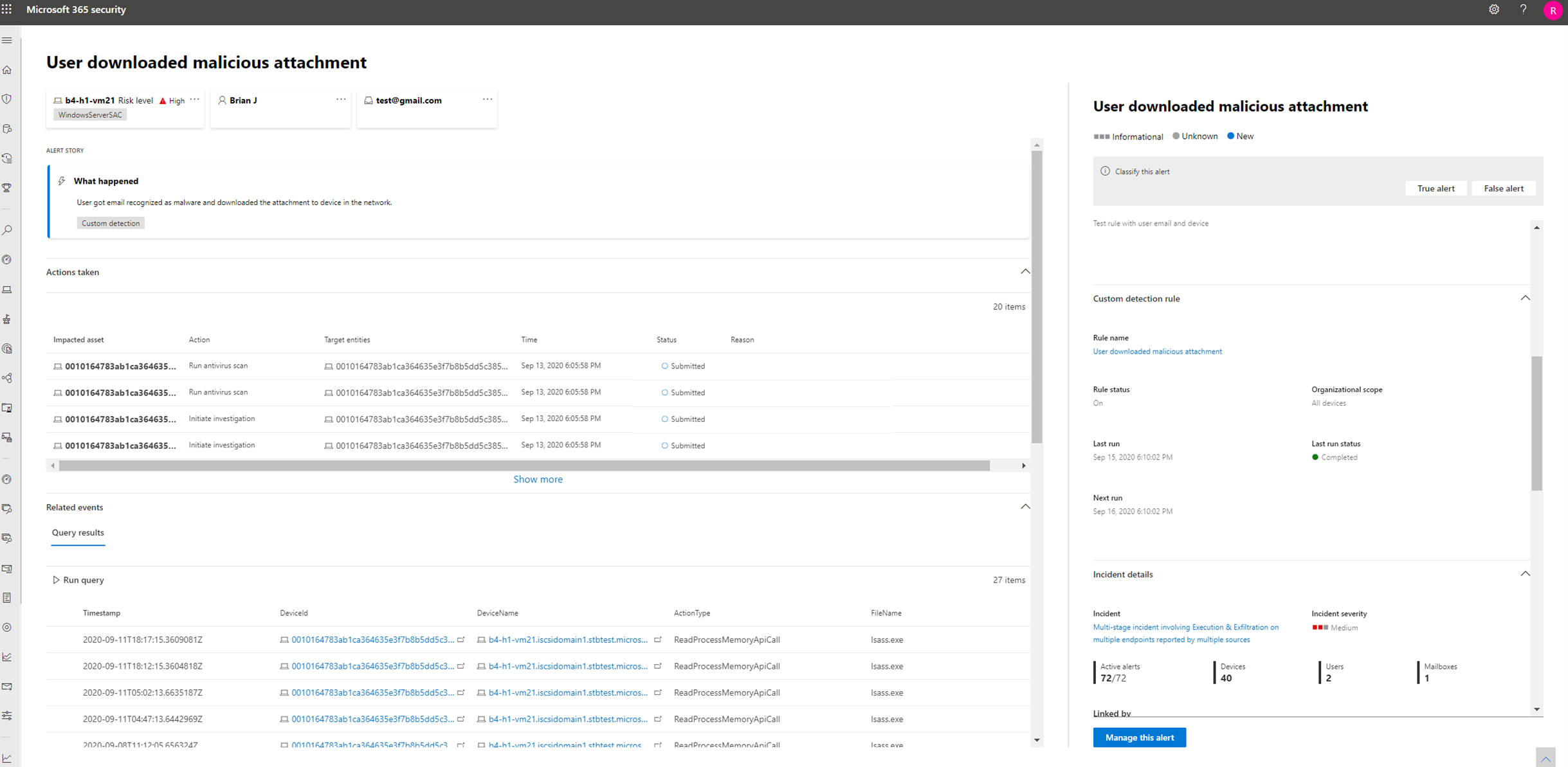

העברת כללי זיהוי מותאמים אישית

כאשר Microsoft Defender עבור נקודת קצה כללים אלה נערך ב- Microsoft Defender XDR, הם ממשיכים לפעול כפי שקודם לכן, אם השאילתה המתוצאת בודקת טבלאות מכשירים בלבד.

לדוגמה, התראות שנוצרו על-ידי כללי זיהוי מותאמים אישית שמבצעים שאילתה בטבלאות מכשיר בלבד ימשיכו להישלח ל- SIEM וליצור הודעות דואר אלקטרוני, בהתאם לאופן שבו הגדרת התראות אלה ב- Microsoft Defender עבור נקודת קצה. כללי דיכוי קיימים ב- Defender for Endpoint ימשיכו גם הם לחול.

לאחר עריכת כלל של Defender for Endpoint כך שהוא יבצע שאילתה על טבלאות זהות וטבלאות דואר אלקטרוני, הזמינות רק ב- Microsoft Defender XDR, הכלל מועבר באופן אוטומטי Microsoft Defender XDR.

התראות שנוצרו על-ידי הכלל שהועבר:

- אינם גלויים עוד בפורטל נקודות הקצה של Defender for (מרכז האבטחה של Microsoft Defender)

- הפסק להיות מועבר ל- SIEM או צור הודעות דואר אלקטרוני. כדי לעקוף שינוי זה, הגדר הודעות באמצעות Microsoft Defender XDR כדי לקבל את ההתראות. באפשרותך להשתמש ב- API Microsoft Defender XDR כדי לקבל הודעות עבור התראות זיהוי לקוחות או אירועים קשורים.

- לא יודחקו על-ידי Microsoft Defender עבור נקודת קצה דיכוי. כדי למנוע יצירה של התראות עבור משתמשים, מכשירים או תיבות דואר מסוימים, שנה את השאילתות המתאימות כדי לא לכלול ישויות אלה באופן מפורש.

אם תערוך כלל בדרך זו, תתבקש לאשר לפני החלת שינויים אלה.

התראות חדשות שנוצרו באמצעות כללי זיהוי מותאמים Microsoft Defender XDR מוצגות בדף התראה המספק את המידע הבא:

- כותרת ותיאור של התראה

- נכסים מושפעים

- פעולות שבוצעו בתגובה להתראה

- תוצאות שאילתה שהפעילו את ההתראה

- מידע על כלל הזיהוי המותאם אישית

כתיבת שאילתות ללא DeviceAlertEvents

בסכימת Microsoft Defender XDR, הטבלאות AlertInfoAlertEvidence והטבלאות מסופקות כדי להכיל את ערכת המידע המגוונת הנלוות להתראות ממקורות שונים.

כדי לקבל את אותם DeviceAlertEvents פרטי התראה שבהם השתמשת כדי לקבל מהטבלה בסכימה של Microsoft Defender עבור נקודת קצה, AlertInfoServiceSourceAlertEvidence סנן את הטבלה לפי ולאחר מכן צרף כל מזהה ייחודי לטבלה, המספק מידע מפורט על אירועים וישויות.

עיין בשאילתה לדוגמה להלן:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

שאילתה זו מניבה עמודות רבות יותר DeviceAlertEvents מאשר בסכימה Microsoft Defender עבור נקודת קצה זו. כדי לשמור על ניהול התוצאות, השתמש project כדי לקבל רק את העמודות הרצויות. הדוגמה שלהלן מפרוייקטים בעמודות שעשויות לעניין אותך כאשר החקירה זיהתה פעילות PowerShell:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

אם ברצונך לסנן עבור ישויות ספציפיות המעורבות בהתראות, EntityType באפשרותך לעשות זאת על-ידי ציון סוג הישות והערך שברצונך לסנן עבורו. הדוגמה הבאה מחפש כתובת IP ספציפית:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

למידע נוסף

- הפעל Microsoft Defender XDR

- מבט כולל על ציד מתקדם

- הבנת הסכימה

- ציד מתקדם Microsoft Defender עבור נקודת קצה

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: קהילת האבטחה של Microsoft Defender XDR.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור