בדוק התראות ב- XDR של Microsoft Defender

חל על:

- Microsoft Defender XDR

הערה

מאמר זה מתאר התראות אבטחה ב- Microsoft Defender XDR. עם זאת, באפשרותך להשתמש בהתראות פעילות כדי לשלוח הודעות דואר אלקטרוני לעצמך או למנהלי מערכת אחרים כאשר משתמשים מבצעים פעילויות ספציפיות ב- Microsoft 365. לקבלת מידע נוסף, ראה יצירת התראות פעילות - Microsoft Purview | Microsoft Docs.

התראות הן הבסיס לכל האירועים ומציינות את המופע של אירועים זדוניים או חשודים בסביבה שלך. התראות הן בדרך כלל חלק ממתקפה רחבה יותר ומספקות רמזים לגבי תקרית.

ב- Microsoft Defender XDR, התראות קשורות נצברות יחד כדי ליצור אירועים. עם זאת, ניתוח התראות יכול להיות בעל ערך כאשר נדרש ניתוח מעמיק יותר של תקריות תמיד.

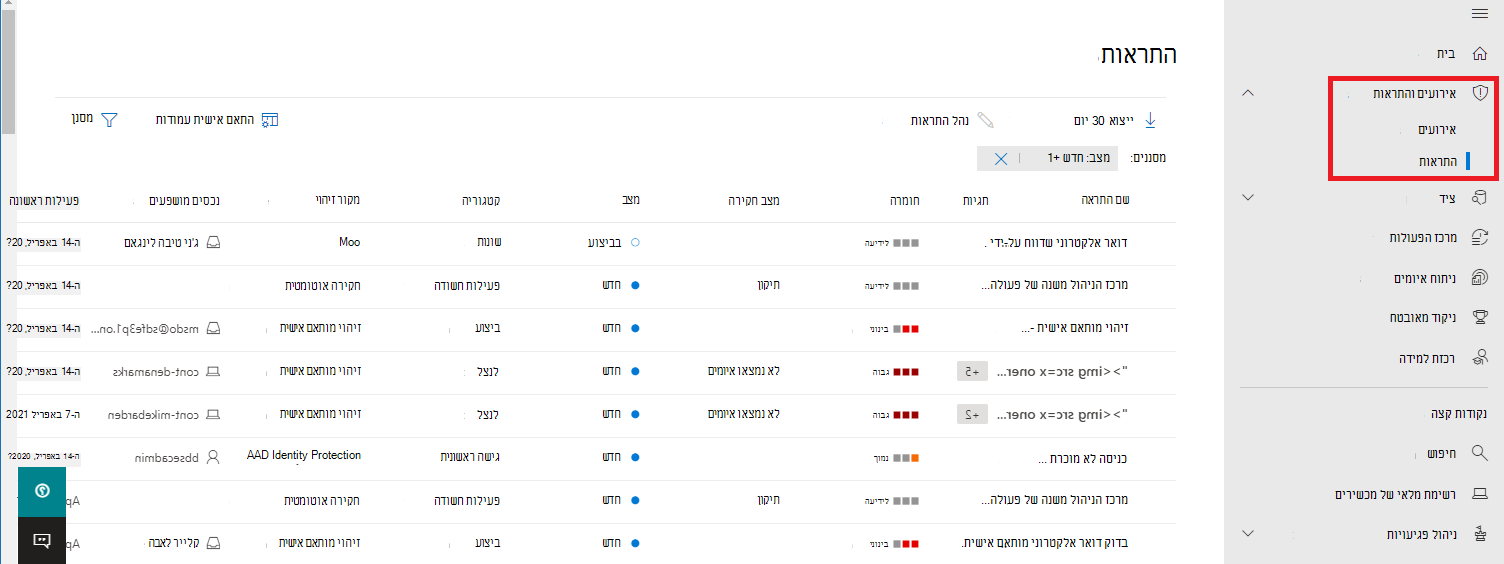

התור התראות מציג את ערכת ההתראות הנוכחית. אתה מקבל את תור ההתראות מתוך אירועים & > התראות בהפעלה המהירה של פורטל Microsoft Defender.

התראות מפתרונות אבטחה שונים של Microsoft, כגון Microsoft Defender for Endpoint, Defender for Office 365, Microsoft Sentinel, Defender for Cloud, Defender for Identity, Defender for Cloud Apps, Defender XDR, App Governance, Microsoft Entra ID Protection ו-Microsoft Data Loss Prevention מופיעים כאן.

כברירת מחדל, תור ההתראות בפורטל Microsoft Defender מציג את ההתראות החדשות וההתראות המתבצעות משבעה הימים האחרונים. ההתראה העדכנית ביותר נמצאת בראש הרשימה כדי שתוכל לראות אותה תחילה.

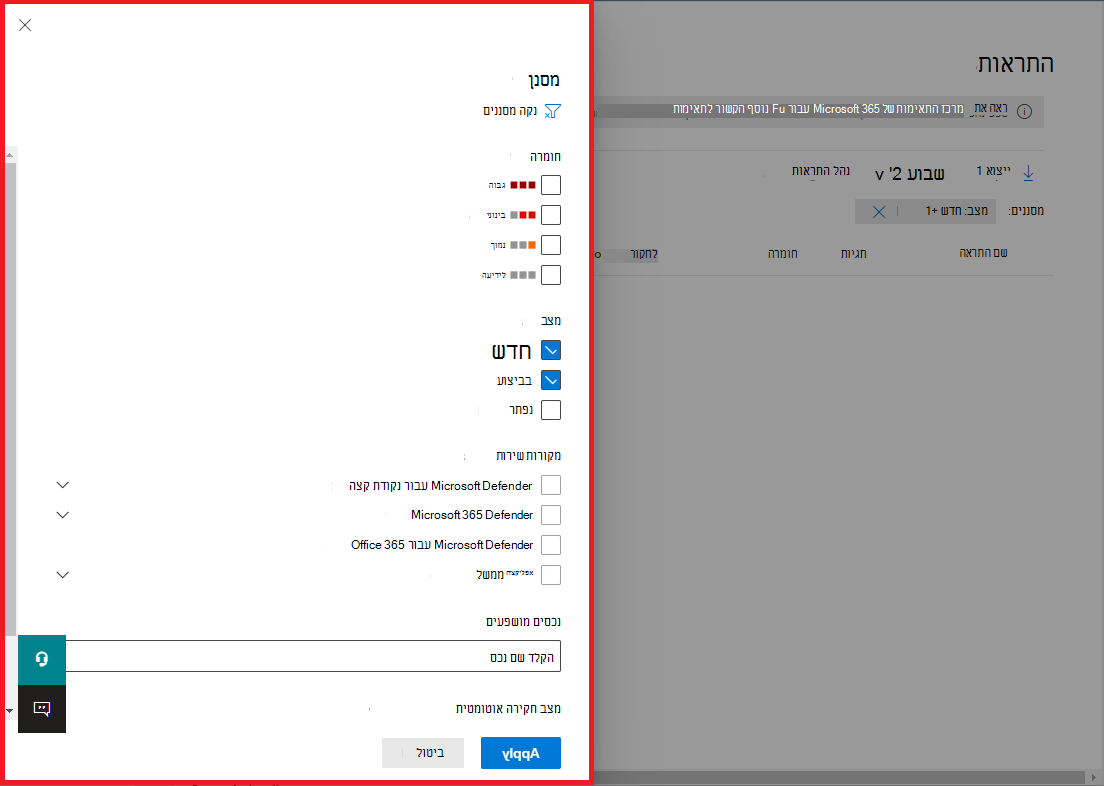

מתור התראות ברירת המחדל, באפשרותך לבחור מסנן כדי לראות חלונית סינון, שממנה תוכל לציין קבוצת משנה של ההתראות. הנה דוגמה.

באפשרותך לסנן התראות לפי קריטריונים אלה:

- חומרת

- Status

- קטגוריות

- מקורות שירות/זיהוי

- תגיות

- מדיניות

- ישויות (הנכסים המושפעים)

- מצב חקירה אוטומטית

- הצג התראה על זהות מנוי

הערה

לקוחות XDR של Microsoft Defender יכולים כעת לסנן אירועים עם התראות שבהן מכשיר שנחשף לסכנה מתקשר עם מכשירי טכנולוגיה תפעולית (OT) המחוברים לרשת הארגונית באמצעות שילוב גילוי המכשירים של Microsoft Defender עבור IoT ו- Microsoft Defender for Endpoint. כדי לסנן אירועים אלה, בחר באפשרות כלשהו במקורות השירות/הזיהוי ולאחר מכן בחר Microsoft Defender for IoT בשם המוצר או ראה חקירת אירועים והתראות ב- Microsoft Defender for IoT בפורטל Defender. באפשרותך גם להשתמש בקבוצות מכשירים כדי לסנן התראות ספציפיות לאתר. לקבלת מידע נוסף על הדרישות המוקדמות של Defender עבור IoT, ראה תחילת העבודה עם ניטור IoT ארגוני ב- Microsoft Defender XDR.

התראה יכולה לכלול תגיות מערכת ו/או תגיות מותאמות אישית עם רקעי צבע מסוימים. תגיות מותאמות אישית משתמשות ברקע הלבן בזמן שתגיות מערכת משתמשות בדרך כלל בצבעי רקע אדומים או שחורים. תגיות מערכת מזהות את הפריטים הבאים במקרה:

- סוג של תקיפה, כגון תוכנת כופר או דיוג אישורים

- פעולות אוטומטיות, כגון חקירה ותגובה אוטומטיות והפרעה אוטומטית בתקיפה

- מומחים של Defender מטפלים באירוע

- נכסים קריטיים המעורבים באירוע

עצה

ניהול חשיפת האבטחה של Microsoft, בהתבסס על סיווגים מוגדרים מראש, תגיות אוטומטיות של מכשירים, זהויות ומשאבי ענן כסכס קריטי. יכולת מוכללת זו מבטיחה את ההגנה על הנכסים החשובים והחשובים ביותר של הארגון. הוא גם עוזר לצוותי תפעול אבטחה לקבוע סדרי עדיפויות לחקירה ולתיקון. קבל מידע נוסף על ניהול נכסים קריטיים.

תפקידים נדרשים עבור התראות Defender עבור Office 365

יהיה עליך להחזיק בכל אחד מהתפקידים הבאים כדי לגשת להתראות של Microsoft Defender for Office 365:

עבור תפקידים כלליים של Microsoft Entra:

- מנהל מערכת כללי

- מנהל אבטחה

- אופרטור אבטחה

- קורא כללי

- קורא אבטחה

קבוצות תפקידים של תאימות & Office 365

- מנהל תאימות

- ניהול הארגון

תפקיד מותאם אישית

הערה

Microsoft ממליצה להשתמש בתפקידים עם פחות הרשאות לאבטחה טובה יותר. יש להשתמש בתפקיד מנהל מערכת כללי, בעל הרשאות רבות, רק במצבי חירום כאשר אין תפקיד אחר שמתאים לו.

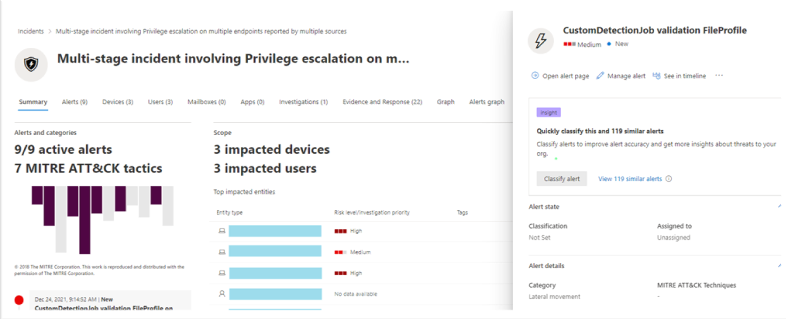

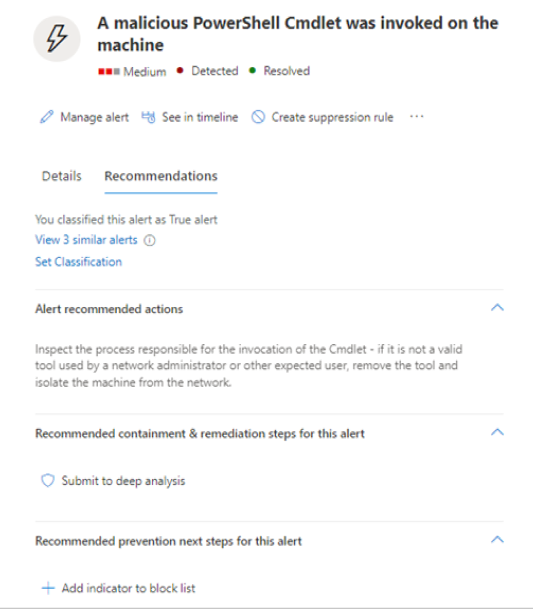

ניתוח התראה

כדי לראות את דף ההתראה הראשי, בחר את שם ההתראה. הנה דוגמה.

באפשרותך גם לבחור את הפעולה פתח את דף ההתראה הראשי מתוך חלונית נהל התראה.

דף התראה מורכב מסעיפים אלה:

- סיפור התראה, שהוא שרשרת האירועים וההתראות הקשורים להתראה זו בסדר כרונולוגי

- פרטי סיכום

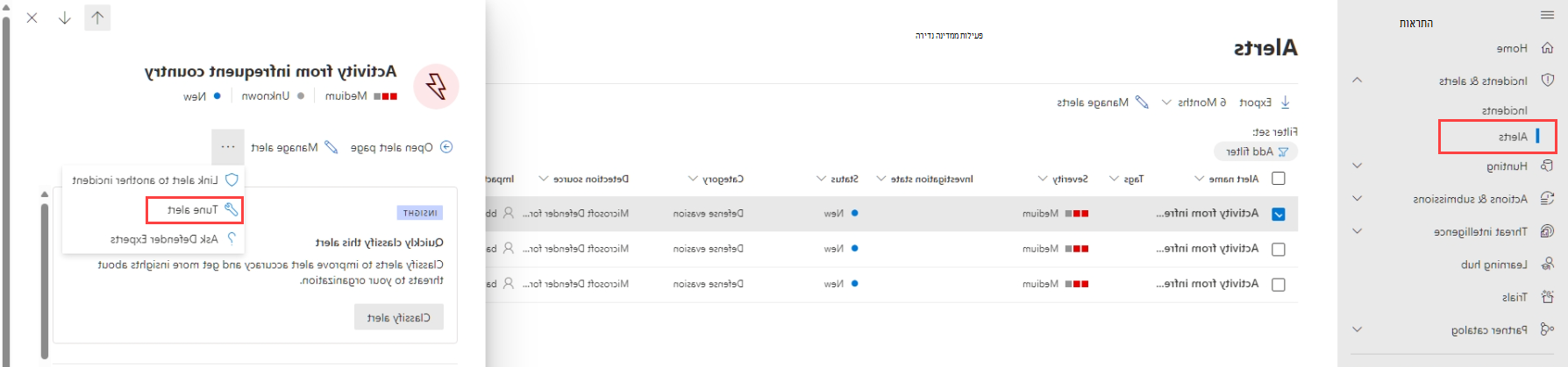

לאורך דף התראה, באפשרותך לבחור את שלוש הנקודות (...) לצד כל ישות כדי לראות פעולות זמינות, כגון קישור ההתראה לתקרית אחרת. רשימת הפעולות הזמינות תלויה בסוג ההתראה.

מקורות התראה

התראות XDR של Microsoft Defender מגיעות מפתרונות כגון Microsoft Defender for Endpoint, Defender for Office 365, Defender for Identity, Defender for Cloud Apps, ההרחבה לפיקוח על אפליקציות עבור יישומי ענן של Microsoft Defender עבור, Microsoft Entra ID Protection ומניעת אובדן נתונים של Microsoft. ייתכן שתבחין בהתראות עם תווים מוכנים מראש בהתראה. הטבלה הבאה מספקת הדרכה שתסייע לך להבין את המיפוי של מקורות התראה בהתבסס על התו המוכן בהתראה.

הערה

- מזהי ה- GUID המשויכים מראש ספציפיים רק לחוויות מאוחדות, כגון תור התראות מאוחדות, דף התראות מאוחדות, חקירה מאוחדת ותקרית מאוחדת.

- התו הרשום מראש אינו משנה את ה- GUID של ההתראה. השינוי היחיד ב- GUID הוא הרכיב המוכן מראש.

| מקור התראה | מזהה התראה עם תווים זמינים מראש |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} לקבלת התראות מ- ThreatExpertsea{GUID} לקבלת התראות מזיהויים מותאמים אישית |

| Microsoft Defender עבור Office 365 | fa{GUID} דוגמה fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender עבור נקודת קצה | da{GUID} ed{GUID} לקבלת התראות מזיהויים מותאמים אישית |

| Microsoft Defender עבור זהות | aa{GUID} דוגמה aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender עבור יישומי ענן | ca{GUID} דוגמה ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad{GUID} |

| פיקוח על אפליקציות | ma{GUID} |

| מניעת אובדן נתונים של Microsoft | dl{GUID} |

| Microsoft Defender עבור ענן | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

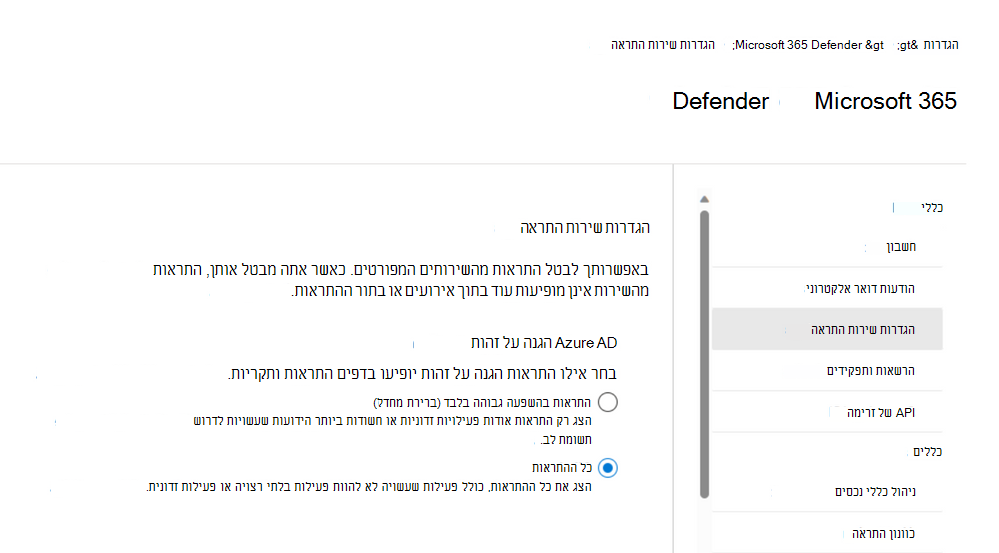

קביעת תצורה של שירות התראות IP של Microsoft

עבור אל פורטל Microsoft Defender (ב- security.microsoft.com), בחר הגדרות>Microsoft Defender XDR.

מהרשימה, בחר הגדרות שירות התראה ולאחר מכן קבע את תצורת שירות ההתראות של Microsoft Entra ID Protection .

כברירת מחדל, רק ההתראות הרלוונטיות ביותר עבור מרכז פעולת האבטחה זמינות. אם ברצונך לקבל את כל הזיהויים של סיכוני ה- IP של Microsoft, באפשרותך לשנות אותם במקטע הגדרות שירות התראה .

באפשרותך גם לגשת להגדרות שירות ההתראה ישירות מהדף אירועים בפורטל Microsoft Defender.

חשוב

חלק מהמידע מתייחס למוצר שהופץ מראש, אשר עשוי להיות שונה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מבטיחה דבר, באופן מפורש או משתמע, באשר למידע המסופק כאן.

ניתוח נכסים מושפעים

המקטע פעולות שבוצעו כולל רשימה של נכסים מושפעים, כגון תיבות דואר, מכשירים ומשתמשים המושפעים מהתראה זו.

באפשרותך גם לבחור הצג במרכז הפעולות כדי להציג את הכרטיסיה היסטוריה של מרכז הפעולות בפורטל Microsoft Defender.

מעקב אחר תפקיד התראה בסיפור ההתראה

סיפור ההתראה מציג את כל הנכסים או הישויות הקשורים להתראה בתצוגת עץ תהליך. ההתראה בכותרת היא זו שהמוקד נמצא בה כאשר אתה מגיע לראשונה לדף ההתראה שבחרת. נכסים בהכתבת ההתראה ניתנים להרחבה וניתנים ללחיצה. הם מספקים מידע נוסף ומזרזים את תגובתך בכך שהם מאפשרים לך לבצע פעולה ישירות בהקשר של דף ההתראה.

הערה

מקטע הכתבה של ההתראה עשוי להכיל יותר מהתראה אחת, עם התראות נוספות הקשורות לאותו עץ ביצוע שמופיע לפני או אחרי ההתראה שבחרת.

הצג מידע התראה נוסף בדף הפרטים

דף הפרטים מציג את פרטי ההתראה שנבחרה, עם פרטים ופעולות הקשורים אליה. אם תבחר אחת מהישויות או הנכסים המושפעים בכתבת ההתראה, דף הפרטים ישתנה כדי לספק מידע הקשרי ופעולות עבור האובייקט שנבחר.

לאחר בחירת ישות של תחום עניין, דף הפרטים משתנה כדי להציג מידע אודות סוג הישות שנבחרה, מידע היסטורי כאשר הוא זמין ואפשרויות לבצע פעולה בישות זו ישירות מתוך דף ההתראה.

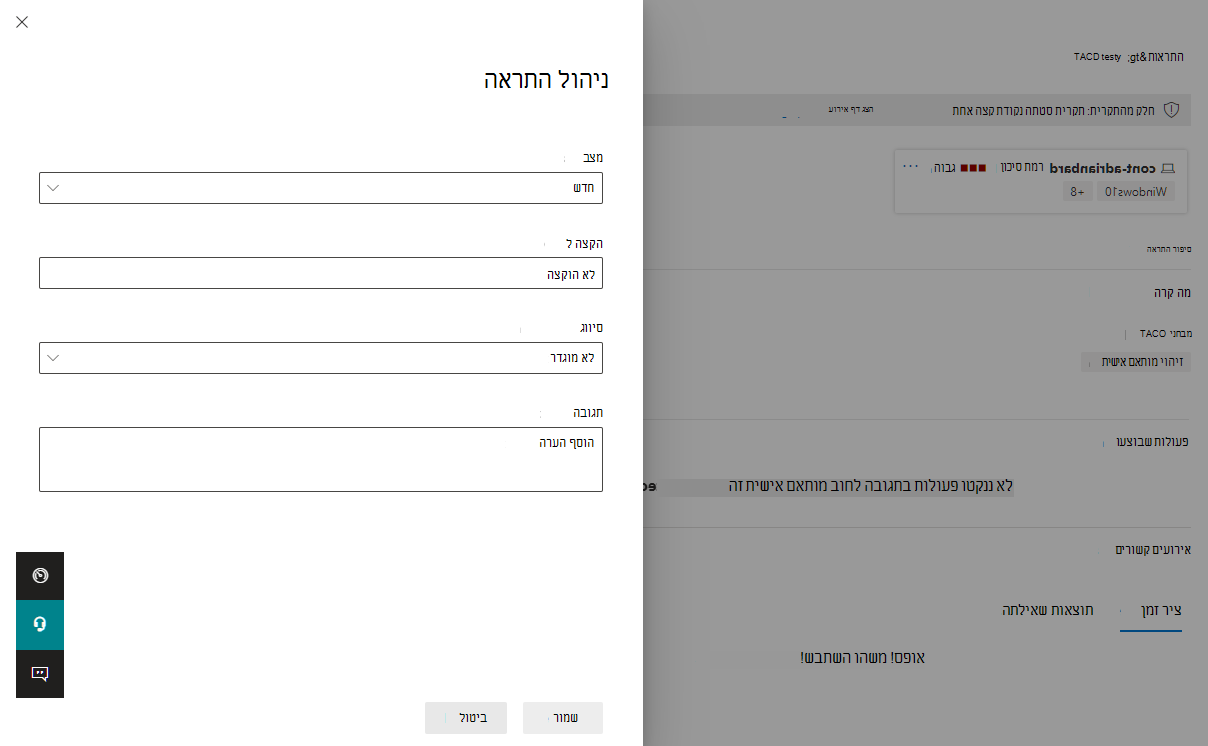

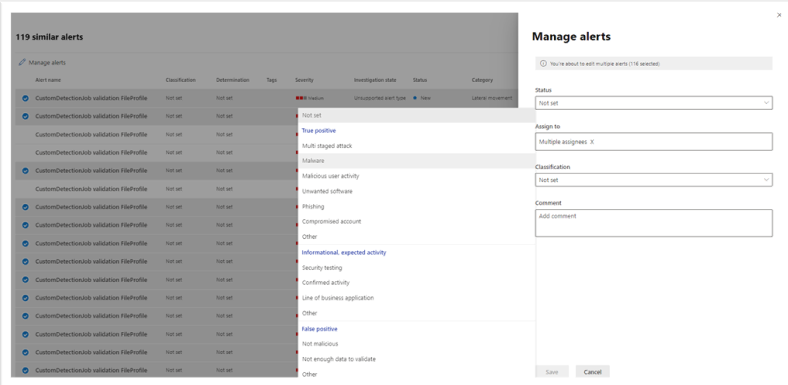

ניהול התראות

כדי לנהל התראה, בחר ניהול התראה במקטע פרטי הסיכום של דף ההתראה. לקבלת התראה בודדת, להלן דוגמה של חלונית ניהול ההתראה .

החלונית נהל התראה מאפשרת לך להציג או לציין:

- מצב ההתראה (חדש, נפתר, מתבצע).

- חשבון המשתמש שהוקצתה לו ההתראה.

- סיווג ההתראה:

- לא מוגדר (ברירת מחדל).

- חיובי אמיתי עם סוג של איום. השתמש סיווג זה לקבלת התראות שמציינות באופן מדויק איום אמיתי. ציון סוג איום זה מתריע על כך שצוות האבטחה שלך רואה דפוסי איומים ופעל כדי להגן על הארגון שלך מפניהם.

- מידע, פעילות צפויה עם סוג של פעילות. השתמש באפשרות זו עבור התראות מדויקות מבחינה טכנית, אך מייצגות התנהגות רגילה או פעילות איומים מדומה. בדרך כלל ברצונך להתעלם מהתראות אלה, אך לצפות להן לפעילויות דומות בעתיד, שבהן הפעילויות מופעלות על-ידי תוקפים או תוכנות זדוניות בפועל. השתמש באפשרויות בקטגוריה זו כדי לסווג התראות עבור בדיקות אבטחה, פעילות צוות אדומה וצפוי אופן פעולה חריג מאפליקציות ומשתמשים מהימנים.

- תוצאה חיובית מוטעית עבור סוגי התראות שנוצרו גם כאשר אין פעילות זדונית או עבור אזעקת שווא. השתמש באפשרויות בקטגוריה זו כדי לסווג התראות המזוהות בטעות כאירועים רגילים או כפעילויות זדוניות או חשודות. בשונה מהתראות עבור 'מידע, פעילות צפויה', שיכולה גם להיות שימושית לתעד איומים אמיתיים, בדרך כלל אינך מעוניין לראות התראות אלה שוב. סיווג התראות כתוצאה חיובית מוטעית עוזר ל- Microsoft Defender XDR לשפר את איכות הזיהוי שלו.

- הערה על ההתראה.

הערה

בסביבות ה- 29 באוגוסט 2022, ערכי קביעת ההתראה הנתמכים בעבר ('Apt' ו- 'SecurityPersonnel') לא יהיו עוד זמינים דרך ה- API.

הערה

דרך אחת לניהול התראות באמצעות תגיות. יכולת התיוג עבור Microsoft Defender עבור Office 365 נפרסת באופן מצטבר והיא נמצאת כעת בתצוגה מקדימה.

בשלב זה, שמות תגים שהשתנו מוחלים רק על התראות שנוצרו לאחר העדכון. התראות שנוצרו לפני השינוי לא ישקפו את שם התג המעודכן.

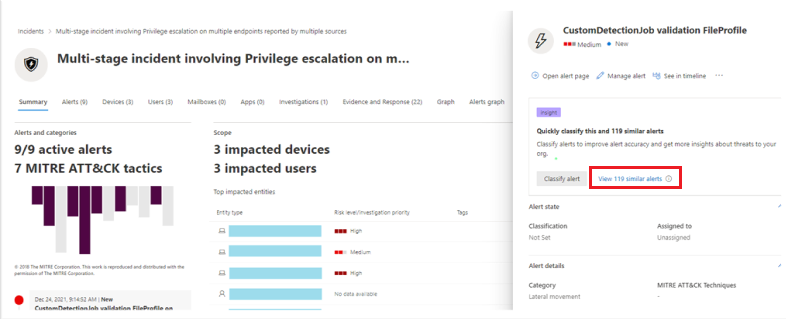

כדי לנהל קבוצה של התראות הדומות להתראה ספציפית, בחר הצג התראות דומות בתיבה INSIGHT במקטע פרטי הסיכום של דף ההתראה.

מתוך החלונית ניהול התראות, תוכל לאחר מכן לסווג את כל ההתראות הקשורות בו-זמנית. הנה דוגמה.

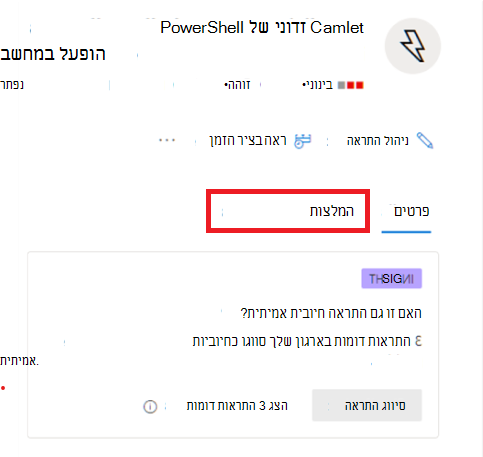

אם התראות דומות כבר סווגו בעבר, באפשרותך לחסוך זמן על-ידי שימוש בהמלצות XDR של Microsoft Defender כדי ללמוד כיצד ההתראות האחרות נפתרו. במקטע פרטי הסיכום, בחר המלצות.

הכרטיסיה המלצות מספקת פעולות וייעוץ בשלב הבא עבור חקירה, תיקון ומניעה. הנה דוגמה.

כוונון התראה

כאנליסט של מרכז פעולות אבטחה (SOC), אחת מהבעיות המובילות היא קביעת סדר עדיפויות של מספר ההתראות ההדרגתי המופעל מדי יום. זמן אנליסט הוא בעל ערך, שרוצה להתמקד רק בחומרה גבוהה והתראות בעדיפות גבוהה. בינתיים, אנליסטים נדרשים גם לקבוע סדר עדיפויות ולפתור התראות בעדיפות נמוכה יותר, אשר נוטה להיות תהליך ידני.

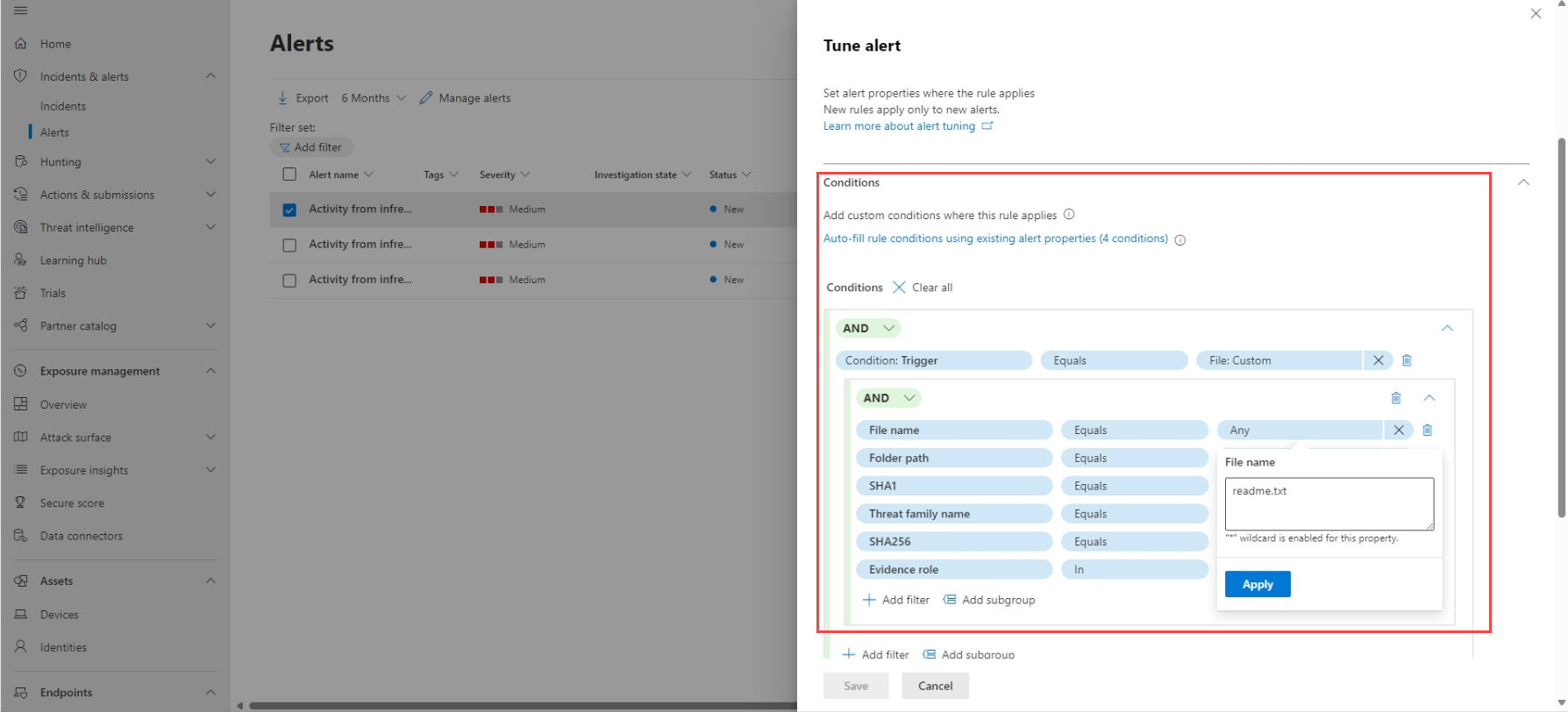

כוונון התראה, שנקרא בעבר 'העלמה של התראות', מספק את היכולת לכוונן ולנהל התראות מראש. פעולה זו מייעלת את תור ההתראות וחסוך זמן קביעת סדר עדיפויות על-ידי הסתרה או פתרון אוטומטיים של התראות, בכל פעם שמתרחשת התנהגות ארגונית צפויה מסוימת ותניות הכלל מתקיימות.

כללי כוונון התראה תומכים בתנאים המבוססים על סוגי ראיות כגון קבצים, תהליכים, משימות מתוזמנות וסוגים אחרים של ראיות המפעילים התראות. לאחר יצירת כלל כוונון התראה, החל אותו על ההתראה שנבחרה או על כל סוג התראה שעומד בתנאים המוגדרים כדי לכוונן את ההתראה.

כוונון התראה כזמינות כללית לוכד התראות רק מתוך Defender for Endpoint. עם זאת, בתצוגה מקדימה, כוונון התראות מורחב גם לשירותי XDR אחרים של Microsoft Defender, כולל Defender for Office 365, Defender for Identity, Defender for Cloud Apps, Microsoft Entra ID Protection (Microsoft Entra IP) ואחרים אם הם זמינים בפלטפורמה ובתוכנית שלך.

זהירות

מומלץ להשתמש בכוונון התראה בזהירות, עבור תרחישים שבהם יישומים עסקיים פנימיים או בדיקות אבטחה ידועים מפעילים פעילות צפויה ואינך מעוניין לראות את ההתראות.

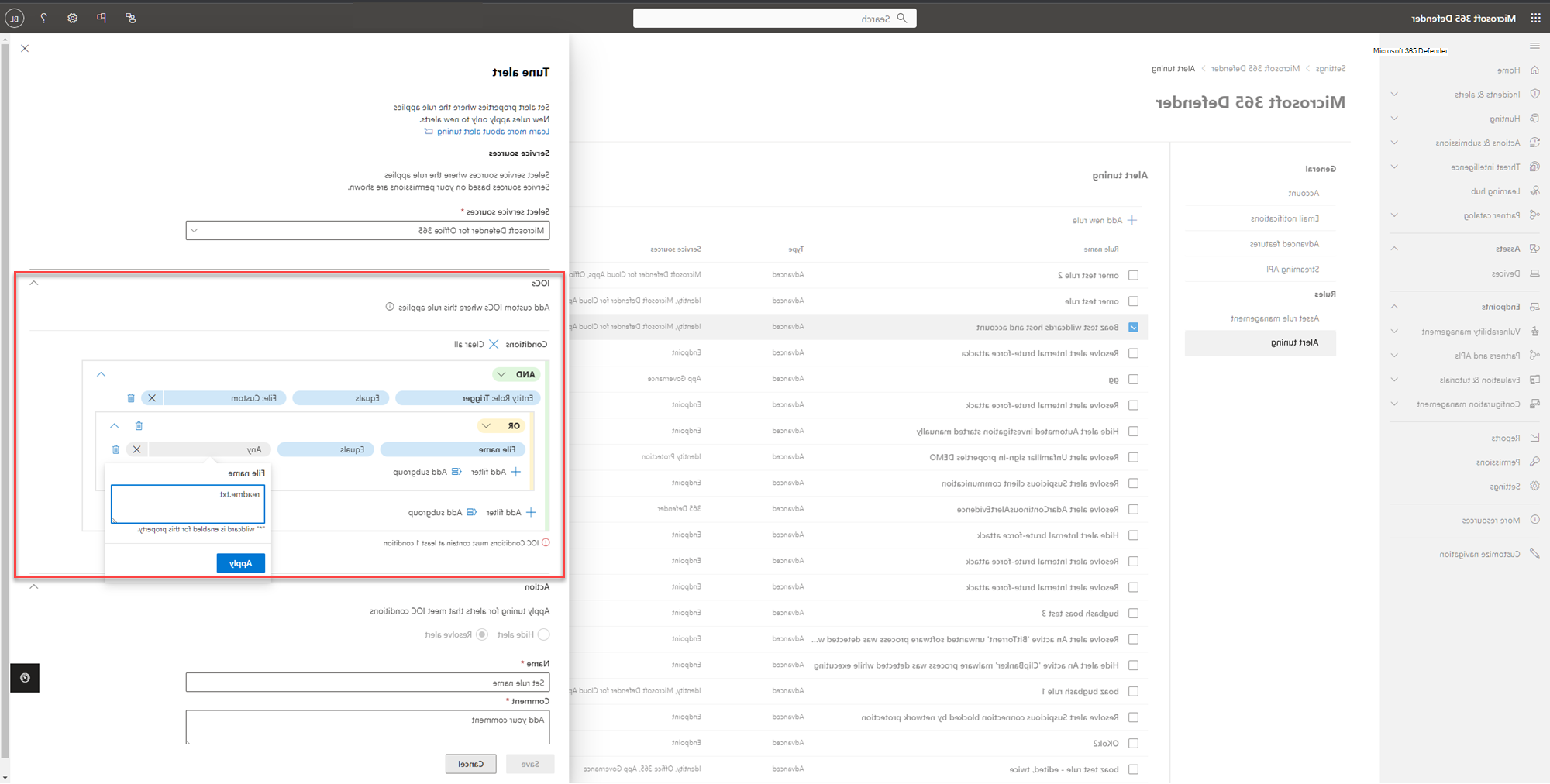

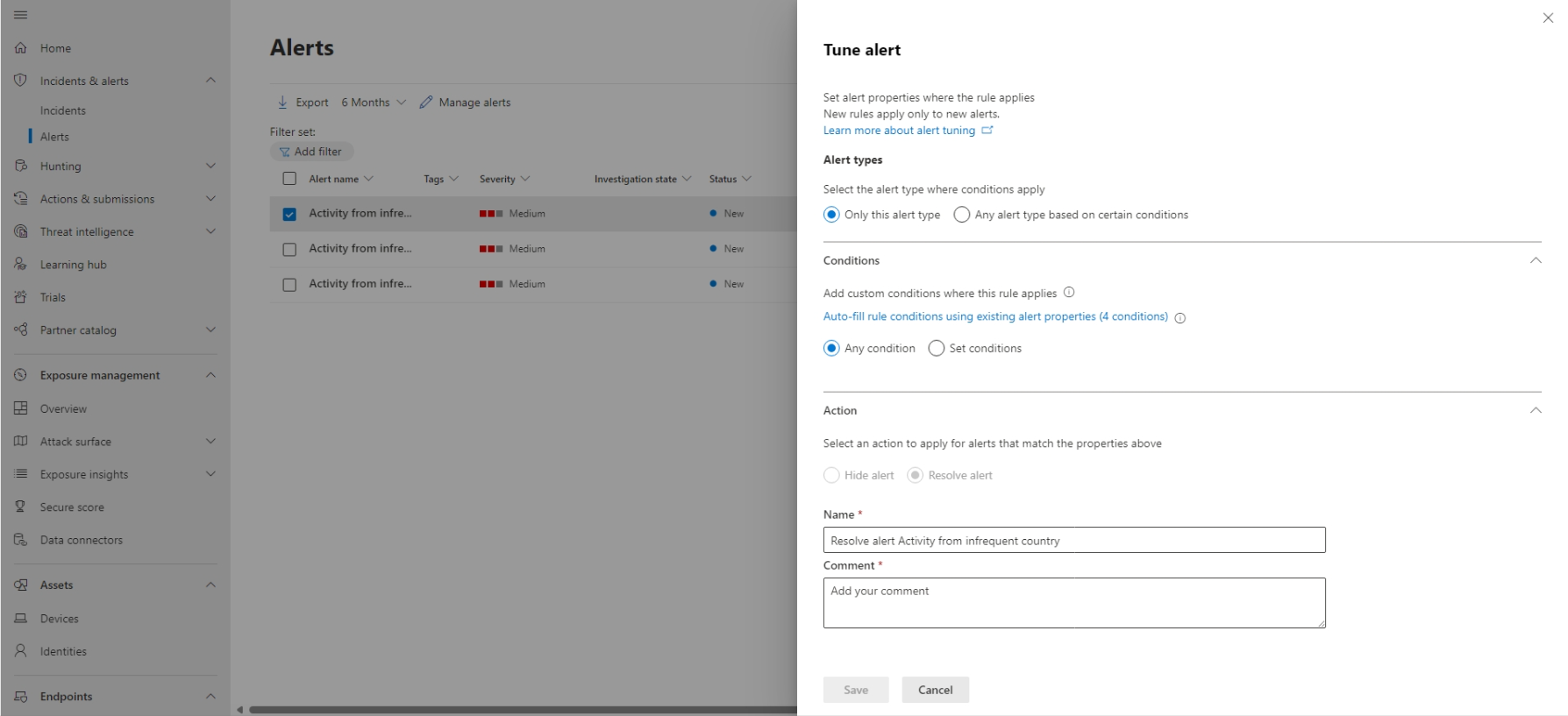

יצירת תנאי כלל כדי לכוונן התראות

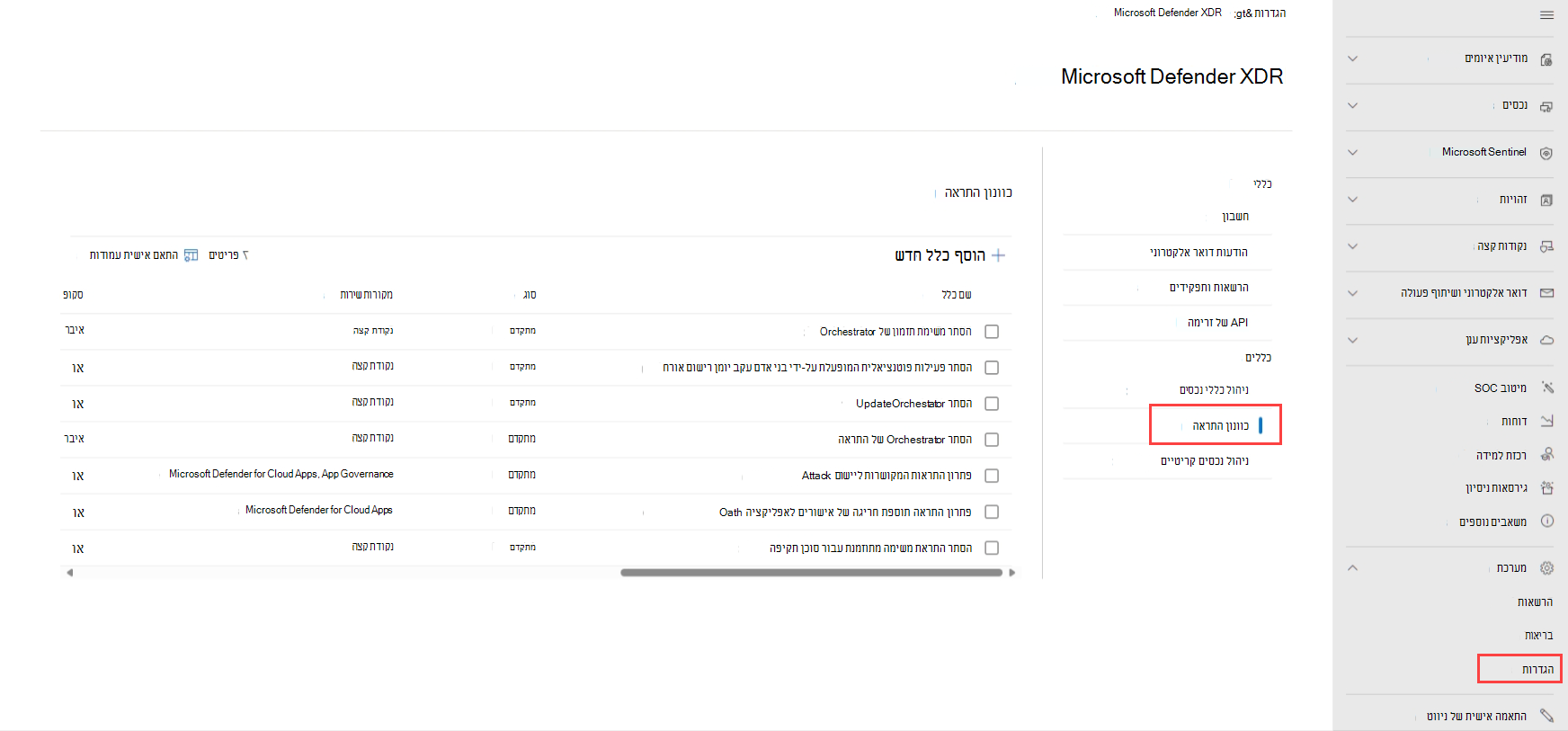

צור כללי כוונון התראות באזור הגדרות XDR של Microsoft Defender או מתוך דף פרטי התראה. בחר אחת מהכרטיסיות הבאות כדי להמשיך.

בפורטל Microsoft Defender, בחר הגדרות כוונון > התראת XDR של > Microsoft Defender.

בחר הוסף כלל חדש כדי לכוונן התראה חדשה, או בחר שורת כלל קיימת כדי לבצע שינויים. בחירת כותרת הכלל פותחת דף פרטי כלל, שבו באפשרותך להציג רשימה של התראות משויכות, לערוך תנאים או להפעיל ולבטל את הכלל.

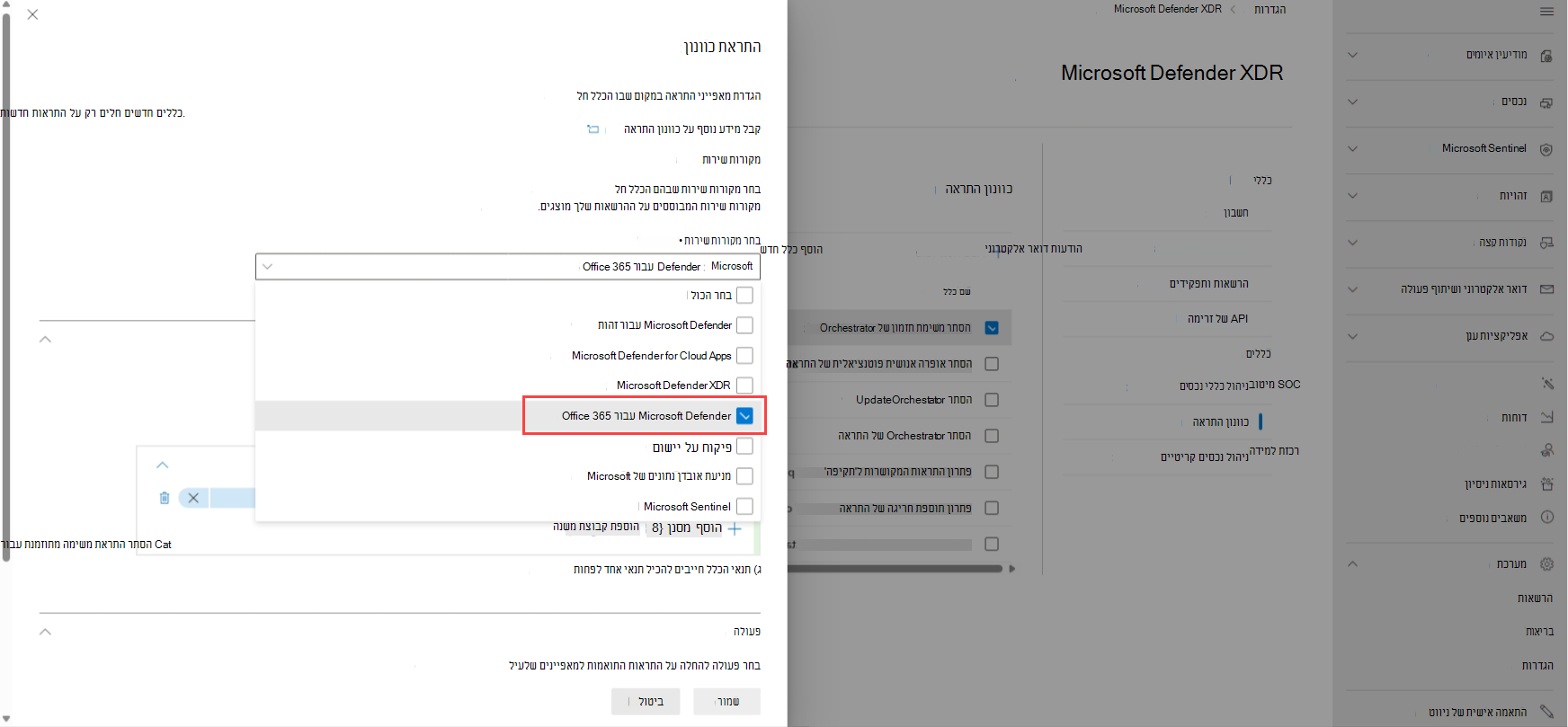

בחלונית כוונון התראה, תחת בחר מקורות שירות, בחר את מקורות השירות שבהם ברצונך להחיל את הכלל. רק שירותים שבהם יש לך הרשאות מוצגים ברשימה. לדוגמה:

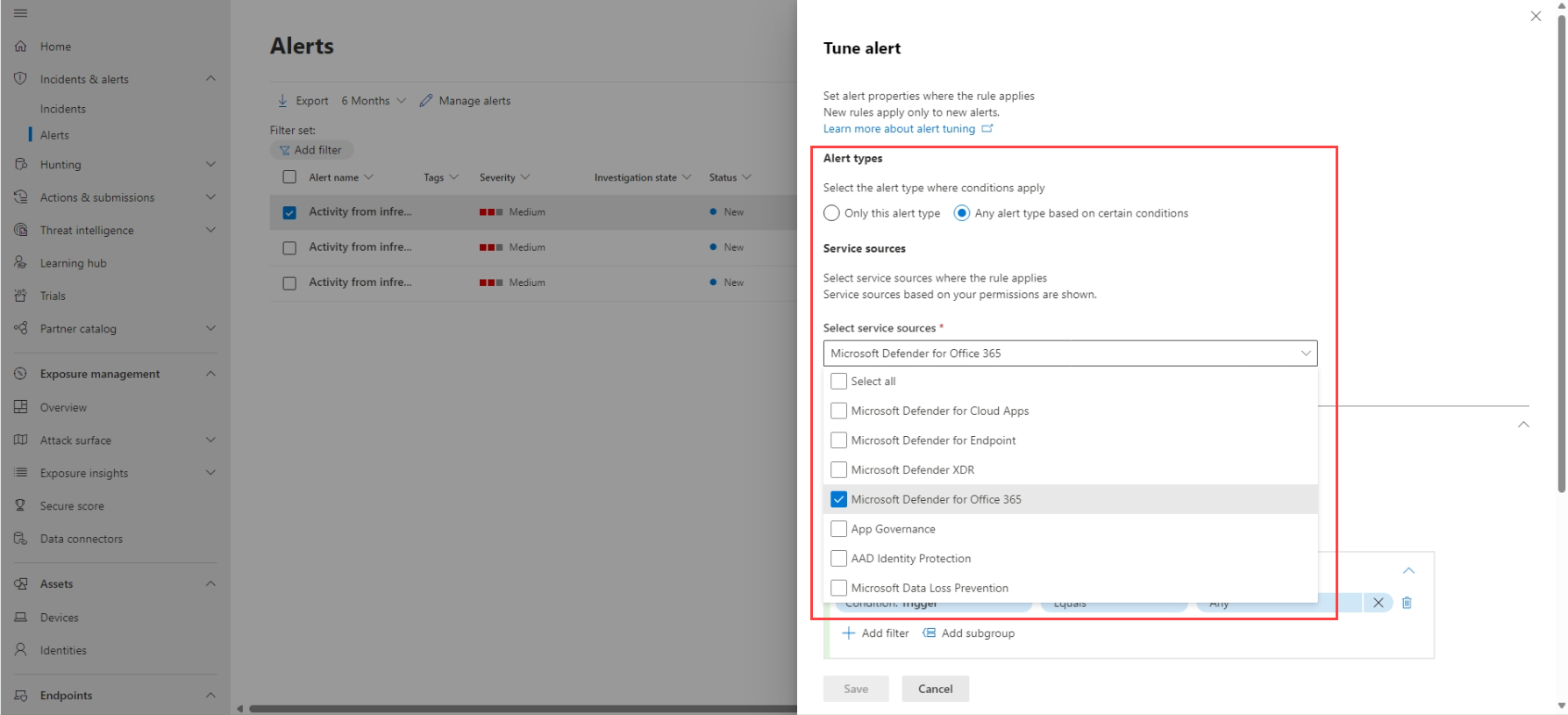

באזור תנאים , הוסף תנאי עבור גורמים מפעילים של ההתראה. לדוגמה, אם ברצונך למנוע הפעלה של התראה בעת יצירת קובץ ספציפי, הגדר תנאי עבור הגורם המפעיל File:Custom והגדיר את פרטי הקובץ:

גורמים מפעילים רשומים שונים, בהתאם למקורות השירות שבחרת. גורמים מפעילים הם כולם מחווני סכנה (IOCs), כגון קבצים, תהליכים, משימות מתוזמנות וסוגי ראיות אחרים שעשויים להפעיל התראה, כולל קבצי Script של ממשק סריקה נגד תוכנות זדוניות (AMSI), אירועי Windows Management Instrumentation (WMI) או משימות מתוזמנות.

כדי להגדיר תנאי כללים מרובים, בחר הוסף מסנן והשתמש ב- AND, OR ואפשרויות קיבוץ כדי להגדיר את קשרי הגומלין בין סוגי הראיות המ מרובים שמפעילים את ההתראה. מאפייני ראיות נוספים מאוכלסים באופן אוטומטי כקבוצת משנה חדשה, שבה באפשרותך להגדיר את ערכי התנאי שלך. ערכי תנאי אינם תלויי רישיות, ומאפיינים מסוימים תומכים בתווים כלליים.

באזור פעולה של חלונית ההתראה כוונון , בחר את הפעולה הרלוונטית שברצונך שהכלל יבצע, הסתר התראה אופתור התראה.

הזן שם בעל משמעות עבור ההתראה שלך והערה כדי לתאר את ההתראה ולאחר מכן בחר שמור.

הערה

כותרת ההתראה (שם) מבוססת על סוג ההתראה (IoaDefinitionId), אשר קובע את כותרת ההתראה. שתי התראות עם סוג התראה זהה יכולות להשתנות לכותרת התראה אחרת.

פתרון התראה

לאחר שתסיים לנתח התראה ובאפשרותך לפתור אותה, עבור אל החלונית ניהול התראה עבור ההתראה או התראות דומות וסמן את המצב כ'נפתר' ולאחר מכן סמן אותה כתוצאה חיובית אמיתית עם סוג של איום, פעילות מידע צפויה עם סוג פעילות או חיובית מוטעית.

סיווג התראות עוזר ל- Microsoft Defender XDR לשפר את איכות הזיהוי שלו.

שימוש ב- Power Automate כדי לקבוע סדר עדיפויות של התראות

צוותי פעולות אבטחה מודרניות (SecOps) זקוקים לאוטומציה כדי לעבוד ביעילות. כדי להתמקד בחיפוש ובחקר איומים אמיתיים, צוותי SecOps משתמשים ב- Power Automate כדי לקבוע סדר עדיפויות ברשימת ההתראות ולמנוע את האיומים שאינם איומים.

קריטריונים לפתרון התראות

- הודעת 'מחוץ למשרד' מופעלת על-ידי המשתמש

- המשתמש אינו מתויג כסיכון גבוה

אם שניהם נכונים, SecOps מסמן את ההתראה כנסיעות לגיטימיות ופתר אותה. הודעה פורסמה ב- Microsoft Teams לאחר פתרון ההתראה.

חיבור Power Automate ל- Microsoft Defender for Cloud Apps

כדי ליצור את האוטומציה, תזדקק לאסימון API כדי שתוכל לחבר את Power Automate ל- Microsoft Defender for Cloud Apps.

פתח את Microsoft Defender ובחר אסימון>APIשל הגדרות> אפליקציות ענן ולאחר מכן בחר הוסף אסימון בכרטיסיה אסימוני API.

ספק שם עבור האסימון ולאחר מכן בחר צור. שמור את האסימון כפי שתדרוש אותו מאוחר יותר.

יצירת זרימה אוטומטית

צפה בסרטון וידאו קצר זה כדי ללמוד כיצד אוטומציה פועלת ביעילות כדי ליצור זרימת עבודה חלקה וכיצד לחבר את Power Automate ל- Defender for Cloud Apps.

השלבים הבאים

בהתאם לצורך עבור אירועים בתהליך, המשך בחקירה שלך.

למידע נוסף

- מבט כולל על אירועים

- נהל אירועים

- חקור מקרים

- בדיקת התראות למניעת אובדן נתונים ב- Defender

- Microsoft Entra ID Protection

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: קהילת האבטחה של Microsoft Defender XDR.