אימות רב גורמי עבור Microsoft 365

סיסמאות הן השיטה הנפוצה ביותר לאימות כניסה למחשב או לשירות מקוון, אך הן גם הפגיעות ביותר. אנשים לבחור סיסמאות קלות ולהשתמש באותם סיסמאות עבור מספר כניסה למחשבים ושירותים שונים.

כדי לספק רמת אבטחה נוספת עבור כניסה, עליך להשתמש באימות רב גורמי (MFA), המשתמש הן בסיסמה, והן בשיטה נוספת לאימות המבוססת על:

- משהו שיש לך שלא ניתן לשכפל בקלות, כגון טלפון חכם.

- משהו שיש לך באופן ייחודי וביולוגי, כגון טביעות אצבע, פנים או תכונה ביומטרית אחרת.

שיטת האימות הנו נוספת אינה מופעלת עד לאחר אימות סיסמת המשתמש. עם MFA, גם אם סיסמת משתמש חזקה נחשפת לסכנה, התוקף אינו כולל את הטלפון החכם או את טביעת האצבע שלך כדי להשלים את הכניסה.

תמיכה ב- MFA ב- Microsoft 365

כברירת מחדל, הן Microsoft 365 והן Office 365 MFA עבור חשבונות משתמשים באמצעות:

- הודעת טקסט שנשלחת לטלפון הדורשת מהמשתמש להקליד קוד אימות.

- שיחת טלפון.

- אפליקציית הטלפון החכם Microsoft Authenticator.

בשני המקרים, הכניסה של MFA משתמשת בשיטה "משהו שיש לך איתך שלא ניתן לשכפל בקלות" לתקלות באימות הנוסף. קיימות כמה דרכים שבהן ניתן להפוך את MFA לזמין עבור Microsoft 365 ו- Microsoft 365 Office 365:

- עם ברירות מחדל של אבטחה

- עם פריטי מדיניות של גישה מותנית

- עבור כל חשבון משתמש בודד (לא מומלץ)

דרכים אלה מבוססות על תוכנית Microsoft 365 שלך.

| תוכנית | המלצה | סוג לקוח |

|---|---|---|

| כל תוכניות Microsoft 365 | השתמש ברירות מחדל של אבטחה, הדורשות MFA עבור כל חשבונות המשתמשים. באפשרותך גם לקבוע תצורה של MFA לכל משתמש בחשבונות משתמשים בודדים, אך הדבר אינו מומלץ. |

עסק קטן |

| Microsoft 365 Business Premium Microsoft 365 E3 Microsoft Entra מזהים P1 |

השתמש ברירות מחדל של אבטחה או במדיניות גישה מותנית כדי לדרוש MFA עבור חשבונות משתמשים בהתבסס על חברות בקבוצה, אפליקציות או קריטריונים אחרים. | עסק קטן לארגונים |

| Microsoft 365 E5 Microsoft Entra מזהים P2 |

השתמש Microsoft Entra ID Protection כדי לדרוש MFA בהתבסס על קריטריוני סיכון כניסה. | Enterprise |

ברירות מחדל של אבטחה

ברירות מחדל של אבטחה היא תכונה חדשה עבור Microsoft 365 Office 365 מינויים בתשלום או גירסאות ניסיון שנוצרו לאחר 21 באוקטובר 2019. מנויים אלה כוללים ברירות מחדל של אבטחה מופעלות, אשר:

- נדרש שכל המשתמשים שלך יוכלו להשתמש ב- MFA עם האפליקציה Microsoft Authenticator.

- חוסם אימות מדור קודם.

למשתמשים יש 14 ימים להירשם ל- MFA באמצעות האפליקציה Microsoft Authenticator מהטלפונים החכמים שלהם, המתחילה מה בפעם הראשונה שהם מתחברים לאחר ש ברירות המחדל של האבטחה הופעלו. לאחר 14 ימים, המשתמש לא יוכל להיכנס עד להשלמת רישום MFA.

ברירות מחדל של אבטחה מבטיחות של כל הארגונים יש רמת אבטחה בסיסית עבור כניסה של משתמשים שזמינה כברירת מחדל. באפשרותך להפוך ברירות מחדל של אבטחה ללא זמינות לטובת MFA באמצעות מדיניות גישה מותנית.

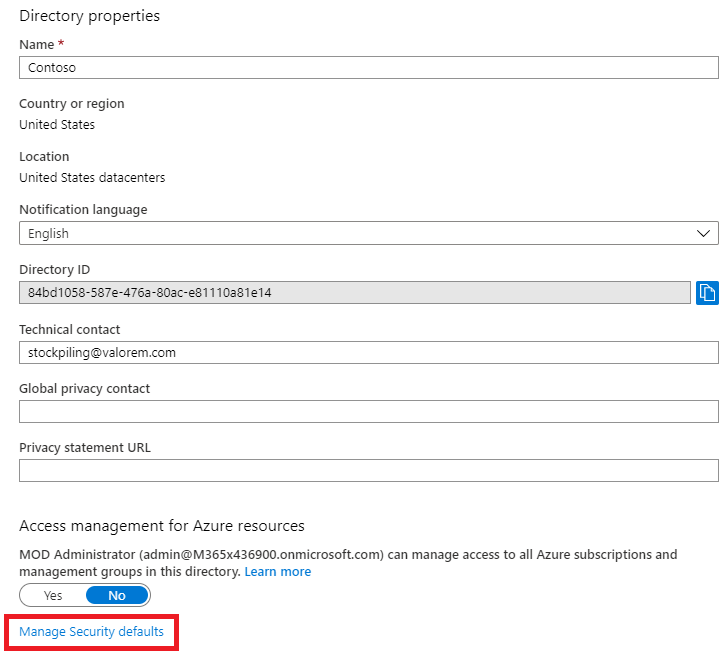

באפשרותך להפוך ברירות מחדל של אבטחה לזמינות או ללא זמינות בחלונית מאפיינים Microsoft Entra מזהה זה בפורטל Azure.

באפשרותך להשתמש ברירות מחדל של אבטחה בכל תוכנית של Microsoft 365.

לקבלת מידע נוסף, עיין בסקירה זו של ברירות המחדל של האבטחה.

פריטי מדיניות גישה מותנית

פריטי מדיניות גישה מותנית הם קבוצה של כללים המצינים את התנאים שבהם הכניסה מוערכת ו מותרת. לדוגמה, באפשרותך ליצור מדיניות גישה מותנית המציינת:

- אם שם חשבון המשתמש הוא חבר בקבוצה עבור משתמשים שהוקצו להם תפקידי Exchange, משתמש, סיסמה, אבטחה, SharePoint או מנהל מערכת כללי, דרוש MFA לפני שתאפשר גישה.

מדיניות זו מאפשרת לך לדרוש MFA בהתבסס על חברות בקבוצה, במקום לנסות לקבוע את התצורה של חשבונות משתמשים בודדים עבור MFA כאשר הם מוקצים או שלא הוקצו לתפקידי מנהל מערכת אלה.

באפשרותך גם להשתמש במדיניות גישה מותנית עבור יכולות מתקדמות יותר, כגון דרישת MFA עבור אפליקציות ספציפיות או שהכניסה מתבצעת ממכשיר תואם, כגון המחשב הנישא שפועל בו Windows 10.

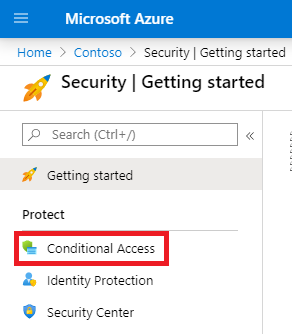

עליך לקבוע את התצורה של מדיניות גישה מותנית מהחלונית אבטחה Microsoft Entra מזהה משתמש בפורטל Azure.

באפשרותך להשתמש במדיניות גישה מותנית עם:

- Microsoft 365 Business Premium

- Microsoft 365 E3 ו- E5

- Microsoft Entra ID P1 Microsoft Entra ID P2

עבור עסקים קטנים עם Microsoft 365 Business Premium, באפשרותך להשתמש בקלות במדיניות גישה מותנית באמצעות השלבים הבאים:

- צור קבוצה שתכיל את חשבונות המשתמשים הדורשים MFA.

- הפוך את המדיניות דרוש MFA לזמינה עבור מנהלי מערכת כלליים .

- צור מדיניות גישה מותנית המבוססת על קבוצה באמצעות הגדרות אלה:

- מטלות > משתמשים וקבוצות: שם הקבוצה שלך בשלב 1 לעיל.

- מטלות > אפליקציות או פעולות בענן: כל אפליקציות הענן.

- פקדי > Access הענק > גישה דורשים > אימות רב-גורמי.

- הפוך את המדיניות לזמינה.

- הוסף חשבון משתמש לקבוצה שנוצרה בשלב 1 לעיל ובדוק.

- כדי לדרוש MFA עבור חשבונות משתמשים נוספים, הוסף אותם לקבוצה שנוצרה בשלב 1.

מדיניות זו של גישה מותנית מאפשרת לך לפרוס את דרישת ה- MFA למשתמשים שלך בקצב שלך.

ארגונים צריכים להשתמש במדיניות גישה מותנית נפוצה כדי לקבוע את תצורת המדיניות הבאה:

לקבלת מידע נוסף, עיין בסקירה זו של גישה מותנית.

Microsoft Entra ID Protection

באמצעות Microsoft Entra ID Protection, באפשרותך ליצור מדיניות גישה מותנית נוספת כדי לדרוש MFA כאשר סיכון הכניסה הוא בינוני או גבוה.

באפשרותך להשתמש Microsoft Entra ID Protection מדיניות גישה מותנית המבוססת על סיכונים עם:

- Microsoft 365 E5

- Microsoft Entra מזהים P2

לקבלת מידע נוסף, עיין בסקירה זו של Microsoft Entra ID Protection.

MFA מדור קודם לכל משתמש (לא מומלץ)

עליך להשתמש בהגדרות ברירת מחדל של אבטחה או במדיניות גישה מותנית כדי לדרוש MFA עבור הכניסה לחשבון המשתמש שלך. עם זאת, אם לא ניתן להשתמש באחת מאפשרויות אלה, Microsoft ממליצה מאוד על MFA עבור חשבונות משתמשים בעלי תפקידי מנהל מערכת, במיוחד בתפקיד מנהל המערכת הכללי, עבור מנוי בגודל כלשהו.

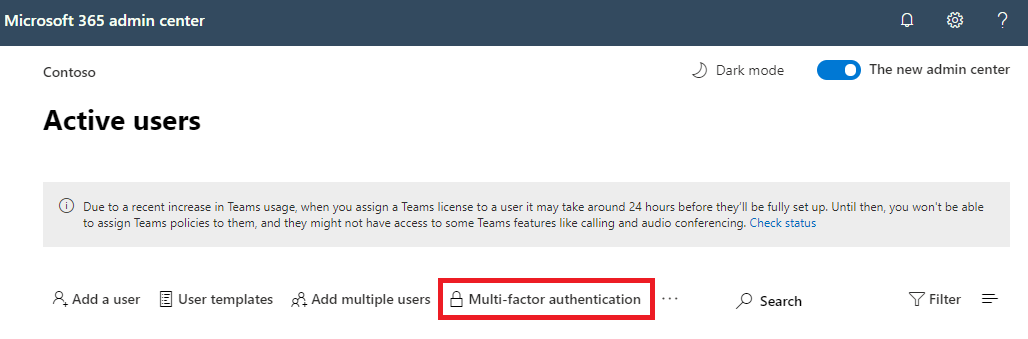

הפיכת MFA לזמין עבור חשבונות משתמשים בודדים מתוך החלונית משתמשים פעילים של מרכז הניהול של Microsoft 365.

לאחר הפיכתו לזמין, בפעם הבאה שהמשתמש ייכנס, הוא יתבקש להירשם ל- MFA ולבחור ולבחון את שיטת האימות הנוהקת.

שימוש בשיטות אלה יחד

טבלה זו מציגה את התוצאות של הפיכת MFA לזמין עם ברירות מחדל של אבטחה, מדיניות גישה מותנית והגדרות חשבון לכל משתמש.

| פריט | מופעלת | לא זמין | שיטת אימות משנית |

|---|---|---|---|

| ברירות מחדל של אבטחה | אין אפשרות להשתמש במדיניות גישה מותנית | יכול להשתמש במדיניות גישה מותנית | אפליקציית Microsoft Authenticator |

| פריטי מדיניות גישה מותנית | אם זמינים, לא ניתן להפוך ברירות מחדל של אבטחה לזמינות | אם כולם אינם זמינים, באפשרותך להפוך ברירות מחדל של אבטחה לזמינות | המשתמש צוין במהלך רישום MFA |

| MFA מדור קודם לכל משתמש (לא מומלץ) | עקיפת ברירות מחדל של אבטחה ומדיניות גישה מותנית הדורשות MFA בכל כניסה | ברירת מחדל של אבטחה ומדיניות גישה מותנית עוקף | המשתמש צוין במהלך רישום MFA |

אם ברירות מחדל של אבטחה זמינות, כל המשתמשים החדשים מתבקשים להירשם ל- MFA ואת השימוש באפליקציה Microsoft Authenticator בכניסה הבאה שלהם.

דרכים לניהול הגדרות MFA

קיימות שתי דרכים לניהול הגדרות MFA.

בפורטל Azure, באפשרותך לבצע את הפעולות הבאות:

- הפיכת ברירות מחדל של אבטחה לזמינות או ללא זמינות

- קביעת תצורה של מדיניות גישה מותנית

בחלונית מרכז הניהול של Microsoft 365, באפשרותך לקבוע את התצורה של הגדרות MFA לכל משתמש ולשירות.

השלבים הבאים

תוכן קשור

הפעלת אימות רב גורמי (וידאו)

הפעלת אימות רב גורמי עבור הטלפון (וידאו)