אפס אמון פריסה עם Microsoft 365

מאמר זה מספק תוכנית פריסה לבניית אבטחה אפס אמון עם Microsoft 365. אפס אמון הוא מודל אבטחה חדש המניח הפרה ומ מאמת כל בקשה כאילו היא הגיעה מרשת לא מבוקרת. ללא קשר למקום שבו הבקשה נוצרה או למשאב שאליו היא ניגשת, מודל אפס אמון מלמד אותנו "לעולם לא לתת אמון, תמיד לאמת".

השתמש במאמר זה יחד עם פוסטר זה.

| פריט | תיאור |

|---|---|

PDF | Visio עודכן: מרץ 2024 |

מדריכי פתרון קשורים |

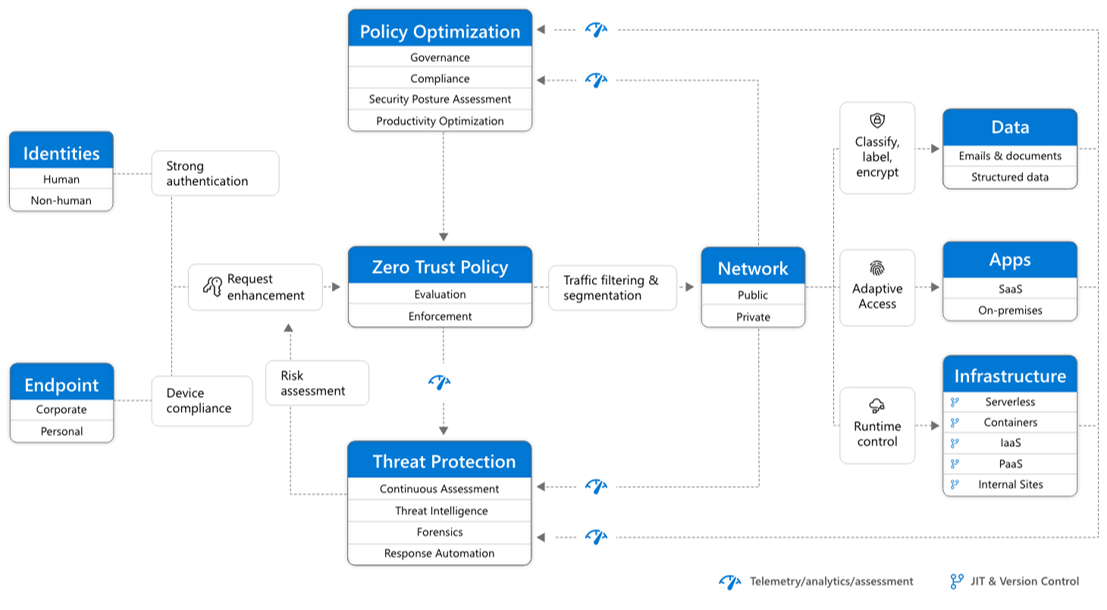

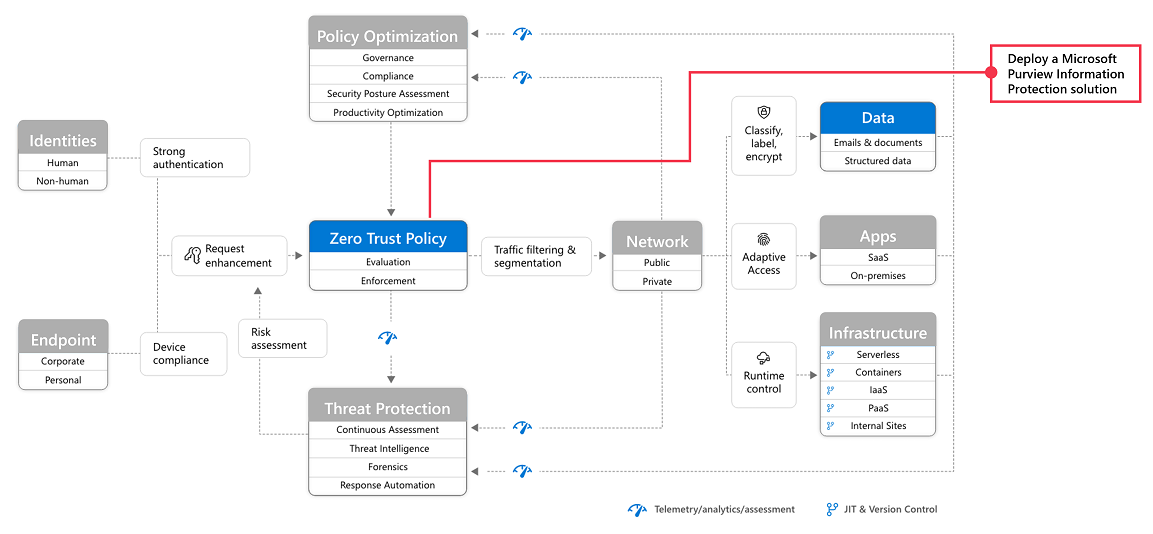

אפס אמון ארכיטקטורת אבטחה

גישה אפס אמון מתרחבת ברחבי האחוזה הדיגיטלית כולה ומ משמשת כפילוסופיה אבטחה משולבת ואסטרטגיה מקצה לקצה.

איור זה מספק ייצוג של הרכיבים העיקריים שתורמים אפס אמון.

באיור:

- אכיפת מדיניות אבטחה נמצאת במרכז ארכיטקטורה של אפס אמון אישית. הדבר כולל אימות רב-גורמי עם גישה מותנית המ לקחת בחשבון סיכון בחשבון המשתמש, מצב המכשיר וקריטריונים ומדיניות אחרים שאתה מגדיר.

- כל הזהויות, המכשירים, הנתונים, האפליקציות, הרשת ורכיבי תשתית אחרים מוגדרים כולם עם אבטחה מתאימה. פריטי מדיניות שתצורתם נקבעה עבור כל אחד מרכיבים אלה מתואמים לאסטרטגיית אפס אמון הכללית שלך. לדוגמה, פריטי מדיניות של מכשיר קובעים את הקריטריונים עבור מכשירים תקינים ומדיניות גישה מותנית מחייבת שימוש במכשירים תקינים לגישה לאפליקציות ולנתונים ספציפיים.

- הגנה מפני איומים ובינה מנטרת את הסביבה, מציין סיכונים נוכחיים ונקוטת פעולה אוטומטית לתיקון תקיפות.

לקבלת מידע נוסף אפס אמון, עיין במרכז ההדרכה של אפס אמון Microsoft.

פריסת אפס אמון עבור Microsoft 365

Microsoft 365 בנוי במכוון עם יכולות רבות של הגנה על אבטחה ומידע כדי לעזור לך לבנות אפס אמון בתוך הסביבה שלך. ניתן להרחיב רבות מהיכולות כדי להגן על הגישה לאפליקציות SaaS אחרות שהארגון שלך משתמש אותן והנתונים בתוך אפליקציות אלה.

איור זה מייצג את העבודה של פריסת אפס אמון היכולות. עבודה זו תחלק יחידות עבודה שניתן להגדיר יחד, החל מהחלק התחתון ועבודה למעלה כדי להבטיח שהעבודה המהווה דרישה מוקדמת הושלמה.

באיור זה:

- אפס אמון מתחיל בסיס של זהות והגנה על מכשירים.

- יכולות ההגנה מפני איומים מבוססות על בסיס בסיס זה כדי לספק ניטור ותיקון בזמן אמת של איומי אבטחה.

- הגנה על מידע ופיקוח מספקים אמצעי בקרה מתוחכמים הייעדים בסוגי נתונים ספציפיים כדי להגן על המידע החשוב ביותר שלך ולעזור לך לציית לתקני תאימות, כולל הגנה על מידע אישי.

מאמר זה מבוסס על ההנחה שאתה משתמש זהות בענן. אם אתה זקוק להדרכה עבור יעד זה, ראה פריסת תשתית הזהויות שלך עבור Microsoft 365.

עצה

כאשר אתה מבין את השלבים ואת תהליך הפריסה מקצה לקצה, באפשרותך להשתמש במדריך הפריסה המתקדם של הגדרת מודל האבטחה של Microsoft אפס אמון בעת הכניסה מרכז הניהול של Microsoft 365. מדריך זה מנחה אותך בתהליך החלת אפס אמון העקרונות הבסיסיים של עמודי התווך של הטכנולוגיה הסטנדרטית והמתקדמים. כדי לעבור במדריך מבלי להיכנס, עבור אל פורטל ההתקנה של Microsoft 365.

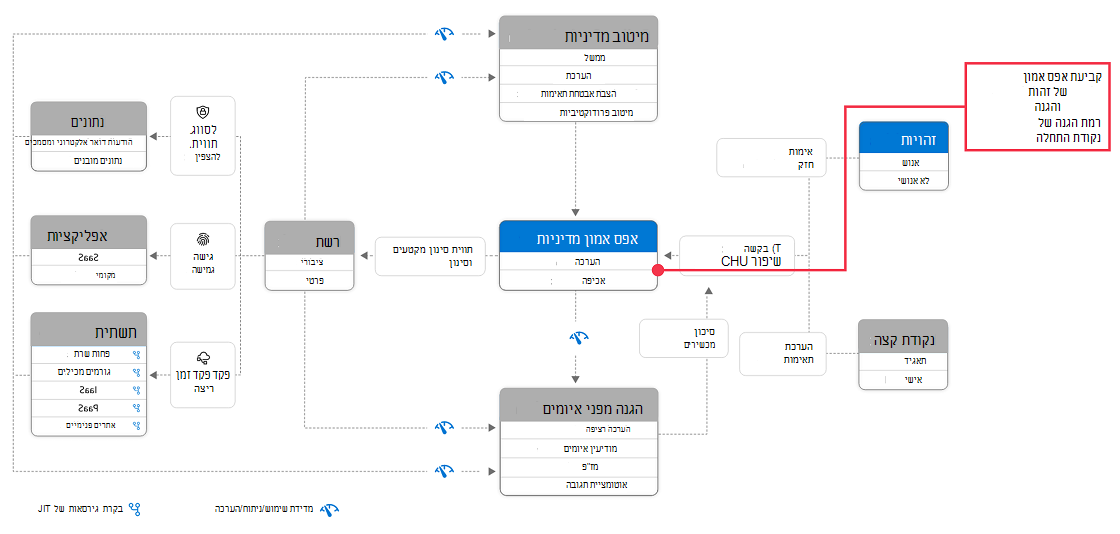

שלב 1: קביעת אפס אמון של זהות והגנה על גישה למכשיר: מדיניות נקודת התחלה

השלב הראשון הוא לבנות את הבסיס של אפס אמון על-ידי קביעת התצורה של הגנה על זהות וגישה למכשיר.

עבור אל אפס אמון והגנת הגישה למכשיר לקבלת הדרכה מפורטת תיאורית. סידרה זו של מאמרים מתארת ערכה של תצורות דרישות מוקדמות לגישה לזהות ולמכשירים וערכה של גישה מותנית של Microsoft Entra, Microsoft Intune ומדיניות אחרת כדי לאבטח גישה לאפליקציות ולהשירותים של Microsoft 365 עבור הענן הארגוני, לשירותי SaaS אחרים וליישומים מקומיים שפורסמו באמצעות יישום Microsoft Entra שרת Proxy.

| כולל | דרישות מוקדמות | אינו כולל |

|---|---|---|

מדיניות מומלצת של זהות וגישה למכשירים עבור שלוש רמות הגנה:

המלצות נוספות עבור:

|

Microsoft E3 או Microsoft E5 Microsoft Entra מזהה בכל אחד מהמצבים הבאים:

|

הרשמה למכשירים עבור פריטי מדיניות הדורשים מכשירים מנוהלים. ראה שלב 2. ניהול נקודות קצה באמצעות Intune רישום מכשירים |

התחל על-ידי יישום הרמה של נקודת ההתחלה. פריטי מדיניות אלה אינם דורשים רישום מכשירים לניהול.

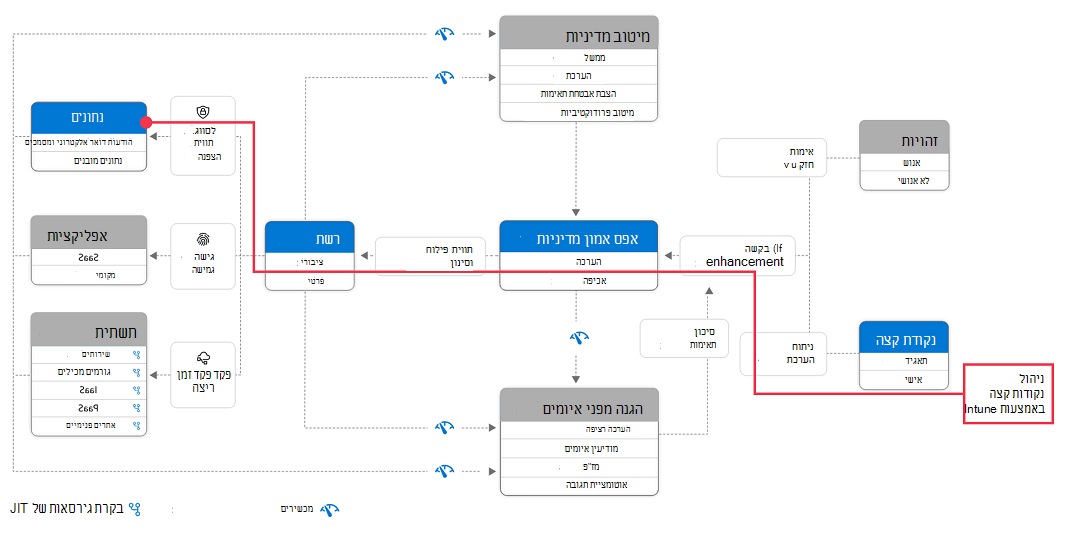

שלב 2: ניהול נקודות קצה באמצעות Intune

לאחר מכן, רשום את המכשירים שלך להנהלה והתחל להגן עליהם באמצעות פקדים מתוחכמים יותר.

ראה ניהול מכשירים עם Intune לקבלת הדרכה תיאורית מפורטת.

| כולל | דרישות מוקדמות | אינו כולל |

|---|---|---|

רשום מכשירים באמצעות Intune:

קבע תצורה של פריטי מדיניות:

|

רשום נקודות קצה באמצעות Microsoft Entra מזהה | קביעת תצורה של יכולות הגנה על מידע, כולל:

לקבלת יכולות אלה, ראה שלב 5. הגן על נתונים רגישים ושלט בהם (בהמשך מאמר זה). |

לקבלת מידע נוסף, ראה אפס אמון לקבלת Microsoft Intune.

שלב 3: הוספת אפס אמון והגנת גישה למכשירים: מדיניות ארגונית

כאשר מכשירים רשומים לניהול, כעת באפשרותך ליישם את הערכה המלאה של פריטי מדיניות מומלצים אפס אמון זהות וגישה למכשירים, המחייבים שימוש במכשירים תואמים.

חזור אל מדיניות גישה משותפת לזהות ולמכשירים והוסף את פריטי המדיניות ברמה הארגונית.

שלב 4: הערכה, פריסת ניסיון ופריסה של Microsoft Defender XDR

Microsoft Defender XDR הוא פתרון מורחב לזיהוי ותגובה (XDR) שאוסף, מתאם ומנתח באופן אוטומטי נתוני אות, איום והתראה מכל סביבת Microsoft 365 שלך, כולל נקודת קצה, דואר אלקטרוני, יישומים וזהויות.

עבור אל הערך ובצע ניסיון Microsoft Defender XDR מדריך שיטתי לפריסת ניסיון ופריסה Microsoft Defender XDR רכיבים.

| כולל | דרישות מוקדמות | אינו כולל |

|---|---|---|

הגדר את סביבת ההערכה והנסיונות עבור כל הרכיבים:

הגן מפני איומים חקור איומים והגב לאיומים |

עיין בהדרכה כדי לקרוא אודות דרישות הארכיטקטורה עבור כל רכיב של Microsoft Defender XDR. | הגנה למזהה Microsoft Entra אינה כלולה במדריך פתרון זה. הוא כלול בשלב 1. קבע אפס אמון של זהות והגנה על גישה למכשירים. |

לקבלת מידע נוסף, עיין במאמרים אפס אמון אלה:

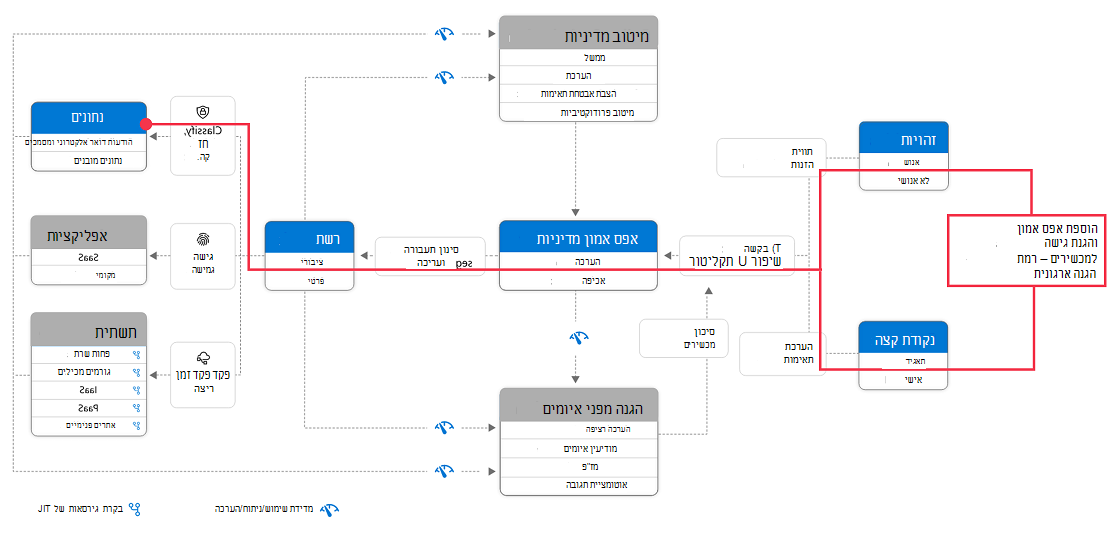

שלב 5: הגנה ופיקוח על נתונים רגישים

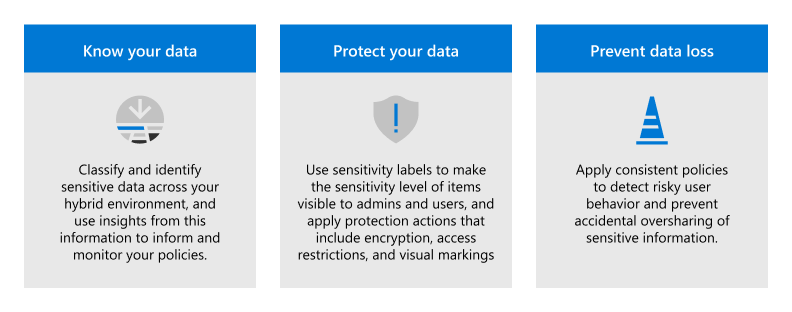

יישם הגנה על מידע ב- Microsoft Purview כדי לעזור לך לגלות מידע רגיש, לסווג אותו ולהגן עליו בכל מקום שבו הוא נמצא או בדרכים.

הגנה על מידע ב- Microsoft Purview אלה כלולות ב- Microsoft Purview ומעניקות לך את הכלים להכיר את הנתונים שלך, להגן על הנתונים שלך ולמנוע אובדן נתונים.

למרות שעבודה זו מיוצגת בחלק העליון של ערימת הפריסה המוצגת מוקדם יותר במאמר זה, באפשרותך להתחיל את העבודה בכל עת.

הגנה על מידע ב- Microsoft Purview מספק מסגרת, תהליך ויכולות שניתן להשתמש בהן כדי להשיג את היעדים העסקיים הספציפיים שלך.

לקבלת מידע נוסף אודות אופן התכנון והפריסה של הגנה על מידע, ראה פריסת הגנה על מידע ב- Microsoft Purview אחר.

אם אתה פורס הגנה על מידע עבור תקנות פרטיות נתונים, מדריך פתרון זה מספק מסגרת מומלצת לכל התהליך: פרוס הגנה על מידע עבור תקנות פרטיות נתונים עם Microsoft 365.