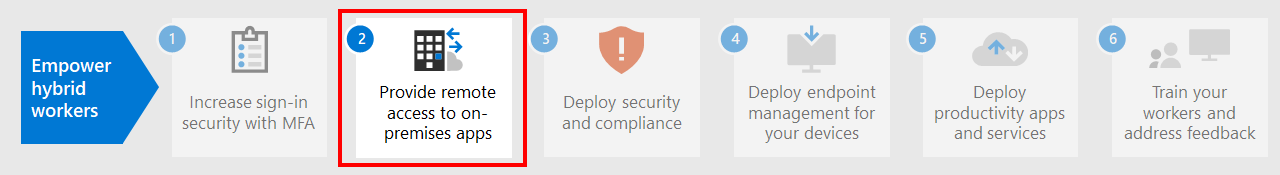

שלב 1: הגברת אבטחת הכניסה עבור עובדים היברידיים באמצעות MFA

כדי להגביר את האבטחה של הכניסה של העובדים ההיברידיים שלך, השתמש באימות רב גורמי (MFA). MFA דורש שהכניסה של המשתמש תהיה כפופה לאימות נוסף מעבר לסיסמה של חשבון המשתמש. גם אם משתמש זדוני קובע סיסמה של חשבון משתמש, עליו גם להיות מסוגל להגיב לאימות נוסף, כגון הודעת טקסט הנשלחת לטלפון חכם לפני שהגישה מוענקת.

עבור כל המשתמשים, כולל עובדים היברידיים ובפרט מנהלי מערכת, Microsoft ממליצה בחום על MFA.

קיימות שלוש דרכים לדרוש מהמשתמשים להשתמש ב- MFA בהתבסס על תוכנית Microsoft 365 שלך.

| תוכנית | המלצה |

|---|---|

| כל תוכניות Microsoft 365 (ללא Microsoft Entra ID P1 או P2) | הפוך ברירות מחדל של אבטחה לזמינות Microsoft Entra זהה. ברירות מחדל של אבטחה Microsoft Entra זה כוללות MFA עבור משתמשים ומנהלי מערכת. |

| Microsoft 365 E3 (כולל Microsoft Entra מזהה P1) | השתמש במדיניות גישה מותנית נפוצה כדי לקבוע את תצורת המדיניות הבאה: - דרוש MFA עבור מנהלי מערכת - דרוש MFA עבור כל המשתמשים - חסום אימות מדור קודם |

| Microsoft 365 E5 (כולל Microsoft Entra מזהה P2) | ניצול התכונה במזהה Microsoft Entra, התחל ליישם את ערכת הגישה המותנה המומלצת של Microsoft ואת פריטי המדיניות הקשורים, כגון: - דרישת MFA כאשר סיכון הכניסה הוא בינוני או גבוה. - חסימת לקוחות שאינם תומכים באימות מודרני. - המשתמשים המחייבים שימוש בסיכון גבוה לשנות את הסיסמה שלהם. |

ברירות מחדל של אבטחה

ברירות מחדל של אבטחה היא תכונה חדשה עבור Microsoft 365 Office 365 מינויים בתשלום או גירסאות ניסיון שנוצרו לאחר 21 באוקטובר 2019. מנויים אלה מפעילים ברירות מחדל של אבטחה, דבר הדורש מכל המשתמשים להשתמש ב- MFA עם האפליקציה Microsoft Authenticator.

למשתמשים יש 14 ימים להירשם ל- MFA באמצעות האפליקציה Microsoft Authenticator מהטלפונים החכמים שלהם, המתחילה מה בפעם הראשונה שהם מתחברים לאחר ש ברירות המחדל של האבטחה הופעלו. לאחר 14 ימים, המשתמש לא יוכל להיכנס עד להשלמת רישום MFA.

ברירות מחדל של אבטחה מבטיחות של כל הארגונים יש רמת אבטחה בסיסית עבור כניסה של משתמשים שזמינה כברירת מחדל. באפשרותך להפוך ברירות מחדל של אבטחה ללא זמינות לטובת MFA באמצעות מדיניות גישה מותנית או עבור חשבונות בודדים.

לקבלת מידע נוסף, עיין בסקירה זו של ברירות המחדל של האבטחה.

פריטי מדיניות גישה מותנית

פריטי מדיניות גישה מותנית הם קבוצה של כללים המצינים את התנאים שבהם הכניסה מוערכת ו מותרת. לדוגמה, באפשרותך ליצור מדיניות גישה מותנית המציינת:

- אם שם חשבון המשתמש הוא חבר בקבוצה עבור משתמשים שהוקצו להם תפקידי Exchange, משתמש, סיסמה, אבטחה, SharePoint או מנהל מערכת כללי, דרוש MFA לפני שתאפשר גישה.

מדיניות זו מאפשרת לך לדרוש MFA בהתבסס על חברות בקבוצה, במקום לנסות לקבוע את התצורה של חשבונות משתמשים בודדים עבור MFA כאשר הם מוקצים לתפקידי מנהל מערכת אלה או שלא הוקצו להם.

באפשרותך גם להשתמש במדיניות גישה מותנית לקבלת יכולות מתקדמות יותר, כגון דרישה שהכניסה מתבצעת ממכשיר תואם, כגון המחשב הנישא שפועל בו Windows 11 או 10.

גישה מותנית דורשת Microsoft Entra ID P1, הכלולים ב- Microsoft 365 E3 ו- E5.

לקבלת מידע נוסף, עיין בסקירה זו של גישה מותנית.

Microsoft Entra ID Protection תמיכה

באמצעות Microsoft Entra ID Protection, באפשרותך ליצור מדיניות גישה מותנית נוספת המציינת:

- אם הסיכון של הכניסה נקבע כמדיום או גבוה, דרוש MFA.

Microsoft Entra ID Protection דורש Microsoft Entra ID P2, הכלולים ב- Microsoft 365 E5.

לקבלת מידע נוסף, ראה גישה מותנית מבוססת סיכון.

באמצעות Microsoft Entra ID Protection, באפשרותך גם ליצור מדיניות כדי לדרוש מהמשתמשים להירשם ל- MFA. לקבלת מידע נוסף, ראה קביעת התצורה Microsoft Entra של אימות רב גורמי

שימוש בשיטות אלה יחד

זכור את הנקודות הבאות:

- אין באפשרותך להפוך ברירות מחדל של אבטחה לזמינות אם פריטי מדיניות כלשהם של גישה מותנית זמינים.

- אין באפשרותך להפוך פריטי מדיניות של גישה מותנית לזמינים אם ברירות המחדל של האבטחה זמינות.

אם ברירות המחדל של האבטחה זמינות, כל המשתמשים החדשים מתבקשים להזין רישום MFA ואת השימוש באפליקציה Microsoft Authenticator.

טבלה זו מציגה את התוצאות של הפיכת MFA לזמין עם ברירות מחדל של אבטחה ומדיניות גישה מותנית.

| השיטה | מופעלת | לא זמין | שיטת אימות נוספת |

|---|---|---|---|

| ברירות מחדל של אבטחה | אין אפשרות להשתמש במדיניות גישה מותנית | יכול להשתמש במדיניות גישה מותנית | אפליקציית Microsoft Authenticator |

| פריטי מדיניות גישה מותנית | אם זמינים, לא ניתן להפוך ברירות מחדל של אבטחה לזמינות | אם כולם אינם זמינים, באפשרותך להפוך ברירות מחדל של אבטחה לזמינות | המשתמש מציין במהלך רישום MFA |

מתן אפשרות למשתמשים לאפס את הסיסמאות שלהם

Self-Service איפוס סיסמה (SSPR) מאפשר למשתמשים לאפס את הסיסמאות שלהם מבלי להשפיע על צוות ה- IT. המשתמשים יכולים לאפס את הסיסמאות שלהם במהירות בכל עת וממקום. לקבלת מידע נוסף, ראה תכנון Microsoft Entra איפוס סיסמה בשירות עצמי.

היכנס לאפליקציות SaaS באמצעות Microsoft Entra זהה

בנוסף לאספקת אימות ענן עבור משתמשים, מזהה Microsoft Entra יכול גם להיות הדרך המרכזית לאבטחת כל האפליקציות שלך, בין אם הם מקומיים, בענן של Microsoft או בענן אחר. על-ידי שילוב האפליקציות Microsoft Entra שלך, תוכל להקל על העובדים ההיברידיים לגלות את היישומים הדרושים להם ולהיכנס אליהם בצורה מאובטחת.

מרכז הניהול טכניים עבור MFA וזהות

- חמש הדרכים המובילות שבהן Microsoft Entra שלך יכול לעזור לך להפוך את העבודה מרחוק לזמינה

- תשתית זהויות עבור Microsoft 365

- סרטוני הדרכה של Azure Academy Microsoft Entra ID

תוצאות של שלב 1

לאחר פריסת MFA, המשתמשים שלך:

- נדרשים כדי להשתמש ב- MFA עבור כניסה.

- השלימה את תהליך הרישום של MFA ו משתמשת ב- MFA עבור כל הכניסה.

- יכול להשתמש ב- SSPR כדי לאפס את הסיסמאות שלהם.

השלב הבא

המשך לשלב 2 כדי לספק גישה מרחוק לאפליקציות ולהשירותים המקומיים.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור