אודות הצפנת נתונים

נתונים הם הנכס היקר ביותר בכל ארגון ואין להם תחליף, וההצפנה משמשת כקו ההגנה האחרון והחזק ביותר באסטרטגיית אבטחת מידע רב-שכבתית. שירותי ומוצרי הענן העסקיים של Microsoft משתמשים בהצפנה כדי להגן על נתוני הלקוחות ועוזרים לך לשמור עליהם.

הגנה על נתונים מאוחסנים

הצפנת המידע שלך הופכת אותו לבלתי קריא עבור אנשים לא מורשים, גם אם הם פורצים את חומות האש שלך, חודרים לרשת שלך, מקבלים גישה פיזית למכשירים שלך או עוקפים את ההרשאות במחשב המקומי שלך. ההצפנה משנה את הנתונים כך שרק מישהו עם מפתח הפענוח יכול לגשת אליהם.

Dynamics 365 משתמש באחסון הטרוגני (Dataverse) כדי לאחסן את הנתונים. הנתונים מבוזרים על פני סוגי אחסון שונים:

- Azure SQL Database עבור נתונים יחסיים

- אחסון Azure Blob עבור נתונים בינאריים, כגון תמונות ומסמכים

- Azure Search ליצירת אינדקס חיפוש

- יומן פעילות של Microsoft 365 ו- Cosmos DB Azure לנתוני ביקורת

- Azure Data Lake עבור ניתוח

מסדי נתונים של Dataverse משתמשים ב- SQL TDE (טכנולוגיית Transparent Data Encryption, תואמת FIPS 140-2) כדי לספק הצפנת קלט/פלט בזמן אמת ופענוח של הנתונים וקובצי התיעוד להצפנת נתונים מאוחסנים. Azure Storage Encryption משמש עבור נתונים מאוחסנים הנמצאים באחסון Azure Blob. הם מוצפנים ומפוענחים בצורה שקופה באמצעות הצפנת AES של 256 סיביות התואמת ל- FIPS 140-2.

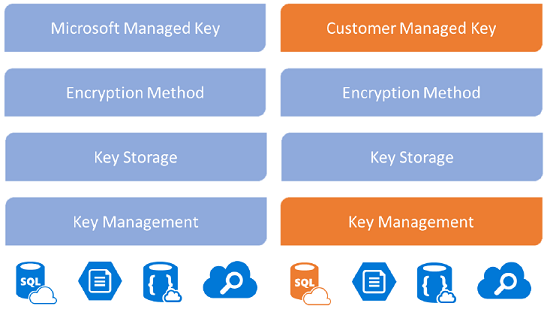

כברירת מחדל, Microsoft מאחסנת ומנהלת את מפתח ההצפנה של מסד הנתונים עבור הסביבות שלך באמצעות מפתח בניהול Microsoft. עם זאת, Power Platform מספקת מפתח הצפנה בניהול לקוח (CMK) לשליטה נוספת בהגנה על נתונים, שם תוכל לנהל בעצמך את מפתח ההצפנה של מסד הנתונים. מפתח ההצפנה נמצא Key vault משלך של Azure, המאפשרת לך לסובב או להחליף את מפתח ההצפנה לפי דרישה. הוא גם מאפשר לך למנוע את הגישה של Microsoft לנתוני הלקוחות שלך כאשר אתה מבטל את גישת המפתח לשירותים שלנו בכל עת.

מנהלי מערכת יכולים לספק מפתח הצפנה משלהם באמצעות חומרת מחולל מפתחות משלהם (HSM) או להשתמש ב- Azure Key Vault כדי ליצור מפתח הצפנה. תכונת ניהול המפתחות מוציאה את המורכבות של ניהול מפתחות הצפנה באמצעות שימוש ב- Azure Key Vault לאחסון מאובטח של מפתחות הצפנה. Azure Key Vault עוזר להגן על מפתחות הצפנה וסודות המשמשים אפליקציות ושירותי ענן. מפתחות ההצפנה חייבים לעמוד בדרישות הבאות של Azure Key Vault:

- 2048-bit RSA

- HSM BYOK

מנהלי מערכת יכולים גם להחזיר את מפתח ההצפנה למפתח המנוהל של Microsoft בכל עת.

הגנה על נתונים הנמצאים במעבר

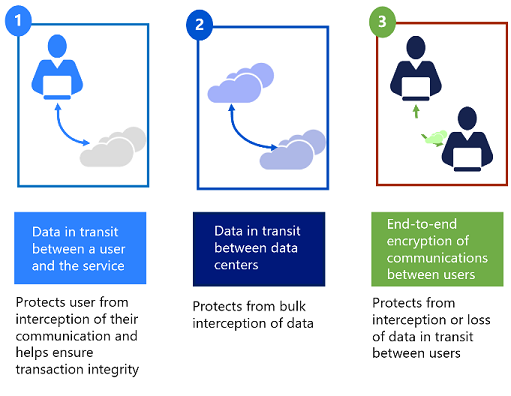

Azure מגן על נתונים הנמצאים במעבר לרכיבים חיצוניים או מהם, כמו גם על נתונים הנמצאים במעבר פנימי, כגון בין שתי רשתות וירטואליות. Azure משתמש בפרוטוקולי תחבורה סטנדרטיים בענף כגון TLS בין התקני המשתמש למרכזי נתונים של Microsoft, ובתוך מרכזי הנתונים עצמם. כדי להגן על הנתונים שלך עוד יותר, התקשורת הפנימית בין שירותי Microsoft משתמשת ברשת המרכזית של Microsoft ולכן אינה חשופה לאינטרנט הציבורי.

Microsoft משתמשת במספר שיטות הצפנה, פרוטוקולים ואלגוריתמים במוצרים ובשירותים שלה כדי לסייע במתן נתיב מאובטח למעבר נתונים דרך התשתית, וכדי לסייע בהגנה על סודיות הנתונים המאוחסנים בתשתית. Microsoft משתמשת בכמה מפרוטוקולי ההצפנה החזקים והמאובטחים ביותר בתעשייה כדי לחסום גישה לא מורשית לנתונים שלך. ניהול נכון של מפתחות הוא מרכיב חיוני בשיטות העבודה המומלצות להצפנה, ו- Microsoft עוזרת לך לוודא שמפתחות ההצפנה מאובטחים כראוי.

דוגמאות לפרוטוקולים וטכנולוגיות כוללות:

- (TLS/SSL) Transport Layer Security/Secure Sockets Layer, המשתמשים בהצפנה סימטרית המבוססת על סוד משותף כדי להצפין תקשורת תוך כדי מעבר ברשת.

- (IPsec) Internet Protocol Security, ערכת פרוטוקולים סטנדרטית בענף המשמשת כדי לספק אימות, שלמות וסודיות של נתונים ברמת מנות IP כפי שהם מועברים ברשת.

- Advanced Encryption Standard (AES)-256, מפרט המכון הלאומי לתקנים וטכנולוגיה (NIST) להצפנת נתונים במפתח סימטרי שאומצה על-ידי ממשלת ארה"ב כדי להחליף את תקן הצפנת נתונים (DES) וטכנולוגיית הצפנת מפתח ציבורי RSA 2048.