नोट

इस पेज तक पहुँच के लिए प्रमाणन की आवश्यकता होती है. आप साइन इन करने या निर्देशिकाओं को बदलने का प्रयास कर सकते हैं.

इस पेज तक पहुँच के लिए प्रमाणन की आवश्यकता होती है. आप निर्देशिकाओं को बदलने का प्रयास कर सकते हैं.

नोट

नया और बेहतर Power Platform व्यवस्थापक केंद्र अब सार्वजनिक पूर्वावलोकन में है! हमने नए व्यवस्थापन केंद्र को उपयोग में आसान बनाने के लिए डिज़ाइन किया है, जिसमें कार्य-उन्मुख नेविगेशन है जो आपको विशिष्ट परिणाम तेजी से प्राप्त करने में मदद करता है। जैसे ही नया Power Platform व्यवस्थापक केंद्र सामान्य उपलब्धता पर जाएगा, हम नए और अद्यतन दस्तावेज़ प्रकाशित करेंगे।

Microsoft Dataverse के सभी वातावरण डिस्क पर लिखते समय डेटा का वास्तविक समय एन्क्रिप्शन करने के लिए SQL सर्वर पारदर्शी डेटा एन्क्रिप्शन (TDE) का उपयोग करते हैं। इसे विश्राम अवस्था में एन्क्रिप्शन के नाम से भी जाना जाता है।

डिफ़ॉल्ट द्वारा, आपकी परिस्थिति के लिए डेटाबेस एन्क्रिप्शन कुंजियों को संग्रहीत और प्रबंधित Microsoft करता है, ताकि आपको ऐसा न करना पड़े. Microsoft Power Platform व्यवस्थापक केंद्र में प्रबंधित कुंजी सुविधा प्रशासकों को Dataverse टेनेंट से संबद्ध डेटाबेस एन्क्रिप्शन कुंजी को स्वयं प्रबंधित करने की क्षमता प्रदान करती है।

महत्त्वपूर्ण

6 जनवरी, 2026 से हम 'अपनी-खुद-लाओ-कुंजी' (BYOK) के लिए समर्थन बंद कर देंगे। ग्राहकों को ग्राहक-प्रबंधित कुंजी (CMK) में परिवर्तन करने के लिए प्रोत्साहित किया जाता है, जो एक उन्नत समाधान है जो बेहतर कार्यक्षमता, डेटा स्रोतों के लिए व्यापक समर्थन और बेहतर प्रदर्शन प्रदान करता है। अधिक जानें अपनी ग्राहक-प्रबंधित एन्क्रिप्शन कुंजी प्रबंधित करें और अपनी-खुद-लाएँ-कुंजी (BYOK) परिवेशों को ग्राहक-प्रबंधित कुंजी में माइग्रेट करें।

एन्क्रिप्शन कुंजी प्रबंधन केवल Azure SQL परिस्थिति डेटाबेस पर लागू होता है. निम्नलिखित सुविधाएँ और सेवाएँ अपने डेटा को एन्क्रिप्ट करने के लिए Microsoft-प्रबंधित एन्क्रिप्शन कुंजी का उपयोग करना जारी रखती हैं और उन्हें स्व-प्रबंधित एन्क्रिप्शन कुंजी के साथ एन्क्रिप्ट नहीं किया जा सकता है:

- Microsoft Power Platform और Microsoft Dynamics 365 में सह-पायलट और जनरेटिव AI सुविधाएँ

- Dataverse खोज

- इलास्टिक टेबल

- Mobile Offline

- गतिविधि लॉग (Microsoft 365 पोर्टल)

- एक्सचेंज (सर्वर-साइड सिंक)

नोट

- इससे पहले कि आप इस सुविधा का उपयोग कर सकें, Microsoft द्वारा आपके टेनेंट के लिए स्व-प्रबंधित डेटाबेस एन्क्रिप्शन कुंजी सुविधा को चालू किया जाना चाहिए।

- किसी परिवेश के लिए डेटा एन्क्रिप्शन प्रबंधन सुविधाओं का उपयोग करने के लिए, परिवेश को Microsoft द्वारा स्व-प्रबंधित डेटाबेस एन्क्रिप्शन कुंजी सुविधा चालू किए जाने के बाद बनाया जाना चाहिए।

- आपके टेनेंट में सुविधा चालू होने के बाद, सभी नए परिवेश केवल Azure SQL संग्रहण के साथ बनाए जाते हैं. ये परिवेश, चाहे वे ब्रिंग-योर-ओन-की (BYOK) या Microsoft-प्रबंधित कुंजी के साथ एन्क्रिप्टेड हों, उनमें फ़ाइल अपलोड आकार के साथ प्रतिबंध होते हैं, वे Azure और डेटा लेक सेवाओं का उपयोग नहीं कर सकते हैं, और खोज अनुक्रमणिका Microsoft-प्रबंधित कुंजी के साथ एन्क्रिप्टेड होती हैं। Cosmos DB Dataverse इन सेवाओं का उपयोग करने के लिए, आपको ग्राहक-प्रबंधित कुंजी पर माइग्रेट करना होगा।

- यदि आपका वातावरण संस्करण 9.2.21052.00103 या उच्चतर है, तो 128 एमबी से कम आकार वाली फ़ाइलें और छवियाँ का उपयोग किया जा सकता है।

- अधिकांश मौजूदा परिवेशों में फ़ाइल और लॉग गैर-Azure SQL डेटाबेस में संग्रहीत होते हैं। इन वातावरणों को स्व-प्रबंधित एन्क्रिप्शन कुंजी में शामिल नहीं किया जा सकता। केवल नए वातावरण (एक बार जब आप इस कार्यक्रम के लिए साइन अप करते हैं) को स्व-प्रबंधित एन्क्रिप्शन कुंजी के साथ सक्षम किया जा सकता है।

कुंजी प्रबंधन का परिचय

कुंजी प्रबंधन के साथ, व्यवस्थापक अपनी स्वयं की एन्क्रिप्शन कुंजी प्रदान कर सकते हैं या अपने लिए एक एन्क्रिप्शन कुंजी जेनरेट करवा सकते हैं, जिसका उपयोग परिवेश के डेटाबेस की सुरक्षा करने के लिए किया जाता है.

कुंजी प्रबंधन सुविधा PFX और BYOK एन्क्रिप्शन कुंजी फ़ाइलों का समर्थन करती है, जैसे कि वे जो हार्डवेयर सुरक्षा मॉड्यूल (HSM) में संग्रहीत किए जाते हैं. अपलोड एन्क्रिप्शन कुंजी विकल्प का उपयोग करने के लिए, आपको सार्वजनिक और निजी दोनों एन्क्रिप्शन कुंजी की आवश्यकता होगी।

कुंजी प्रबंधन सुविधा एन्क्रिप्शन कुंजियों को सुरक्षित रूप से संग्रहीत करने के लिए Azure Key Vault का उपयोग करके एन्क्रिप्शन कुंजी प्रबंधन की जटिलता को दूर करती है। Azure Key Vault क्लाउड अनुप्रयोगों और सेवाओं द्वारा उपयोग की जाने वाली क्रिप्टोग्राफ़िक कुंजियों और रहस्यों की सुरक्षा करने में सहायता करती है. कुंजी प्रबंधन सुविधा के लिए यह आवश्यक नहीं है कि आपके पास Azure Key Vault सदस्यता हो और अधिकांश स्थितियों में वॉल्ट के भीतर उपयोग की जाने वाली एन्क्रिप्शन कुंजियों तक पहुँचने की आवश्यकता नहीं होती है। Dataverse

प्रबंधित कुंजी सुविधा आपको निम्नलिखित कार्य करने देती है:

डेटाबेस एन्क्रिप्शन कुंजियों को स्वयं प्रबंधित करने की क्षमता सक्षम करें जो परिस्थिति से संबद्ध हैं.

नई एन्क्रिप्शन कुंजियाँ उत्पन्न करें या मौजूदा PFX या BYOK एन्क्रिप्शन कुंजी फ़ाइलें अपलोड करें।

टेनेंट परिस्थिति को लॉक और अनलॉक करें.

चेतावनी

जब कोई टेनेंट लॉक होता है, तो कोई भी टेनेंट के भीतर किसी भी वातावरण तक नहीं पहुंच सकता है। अधिक जानकारी: किराएदार को लॉक करें

अपनी कुंजियों को प्रबंधित करते समय संभावित जोख़िम को समझें

किसी भी व्यवसाय-महत्वपूर्ण अनुप्रयोग की तरह, आपके संगठन के जिन कर्मचारियों के पास प्रशासनिक स्तर तक पहुंच है, उन पर भरोसा किया जाना चाहिए। आपके द्वारा मुख्य प्रबंधन सुविधा का उपयोग किए जाने से पूर्व, आपको अपने डेटाबेस एनक्रिप्शन कंजियों को प्रबंधित करते समय जोख़िम को समझना चाहिए. यह संभव है कि आपके संगठन में कार्यरत कोई दुर्भावनापूर्ण व्यवस्थापक (ऐसा व्यक्ति जिसे किसी संगठन की सुरक्षा या व्यावसायिक प्रक्रियाओं को नुकसान पहुंचाने के इरादे से व्यवस्थापक-स्तर की पहुँच प्रदान की गई हो या प्राप्त की हो) प्रबंधित कुंजी सुविधा का उपयोग करके कुंजी बना सकता है और उसका उपयोग टेनेंट में सभी परिवेशों को लॉक करने के लिए कर सकता है।

निम्नलिखित घटनाओं के अनुक्रम पर विचार करें.

दुर्भावनापूर्ण व्यवस्थापक Power Platform व्यवस्थापन केंद्र पर साइन इन करता है, परिवेश टैब पर जाता है और एनक्रिप्शन कुंजी प्रबंधित करें का चयन करता है. इसके बाद, दुर्भावनापूर्ण व्यवस्थापक पासवर्ड के साथ एक नई कुंजी बनाता है और एन्क्रिप्शन कुंजी को अपने स्थानीय ड्राइव पर डाउनलोड करता है, और नई कुंजी को सक्रिय करता है. अब सभी परिस्थतियां डेटाबेस नई कुंजी के साथ एन्क्रिप्टेड हैं. इसके बाद, दुर्भावनापूर्ण व्यवस्थापक टेनेंट को नई डाउनलोड की गई कुंजी के साथ लॉक करता है, और फिर डाउनलोड की गई एन्क्रिप्शन कुंजी को लेता या हटाता है.

इन क्रियाओं के परिणामस्वरूप टेनेंट के भीतर सभी वातावरणों को ऑनलाइन पहुंच से अक्षम कर दिया जाता है और सभी डेटाबेस बैकअप को पुनर्स्थापित नहीं किया जा सकता है।

महत्त्वपूर्ण

दुर्भावनापूर्ण व्यवस्थापक को डेटाबेस लॉक करके व्यावसायिक कार्यों को बाधित करने से रोकने के लिए, एन्क्रिप्शन कुंजी बदलने या सक्रिय होने के बाद 72 घंटे तक टेनेंट परिस्थिति को लॉक करने की अनुमति नहीं देती है. यह अन्य व्यवस्थापकों को किसी भी अनधिकृत कुंजी परिवर्तन को रोल बैक करने के लिए 72 घंटे का समय प्रदान करता है.

एनक्रिप्शन कुंजी आवश्यकताएँ

यदि आप अपनी स्वयं की एन्क्रिप्शन कुंजी प्रदान करते हैं, तो आपकी कुंजी को इन आवश्यकताओं को पूरा करना होगा जो कि Azure की वॉल्ट द्वारा स्वीकार की जाती हैं।

- एनक्रिप्शन कुंजी फ़ाइल स्वरूप PFX या BYOK होना चाहिए.

- 2048-बिट आरएसए.

- RSA-HSM कुंजी प्रकार (Microsoft समर्थन अनुरोध की आवश्यकता है).

- PFX एनक्रिप्शन कुंजी फ़ाइल पासवर्ड सुरक्षित होना चाहिए.

इंटरनेट पर HSM-संरक्षित कुंजी जनरेट करने और स्थानांतरित करने के बारे में अधिक जानकारी के लिए, देखें Azure Key Vault के लिए HSM-संरक्षित कुंजी जनरेट करने और स्थानांतरित करने का तरीका. केवल nCipher विक्रेता HSM कुंजी समर्थित है. अपनी HSM कुंजी बनाने से पहले, अपने परिवेश क्षेत्र के लिए सदस्यता ID प्राप्त करने के लिए Power Platform व्यवस्थापक केंद्र एन्क्रिप्शन कुंजी प्रबंधित करें>नई कुंजी बनाएँ विंडो पर जाएँ। कुंजी बनाने के लिए आपको इस सदस्यता ID को अपने HSM में कॉपी और पेस्ट करना होगा. इससे यह सुनिश्चित होता है कि केवल हमारा Azure Key Vault ही आपकी फ़ाइल खोल सकता है.

कुंजी प्रबंधन कार्य

प्रमुख प्रबंधन कार्यों को सरल बनाने के लिए, कार्यों को तीन क्षेत्रों में विभाजित किया गया है:

- किसी टेनेंट के लिए एन्क्रिप्शन कुंजी बनाएं या अपलोड करें

- किसी किरायेदार के लिए एन्क्रिप्शन कुंजी सक्रिय करें

- किसी परिवेश के लिए एन्क्रिप्शन प्रबंधित करें

व्यवस्थापक Power Platform व्यवस्थापक केंद्र या Power Platform व्यवस्थापक मॉड्यूल cmdlets का इस्तेमाल कर सकता है ताकि यहां वर्णित टैनेंट सुरक्षा कुंजी प्रबंधन कार्यों को किया जा सके।

एक टेनेंट के लिए एन्क्रिप्शन कुंजी बनाएं या अपलोड करें

सभी एन्क्रिप्शन कुंजियाँ Azure कुंजी वॉल्ट में संग्रहीत की जाती हैं, और एक समय में केवल एक सक्रिय कुंजी हो सकती है. चूंकि, टेनेंट के अंतर्गत परिस्थिति को एन्क्रिप्ट करने के लिए सक्रिय कुंजी का उपयोग किया जाता है, इसलिए एन्क्रिप्शन का प्रबंधन टेनेंट के स्तर पर संचालित होता है. एक बार कुंजी सक्रिय हो जाने के बाद, प्रत्येक व्यक्तिगत परिस्थिति को, एन्क्रिप्शन की कुंजी का उपयोग करने के लिए चुना जा सकता है.

किसी परिवेश के लिए पहली बार प्रबंधित कुंजी सुविधा सेट करने या पहले से ही स्व-प्रबंधित टेनेंट के लिए एन्क्रिप्शन कुंजी को बदलने (या रोल ओवर करने) के लिए इस प्रक्रिया का उपयोग करें.

चेतावनी

जब आप यहां वर्णित चरणों का पहली बार पालन करते हैं, तो आप अपनी एन्क्रिप्शन कुंजियों को स्वयं प्रबंधित करने का विकल्प चुनते हैं। अधिक जानकारी: अपनी चाबियों का प्रबंधन करते समय संभावित जोखिम को समझें

Power Platform व्यवस्थापक केंद्र में एक व्यवस्थापक (Dynamics 365 व्यवस्थापक या Microsoft Power Platform व्यवस्थापक) के रूप में लॉग इन करें.

परिस्थिति टैब चुनें, और फिर टूलबार पर एन्क्रिप्शन कुंजी प्रबंधित करें चुनें.

प्रबंधित कुंजी जोखिम को स्वीकार करने के लिए पुष्टि करें का चयन करें।

टूलबार पर नई कुंजी चुनें.

बाएँ फलक पर, कुंजी बनाने या अपलोड करने के लिए विवरण भरें:

- क्षेत्र चुनें. यह विकल्प केवल तभी दिखाया जाता है जब आपके टेनेंट के पास कई क्षेत्र हों.

- कोई कुंजी का नाम दर्ज करें.

- निम्न विकल्पों में से चुनें:

- नई कुंजी बनाने के लिए, चुनें नया उत्पन्न करें (.pfx). अधिक जानकारी: नई कुंजी (.pfx) उत्पन्न करें

- स्वयं की उत्पन्न की गई कुंजी का उपयोग करने के लिए अपलोड (.pfx या .byok) का चयन करें. अधिक जानकारी: कुंजी अपलोड करें (.pfx या .byok)

अगला चुनें.

एक नई कुंजी जनरेट करें (.pfx)

- पासवर्ड दर्ज करें और फिर पुष्टि करने के लिए पासवर्ड पुनः दर्ज करें।

- बनाएँ चुनें और फिर अपने ब्राउज़र पर बनाई गई फ़ाइल अधिसूचना का चयन करें।

- एन्क्रिप्शन कुंजी .pfx फ़ाइल आपके वेब ब्राउज़र के डिफ़ॉल्ट डाउनलोड फ़ोल्डर में डाउनलोड हो जाती है। फ़ाइल को एक सुरक्षित स्थान पर सहेजें (हम अनुशंसा करते हैं कि यह कुंजी इसके पासवर्ड के साथ-साथ समर्थित हो).

एक कुंजी अपलोड करें (.pfx या .byok)

- कुंजी अपलोड करें चयन करें, .pfx या .byok1 फ़ाइल का चयन करें, और फिर खोलें का चयन करें.

- कुंजी के लिए पासवर्ड दर्ज करें और फिर Create का चयन करें।

1 .byok एनक्रिप्शन कुंजी फ़ाइलों के लिए, सुनिश्चित करें कि जब आप अपने स्थानीय HSM से एनक्रिप्शन कुंजी निर्यात करते हैं, तो स्क्रीन पर दिखाए अनुसार सदस्यता ID का उपयोग करें. अधिक जानकारी: Azure Key Vault के लिए HSM-संरक्षित कुंजियाँ कैसे जनरेट करें और स्थानांतरित करें

नोट

व्यवस्थापक द्वारा कुंजी प्रक्रिया को प्रबंधित करने के लिए चरणों की संख्या कम करने के लिए, कुंजी को पहली बार अपलोड करते समय स्वचालित रूप से सक्रिय कर दिया जाता है। सभी आगामी कुंजी अपलोड के लिए कुंजी को सक्रिय करने हेतु एक अतिरिक्त चरण की आवश्यकता होती है।

एक किरायेदार के लिए एन्क्रिप्शन कुंजी सक्रिय करें

एक बार एन्क्रिप्शन कुंजी उत्पन्न होने या टेनेंट के लिए अपलोड करने के बाद, इसे सक्रिय किया जा सकता है.

- Power Platform व्यवस्थापक केंद्र में एक व्यवस्थापक (Dynamics 365 व्यवस्थापक या Microsoft Power Platform व्यवस्थापक) के रूप में लॉग इन करें.

- पर्यावरण टैब का चयन करें और फिर टूलबार पर एन्क्रिप्शन कुंजी प्रबंधित करें का चयन करें।

- प्रबंधित कुंजी जोखिम को स्वीकार करने के लिए पुष्टि करें का चयन करें।

- एक ऐसी कुंजी चुनें जिसमें उपलब्ध स्थिति हो और फिर टूलबार पर कुंजी सक्रिय करें का चयन करें.

- कुंजी परिवर्तन को स्वीकार करने के लिए पुष्टि करें का चयन करें।

जब आप टेनेंट के लिए एक कुंजी सक्रिय करते हैं, तो कुंजी प्रबंधन सेवा को, कुंजी सक्रिय करने के लिए कुछ समय लगता है. जब नई या अपलोड की गई कुंजी सक्रिय हो तब कुंजी स्थिति की स्थिति कुंजी को स्थापित हो रहा है के रूप में प्रदर्शित होती है.

एक बार कुंजी सक्रिय होने के बाद, निम्नलिखित होता है:

- सभी एन्क्रिप्टेड वातावरण स्वचालित रूप से सक्रिय कुंजी के साथ एन्क्रिप्ट हो जाते हैं (इस क्रिया के साथ कोई डाउनटाइम नहीं होता है)।

- सक्रिय होने पर, एन्क्रिप्शन कुंजी उन सभी परिवेशों पर लागू होती है जिन्हें Microsoft द्वारा प्रदत्त से स्व-प्रबंधित एन्क्रिप्शन कुंजी में परिवर्तित किया जाता है।

महत्त्वपूर्ण

सभी परिस्थितियां एक ही कुंजी द्वारा प्रबंधित हों, इस हेतु मुख्य प्रबंधन प्रक्रिया को सुव्यवस्थित करने के लिए सक्रिय कुंजी को तब अद्यतन नहीं किया जा सकता जब परिस्थितियां लॉक स्थिति में हैं. नई कुंजी सक्रिय होने से पहले सभी लॉक परिस्थितियों को अनलॉक किया जाना चाहिए. यदि कोई लॉक की गयी परिस्थितियां हैं, जिन्हें अनलॉक करने की आवश्यकता नहीं है, तो उन्हें हटा दिया जाना चाहिए.

नोट

एनक्रिप्शन कुंजी सक्रिय होने के बाद, आप 24 घंटे तक दूसरी कुंजी सक्रिय नहीं कर सकते.

एक परिस्थिति के लिए एन्क्रिप्शन का प्रबंधन करें

डिफ़ॉल्ट रूप से, प्रत्येक वातावरण को Microsoft द्वारा प्रदान की गई एन्क्रिप्शन कुंजी के साथ एन्क्रिप्ट किया गया है. एक बार जब एक एन्क्रिप्शन कुंजी टेनें के लिए सक्रिय हो जाती है, तो सक्रिय एन्क्रिप्शन कुंजी का उपयोग करने के लिए व्यवस्थापक, डिफ़ॉल्ट एन्क्रिप्शन को बदलने का चुनाव कर सकते हैं. सक्रिय कुंजी का उपयोग करने के लिए, इन चरणों का पालन करें.

परिस्थिति के लिए एन्क्रिप्शन कुंजी लागू करें

- परिवेश एडमिन या सिस्टम एडमिनिस्ट्रेटर भूमिका क्रेडेंशियल्स का उपयोग करके Power Platform एडमिन केंद्र में साइन इन करें.

- परिवेश टैब चुनें.

- एक Microsoft द्वारा प्रदान की गई एन्क्रिप्टेड परिस्थिति खोलें.

- सभी देखें का चयन करें

- परिस्थिति एन्क्रिप्शन अनुभाग में, प्रबंधित करें चुनें.

- प्रबंधित कुंजी जोखिम को स्वीकार करने के लिए पुष्टि करें का चयन करें।

- सक्रिय कुंजी का उपयोग करने के लिए एन्क्रिप्शन परिवर्तन स्वीकार करने के लिए इस कुंजी को लागू करें चुनें.

- यह स्वीकार करने के लिए कि आप कुंजी को सीधे प्रबंधित कर रहे हैं और इस कार्रवाई के लिए डाउनटाइम है, पुष्टि करें का चयन करें।

Microsoft द्वारा प्रदान की गई एन्क्रिप्शन कुंजी पर वापस प्रबंधित एन्क्रिप्शन कुंजी लौटाएँ

Microsoft द्वारा प्रदान की गई एन्क्रिप्शन कुंजी पर वापस जाने से परिस्थितित वापस डिफ़ॉल्ट व्यवहार में आ जाती है, जहां Microsoft आपके लिए एन्क्रिप्शन कुंजी का प्रबंधन करता है.

- परिवेश एडमिन या सिस्टम एडमिनिस्ट्रेटर भूमिका क्रेडेंशियल्स का उपयोग करके Power Platform एडमिन केंद्र में साइन इन करें.

- परिस्थिति टैब का चयन करें, और फिर एक ऐसी परिस्थिति का चयन करें जो स्व-प्रबंधित कुंजी के साथ एन्क्रिप्ट की गयी है.

- सभी देखें का चयन करें

- पर्यावरण एन्क्रिप्शन अनुभाग में, प्रबंधित करें चुनें और फिर पुष्टि करेंचुनें.

- मानक एन्क्रिप्शन प्रबंधन पर लौटें के अंतर्गत, वापस लौटें का चयन करें.

- उत्पादन परिवेश के लिए, परिवेश का नाम दर्ज करके परिवेश की पुष्टि करें.

- मानक एन्क्रिप्शन कुंजी प्रबंधन पर लौटने के लिए पुष्टि करें का चयन करें.

टैनेंट लॉक करें

चूंकि प्रत्येक टेनेंट के लिए केवल एक सक्रिय कुंजी होती है, इसलिए टेनेंट के लिए एन्क्रिप्शन को लॉक करने से टेनेंट में मौजूद सभी वातावरण अक्षम हो जाते हैं। सभी लॉक किए गए परिवेश, Microsoft सहित हर किसी के लिए तब तक न पहुँचने योग्य रहते हैं, जब तक कि आपके संगठन में कोई Power Platform व्यवस्थापक उसे लॉक करने के लिए उपयोग की गई कुंजी का उपयोग करके उसे अनलॉक नहीं करता.

सावधानी

आपको अपनी सामान्य व्यवसाय प्रक्रिया के हिस्से के रूप में टेनेंट की परिस्थिति को कभी भी बंद नहीं करना चाहिए. जब आप किसी टेनेंट को लॉक करते हैं, तो सभी परिवेश ऑफ़लाइन हो जाते हैं और Microsoft सहित कोई भी उन तक पहुँच नहीं सकता। Dataverse इसके अलावा, समन्वयन और रखरखाव जैसी सेवाएँ पूरी तरह से बंद हो जाती हैं. यदि आप सेवा छोड़ने का निर्णय लेते हैं, तो टेनेंट को लॉक करके यह सुनिश्चित किया जा सकता है कि आपका ऑनलाइन डेटा दोबारा किसी के द्वारा एक्सेस नहीं किया गया है.

टेनेंट परिस्थिति लॉकिंग के बारे में निम्नलिखित पर ध्यान दें:

- लॉक किए गए परिवेशों को बैकअप से पुनर्स्थापित नहीं किया जा सकता है.

- अनलॉक न किए जाने पर लॉक की गयी परिस्थिति 28 दिनों के बाद हटा दी जाती हैं.

- एनक्रिप्शन कुंजी बदले जाने के बाद, आप 72 घंटे तक परिवेश को लॉक नहीं कर सकते.

- किसी टेनेंट को लॉक करना टेनेंट के अंतर्गत सभी सक्रिय परिस्थिति को बंद कर देता है.

महत्त्वपूर्ण

- सक्रिय परिस्थिति को लॉक करने से पहले आपको कम से कम एक घंटा इंतजार करना होगा, इससे पहले कि आप उन्हें अनलॉक कर सकें.

- लॉक प्रक्रिया शुरू होने के बाद, सक्रिय या उपलब्ध स्थिति के साथ सभी एन्क्रिप्शन कुंजी हटा दी जाती हैं. लॉक प्रक्रिया में एक घंटे तक का समय लग सकता है और इस दौरान लॉक किए गए वातावरण को अनलॉक करने की अनुमति नहीं है।

- Power Platform व्यवस्थापक केंद्र में एक व्यवस्थापक (Dynamics 365 व्यवस्थापक या Microsoft Power Platform व्यवस्थापक) के रूप में लॉग इन करें.

- परिवेश टैब चुनें और उसके बाद आदेश पट्टी पर एनक्रिप्शन कुंजियाँ प्रबंधित करें चुनें.

- सक्रिय कुंजी का चयन करें और फिर सक्रिय परिस्थितियों को लॉक करें का चयन करें.

- दाएँ फलक पर सक्रिय कुंजी अपलोड करें, ब्राउज़ करें और कुंजी का चयन करें, पासवर्ड दर्ज करें, और फिर लॉक चुनें.

- जब संकेत दिया जाता है, तो यह पुष्टि करने के लिए कि आप इस क्षेत्र में सभी वातावरणों को लॉक करना चाहते हैं, अपनी स्क्रीन पर प्रदर्शित टेक्स्ट दर्ज करें, और फिर पुष्टि करें का चयन करें.

लॉक किए गए परिवेश को अनलॉक करें

परिवेशों को अनलॉक करने के लिए, आपको सबसे पहले टेनेंट एन्क्रिप्शन कुंजी को अपलोड करना होगा और फिर उसी कुंजी के साथ टेनेंट एन्क्रिप्शन कुंजी को सक्रिय करना होगा जिसका उपयोग टेनेंट को लॉक करने के लिए किया गया था। ......... ध्यान रखें कि कुंजी सक्रिय होने के बाद लॉक किए गए वातावरण स्वचालित रूप से अनलॉक नहीं होते हैं। प्रत्येक बंद परिस्थिति को व्यक्तिगत रूप से अनलॉक करना होगा.

महत्त्वपूर्ण

- सक्रिय परिस्थिति को लॉक करने से पहले आपको कम से कम एक घंटा इंतजार करना होगा, इससे पहले कि आप उन्हें अनलॉक कर सकें.

- अनलॉक प्रक्रिया में एक घंटे तक का समय लग सकता है. एक बार जब कुंजी अनलॉक हो जाती है, तो आप कुंजी का उपयोग परिस्थिति के लिए एन्क्रिप्शन प्रबंधित करने हेतु कर सकते हैं.

- जब तक सभी बंद परिस्थिति अनलॉक नहीं की जाती हैं, आप कोई नई कुंजी नहीं बना सकते हैं या एक मौजूदा कुंजी अपलोड नहीं कर सकते हैं.

एनक्रिप्शन कुंजी अनलॉक करें

Power Platform व्यवस्थापक केंद्र में एक व्यवस्थापक (Dynamics 365 व्यवस्थापक या Microsoft Power Platform व्यवस्थापक) के रूप में लॉग इन करें.

परिवेश टैब चुनें और उसके बाद उपकरण पट्टी पर एनक्रिप्शन कुंजियाँ प्रबंधित करें चुनें.

उस कुंजी का चयन करें जिसमें लॉक्ड स्थिति है, और फिर कमांड बार पर अनलॉक कुंजी का चयन करें.

अपलोड लॉक कुंजी का चयन करें, टेनेंट को लॉक करने के लिए उपयोग की गई कुंजी को ब्राउज़ करें और चुनें, पासवर्ड दर्ज करें, और फिर अनलॉक का चयन करें.

कुंजी स्थापित करने की स्थिति में चली जाती है. इससे पहले कि आप लॉक परिस्थितियों को अनलॉक कर सकें, आपको तब तक प्रतीक्षा करनी होगी जब तक कुंजी एक सक्रिय स्थिति में है.

परिस्थिति को अनलॉक करने के लिए, अगला खंड देखें.

परिवेश अनलॉक करें

परिस्थिति टैब का चयन करें, और फिर लॉक परिस्थति के नाम का चयन करें.

टिप

पंक्ति का चयन न करें. परिस्थिति का नाम का चुनें.

विवरण अनुभाग में, दाईं ओर विवरण फलक प्रदर्शित करने के लिए सभी देखें का चयन करें.

पर्यावरण एन्क्रिप्शन अनुभाग में विवरण फलक पर, प्रबंधित करें का चयन करें.

पर्यावरण एन्क्रिप्शन पृष्ठ पर, अनलॉक का चयन करें.

यह पुष्टि करने के लिए कि आप परिस्थिति को अनलॉक करना चाहते हैं, पुष्टि करें का चयन करें.

अन्य वातावरणों को अनलॉक करने के लिए पिछले चरणों को दोहराएं।

परिवेश डेटाबेस कार्रवाइयाँ

एक ग्राहक टैनेंट के पास ऐसे परिवेश हो सकते हैं जो Microsoft प्रबंधित कुंजी का उपयोग करके एन्क्रिप्ट किए गए हैं और ग्राहक प्रबंधित कुंजी का उपयोग करके परिवेश एन्क्रिप्ट किए गए हैं. डेटा अक्षतता और डेटा सुरक्षा बनाए रखने के लिए, परिवेश डेटाबेस संचालन का प्रबंधन करते समय निम्नलिखित नियंत्रण उपलब्ध होते हैं.

-

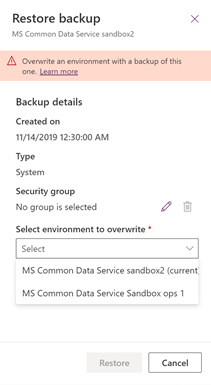

अधिलेखित किया जाने वाला वातावरण (पुनर्स्थापित किया जाने वाला वातावरण) उसी वातावरण तक सीमित होता है, जहां से बैकअप लिया गया था, या किसी अन्य वातावरण तक सीमित होता है, जो उसी ग्राहक-प्रबंधित कुंजी से एन्क्रिप्ट किया गया होता है।

-

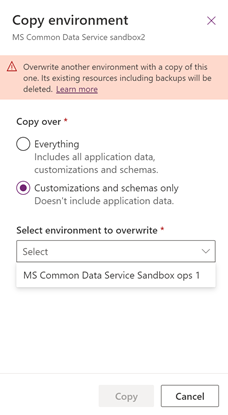

अधिलेखित किया जाने वाला वातावरण (कॉपी किया जाने वाला वातावरण) किसी अन्य वातावरण तक सीमित होता है, जो उसी ग्राहक-प्रबंधित कुंजी से एन्क्रिप्ट किया गया होता है।

नोट

यदि ग्राहक-प्रबंधित परिवेश में समर्थन समस्या को हल करने के लिए समर्थन जांच परिवेश बनाया गया था, तो प्रतिलिपि परिवेश कार्रवाई निष्पादित करने से पहले समर्थन जांच परिवेश के लिए एन्क्रिप्शन कुंजी को ग्राहक-प्रबंधित कुंजी में बदलना होगा।

-

बैकअप सहित पर्यावरण का एन्क्रिप्टेड डेटा हटा दिया जाता है। परिवेश को रीसेट करने के बाद, परिवेश एन्क्रिप्शन पुनः Microsoft-प्रबंधित कुंजी पर वापस आ जाएगा।