सुरक्षा भूमिकाएँ और विशेषाधिकार

यह नियंत्रित करने के लिए कि कौन प्रतिबंधित या संवेदनशील डेटा और संसाधनों तक पहुंच सकता है और वे उनके साथ क्या कर सकते हैं, उपयोगकर्ताओं को सुरक्षा भूमिकाएँ असाइन करें। यह आलेख सुरक्षा भूमिकाओं और उनसे संबंधित विशेषाधिकारों का अवलोकन प्रदान करता है।

आप नए, आधुनिक UI या विरासत UI का उपयोग करके सुरक्षा भूमिकाएँ असाइन कर सकते हैं।

सुरक्षा भूमिकाएँ और नया, आधुनिक UI

सुरक्षा भूमिकाएं परिभाषित करती हैं कि विभिन्न उपयोगकर्ता विभिन्न प्रकार के रिकॉर्ड तक कैसे पहुँचते हैं। डेटा और संसाधनों तक पहुंच को नियंत्रित करने के लिए, आप सुरक्षा भूमिकाएँ बना या संशोधित कर सकते हैं और अपने उपयोगकर्ताओं को असाइन की गई सुरक्षा भूमिकाएँ बदल सकते हैं.

एक उपयोगकर्ता की एकाधिक सुरक्षा भूमिकाएँ हो सकती हैं. सुरक्षा भूमिका विशेषाधिकार संचयी हैं. उपयोगकर्ताओं को उन्हें सौंपी गई प्रत्येक भूमिका में उपलब्ध विशेषाधिकार प्रदान किए जाते हैं।

किसी परिवेश में सुरक्षा भूमिकाओं की सूची देखें

Power Platform व्यवस्थापक केंद्र में लॉग इन करें, नेविगेशन फलक में पर्यावरण का चयन करें, और फिर एक परिवेश का चयन करें.

सेटिंग्स>उपयोगकर्ता + अनुमतियाँ>सुरक्षा भूमिकाएँ चुनें.

सुरक्षा भूमिका के विशेषाधिकार और गुण परिभाषित करें

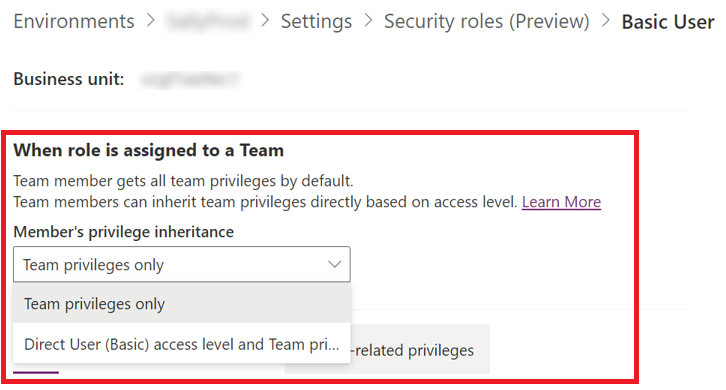

जब आप सुरक्षा भूमिका बना लें या जब आप उसे संपादित कर रहे हों, तो सदस्य विशेषाधिकार उत्तराधिकार विकल्प सेट करें:

केवल टीम विशेषाधिकार: उपयोगकर्ता को ये विशेषाधिकार टीम के सदस्य के रूप में प्रदान किए जाते हैं। जिन टीम सदस्यों के पास स्वयं के उपयोगकर्ता विशेषाधिकार नहीं हैं, वे टीम को स्वामी बनाकर रिकॉर्ड बना सकते हैं। यदि उन्हें क्रिएट और रीड विशेषाधिकारों के लिए उपयोगकर्ता पहुँच स्तर दिया गया है, तो वे टीम के स्वामित्व वाले रिकॉर्ड तक पहुँच सकते हैं।

प्रत्यक्ष उपयोगकर्ता (बेसिक) पहुँच स्तर और टीम विशेषाधिकार: सुरक्षा भूमिका असाइन किए जाने पर उपयोगकर्ता को ये विशेषाधिकार सीधे प्रदान किए जाते हैं। उपयोगकर्ता स्वयं को स्वामी मानकर रिकॉर्ड बना सकते हैं। वे उन अभिलेखों तक पहुंच सकते हैं जिन्हें उन्होंने बनाया था या जिनके वे स्वामी थे, जब उन्हें निर्माण और पठन विशेषाधिकारों के लिए उपयोगकर्ता पहुंच स्तर दिया गया था। यह सेटिंग नई सुरक्षा भूमिकाओं के लिए डिफ़ॉल्ट है.

फिर, सुरक्षा भूमिका से जुड़े विशेषाधिकारों को कॉन्फ़िगर करें।

सुरक्षा भूमिका में निम्नलिखित तीन प्रकार के रिकॉर्ड-स्तरीय विशेषाधिकार और कार्य-आधारित विशेषाधिकार शामिल होते हैं:

तालिकाएँ: तालिका विशेषाधिकार परिभाषित करते हैं कि तालिका रिकॉर्ड तक पहुँच वाला उपयोगकर्ता कौन से कार्य कर सकता है, जैसे पढ़ना, बनाना, हटाना, लिखना, असाइन करना, साझा करना, जोड़ना, और जोड़ना। संलग्न का अर्थ है किसी अन्य रिकॉर्ड, जैसे कि गतिविधि या नोट, को किसी रिकॉर्ड से जोड़ना। में जोड़ना का अर्थ है किसी रिकॉर्ड से जुड़ना। तालिका विशेषाधिकार सेट करें.

विविध विशेषाधिकार: ये कार्य-आधारित विशेषाधिकार उपयोगकर्ता को विशिष्ट, विविध (गैर-रिकॉर्ड) कार्य करने की अनुमति देते हैं, जैसे लेख प्रकाशित करना या व्यावसायिक नियमों को सक्रिय करना। विविध विशेषाधिकारों के बारे में अधिक जानें.

गोपनीयता-संबंधी विशेषाधिकार: ये विशेषाधिकार उपयोगकर्ता को ऐसे कार्य करने की अनुमति देते हैं जिनमें डेटा एकीकृत, डाउनलोड या बाहर निर्यात किया गया हो, जैसे डेटा को निर्यात करना या प्रिंट करना। Dataverse Microsoft Excel गोपनीयता-संबंधी विशेषाधिकारों के बारे में अधिक जानें.

विशेषाधिकार प्रकारों के प्रत्येक सेट का अपना टैब होता है। प्रत्येक टैब के लिए, आप चयनित सुरक्षा भूमिका के लिए सभी विशेषाधिकारों, असाइन किए गए विशेषाधिकारों या असाइन न किए गए विशेषाधिकारों के आधार पर दृश्य को फ़िल्टर कर सकते हैं।

तालिका विशेषाधिकार

तालिकाएँ टैब वातावरण में Dataverse तालिकाओं को सूचीबद्ध करता है। निम्न तालिका उन विशेषताओं का वर्णन करती है जो कॉम्पैक्ट ग्रिड दृश्य विकल्प बंद होने पर सुरक्षा भूमिका संपादक में दिखाई जाती हैं।

| संपत्ति | वर्णन |

|---|---|

| टेबल | Dataverse तालिका का नाम |

| Name | Dataverse तालिका का तार्किक नाम; डेवलपर्स के लिए उपयोगी |

| रिकॉर्ड का स्वामित्व | क्या रिकॉर्ड का स्वामित्व संगठन या व्यवसाय इकाई के पास है या क्या इसका स्वामित्व किसी उपयोगकर्ता या टीम के पास हो सकता है |

| अनुमति सेटिंग्स | तालिका किस पूर्वनिर्धारित अनुमतियों का उपयोग कर रही है, या कस्टम अनुमतियाँ |

तालिकाओं को निम्नलिखित श्रेणियों में बांटा गया है:

- व्यापार प्रबंधन

- व्यवसाय प्रक्रिया फ़्लो

- कोर रिकॉर्ड्स

- कस्टम तालिकाएँ

- अनुकूलन

- अनुपलब्ध तालिकाएँ

- सेल्स

- Service

- सेवा प्रबंधन

किसी विशिष्ट तालिका या विशेषाधिकार को शीघ्रता से खोजने के लिए, पृष्ठ के ऊपरी-दाएँ कोने में स्थित खोज बॉक्स में उसका नाम दर्ज करें, और फिर आवर्धक ग्लास आइकन चुनें या Enter दबाएँ। अपनी खोज साफ़ करने के लिए, X आइकन का चयन करें.

आप एक समय में केवल एक तालिका को संपादित कर सकते हैं, लेकिन आप एक ही क्रिया में एक तालिका से एकाधिक तालिकाओं में सेटिंग कॉपी कर सकते हैं।

जब आप सुरक्षा भूमिका को कॉन्फ़िगर करते हैं, तो आपको यह निर्धारित करना होगा कि उसे अनुप्रयोग से संबंधित प्रत्येक तालिका के लिए क्या विशेषाधिकार प्रदान करने चाहिए।

निम्न तालिका उन तालिका विशेषाधिकारों का वर्णन करती है जिन्हें आप सुरक्षा भूमिका में प्रदान कर सकते हैं। सभी मामलों में, कौन सा रिकॉर्ड विशेषाधिकार लागू होता है यह सुरक्षा भूमिका में परिभाषित अनुमति के पहुँच स्तर पर निर्भर करता है।

| विशेषाधिकार | वर्णन |

|---|---|

| निर्माण करें | नया रिकॉर्ड बनाने के लिए आवश्यक |

| पठित | सामग्री देखने के लिए रिकॉर्ड खोलना आवश्यक है |

| लिखें | रिकॉर्ड में परिवर्तन करने के लिए आवश्यक |

| हटाएं | किसी रिकॉर्ड को स्थायी रूप से हटाने के लिए आवश्यक |

| जोड़ें | वर्तमान रिकॉर्ड को किसी अन्य रिकॉर्ड के साथ संबद्ध करने के लिए आवश्यक; उदाहरण के लिए, यदि उपयोगकर्ताओं के पास किसी नोट पर संलग्न करने के अधिकार हैं, तो वे नोट को किसी अवसर से संलग्न कर सकते हैं अनेक-से-अनेक संबंध के मामले में, उपयोगकर्ता के पास संबद्ध या असंबद्ध दोनों तालिकाओं के लिए परिशिष्ट विशेषाधिकार होना चाहिए। |

| इसके पीछे जोड़ें | किसी रिकॉर्ड को वर्तमान रिकॉर्ड के साथ संबद्ध करना आवश्यक है; उदाहरण के लिए, यदि उपयोगकर्ताओं के पास किसी अवसर पर Append To अधिकार हैं, तो वे अवसर में नोट जोड़ सकते हैं |

| असाइन करें | किसी अन्य उपयोगकर्ता को रिकॉर्ड का स्वामित्व देना आवश्यक है |

| साझा करें | अपनी पहुँच बनाए रखते हुए किसी अन्य उपयोगकर्ता को रिकॉर्ड तक पहुँच प्रदान करना आवश्यक है |

पहुँच स्तर

प्रत्येक विशेषाधिकार में एक मेनू होता है जो आपको उसके पहुँच स्तर को परिभाषित करने की अनुमति देता है। पहुँच स्तर यह निर्धारित करते हैं कि व्यवसाय इकाई पदानुक्रम में उपयोगकर्ता किस हद तक विशेषाधिकार का प्रयोग कर सकता है।

निम्नलिखित तालिका पहुंच के स्तरों का वर्णन करती है। संगठन-स्वामित्व वाली तालिकाओं के लिए, विविध विशेषाधिकारों और गोपनीयता-संबंधी विशेषाधिकारों का पहुँच स्तर केवल संगठन या कोई नहीं होता है।

| प्रकार | वर्णन |

|---|---|

| संगठन | उपयोगकर्ता संगठन में सभी रिकॉर्ड तक पहुंच सकते हैं, भले ही वे या परिवेश किसी भी व्यावसायिक इकाई पदानुक्रमित स्तर से संबंधित हों। संगठन तक पहुंच वाले उपयोगकर्ताओं को स्वचालित रूप से अन्य सभी प्रकार की पहुंच भी मिल जाती है। चूंकि यह स्तर पूरे संगठन में सूचना तक पहुंच प्रदान करता है, इसलिए इसे संगठन की डेटा सुरक्षा योजना से मेल खाने के लिए प्रतिबंधित किया जाना चाहिए। यह पहुँच स्तर आमतौर पर उन प्रबंधकों के लिए आरक्षित होता है जिनके पास संगठन में अधिकार होते हैं. |

| पैरेंट: चाइल्ड व्यवसाय इकाई | उपयोगकर्ता अपनी व्यावसायिक इकाई तथा उसके अधीनस्थ सभी व्यावसायिक इकाइयों के रिकार्ड तक पहुंच सकते हैं। इस पहुंच वाले उपयोगकर्ताओं को स्वचालित रूप से व्यवसाय इकाई और उपयोगकर्ता पहुंच प्राप्त होती है। चूंकि यह स्तर संपूर्ण व्यवसाय इकाई और अधीनस्थ व्यवसाय इकाइयों में सूचना तक पहुंच प्रदान करता है, इसलिए इसे संगठन की डेटा सुरक्षा योजना से मेल खाने के लिए प्रतिबंधित किया जाना चाहिए। यह पहुँच स्तर आमतौर पर उन प्रबंधकों के लिए आरक्षित होता है जिनके पास व्यवसाय इकाइयों में अधिकार होते हैं. |

| व्यवसाय इकाई | उपयोगकर्ता अपने व्यवसाय इकाई में रिकॉर्ड तक पहुंच सकते हैं। व्यवसाय इकाई तक पहुंच वाले उपयोगकर्ताओं को स्वचालित रूप से उपयोगकर्ता पहुंच प्राप्त हो जाती है। क्योंकि यह पहुँच स्तर संपूर्ण व्यवसाय इकाई में जानकारी तक पहुँच प्रदान करता है, इसलिए इसे संगठन की डेटा सुरक्षा योजना से मेल खाने के लिए सीमित किया जाना चाहिए. यह पहुँच स्तर आमतौर पर उन प्रबंधकों के लिए आरक्षित होता है जिनके पास व्यवसाय इकाई में अधिकार होते हैं. |

| User | उपयोगकर्ता अपने स्वामित्व वाले रिकॉर्ड, संगठन के साथ साझा किए गए ऑब्जेक्ट, उनके साथ साझा किए गए ऑब्जेक्ट, तथा उस टीम के साथ साझा किए गए ऑब्जेक्ट तक पहुंच सकते हैं जिसके वे सदस्य हैं। यह विक्रय और सेवा प्रतिनिधियों के लिए पहुँच का सामान्य स्तर है. |

| कोई नहीं | किसी भी पहुँच की अनुमति नहीं है. |

प्रत्येक तालिका के लिए, प्रत्येक विशेषाधिकार के लिए उपयुक्त प्रकार का चयन करें. जब आपका काम पूरा हो जाए तो सहेजें चुनें.

तालिका अनुमतियों की प्रतिलिपि बनाएँ

आपके ऐप में प्रत्येक तालिका के लिए विशेषाधिकार सेट करना समय लेने वाला और थकाऊ हो सकता है। इसे आसान बनाने के लिए, आप एक तालिका से अनुमतियों को एक या अधिक अन्य तालिकाओं में कॉपी कर सकते हैं।

एक तालिका चुनें, और फिर तालिका अनुमतियाँ कॉपी करें चुनें

उस तालिका या तालिकाओं को खोजें और चुनें जिनकी अनुमतियों की आप प्रतिलिपि बनाना चाहते हैं।

याद रखें, नया कॉन्फ़िगरेशन किसी भी पिछली सेटिंग को अधिलेखित कर देता है।

सहेजें चुनें.

आइए इस बात पर करीब से नज़र डालें कि कॉपी टेबल अनुमतियाँ विशेषाधिकारों और पहुँच स्तरों के साथ कैसे काम करती हैं।

स्रोत तालिका और लक्ष्य तालिका दोनों में मौजूद अनुमतियों के लिए:

यदि स्रोत अनुमति सेटिंग गहराई लक्ष्य में मौजूद है, तो प्रतिलिपि सफल है।

यदि स्रोत अनुमति सेटिंग गहराई लक्ष्य में मौजूद नहीं है, तो प्रतिलिपि विफल हो जाती है और एक त्रुटि संदेश प्रदर्शित होता है।

उन अनुमतियों के लिए जो केवल स्रोत तालिका या लक्ष्य तालिकाओं में मौजूद हैं:

यदि अनुमति स्रोत में मौजूद है लेकिन लक्ष्य में नहीं है, तो लक्ष्य में इसे अनदेखा कर दिया जाता है। शेष अनुमतियों की प्रतिलिपि सफल रही।

यदि अनुमति स्रोत में मौजूद नहीं है, लेकिन लक्ष्य में मौजूद है, तो अनुमति की गहराई लक्ष्य में बरकरार रखी जाती है। शेष अनुमतियों की प्रतिलिपि सफल रही।

अनुमति सेटिंग

तालिका अनुमतियों के कॉन्फ़िगरेशन को तेज़ करने का एक अन्य तरीका अनुमतियों के पूर्वनिर्धारित समूहों का उपयोग करना और उन्हें तालिकाओं को असाइन करना है।

निम्न तालिका उन अनुमति सेटिंग समूहों का वर्णन करती है जिन्हें आप असाइन कर सकते हैं।

| अनुमति सेटिंग | विवरण |

|---|---|

| कोई पहुँच नहीं | कोई भी उपयोगकर्ता तालिका तक नहीं पहुंच सकता. |

| पूर्ण पहुंच | उपयोगकर्ता तालिका में सभी रिकॉर्ड देख और संपादित कर सकते हैं। |

| सहयोग | उपयोगकर्ता सभी रिकार्ड देख सकते हैं, लेकिन वे केवल अपना ही रिकार्ड संपादित कर सकते हैं। |

| निजी | उपयोगकर्ता केवल अपने रिकॉर्ड देख और संपादित कर सकते हैं। |

| संदर्भ | उपयोगकर्ता केवल रिकॉर्ड देख सकते हैं, उन्हें संपादित नहीं कर सकते। |

| अनुकूलन | यह इंगित करता है कि अनुमति सेटिंग को डिफ़ॉल्ट मान से बदल दिया गया है. |

एक तालिका का चयन करें, और फिर आदेश पट्टी में अनुमति सेटिंग्स का चयन करें या अधिक क्रियाएँ (…) >अनुमति सेटिंग्स का चयन करें.

उपयुक्त सेटिंग का चयन करें.

याद रखें, नया कॉन्फ़िगरेशन किसी भी पिछली सेटिंग को अधिलेखित कर देता है।

सहेजें चुनें.

सुरक्षा भूमिकाएँ और विरासत UI

सुरक्षा भूमिकाएं परिभाषित करती हैं कि विभिन्न उपयोगकर्ता विभिन्न प्रकार के रिकॉर्ड तक कैसे पहुँचते हैं। डेटा और संसाधनों तक पहुंच को नियंत्रित करने के लिए, आप सुरक्षा भूमिकाएँ बना या संशोधित कर सकते हैं और अपने उपयोगकर्ताओं को असाइन की गई सुरक्षा भूमिकाएँ बदल सकते हैं.

एक उपयोगकर्ता की एकाधिक सुरक्षा भूमिकाएँ हो सकती हैं. सुरक्षा भूमिका विशेषाधिकार संचयी हैं. उपयोगकर्ताओं को उन्हें सौंपी गई प्रत्येक भूमिका में उपलब्ध विशेषाधिकार प्रदान किए जाते हैं।

किसी परिवेश में सुरक्षा भूमिकाओं की सूची देखें (विरासत UI)

Power Platform व्यवस्थापक केंद्र में लॉग इन करें, नेविगेशन फलक में पर्यावरण का चयन करें, और फिर एक परिवेश का चयन करें.

सेटिंग्स>उपयोगकर्ता + अनुमतियाँ>सुरक्षा भूमिकाएँ चुनें.

सुरक्षा भूमिका (विरासत UI) के विशेषाधिकार और गुण परिभाषित करें

जब आप कोई सुरक्षा भूमिका बना लें या उसे संपादित कर रहे हों, तो उसके साथ संबद्ध विशेषाधिकार सेट करें। ...

सुरक्षा भूमिका में रिकॉर्ड-स्तरीय विशेषाधिकार और कार्य-आधारित विशेषाधिकार शामिल होते हैं।

रिकॉर्ड-स्तर के विशेषाधिकार परिभाषित करें कि रिकॉर्ड तक पहुंच वाला उपयोगकर्ता कौन से कार्य कर सकता है, जैसे पढ़ना, बनाना, हटाना, लिखना, असाइन करना, साझा करना, जोड़ना और जोड़ना। संलग्न का अर्थ है किसी अन्य रिकॉर्ड, जैसे कि गतिविधि या नोट, को किसी रिकॉर्ड से जोड़ना। में जोड़ना का अर्थ है किसी रिकॉर्ड से जुड़ना। रिकॉर्ड-स्तरीय विशेषाधिकारों के बारे में अधिक जानें.

विविध विशेषाधिकार, या कार्य-आधारित विशेषाधिकार, उपयोगकर्ता को विशिष्ट, विविध (गैर-रिकॉर्ड) कार्य करने की अनुमति देते हैं, जैसे लेख प्रकाशित करना या व्यावसायिक नियमों को सक्रिय करना। विविध विशेषाधिकारों के बारे में अधिक जानें.

सुरक्षा भूमिका सेटिंग पृष्ठ पर रंगीन वृत्त पहचानते हैं पहुँच स्तर प्रत्येक विशेषाधिकार को सौंपा गया है। पहुँच स्तर यह निर्धारित करते हैं कि व्यवसाय इकाई पदानुक्रम में उपयोगकर्ता किस हद तक विशेषाधिकार का प्रयोग कर सकता है।

निम्नलिखित तालिका पहुंच के स्तरों का वर्णन करती है।

| Icon | विवरण |

|---|---|

|

वैश्विक. उपयोगकर्ता संगठन में सभी रिकॉर्ड तक पहुंच सकते हैं, भले ही वे या परिवेश किसी भी व्यावसायिक इकाई पदानुक्रमित स्तर से संबंधित हों। जिन उपयोगकर्ताओं के पास ग्लोबल पहुंच है, उन्हें स्वचालित रूप से डीप, लोकल और बेसिक पहुंच प्राप्त हो जाती है। चूंकि यह स्तर पूरे संगठन में सूचना तक पहुंच प्रदान करता है, इसलिए इसे संगठन की डेटा सुरक्षा योजना से मेल खाने के लिए प्रतिबंधित किया जाना चाहिए। यह पहुँच स्तर आमतौर पर उन प्रबंधकों के लिए आरक्षित होता है जिनके पास संगठन में अधिकार होते हैं. अनुप्रयोग इस पहुँच स्तर को संगठन के रूप में संदर्भित करता है. |

|

गहरा. उपयोगकर्ता अपनी व्यावसायिक इकाई तथा उसके अधीनस्थ सभी व्यावसायिक इकाइयों के रिकार्ड तक पहुंच सकते हैं। जिन उपयोगकर्ताओं के पास डीप एक्सेस है, उन्हें स्वचालित रूप से लोकल और बेसिक एक्सेस मिल जाता है। चूंकि यह स्तर संपूर्ण व्यवसाय इकाई और अधीनस्थ व्यवसाय इकाइयों में सूचना तक पहुंच प्रदान करता है, इसलिए इसे संगठन की डेटा सुरक्षा योजना से मेल खाने के लिए प्रतिबंधित किया जाना चाहिए। यह पहुँच स्तर आमतौर पर उन प्रबंधकों के लिए आरक्षित होता है जिनके पास व्यवसाय इकाइयों में अधिकार होते हैं. अनुप्रयोग इस पहुँच स्तर को पैरेंट: चाइल्ड व्यवसाय इकाई के रूप में संदर्भित करता है. |

|

स्थानीय. उपयोगकर्ता, उपयोगकर्ता की व्यावसायिक इकाई में रिकॉर्ड तक पहुंच सकते हैं। जिन उपयोगकर्ताओं के पास स्थानीय पहुंच है, उन्हें स्वचालित रूप से मूल पहुंच प्राप्त हो जाती है। क्योंकि यह पहुँच स्तर संपूर्ण व्यवसाय इकाई में जानकारी तक पहुँच प्रदान करता है, इसलिए इसे संगठन की डेटा सुरक्षा योजना से मेल खाने के लिए सीमित किया जाना चाहिए. यह पहुँच स्तर आमतौर पर उन प्रबंधकों के लिए आरक्षित होता है जिनके पास व्यवसाय इकाई में अधिकार होते हैं. अनुप्रयोग इस पहुँच स्तर को व्यवसाय इकाई के रूप में संदर्भित करता है. |

|

बुनियादी. उपयोगकर्ता अपने स्वामित्व वाले रिकॉर्ड, संगठन के साथ साझा किए गए ऑब्जेक्ट, उनके साथ साझा किए गए ऑब्जेक्ट, तथा उस टीम के साथ साझा किए गए ऑब्जेक्ट तक पहुंच सकते हैं जिसके वे सदस्य हैं। यह विक्रय और सेवा प्रतिनिधियों के लिए पहुँच का सामान्य स्तर है. अनुप्रयोग इस पहुँच स्तर को उपयोगकर्ता के रूप में संदर्भित करता है. |

|

कोई नहीं. किसी भी पहुँच की अनुमति नहीं है. |

महत्त्वपूर्ण

यह सुनिश्चित करने के लिए कि उपयोगकर्ता वेब अनुप्रयोग के सभी क्षेत्रों को देख और एक्सेस कर सकें, जैसे कि तालिका प्रपत्र, नेविगेशन बार और कमांड बार, संगठन में सभी सुरक्षा भूमिकाओं में पढ़ने का विशेषाधिकार शामिल होना चाहिए। Web Resource मेज़। उदाहरण के लिए, पढ़ने की अनुमति के बिना, कोई उपयोगकर्ता ऐसा फ़ॉर्म नहीं खोल सकता जिसमें वेब संसाधन शामिल हो और उसे इस तरह का त्रुटि संदेश दिखाई देता है: " prvReadWebResource विशेषाधिकार गुम है." सुरक्षा भूमिका बनाने या संपादित करने के बारे में अधिक जानें.

रिकॉर्ड-स्तरीय विशेषाधिकार

Power Apps और Dynamics 365 ग्राहक सहभागिता ऐप किसी उपयोगकर्ता के पास किसी विशिष्ट रिकॉर्ड या रिकॉर्ड प्रकार तक पहुँच के स्तर को निर्धारित करने के लिए रिकॉर्ड-स्तरीय विशेषाधिकारों का उपयोग करते हैं.

निम्न तालिका उन रिकॉर्ड-स्तरीय विशेषाधिकारों का वर्णन करती है जिन्हें आप सुरक्षा भूमिका में प्रदान कर सकते हैं। सभी मामलों में, कौन सा रिकॉर्ड विशेषाधिकार लागू होता है यह सुरक्षा भूमिका में परिभाषित अनुमति के पहुँच स्तर पर निर्भर करता है।

| विशेषाधिकार | विवरण |

|---|---|

| निर्माण करें | नया रिकॉर्ड बनाने के लिए आवश्यक |

| पठित | सामग्री देखने के लिए रिकॉर्ड खोलना आवश्यक है |

| लिखें | रिकॉर्ड में परिवर्तन करने के लिए आवश्यक |

| हटाएं | किसी रिकॉर्ड को स्थायी रूप से हटाने के लिए आवश्यक |

| जोड़ें | वर्तमान रिकॉर्ड को किसी अन्य रिकॉर्ड के साथ संबद्ध करने के लिए आवश्यक; उदाहरण के लिए, यदि उपयोगकर्ताओं के पास किसी नोट पर संलग्न करने के अधिकार हैं, तो वे नोट को किसी अवसर से संलग्न कर सकते हैं अनेक-से-अनेक संबंध के मामले में, उपयोगकर्ता के पास संबद्ध या असंबद्ध दोनों तालिकाओं के लिए परिशिष्ट विशेषाधिकार होना चाहिए। |

| इसके पीछे जोड़ें | किसी रिकॉर्ड को वर्तमान रिकॉर्ड के साथ संबद्ध करना आवश्यक है; उदाहरण के लिए, यदि उपयोगकर्ताओं के पास किसी अवसर पर Append To अधिकार हैं, तो वे अवसर में नोट जोड़ सकते हैं |

| असाइन करें | किसी अन्य उपयोगकर्ता को रिकॉर्ड का स्वामित्व देना आवश्यक है |

| शेयर करना* | अपनी पहुँच बनाए रखते हुए किसी अन्य उपयोगकर्ता को रिकॉर्ड तक पहुँच प्रदान करना आवश्यक है |

*रिकॉर्ड का स्वामी या वह व्यक्ति जिसके पास रिकॉर्ड पर साझा करने का विशेषाधिकार है, वह उसे अन्य उपयोगकर्ताओं या टीमों के साथ साझा कर सकता है। शेयरिंग विशिष्ट रिकॉर्ड के लिए पढ़ना , लिखना, हटाना, आगे जोड़ना, असाइन और विशेषाधिकार जोड़ सकते है. टीमों का उपयोग मुख्य रूप से उन रिकार्डों को साझा करने के लिए किया जाता है, जिन तक टीम के सदस्य सामान्यतः नहीं पहुंच पाते। सुरक्षा, उपयोगकर्ताओं और टीमों के बारे में अधिक जानें.

किसी विशेष रिकॉर्ड के लिए पहुँच को हटाना संभव नहीं है. सुरक्षा भूमिका विशेषाधिकार में कोई भी परिवर्तन उस प्रकार के सभी रिकॉर्ड पर लागू होता है।

टीम के सदस्य का विशेषाधिकार इनहेरिटेंस

आप यह निर्धारित कर सकते हैं कि जब किसी उपयोगकर्ता को टीम के सदस्य के रूप में या सीधे व्यक्तिगत रूप से विशेषाधिकार प्रदान किए जाते हैं, तो उन्हें किस प्रकार विशेषाधिकार प्रदान किए जाएंगे।

उपयोगकर्ता विशेषाधिकार: सुरक्षा भूमिका असाइन किए जाने पर उपयोगकर्ता को ये विशेषाधिकार सीधे प्रदान किए जाते हैं। उपयोगकर्ता स्वयं को स्वामी मानकर रिकॉर्ड बना सकते हैं। वे उन अभिलेखों तक पहुंच सकते हैं जिन्हें उन्होंने बनाया था या जिनके वे स्वामी थे, जब उन्हें 'निर्माण और पठन' के लिए मूल पहुंच स्तर दिया गया था। यह सेटिंग नई सुरक्षा भूमिकाओं के लिए डिफ़ॉल्ट है.

टीम विशेषाधिकार: उपयोगकर्ता को ये विशेषाधिकार टीम के सदस्य के रूप में प्रदान किए जाते हैं। जिन टीम सदस्यों के पास स्वयं के उपयोगकर्ता विशेषाधिकार नहीं हैं, वे टीम को स्वामी बनाकर रिकॉर्ड बना सकते हैं। यदि उन्हें क्रिएट और रीड के लिए बेसिक एक्सेस लेवल दिया गया है, तो वे टीम के स्वामित्व वाले रिकॉर्ड तक पहुंच सकते हैं।

नोट

मई 2019 में टीम सदस्य के विशेषाधिकार विरासत सुविधा के रिलीज़ होने से पहले, सुरक्षा भूमिकाएँ टीम विशेषाधिकार के रूप में व्यवहार करती थीं। उस रिलीज़ से पहले बनाई गई सुरक्षा भूमिकाएँ टीम विशेषाधिकार के रूप में सेट की जाती हैं, और उसके बाद बनाई गई सुरक्षा भूमिकाएँ डिफ़ॉल्ट रूप से उपयोगकर्ता विशेषाधिकार के रूप में सेट की जाती हैं.

टीम के सदस्यों को सीधे बेसिक-स्तरीय पहुँच विशेषाधिकार प्रदान करने के लिए सुरक्षा भूमिका सेट किया जा सकता है। जब एक विशेषाधिकार इनहेरिटेंस सुरक्षा भूमिका किसी उपयोगकर्ता को असाइन की जाती है, तो उपयोगकर्ता को सीधे सभी विशेषाधिकार प्राप्त होते हैं, विशेषाधिकार इनहेरिटेंस के बिना सुरक्षा भूमिका की तरह ही. जब टीम के सदस्यों को 'निर्माण' के लिए मूल पहुँच स्तर दिया जाता है, तो वे स्वयं को स्वामी मानकर रिकॉर्ड बना सकते हैं तथा टीम को स्वामी मानकर रिकॉर्ड बना सकते हैं। जब उन्हें पढ़ने के लिए बेसिक पहुंच स्तर दिया जाता है, तो वे उन रिकार्डों तक पहुंच सकते हैं जो उनके और टीम दोनों के स्वामित्व में हैं। यह विशेषाधिकार विरासत भूमिका स्वामी और Microsoft Entra आईडी समूह टीमों पर लागू होती है।

Power Platform व्यवस्थापक केंद्र में लॉग इन करें, नेविगेशन फलक में पर्यावरण का चयन करें, और फिर एक परिवेश का चयन करें.

सेटिंग>उपयोगकर्ता + अनुमतियाँ>सुरक्षा भूमिकाएँ चुनें.

नया चुनें.

नए सुरक्षा भूमिका का नाम दर्ज करें.

सदस्य विशेषाधिकार उत्तराधिकार सूची का चयन करें, और फिर प्रत्यक्ष उपयोगकर्ता/मूलभूत पहुँच स्तर और टीम विशेषाधिकार का चयन करें.

प्रत्येक टैब पर जाएं और प्रत्येक तालिका पर उपयुक्त विशेषाधिकार सेट करें.

किसी विशेषाधिकार के लिए पहुँच स्तर बदलने के लिए, पहुँच स्तर प्रतीक को तब तक चुनते रहें जब तक आपको इच्छित प्रतीक न दिखाई दे। उपलब्ध पहुँच स्तर इस बात पर निर्भर करते हैं कि रिकॉर्ड प्रकार संगठन के स्वामित्व में है या उपयोगकर्ता के स्वामित्व में.

आप सदस्य के विशेषाधिकार उत्तराधिकार में केवल मूल-स्तर के विशेषाधिकारों का चयन कर सकते हैं। यदि आपको किसी चाइल्ड बिजनेस यूनिट तक पहुंच प्रदान करने की आवश्यकता है, तो विशेषाधिकार को डीप तक बढ़ाएं। उदाहरण के लिए, आपको समूह टीम को सुरक्षा भूमिका असाइन करना होगा और आप चाहते हैं कि समूह के सदस्य खाते में जोड़ सकें। सुरक्षा भूमिका को बेसिक-स्तर के सदस्य के विशेषाधिकार उत्तराधिकार के साथ सेट करें। खाते में जोड़ें विशेषाधिकार को डीप पर सेट करें. ऐसा इसलिए है क्योंकि मूल विशेषाधिकार केवल उपयोगकर्ता की व्यावसायिक इकाई पर ही लागू होते हैं।

नोट

जुलाई 2024 से, किसी भूमिका की टीम सदस्य की विशेषाधिकार विरासत विशेषता अब प्रबंधित संपत्ति नहीं है। जब आप कोई ऐसा समाधान आयात करते हैं जिसमें सुरक्षा भूमिकाएँ हैं, तो यह विशेषता शामिल नहीं होती है.