Jelszó-visszaállítási folyamat beállítása az Azure Active Directory B2C-ben

Mielőtt hozzákezdene, a Szabályzattípus kiválasztása választóval válassza ki a beállított szabályzat típusát. Az Azure Active Directory B2C két módszert kínál annak meghatározására, hogy a felhasználók hogyan használják az alkalmazásokat: előre definiált felhasználói folyamatokon vagy teljesen konfigurálható egyéni szabályzatokon keresztül. A cikkben szereplő lépések különbözőek az egyes metódusok esetében.

A regisztráció és a bejelentkezési folyamat során a felhasználó az Elfelejtette a jelszavát? hivatkozással alaphelyzetbe állíthatja a saját jelszavát. Ez az önkiszolgáló jelszó-visszaállítási folyamat az Azure Active Directory B2C (Azure AD B2C) azon helyi fiókjaira vonatkozik, amelyek e-mail-címet vagy felhasználónevethasználnak jelszóval a bejelentkezéshez.

A jelszó-visszaállítási folyamat a következő lépéseket foglalja magában:

- A regisztrációs és bejelentkezési oldalon a felhasználó az Elfelejtette a jelszavát? hivatkozást választja. Az Azure AD B2C elindítja a jelszó-visszaállítási folyamatot.

- A következő megjelenő párbeszédpanelen a felhasználó megadja az e-mail-címét, majd kiválasztja az Ellenőrző kód küldése lehetőséget. Az Azure AD B2C ellenőrző kódot küld a felhasználó e-mail-fiókjába. A felhasználó átmásolja az ellenőrző kódot az e-mailből, beírja a kódot az Azure AD B2C jelszó-visszaállítási párbeszédpaneljén, majd kiválasztja a Kód ellenőrzése lehetőséget.

- A felhasználó ezután megadhat egy új jelszót. (Az e-mail ellenőrzése után a felhasználó továbbra is kiválaszthatja a E-mail módosítása gomb; lásd : E-mail módosítása gomb elrejtése.)

Tipp.

A felhasználó az önkiszolgáló jelszó-visszaállítási folyamattal módosíthatja a jelszavát, ha elfelejti a jelszavát, és vissza szeretné állítani azt. A következő felhasználói folyamatok közül is választhat:

- Ha egy felhasználó ismeri a jelszavát, és módosítani szeretné azt, használjon jelszómódosítási folyamatot.

- Ha arra szeretné kényszeríteni a felhasználót, hogy állítsa alaphelyzetbe a jelszavát (például amikor először jelentkezik be, amikor a rendszergazda visszaállította a jelszavát, vagy miután véletlenszerű jelszavakkal migrálta őket az Azure AD B2C-be), használjon kényszerített jelszó-visszaállítási folyamatot.

Az e-mail módosítása gomb alapértelmezett neve a selfAsserted.html-bena changeclaims. A gomb nevének megkereséséhez a regisztrációs lapon vizsgálja meg az oldal forrását egy böngészőeszközzel, például az Ellenőrzés eszközzel.

Előfeltételek

- Hozzon létre egy felhasználói folyamatot , hogy a felhasználók regisztrálhassák és bejelentkezhessenek az alkalmazásba.

- Webalkalmazás regisztrálása.

- Az Egyéni szabályzatok használatának első lépései az Active Directory B2C-ben

- Webalkalmazás regisztrálása.

Az e-mail módosítása gomb elrejtése

Az e-mail ellenőrzése után a felhasználó továbbra is kiválaszthatja az E-mail módosítása lehetőséget, megadhat egy másik e-mail-címet, majd megismételheti az e-mail-ellenőrzést. Ha el szeretné rejteni az E-mail módosítása gombot, módosíthatja a CSS-t, hogy elrejtse a kapcsolódó HTML-elemeket a párbeszédpanelen. Hozzáadhatja például a következő CSS-bejegyzést a selfAsserted.html fájlhoz, és HTML-sablonok használatával testre szabhatja a felhasználói felületet:

<style type="text/css">

.changeClaims

{

visibility: hidden;

}

</style>

Önkiszolgáló jelszó-visszaállítás (ajánlott)

Az új jelszó-visszaállítási felület már része a regisztrációs vagy bejelentkezési szabályzatnak. Amikor a felhasználó az Elfelejtette a jelszót? hivatkozást választja, a rendszer azonnal elküldi őket az Elfelejtett jelszó felületre. Az alkalmazásnak már nem kell kezelnie a AADB2C90118 hibakódot, és nincs szükség külön szabályzatra a jelszó-visszaállításhoz.

Az önkiszolgáló jelszó-visszaállítási felület konfigurálható a bejelentkezéshez (ajánlott) vagy a regisztrációhoz és a bejelentkezési (ajánlott) felhasználói folyamatokhoz. Ha nincs beállítva ilyen felhasználói folyamat, hozzon létre egy regisztrációs vagy bejelentkezési felhasználói folyamatot.

Az önkiszolgáló jelszó-visszaállítás beállítása a regisztrációs vagy bejelentkezési felhasználói folyamathoz:

- Jelentkezzen be az Azure Portalra.

- Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

- Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

- Válassza ki a felhasználói folyamatokat.

- Válassza ki a testre szabni kívánt (ajánlott típusú) regisztrációs vagy bejelentkezési felhasználói folyamatot.

- A Gépház menüben válassza a Tulajdonságok lehetőséget.

- A Jelszókonfiguráció területen válassza az Önkiszolgáló jelszó-visszaállítás lehetőséget.

- Válassza a Mentés parancsot.

- A Bal oldali menü Testreszabás területén válassza a Lapelrendezések lehetőséget.

- A Lapelrendezés verziója területen válassza a 2.1.3-at vagy újabb verziót.

- Válassza a Mentés parancsot.

Az alábbi szakaszok azt ismertetik, hogyan adhat hozzá önkiszolgáló jelszóélményt egy egyéni szabályzathoz. A minta az egyéni szabályzat kezdőcsomagjában található szabályzatfájlokon alapul.

Tipp.

A GitHubon a Regisztrációs és bejelentkezési jelszó-visszaállítási szabályzat teljes mintáját találja.

Jelzi, hogy egy felhasználó az Elfelejtette a jelszót választotta? Link

Ha azt szeretné jelezni a szabályzatnak, hogy egy felhasználó az Elfelejtette a jelszavát? hivatkozást választotta, adjon meg logikai jogcímet. A jogcím használatával irányíthatja a felhasználói folyamatot az Elfelejtett jelszó technikai profilhoz. A jogcím a jogkivonatra is kibocsátható, így az alkalmazás észleli, hogy a felhasználó az Elfelejtett jelszó felhasználói folyamat használatával jelentkezett be.

A jogcímek deklarálása a jogcímsémában. Nyissa meg a szabályzat bővítményfájlját például a SocialAndLocalAccounts/TrustFrameworkExtensions.xml fájlban.

Keresse meg a BuildingBlocks elemet. Ha az elem nem létezik, adja hozzá.

Keresse meg a ClaimsSchema elemet. Ha az elem nem létezik, adja hozzá.

Adja hozzá a következő jogcímet a ClaimsSchema elemhez.

<!-- <BuildingBlocks> <ClaimsSchema> --> <ClaimType Id="isForgotPassword"> <DisplayName>isForgotPassword</DisplayName> <DataType>boolean</DataType> <AdminHelpText>Whether the user has selected Forgot your Password</AdminHelpText> </ClaimType> <!-- </ClaimsSchema> </BuildingBlocks> -->

A lapelrendezés verziójának frissítése

A lapelrendezés 2.1.2-es verziója szükséges az önkiszolgáló jelszó-visszaállítási folyamat engedélyezéséhez a regisztrációs vagy bejelentkezési folyamat során. A lapelrendezés verziójának frissítése:

Nyissa meg a szabályzat alapfájlját, például a SocialAndLocalAccounts/TrustFrameworkBase.xml fájlt.

Keresse meg a BuildingBlocks elemet. Ha az elem nem létezik, adja hozzá.

Keresse meg a ContentDefinitions elemet. Ha az elem nem létezik, adja hozzá.

Módosítsa a DataURI elemet a ContentDefinition elemen belül úgy, hogy az azonosító

api.signuporsigninlegyen:<!-- <BuildingBlocks> <ContentDefinitions> --> <ContentDefinition Id="api.signuporsignin"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:2.1.2</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Technikai profilok hozzáadása

A jogcímátalakítás technikai profilja hozzáfér a jogcímhez isForgotPassword . A technikai profilra később hivatkozunk. A meghíváskor a jogcím értékét a isForgotPassword következőre trueállítja be: .

- Nyissa meg a szabályzat bővítményfájlját például a SocialAndLocalAccounts/TrustFrameworkExtensions.xml fájlban.

- Keresse meg a ClaimsProviders elemet (ha az elem nem létezik, hozza létre), majd adja hozzá a következő jogcímszolgáltatót:

<!--

<ClaimsProviders> -->

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="ForgotPassword">

<DisplayName>Forgot your password?</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ClaimsTransformationProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="isForgotPassword" DefaultValue="true" AlwaysUseDefaultValue="true"/>

</OutputClaims>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" />

</TechnicalProfile>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<Metadata>

<Item Key="setting.forgotPasswordLinkOverride">ForgotPasswordExchange</Item>

</Metadata>

</TechnicalProfile>

<TechnicalProfile Id="LocalAccountWritePasswordUsingObjectId">

<UseTechnicalProfileForSessionManagement ReferenceId="SM-AAD" />

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

<!--

</ClaimsProviders> -->

A SelfAsserted-LocalAccountSignin-Email technikai profilbeállítás.forgotPasswordLinkOverridehatározza meg a felhasználói folyamat során végrehajtott jelszó-visszaállítási jogcímcserét.

A LocalAccountWritePasswordUsingObjectId technikai profil UseTechnicalProfileForSessionManagementSM-AAD munkamenet-kezelő szükséges ahhoz, hogy a felhasználó előre formázhassa a későbbi bejelentkezéseket sikeres SSO-feltételek mellett.

A jelszó-visszaállítás alútjának hozzáadása

A felhasználó most már bejelentkezhet, regisztrálhat és új jelszót állíthat be a felhasználói folyamat során. A felhasználói folyamat jobb rendszerezéséhez használhat egy alfolyamatot a jelszó-visszaállítási folyamat kezeléséhez.

Az alút a felhasználói folyamatból hívható meg, és végrehajtja azokat a lépéseket, amelyek a jelszó-visszaállítási felületet biztosítják a felhasználónak. Használja az Call alúttípust úgy, hogy amikor az alút befejeződött, a rendszer visszavezényli a vezérlést az alutazást kezdeményező vezénylési lépéshez.

- Nyissa meg a szabályzat bővítményfájlját, például a SocialAndLocalAccounts/TrustFrameworkExtensions.xml fájlt.

- Keresse meg a SubJourneys elemet. Ha az elem nem létezik, adja hozzá a User Journeys elem után. Ezután adja hozzá a következő alútmutatót:

<!--

<SubJourneys>-->

<SubJourney Id="PasswordReset" Type="Call">

<OrchestrationSteps>

<!-- Validate user's email address. -->

<OrchestrationStep Order="1" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="PasswordResetUsingEmailAddressExchange" TechnicalProfileReferenceId="LocalAccountDiscoveryUsingEmailAddress" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Collect and persist a new password. -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="NewCredentials" TechnicalProfileReferenceId="LocalAccountWritePasswordUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

</OrchestrationSteps>

</SubJourney>

<!--

</SubJourneys>-->

A felhasználói folyamat előkészítése

Ezután az Elfelejtett jelszó? hivatkozás az Elfelejtett jelszó alútvonalhoz való csatlakoztatásához hivatkoznia kell az Elfelejtett jelszó alútvonal azonosítójára a CombinedSignInAndSignUp lépés ClaimsProviderSelection elemében.

Ha nem rendelkezik a CombinedSignInAndSignUp lépéssel rendelkező egyéni felhasználói folyamatával, hajtsa végre az alábbi lépéseket egy meglévő regisztrációs vagy bejelentkezési felhasználói folyamat duplikálásához. Ellenkező esetben folytassa a következő szakaszt.

- A kezdőcsomagban nyissa meg az TrustFrameworkBase.xml fájlt, például a SocialAndLocalAccounts/TrustFrameworkBase.xml fájlt.

- Keresse meg és másolja ki a UserJourney elem teljes tartalmát, amely tartalmazza

Id="SignUpOrSignIn"a elemet. - Nyissa meg az TrustFrameworkExtensions.xml fájlt, például a SocialAndLocalAccounts/TrustFrameworkExtensions.xml fájlt, és keresse meg a UserJourneys elemet. Ha az elem nem létezik, hozza létre.

- Hozzon létre egy gyermekelemet a UserJourneys elemből a 2. lépésben másolt UserJourney elem teljes tartalmának beillesztésével.

- Nevezze át a felhasználói folyamat azonosítóját. For example,

Id="CustomSignUpSignIn".

az Elfelejtett jelszó hivatkozás Csatlakozás az Elfelejtett jelszó alútra

A felhasználói folyamat során jogcímproviderSelection-ként jelölheti az Elfelejtett jelszó alutazást. Az elem hozzáadásával összekapcsolja az Elfelejtett jelszó? hivatkozást az Elfelejtett jelszó alútra.

Nyissa meg az TrustFrameworkExtensions.xml fájlt, például a SocialAndLocalAccounts/TrustFrameworkExtensions.xml fájlt.

A felhasználói folyamat során keresse meg a vezénylési lépés azon elemét, amely tartalmazza

Type="CombinedSignInAndSignUp"vagyType="ClaimsProviderSelection". Általában ez az első vezénylési lépés. A ClaimsProviderSelections elem tartalmazza azoknak az identitásszolgáltatóknak a listáját, amelyekkel a felhasználó bejelentkezhet. Adja hozzá a következő sort:<ClaimsProviderSelection TargetClaimsExchangeId="ForgotPasswordExchange" />A következő vezénylési lépésben adjon hozzá egy ClaimsExchange elemet a következő sor hozzáadásával:

<ClaimsExchange Id="ForgotPasswordExchange" TechnicalProfileReferenceId="ForgotPassword" />Adja hozzá a következő vezénylési lépést az aktuális és a következő lépés között. A hozzáadott új vezénylési lépés ellenőrzi, hogy létezik-e az isForgotPassword jogcím. Ha a jogcím létezik, meghívja a jelszó-visszaállítási alutat.

<OrchestrationStep Order="3" Type="InvokeSubJourney"> <Preconditions> <Precondition Type="ClaimsExist" ExecuteActionsIf="false"> <Value>isForgotPassword</Value> <Action>SkipThisOrchestrationStep</Action> </Precondition> </Preconditions> <JourneyList> <Candidate SubJourneyReferenceId="PasswordReset" /> </JourneyList> </OrchestrationStep>Az új vezénylési lépés hozzáadása után az 1 és N közötti egész számok kihagyása nélkül számozza újra a lépéseket egymás után.

A végrehajtandó felhasználói folyamat beállítása

Most, hogy módosított vagy létrehozott egy felhasználói folyamatot, a Függő entitás szakaszban adja meg azt az utat, amelyet az Azure AD B2C végrehajt ehhez az egyéni szabályzathoz.

Nyissa meg a Függő entitás elemet tartalmazó fájlt, például a SocialAndLocalAccounts/SignUpOrSignin.xml fájlt.

A RelyingParty elemben keresse meg a DefaultUserJourney elemet.

Frissítse a DefaultUserJourney referenciaazonosítót annak a felhasználói folyamatnak az azonosítójára, amelyben hozzáadta a ClaimsProviderSelections elemet.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Az Elfelejtett jelszó folyamat jelzése az alkalmazásba

Előfordulhat, hogy az alkalmazásnak észlelnie kell, hogy a felhasználó bejelentkezett-e az Elfelejtett jelszó felhasználói folyamat használatával. Az isForgotPassword jogcím egy logikai értéket tartalmaz, amely azt jelzi, hogy igen. A jogcím kibocsátható az alkalmazásnak küldött jogkivonatban. Ha szükséges, adja hozzá az isForgotPassword parancsot a függő entitás szakasz kimeneti jogcíméhez. Az alkalmazás ellenőrizheti az isForgotPassword jogcímet annak megállapításához, hogy a felhasználó visszaállítja-e a jelszavát.

<RelyingParty>

<OutputClaims>

...

<OutputClaim ClaimTypeReferenceId="isForgotPassword" DefaultValue="false" />

</OutputClaims>

</RelyingParty>

Az egyéni szabályzat feltöltése

- Jelentkezzen be az Azure Portalra.

- Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Könyvtárak + előfizetések menüből.

- Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

- A Szabályzatok menüben válassza az Identity Experience Framework lehetőséget.

- Válassza az Egyéni szabályzat feltöltése lehetőséget. A következő sorrendben töltse fel a módosított szabályzatfájlokat:

- A szabályzat alapfájlja, például a TrustFrameworkBase.xml.

- A bővítményházirend, például : TrustFrameworkExtensions.xml.

- A függő entitás házirendje, például SignUpSignIn.xml.

A jelszó-visszaállítási folyamat tesztelése

- Válassza ki a tesztelni kívánt regisztrációs vagy bejelentkezési felhasználói folyamatot (ajánlott típus).

- Válassza a Felhasználói folyamat futtatása lehetőséget.

- Alkalmazás esetén válassza ki a webapp1 nevű webalkalmazást, amelyet korábban regisztrált. A Válasz URL-címnek meg kell jelennie

https://jwt.ms. - Válassza a Felhasználói folyamat futtatása lehetőséget.

- A regisztrációs vagy bejelentkezési oldalon válassza az Elfelejtette a jelszavát? lehetőséget.

- Ellenőrizze a korábban létrehozott fiók e-mail-címét, majd válassza a Folytatás lehetőséget.

- A megjelenő párbeszédpanelen módosítsa a felhasználó jelszavát, majd válassza a Folytatás lehetőséget. A rendszer visszaadja a jogkivonatot,

https://jwt.msés a böngésző megjeleníti. - Ellenőrizze a visszatérési jogkivonat isForgotPassword jogcímértékét. Ha létezik, és be van állítva

true, a felhasználó visszaállította a jelszót.

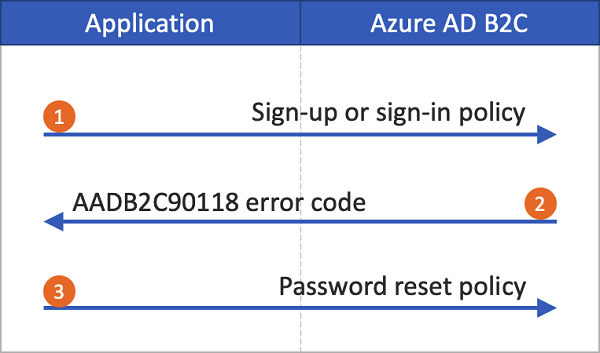

Jelszó-visszaállítási szabályzat (örökölt)

Ha az önkiszolgáló jelszó-visszaállítási felület nincs engedélyezve, a hivatkozás kiválasztása nem indítja el automatikusan a jelszó-visszaállítási felhasználói folyamatot. Ehelyett a rendszer visszaadja a hibakódot AADB2C90118 az alkalmazásnak. Az alkalmazásnak a hibakódot úgy kell kezelnie, hogy újraincializálja a hitelesítési kódtárat egy Azure AD B2C jelszó-visszaállítási felhasználói folyamat hitelesítéséhez.

Az alábbi ábra a folyamatot mutatja be:

Az alkalmazásban a felhasználó a Bejelentkezés lehetőséget választja. Az alkalmazás engedélyezési kérelmet kezdeményez, és átirányítja az Azure AD B2C-be, hogy a felhasználó befejezhesse a bejelentkezést. Az engedélyezési kérelem megadja a regisztrációs vagy bejelentkezési szabályzat nevét, például B2C_1_signup_signin.

A felhasználó az Elfelejtette a jelszót? hivatkozást választja. Az Azure AD B2C visszaadja a

AADB2C90118hibakódot az alkalmazásnak.Az alkalmazás kezeli a hibakódot, és új engedélyezési kérelmet kezdeményez. Az engedélyezési kérelem megadja a jelszó-visszaállítási házirend nevét, például B2C_1_pwd_reset.

Egy alapszintű ASP.NET mintát láthat, amely bemutatja, hogyan kapcsolódik a felhasználói folyamatokhoz.

Új jelszó kérése felhasználói folyamat létrehozása

Ha azt szeretné, hogy az alkalmazás felhasználói visszaállíthassák a jelszavukat, hozzon létre egy jelszó-visszaállítási felhasználói folyamatot:

- Az Azure Portalon nyissa meg az Azure AD B2C-bérlő áttekintését.

- A Házirendek bal oldali menüjében válassza a Felhasználói folyamatok, majd az Új felhasználói folyamat lehetőséget.

- A Felhasználói folyamat létrehozása területen válassza a Jelszó kérése felhasználói folyamatot.

- A Verzió kiválasztása csoportban válassza az Ajánlott, majd a Létrehozás lehetőséget.

- A Név mezőbe írja be a felhasználói folyamat nevét. Például: passwordreset1.

- Identitásszolgáltatók esetén engedélyezze a jelszó alaphelyzetbe állítását felhasználónév vagy jelszó kérése e-mail-cím használatával.

- A Többtényezős hitelesítés csoportban, ha azt szeretné, hogy a felhasználók egy második hitelesítési módszerrel igazolják az identitásukat, válassza ki a metódus típusát, és hogy mikor kényszerítse ki a többtényezős hitelesítést. További információ.

- Ha feltételes hozzáférési szabályzatokat konfigurált az Azure AD B2C-bérlőhöz, és ebben a felhasználói folyamatban szeretné használni őket, jelölje be a Feltételes hozzáférési szabályzatok kikényszerítése jelölőnégyzetet. Nem kell megadnia a szabályzat nevét. További információ.

- Az Alkalmazásjogcímek csoportban válassza a Továbbiak megjelenítése lehetőséget. Válassza ki az alkalmazásnak visszaküldött engedélyezési jogkivonatokban visszaadni kívánt jogcímeket. Válassza például a Felhasználó objektumazonosítója lehetőséget.

- Válassza az OK lehetőséget.

- Válassza a Létrehozás lehetőséget a felhasználói folyamat hozzáadásához. A B2C_1 előtagja automatikusan hozzáadódik a névhez.

A felhasználói folyamat tesztelése

A felhasználói folyamat tesztelése:

- Válassza ki a létrehozott felhasználói folyamatot. A felhasználói folyamat áttekintési oldalán válassza a Felhasználói folyamat futtatása lehetőséget.

- Az Alkalmazás esetében válassza ki a tesztelni kívánt webalkalmazást, például a webapp1 nevű alkalmazást, ha korábban regisztrálta. A válasz URL-címének meg kell lennie

https://jwt.ms. - Válassza a Felhasználói folyamat futtatása lehetőséget, ellenőrizze annak a fióknak az e-mail-címét, amelyhez alaphelyzetbe szeretné állítani a jelszót, majd válassza a Folytatás lehetőséget.

- Módosítsa a jelszót, majd válassza a Folytatás lehetőséget. A rendszer visszaadja a jogkivonatot,

https://jwt.msés a böngésző megjeleníti.

Új jelszó kérésére vonatkozó szabályzat létrehozása

Az egyéni szabályzatok olyan XML-fájlok, amelyeket feltölt az Azure AD B2C-bérlőbe a felhasználói folyamatok definiálásához. Olyan kezdőcsomagokat biztosítunk, amelyek több előre elkészített szabályzatot is tartalmaznak, beleértve a regisztrációt és a bejelentkezést, a jelszó-visszaállítást és a profilszerkesztési szabályzatokat. További információ: Ismerkedés az egyéni szabályzatokkal az Azure AD B2C-ben.

Az Azure AD B2C felhasználói folyamatainak és egyéni szabályzatainak hibaelhárítása

Az alkalmazásnak kezelnie kell az Azure B2C szolgáltatásból érkező bizonyos hibákat. Megtudhatja , hogyan háríthatja el az Azure AD B2C felhasználói folyamatait és egyéni szabályzatait.

Következő lépések

Állítson be egy kényszerített jelszó-visszaállítást.

Regisztráció és bejelentkezés beágyazott jelszó-visszaállítással.