Az Asignio konfigurálása az Azure Active Directory B2C-vel többtényezős hitelesítéshez

Megtudhatja, hogyan integrálhatja Microsoft Entra id (Azure AD B2C) hitelesítést az Asignióval. Ezzel az integrációval jelszó nélküli, helyreállítható biometrikus és többtényezős hitelesítést biztosíthat az ügyfeleknek. Az Asignio szabadalmaztatott Asignio-aláírást és élő arcellenőrzést használ a felhasználói hitelesítéshez. A módosítható biometrikus aláírás segít csökkenteni a jelszavakat, a csalásokat, az adathalászatot és a hitelesítő adatok újrafelhasználását mindencsatornás hitelesítéssel.

Előkészületek

Válasszon ki egy szabályzattípus-választót a házirendtípus beállításának jelzéséhez. Azure AD B2C két módszerrel határozza meg, hogyan használják a felhasználók az alkalmazásokat:

- Előre definiált felhasználói folyamatok

- Konfigurálható egyéni szabályzatok

A cikkben szereplő lépések az egyes metódusok esetében eltérnek.

További információ:

- Felhasználói folyamatok és egyéni szabályzatok áttekintése

- egyéni B2C-szabályzatok Azure AD áttekintése

Előfeltételek

Azure-előfizetés.

Ha nincs bekapcsolva, szerezzen be egy ingyenes Azure-fiókot

Az Azure-előfizetéshez társított Azure AD B2C-bérlő

Lásd : Oktatóanyag: Azure Active Directory B2C-bérlő létrehozása

Az Asignio által kiadott Asignio ügyfél-azonosító és titkos ügyfélkód.

Ezeket a jogkivonatokat a mobil- vagy webalkalmazások Asignio-beli regisztrálásával szerezheti be.

Egyéni szabályzatok esetén

Teljes oktatóanyag: Felhasználói folyamatok és egyéni szabályzatok létrehozása Azure AD B2C-ben

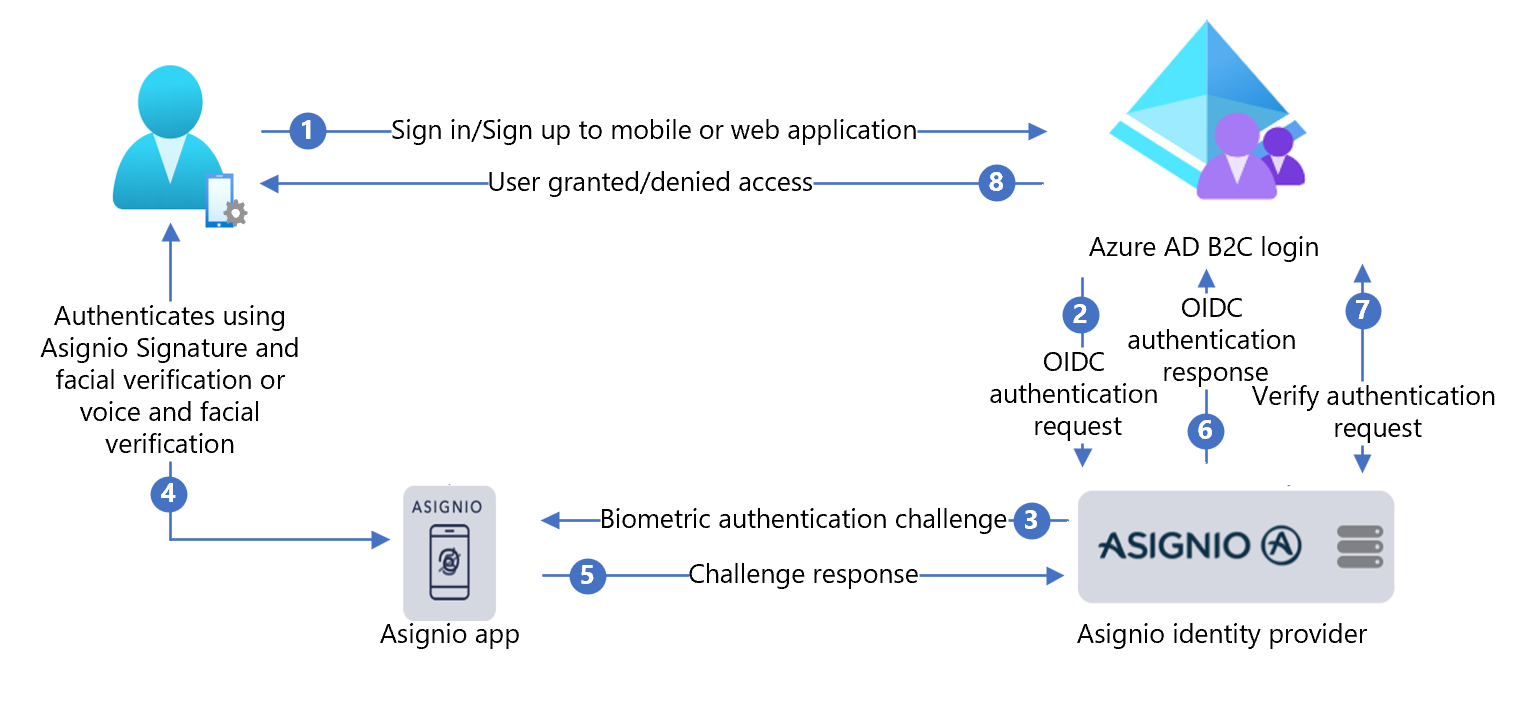

Forgatókönyv leírása

Ez az integráció a következő összetevőket tartalmazza:

- Azure AD B2C – a felhasználói hitelesítő adatokat ellenőrző engedélyezési kiszolgáló

- Webes vagy mobilalkalmazások – biztonságossá tétel az Asignio MFA-val

- Asignio webalkalmazás – aláírás biometrikus gyűjtemény a felhasználó érintőképernyős eszközén

Az alábbi ábra az implementációt szemlélteti.

- A felhasználó megnyitja Azure AD B2C bejelentkezési oldalát a mobil- vagy webalkalmazásán, majd bejelentkezik vagy regisztrál.

- Azure AD B2C egy OpenID Connect-kéréssel (OIDC) irányítja át a felhasználót az Asignióhoz.

- A rendszer átirányítja a felhasználót az Asignio webalkalmazásba biometrikus bejelentkezés céljából. Ha a felhasználó még nem regisztrálta az Asignio-aláírást, használhat egy EGYSZERI SMS-jelszót (OTP) a hitelesítéshez. A hitelesítés után a felhasználó egy regisztrációs hivatkozást kap az Asignio-aláírás létrehozásához.

- A felhasználó Asignio-aláírással és arc-ellenőrzéssel, illetve hang- és arcellenőrzéssel hitelesíti magát.

- A feladványra adott válasz Asigniónak szól.

- Az Asignio az OIDC-választ adja vissza Azure AD B2C-bejelentkezéshez.

- Azure AD B2C hitelesítési ellenőrzési kérést küld az Asigniónak a hitelesítési adatok fogadásának megerősítéséhez.

- A felhasználó hozzáférést kap vagy megtagadott az alkalmazáshoz.

Alkalmazás konfigurálása az Asignio használatával

Az alkalmazás Asignio-val való konfigurálása az Asignio partnerfelügyeleti webhelyével történik.

- Lépjen asignio.com Asignio partnerfelügyeleti lapjára, és kérjen hozzáférést a szervezet számára.

- Hitelesítő adatokkal jelentkezzen be az Asignio partnerfelügyeletébe.

- Hozzon létre egy rekordot a Azure AD B2C-alkalmazáshoz a Azure AD B2C-bérlő használatával. Ha Azure AD B2C-t használja az Asignióval, Azure AD A B2C kezeli a csatlakoztatott alkalmazásokat. Az Asignio-alkalmazások a Azure Portal lévő alkalmazásokat jelölik.

- Az Asignio partnerfelügyeleti webhelyén hozzon létre egy ügyfél-azonosítót és egy titkos ügyfélkulcsot.

- Jegyezze fel és tárolja az ügyfél-azonosítót és az ügyfélkulcsot. Ezeket később fogja használni. Az Asignio nem tárolja az ügyfélkulcsokat.

- Adja meg azt az átirányítási URI-t a webhelyen, amelybe a felhasználó a hitelesítés után visszakerül. Használja az alábbi URI-mintát.

[https://<your-b2c-domain>.b2clogin.com/<your-b2c-domain>.onmicrosoft.com/oauth2/authresp].

- Vállalati embléma feltöltése. Az Asignio-hitelesítésen jelenik meg, amikor a felhasználók bejelentkeznek.

Webalkalmazás regisztrálása Azure AD B2C-ben

Regisztrálja az alkalmazásokat egy ön által felügyelt bérlőben, majd használhatják Azure AD B2C-t.

További információ: Az Active Directory B2C-ben használható alkalmazástípusok

Ebben az oktatóanyagban egy olyan Microsoft-webalkalmazást regisztrál https://jwt.ms, amely dekódolt jogkivonat-tartalommal rendelkezik, amely nem hagyja el a böngészőt.

Webalkalmazás regisztrálása és az azonosító jogkivonat implicit engedélyezésének engedélyezése

Teljes oktatóanyag: Webalkalmazás regisztrálása az Azure Active Directory B2C-ben

Az Asignio konfigurálása identitásszolgáltatóként a Azure AD B2C-ben

Az alábbi utasításokért használja a Microsoft Entra-bérlőt az Azure-előfizetéssel.

- Jelentkezzen be a Azure Portal a Azure AD B2C-bérlő globális rendszergazdájaként.

- Az Azure Portal eszköztáron válassza a Címtárak + előfizetések lehetőséget.

- A Portál beállításai | A Címtárak és előfizetéseklistában keresse meg a Microsoft Entra könyvtárat.

- Válassza a Váltás lehetőséget.

- A Azure Portal bal felső sarkában válassza a Minden szolgáltatás lehetőséget.

- Keresse meg és válassza Azure AD B2C lehetőséget.

- A Azure Portal keresse meg és válassza Azure AD B2C elemet.

- A bal oldali menüben válassza az Identitásszolgáltatók lehetőséget.

- Válassza az Új OpenID Connect-szolgáltató lehetőséget.

- Válassza az Identitásszolgáltató típusa>OpenID Connect lehetőséget.

- A Név mezőbe írja be az Asignio-bejelentkezést vagy a választott nevet.

- A Metaadatok URL-címe mezőbe írja be a következőt

https://authorization.asignio.com/.well-known/openid-configuration: . - Az Ügyfél-azonosító mezőbe írja be a létrehozott ügyfél-azonosítót.

- Az Ügyfélkód mezőbe írja be a létrehozott titkos ügyfélkulcsot.

- A Hatókör területen használja az openid e-mail-profilt.

- A Válasz típusa mezőben használja a kódot.

- Válasz mód esetén használja a lekérdezést.

- A Domain hint (Tartomány-tipp) esetében használja a következőt

https://asignio.com: . - Válassza az OK lehetőséget.

- Válassza az Identitásszolgáltató jogcímeinek leképezése lehetőséget.

- A felhasználói azonosítóhoz használja a sub parancsot.

- A Megjelenítendő név mezőben használja a nevet.

- A Utónév mezőben használja a given_name.

- A Vezetéknév mezőnél használja a family_name.

- Email esetében használja az e-mail-címet.

- Kattintson a Mentés gombra.

SFelhasználói folyamat szabályzatának létrehozása

- A Azure AD B2C-bérlőben a Szabályzatok területen válassza a Felhasználói folyamatok lehetőséget.

- Válassza az Új felhasználói folyamat lehetőséget.

- Válassza a Regisztráció lehetőséget, és jelentkezzen be a felhasználói folyamat típusára.

- Válassza a Javasolt verzió lehetőséget.

- Válassza a Létrehozás lehetőséget.

- Adja meg a felhasználói folyamat nevét, például

AsignioSignupSignin: . - Az Identitásszolgáltatók területen a Helyi fiókok területen válassza a Nincs lehetőséget. Ez a művelet letiltja az e-mail- és jelszóhitelesítést.

- Egyéni identitásszolgáltatók esetén válassza ki a létrehozott Asignio Identitásszolgáltatót.

- Válassza a Létrehozás lehetőséget.

A felhasználói folyamat tesztelése

- A Azure AD B2C-bérlőben válassza a Felhasználói folyamatok lehetőséget.

- Válassza ki a létrehozott felhasználói folyamatot.

- Az Alkalmazás mezőben válassza ki a regisztrált webalkalmazást. A Válasz URL-cím a következő

https://jwt.ms: . - Válassza a Felhasználói folyamat futtatása lehetőséget.

- A rendszer átirányítja a böngészőt az Asignio bejelentkezési oldalára.

- Megjelenik egy bejelentkezési képernyő.

- Alul válassza az Asignio-hitelesítés lehetőséget.

Ha rendelkezik Asignio-aláírással, töltse ki a hitelesítésre vonatkozó kérést. Ha nem, adja meg az eszköz telefonszámát az SMS OTP-n keresztüli hitelesítéshez. Az Asignio Signature regisztrálásához használja a hivatkozást.

- A böngésző a következőre lesz átirányítva:

https://jwt.ms. Megjelenik Azure AD B2C által visszaadott tokentartalom.

Asignio szabályzatkulcs létrehozása

- Tárolja a létrehozott titkos ügyfélkulcsot a Azure AD B2C-bérlőben.

- Jelentkezzen be az Azure Portalra.

- A portál eszköztárán válassza a Címtárak + előfizetések lehetőséget.

- A Portál beállításai | A Címtárak és előfizetéseklistában keresse meg a Azure AD B2C-címtárat.

- Válassza a Váltás lehetőséget.

- A Azure Portal bal felső sarkában válassza a Minden szolgáltatás lehetőséget.

- Keresse meg és válassza Azure AD B2C lehetőséget.

- Az Áttekintés lapon válassza az Identity Experience Framework lehetőséget.

- Válassza a Szabályzatkulcsok lehetőséget.

- Válassza a Hozzáadás lehetőséget.

- A Beállítások területen válassza a Manuális lehetőséget.

- Adja meg a szabályzatkulcs nevét . A program hozzáfűzi az előtagot

B2C_1A_a kulcsnévhez. - A Titkos kód mezőbe írja be a feljegyzett titkos ügyfélkulcsot.

- A Kulcshasználat mezőben válassza az Aláírás lehetőséget.

- Válassza a Létrehozás lehetőséget.

Az Asignio konfigurálása identitásszolgáltatóként

Tipp

Mielőtt hozzákezdene, győződjön meg arról, hogy a Azure AD B2C-szabályzat konfigurálva van. Ha nem, kövesse az Egyéni szabályzat kezdőcsomagjában található utasításokat.

Ahhoz, hogy a felhasználók bejelentkezhessenek az Asignióval, definiálja az Asignio-t jogcímszolgáltatóként, amellyel Azure AD B2C kommunikál egy végponton keresztül. A végpont jogcímeket biztosít, Azure AD A B2C a felhasználó hitelesítésének ellenőrzésére használja a digitális azonosítót az eszközön.

Asignio hozzáadása jogcímszolgáltatóként

Szerezze be az egyéni szabályzat kezdőcsomagjait a GitHubról, majd frissítse a LocalAccounts kezdőcsomag XML-fájljait a Azure AD B2C-bérlő nevével:

Töltse le a zip active-directory-b2c-custom-policy-starterpack fájlt, vagy klónozza az adattárat:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackA LocalAccounts könyvtárban lévő fájlokban cserélje le a sztringet

yourtenanta Azure AD B2C-bérlő nevére.Nyissa meg a LocalAccounts/ TrustFrameworkExtensions.xml.

Keresse meg a ClaimsProviders elemet. Ha nincs ilyen, adja hozzá a gyökérelemhez.

TrustFrameworkPolicyAdjon hozzá egy új ClaimsProvidert az alábbi példához hasonlóan:

<ClaimsProvider> <Domain>contoso.com</Domain> <DisplayName>Asignio</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Asignio-Oauth2"> <DisplayName>Asignio</DisplayName> <Description>Login with your Asignio account</Description> <Protocol Name="OAuth2" /> <Metadata> <Item Key="ProviderName">authorization.asignio.com</Item> <Item Key="authorization_endpoint">https://authorization.asignio.com/authorize</Item> <Item Key="AccessTokenEndpoint">https://authorization.asignio.com/token</Item> <Item Key="ClaimsEndpoint">https://authorization.asignio.com/userinfo</Item> <Item Key="ClaimsEndpointAccessTokenName">access_token</Item> <Item Key="BearerTokenTransmissionMethod">AuthorizationHeader</Item> <Item Key="HttpBinding">POST</Item> <Item Key="scope">openid profile email</Item> <Item Key="UsePolicyInRedirectUri">0</Item> <!-- Update the Client ID below to the Asignio Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="IncludeClaimResolvingInClaimsHandling">true</Item> <!-- trying to add additional claim--> <!--Insert b2c-extensions-app application ID here, for example: 11111111-1111-1111-1111-111111111111--> <Item Key="11111111-1111-1111-1111-111111111111"></Item> <!--Insert b2c-extensions-app application ObjectId here, for example: 22222222-2222-2222-2222-222222222222--> <Item Key="22222222-2222-2222-2222-222222222222"></Item> <!-- The key below allows you to specify each of the Azure AD tenants that can be used to sign in. Update the GUIDs below for each tenant. --> <!--<Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/11111111-1111-1111-1111-111111111111</Item>--> <!-- The commented key below specifies that users from any tenant can sign-in. Uncomment if you would like anyone with an Azure AD account to be able to sign in. --> <Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_AsignioSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" DefaultValue="https://authorization.asignio.com" /> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="{oauth2:access_token}" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Állítsa be a client_id a feljegyzett Asignio-alkalmazásazonosítóval.

Frissítse client_secret szakaszt a létrehozott szabályzatkulccsal. Például:

B2C_1A_AsignioSecret<Key Id="client_secret" StorageReferenceId="B2C_1A_AsignioSecret" />Mentse a módosításokat.

Felhasználói folyamat hozzáadása

Az identitásszolgáltató nem szerepel a bejelentkezési oldalakon.

- Ha egyéni felhasználói folyamattal rendelkezik, folytassa a függő entitás házirendjének konfigurálásával, ellenkező esetben másolja a sablonfelhasználói folyamatot:

- A kezdőcsomagban nyissa meg a LocalAccounts/TrustFrameworkBase.xml.

- Keresse meg és másolja ki a UserJourney elem tartalmát, amely tartalmazza a következőt

Id=SignUpOrSignIn: . - Nyissa meg a LocalAccounts/ TrustFrameworkExtensions.xml.

- Keresse meg a UserJourneys elemet. Ha nincs ilyen, adjon hozzá egyet.

- Illessze be a UserJourney elem tartalmát a UserJourneys elem gyermekelemeként.]

- Nevezze át a felhasználói útazonosítót. Például:

Id=AsignioSUSI.

További információ: Felhasználói folyamatok

Identitásszolgáltató hozzáadása egy felhasználói folyamathoz

Adja hozzá az új identitásszolgáltatót a felhasználói folyamathoz.

- Keresse meg a vezénylési lépés azon elemét, amely tartalmazza

Type=CombinedSignInAndSignUpa vagyType=ClaimsProviderSelectiona elemet a felhasználói folyamat során. Ez általában az első vezénylési lépés. A ClaimsProviderSelections elem rendelkezik egy identitásszolgáltatói listával, amellyel a felhasználók bejelentkeznek. Az elemek sorrendje határozza meg a bejelentkezési gombok sorrendjét. - Adjon hozzá egy ClaimsProviderSelection XML-elemet.

- Állítsa a TargetClaimsExchangeId értékét egy rövid névre.

- Adjon hozzá egy ClaimsExchange elemet.

- Állítsa az azonosítót a céljogcímek exchange-azonosítójának értékére.

- Frissítse a TechnicalProfileReferenceId értékét a létrehozott műszaki profil azonosítójára.

Az alábbi XML az identitásszolgáltatóval való felhasználói folyamat vezénylését mutatja be.

<UserJourney Id="AsignioSUSI">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="AsignioExchange" />

<ClaimsProviderSelection ValidationClaimsExchangeId="LocalAccountSigninEmailExchange" />

</ClaimsProviderSelections>

<ClaimsExchanges>

<ClaimsExchange Id="LocalAccountSigninEmailExchange" TechnicalProfileReferenceId="SelfAsserted-LocalAccountSignin-Email" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AsignioExchange" TechnicalProfileReferenceId="Asignio-Oauth2" />

<ClaimsExchange Id="SignUpWithLogonEmailExchange" TechnicalProfileReferenceId="LocalAccountSignUpWithLogonEmail" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). This can only happen when authentication happened using a social IDP. If local account was created or authentication done using ESTS in step 2, then an user account must exist in the directory by this time. -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect from the user. So, in that case, create the user in the directory if one does not already exist (verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

A függő entitás házirendjének konfigurálása

A függő entitás szabályzata, például SignUpSignIn.xml, meghatározza a felhasználói folyamatot, Azure AD B2C végre lesz hajtva.

- A függő entitásban keresse meg a DefaultUserJourney elemet.

- Frissítse a ReferenceId azonosítót a felhasználói útazonosítónak megfelelően, amelyben hozzáadta az identitásszolgáltatót.

A következő példában a AsignioSUSI felhasználói folyamat esetében a ReferenceId értékre van állítva AsignioSUSI:

<RelyingParty>

<DefaultUserJourney ReferenceId="AsignioSUSI" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="correlationId" DefaultValue="{Context:CorrelationId}" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Az egyéni szabályzat feltöltése

- Jelentkezzen be az Azure Portalra.

- A portál eszköztárán válassza a Címtárak + előfizetések lehetőséget.

- A Portál beállításai | A Címtárak és előfizetéseklistában keresse meg a Azure AD B2C-címtárat.

- Válassza a Váltás lehetőséget.

- A Azure Portal keresse meg és válassza Azure AD B2C elemet.

- A Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

- Válassza az Egyéni szabályzat feltöltése lehetőséget.

- Töltse fel a két módosított szabályzatfájlt a következő sorrendben:

- Bővítményházirend, például

TrustFrameworkExtensions.xml - Függő entitásokra vonatkozó szabályzat, például

SignUpOrSignin.xml

Egyéni szabályzat tesztelése

- A Azure AD B2C-bérlőben, majd a Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

- Az Egyéni szabályzatok területen válassza az AsignioSUSI lehetőséget.

- Az Alkalmazás mezőben válassza ki a regisztrált webalkalmazást. A Válasz URL-cím a következő

https://jwt.ms: . - Válassza a Futtatás most lehetőséget.

- A rendszer átirányítja a böngészőt az Asignio bejelentkezési oldalára.

- Megjelenik egy bejelentkezési képernyő.

- Alul válassza az Asignio-hitelesítés lehetőséget.

Ha rendelkezik Asignio-aláírással, a rendszer kérni fogja az Asignio-aláírással való hitelesítést. Ha nem, adja meg az eszköz telefonszámát az SMS OTP-n keresztüli hitelesítéshez. Az Asignio Signature regisztrálásához használja a hivatkozást.

- A böngésző a következőre

https://jwt.mslesz átirányítva: . Megjelenik Azure AD B2C által visszaadott jogkivonat-tartalom.

Következő lépések

- Megoldások és betanítás az Azure Active Directory B2C-hez

- Kérdések feltevése a Stackoverflow-ról

- B2C-minták Azure AD

- YouTube: Identitás Azure AD B2C sorozat

- Azure AD B2C egyéni szabályzatok áttekintése

- Oktatóanyag: Felhasználói folyamatok és egyéni szabályzatok létrehozása az Azure Active Directory B2C-ben