A továbbítási biztonság konfigurálása az Azure Active Directory B2C-vel jelszó nélküli hitelesítéshez

Ebből az oktatóanyagból megtudhatja, hogyan integrálhatja az Azure Active Directory B2C-hitelesítést (Azure AD B2C- hitelesítést a Jelszó nélküli hitelesítési megoldás, a Transmit Security BindID használatával. A BindID erős Fast Identity Online (FIDO2) biometrikus hitelesítést használ a megbízható mindencsatornás hitelesítéshez. A megoldás zökkenőmentes bejelentkezési élményt biztosít az ügyfelek számára az eszközök és csatornák között, miközben csökkenti a csalásokat, az adathalászatot és a hitelesítő adatok újbóli felhasználását.

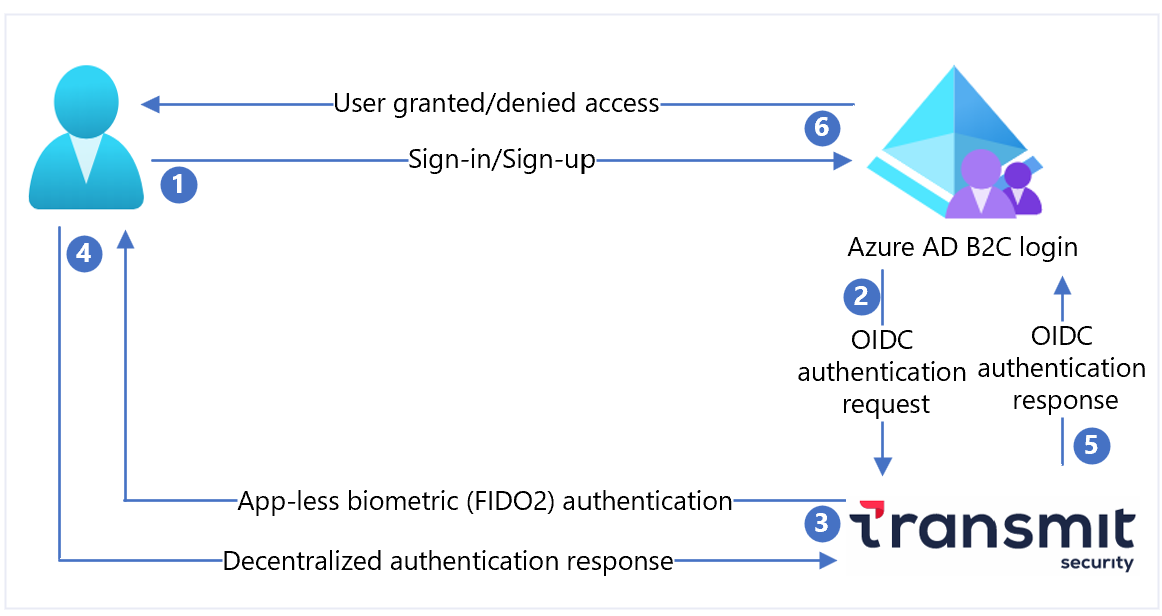

Forgatókönyv leírása

Az alábbi architektúradiagram az implementációt szemlélteti.

- A felhasználó megnyitja a Azure AD B2C bejelentkezési oldalt, és bejelentkezik vagy regisztrál.

- Azure AD B2C egy OpenID Connect-kéréssel (OIDC) irányítja át a felhasználót a BindID-hez.

- A BindID az appless FIDO2 biometriával, például ujjlenyomattal hitelesíti a felhasználót.

- A rendszer decentralizált hitelesítési választ ad vissza a BindID-nek.

- Az OIDC-válasz Azure AD B2C-nek továbbítja.

- A felhasználó az ellenőrzési eredmények alapján hozzáférést kap vagy megtagadja az alkalmazáshoz való hozzáférést.

Előfeltételek

A kezdéshez a következők szükségesek:

- Microsoft Entra-előfizetés

- Ha nem rendelkezik ilyen fiókkal, szerezzen be egy ingyenes Azure-fiókot

- Az Azure-előfizetéshez társított Azure AD B2C-bérlő

- BindID-bérlő

- Első lépésként nyissa meg a transmitsecurity.com

- Webalkalmazás regisztrálása a Azure Portal

- Azure AD B2C – egyéni szabályzatok

- Ha nem tudja használni a szabályzatokat, lásd: Oktatóanyag: Felhasználói folyamatok és egyéni szabályzatok létrehozása Azure AD B2C-ben

Alkalmazás regisztrálása a BindID-ben

Első lépések:

- Lépjen a developer.bindid.io az alkalmazás konfigurálásához.

- Adjon hozzá egy alkalmazást a BindID Rendszergazda Portalon. Bejelentkezés szükséges.

| Tulajdonság | Leírás |

|---|---|

| Név | Alkalmazásnév |

| Tartomány | Írja be a következő szöveget: your-B2C-tenant-name.onmicrosoft.com. Cserélje le a elemet your-B2C-tenant a Azure AD B2C-bérlőre. |

| Átirányítási URI-k | https://jwt.ms/ |

| Átirányítási URL-címek | Írja be a következő szöveget: https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authresp. Cserélje le a elemet your-B2C-tenant a Azure AD B2C-bérlőre. Egyéni tartomány esetén cserélje le a elemet your-B2C-tenant-name.b2clogin.com az egyéni tartományra. |

- A regisztrációkor megjelenik egy ügyfél-azonosító és egy titkos ügyfélkód .

- Jegyezze fel a később használni kívánt értékeket.

BindID konfigurálása identitásszolgáltatóként a Azure AD B2C-ben

Az alábbi utasításokért használja a könyvtárat a Azure AD B2C-bérlővel.

- Jelentkezzen be a Azure Portal globális rendszergazdaként.

- A portál eszköztárán válassza a Címtárak + előfizetések lehetőséget.

- A Portál beállításai | A Címtárak és előfizetések lap Címtárnév listájában keresse meg a Azure AD B2C-címtárat.

- Válassza a Váltás lehetőséget.

- A Azure Portal bal felső sarkában válassza a Minden szolgáltatás lehetőséget.

- Keresse meg és válassza Azure AD B2C lehetőséget.

- Válassza az Identitásszolgáltatók lehetőséget.

- Válassza az Új OpenID Connect-szolgáltató lehetőséget.

- Adjon meg egy nevet.

- A Metaadatok URL-címe mezőbe írja be a következőt

https://signin.bindid-sandbox.io/.well-known/openid-configuration: . - Az Ügyfél-azonosító mezőben adja meg a rögzített ügyfél-azonosítót.

- Az Ügyfél titkos kódja mezőben adja meg a rögzített titkos ügyfélkulcsot.

- A Hatókör mezőbe írja be a következőt

openid email: . - A Válasz típusa mezőben válassza a kódot.

- A Válasz mód beállításnál válassza a form_post lehetőséget.

- Az Identitásszolgáltatói jogcímek leképezése területen a Felhasználói azonosító mezőben válassza a lehetőséget

sub. - A Email válassza a lehetőséget

email. - Kattintson a Mentés gombra.

Felhasználói folyamat létrehozása

- A Azure AD B2C-bérlőben a Szabályzatok területen válassza a Felhasználói folyamatok lehetőséget.

- Válassza az Új felhasználói folyamat lehetőséget.

- Válassza a Regisztráció lehetőséget, és jelentkezzen be a felhasználói folyamat típusára.

- Válassza a Létrehozás lehetőséget.

- Adjon meg egy nevet.

- Az Identitásszolgáltatók területen a Helyi fiókok területen válassza a Nincs lehetőséget. Ez a művelet letiltja az e-mail- és jelszóalapú hitelesítést.

- Egyéni identitásszolgáltatók esetén válassza ki a létrehozott BindID-identitásszolgáltatót, például a Bejelentkezés BindID azonosítóval lehetőséget.

- Válassza a Létrehozás lehetőséget.

A felhasználói folyamat tesztelése

- A Azure AD B2C-bérlőben válassza a Felhasználói folyamatok lehetőséget.

- Válassza ki a létrehozott felhasználói folyamatot, például B2C_1_signupsignin.

- Az Alkalmazás mezőben válassza ki a regisztrált webalkalmazást. A Válasz URL-cím a következő

https://jwt.ms: . - Válassza a Felhasználói folyamat futtatása lehetőséget.

- A rendszer átirányítja a böngészőt a BindID bejelentkezési oldalára.

- Adja meg a regisztrált fiók e-mail-címét.

- Hitelesítés appless FIDO2 biometriával, például ujjlenyomattal.

- A böngésző a következőre lesz átirányítva:

https://jwt.ms. Az Azure AD B2C által visszaadott jogkivonat tartalma jelenik meg.

BindID-szabályzatkulcs létrehozása

Adja hozzá a BindID alkalmazás titkos ügyfélkulcsát szabályzatkulcsként. Az alábbi utasításokért használja a könyvtárat a Azure AD B2C-bérlővel.

- Jelentkezzen be az Azure Portalra.

- A portál eszköztárán válassza a Címtárak + előfizetések lehetőséget.

- A Portál beállításai | A Címtárak és előfizetések lap Címtárnév listájában keresse meg a Azure AD B2C-címtárat.

- Válassza a Váltás lehetőséget.

- Az Áttekintés lap Szabályzatok területén válassza az Identity Experience Framework lehetőséget.

- Válassza a Szabályzatkulcsok lehetőséget.

- Válassza a Hozzáadás lehetőséget.

- A Beállítások területen válassza a Manuális lehetőséget.

- Adjon meg egy nevet. Az előtag

B2C_1A_hozzáfűzi a kulcs nevét. - A Titkos kód mezőbe írja be a rögzített ügyfélkulcsot.

- Kulcshasználat esetén válassza az Aláírás lehetőséget.

- Válassza a Létrehozás lehetőséget.

BindID konfigurálása identitásszolgáltatóként

A BindID-vel való bejelentkezés engedélyezéséhez definiálja a BindID-et olyan jogcímszolgáltatóként, amellyel Azure AD B2C kommunikál egy végponton keresztül. A végpont a Azure AD B2C által használt jogcímeket biztosít egy, az eszközön digitális identitással hitelesített felhasználó ellenőrzéséhez.

Adja hozzá a BindID-et jogcímszolgáltatóként. Első lépésként szerezze be az egyéni szabályzat kezdőcsomagjait a GitHubról, majd frissítse a SocialAndLocalAccounts kezdőcsomag XML-fájljait a Azure AD B2C-bérlő nevével:

Nyissa meg a zip mappátactive-directory-b2c-custom-policy-starterpack-main.zip vagy klónozza az adattárat:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackA LocalAccounts könyvtár fájljaiban cserélje le a sztringet

yourtenanta Azure AD B2C-bérlő nevére.Nyissa meg a következőt:

LocalAccounts/ TrustFrameworkExtensions.xml.Keresse meg a ClaimsProviders elemet. Ha nem jelenik meg, adja hozzá a gyökérelemhez.

Adjon hozzá egy új ClaimsProvidert az alábbi példához hasonlóan:

<ClaimsProvider> <Domain>signin.bindid-sandbox.io</Domain> <DisplayName>BindID</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="BindID-OpenIdConnect"> <DisplayName>BindID</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://signin.bindid-sandbox.io/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the BindID Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="AccessTokenResponseFormat">json</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_BindIDClientSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Állítsa client_id a rögzített BindID-alkalmazásazonosítóval.

Kattintson a Mentés gombra.

Felhasználói folyamat hozzáadása

Az identitásszolgáltató nem szerepel a bejelentkezési oldalakon. Ha egyéni felhasználói folyamaton van, folytassa az Identitásszolgáltató hozzáadása egy felhasználói folyamathoz című szakaszt, ellenkező esetben hozzon létre egy ismétlődő sablonfelhasználói folyamatot:

- Nyissa meg a

LocalAccounts/ TrustFrameworkBase.xmlfájlt a kezdőcsomagból. - Keresse meg és másolja ki a UserJourney elemet, amely tartalmazza

Id=SignUpOrSignIna elemet. - Nyissa meg a következőt:

LocalAccounts/ TrustFrameworkExtensions.xml. - Keresse meg a UserJourneys elemet. Ha nincs elem, adjon hozzá egyet.

- Illessze be a UserJourney elemet a UserJourneys elem gyermekeként.

- Nevezze át a felhasználói útazonosítót.

Identitásszolgáltató hozzáadása egy felhasználói folyamathoz

Adja hozzá az új identitásszolgáltatót a felhasználói folyamathoz.

- Keresse meg a vezénylési lépés azon elemét, amely tartalmazza

Type=CombinedSignInAndSignUpa vagyType=ClaimsProviderSelectiona felhasználói folyamatot. Általában ez az első vezénylési lépés. A ClaimsProviderSelections elem rendelkezik egy identitásszolgáltatói listával, amellyel a felhasználók bejelentkeznek. Az elemek sorrendje szabályozza a bejelentkezési gombok sorrendjét. - Adjon hozzá egy ClaimsProviderSelection XML-elemet.

- Állítsa a TargetClaimsExchangeId értékét egy rövid névre.

- Adjon hozzá egy ClaimsExchange elemet.

- Állítsa az azonosítót a céljogcímek exchange-azonosítójának értékére. Ez a művelet a BindID gombot a következőhöz

BindID-SignInkapcsolja: . - Frissítse a TechnicalProfileReferenceId értéket a létrehozott műszaki profilazonosítóra.

Az alábbi XML bemutatja a felhasználói folyamat az identitásszolgáltatóval való vezénylését.

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="BindIDExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="BindIDExchange" TechnicalProfileReferenceId="BindID-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

A függő entitás házirendjének konfigurálása

A függő entitás szabályzata( például SignUpOrSignIn.xml) meghatározza a B2C végrehajtásának Azure AD felhasználói folyamatot. Az alkalmazásnak átadott jogcímeket a PolicyProfile TechnicalProfile elem OutputClaims elemének módosításával szabályozhatja. Ebben az oktatóanyagban az alkalmazás megkapja az olyan felhasználói attribútumokat, mint a megjelenítendő név, a utónév, a vezetéknév, az e-mail, az objectId, az identitásszolgáltató és a bérlőazonosító.

Lásd: Azure-Samples/active-directory-b2c-custom-policy-starterpack

<RelyingParty>

<DefaultUserJourney ReferenceId="SignUpOrSignInWithBindID" />

<TechnicalProfile Id="BindID-OpenIdConnect">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Az egyéni szabályzat feltöltése

- Jelentkezzen be az Azure Portalra.

- A portál eszköztárán válassza a Könyvtárak + előfizetések lehetőséget.

- A Portál beállításai | A Címtárak és előfizetések lap Címtárnév listájában keresse meg a Azure AD B2C-címtárat.

- Válassza a Váltás lehetőséget.

- A Azure Portal keresse meg és válassza ki Azure AD B2C-t.

- A Szabályzatok területen válassza az Identity Experience Framework (Identitáskezelési keretrendszer) lehetőséget.

- Válassza az Egyéni szabályzat feltöltése lehetőséget.

- Töltse fel a fájlokat a LocalAccounts kezdőcsomagba a következő sorrendben:

- Alapszabályzat, például

TrustFrameworkBase.xml - Honosítási szabályzat, például

TrustFrameworkLocalization.xml - Bővítményházirend, például

TrustFrameworkExtensions.xml - Függő entitásra vonatkozó szabályzat, például

SignUpOrSignIn.xml

Egyéni szabályzat tesztelése

Az alábbi utasításokért használja a könyvtárat a Azure AD B2C-bérlővel.

- A Azure AD B2C-bérlőben és a Szabályzatok területen válassza az Identitáskezelési keretrendszer lehetőséget.

- Az Egyéni szabályzatok területen válassza a B2C_1A_signup_signin lehetőséget.

- Az Application (Alkalmazás) beállításnál válassza ki a regisztrált webalkalmazást. A Válasz URL-címe a következő

https://jwt.ms: . - Válassza a Futtatás most lehetőséget.

- A rendszer átirányítja a böngészőt a BindID bejelentkezési lapjára.

- Adja meg a regisztrált fiók e-mail-címét.

- Hitelesítés appless FIDO2 biometriával, például ujjlenyomattal.

- A böngésző a következőre lesz átirányítva:

https://jwt.ms. Megjelenik a B2C Azure AD által visszaadott jogkivonat-tartalom.

Következő lépések

További információkért tekintse át a következő cikkeket: