Az Azure Active Directory B2C konfigurálása a Deduce használatával az identitáscsalás elleni küzdelemhez és egy megbízható felhasználói élmény létrehozásához

Ebben a mintacikkben útmutatást nyújtunk az Azure Active Directory B2C (Azure AD B2C) hitelesítés és a Deduce integrálásához. A dedukció a fiókátvételi és regisztrációs csalások leállítására összpontosít – ez a leggyorsabban növekvő internetes csalás. A Deduce Identity Networket több mint 150 000 webhely és alkalmazás koalíciója működteti, amelyek több mint 1,4 milliárdszor osztanak meg bejelentkezéseket, regisztrációkat és kivételeket a Deduce-nal naponta több mint 1,4 milliárdszor.

Az eredményül kapott identitásintelligencia leállítja a támadásokat, mielőtt pénzügyi problémává és vállalati felelősséggé válnának. A korábbi viselkedéselemzést használja a megbízhatóság előrejelzéseként, hogy a szervezetek zökkenőmentes felhasználói élményt nyújtsanak a legjobb ügyfeleik számára. A kockázat- és megbízhatósági jelek átfogó köre minden hitelesítési döntést képes tájékoztatni az Azure AD B2C-példányról. Ezzel az integrációval a szervezetek kibővíthetik Azure AD B2C-képességeiket a regisztráció vagy a bejelentkezési folyamat során, hogy további információkat szerezzenek a felhasználóról a Deduce Elemzések API-ból. A Deduce API által betöltött attribútumok némelyike a következő:

- IP Address

- Felhasználói ügynök

Előfeltételek

Az első lépésekhez a következőkre lesz szüksége:

Azure-előfizetés. Ha nem rendelkezik ilyen fiókkal, szerezze be az ingyenes fiókot.

Egy teszt- vagy éles környezet konfigurálásához lépjen kapcsolatba a Deduce-tal .

Egyéni Azure AD B2C-szabályzatok használata. Ha nem, végezze el az Egyéni szabályzatok használatának első lépéseit az Azure AD B2C-ben az egyéni szabályzatok használatának megismeréséhez.

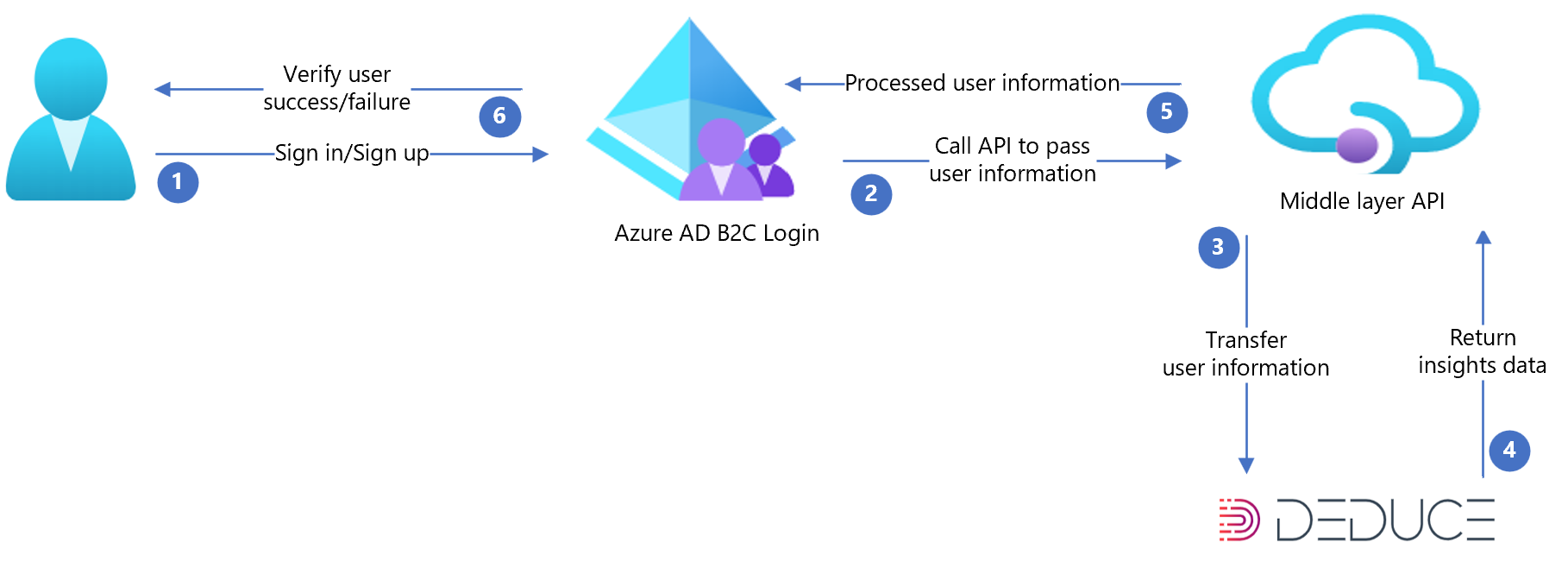

Forgatókönyv leírása

Az integráció a következő összetevőket tartalmazza:

- Azure AD B2C – A felhasználó hitelesítő adatainak ellenőrzéséért felelős engedélyezési kiszolgáló, más néven identitásszolgáltató.

- Dedukció – A Deduce szolgáltatás a felhasználó által megadott bemeneteket veszi figyelembe, és digitális tevékenységelemzéseket biztosít a felhasználó identitásáról.

- Egyéni rest API – Ez az API implementálja az Azure AD B2C és a Deduce Elemzések API integrációját.

Az alábbi architektúradiagram a megvalósítást mutatja be:

| Lépések | Leírás |

|---|---|

| 1. | A felhasználó megnyitja az Azure AD B2C bejelentkezési oldalát, majd a felhasználónév megadásával bejelentkezik vagy regisztrál. |

| 2. | Az Azure AD B2C meghívja a középső réteg API-t, és átadja a felhasználói attribútumokat. |

| 3. | A középső réteg API összegyűjti a felhasználói attribútumokat, és olyan formátummá alakítja át, amelyet a Deduce API felhasználhat, majd elküldi a Deduce-nak. |

| 4. | A Deduce a kockázatelemzés alapján felhasználja és feldolgozza a felhasználóazonosítás ellenőrzéséhez. Ezután visszaadja az eredményt a középső réteg API-jának. |

| 5. | A középső réteg API feldolgozza az információkat, és a megfelelő JSON formátumban küldi vissza a kockázati, megbízhatósági és információjeleket az Azure AD B2C-nek. |

| 6. | Az Azure AD B2C a középső réteg API-ból kapja vissza az információkat. Ha hibaválaszt jelenít meg, hibaüzenet jelenik meg a felhasználó számára. Ha sikeres választ jelenít meg, a rendszer hitelesíti és beírja a felhasználót a címtárba. |

Előkészítés a Deduce-tal

Deduce-fiók létrehozásához forduljon a Deduce ügyfélszolgálatához. A fiók létrehozása után megkapja a webhelyazonosítót és az API-konfigurációhoz szükséges API-kulcsot .

A következő szakaszok az integrációs folyamatot írják le.

1. lépés: Az Azure AD B2C-szabályzat konfigurálása

Az Azure AD B2C-bérlő beállításáról és a szabályzatok konfigurálásáról a Kezdőcsomag letöltése című témakörben található útmutatást követve tájékozódhat. Ez a mintacikk a Helyi fiókok kezdőcsomagon alapul.

2. lépés: Az Azure AD B2C felhasználói felületének testreszabása

A user_agent ügyféloldali gyűjtéséhez hozzon létre egy **ContentDefinition** tetszőleges azonosítót, amely tartalmazza a kapcsolódó JavaScriptet. Határozza meg a végfelhasználói böngésző user_agent sztringjét, és tárolja jogcímként az Azure AD B2C-ben.

Töltse le helyileg az api.selfasserted, selfAsserted.cshtml fájlt.

Szerkessze a selfAsserted.cshtml fájlt úgy, hogy az a következő JavaScriptet is tartalmazza a panel alapértelmezett elemének

</head>elrejtéséhez.<style> .panel-default { margin: 0 auto; width: 60%; height: 0px; background-color: #296ec6; opacity: 1; border-radius: .5rem; border: none; color: #fff; font-size: 1em; box-shadow: 0 0 30px 0 #dae1f7; visibility: hidden; } </style>Adja hozzá a következő JavaScript-kódot a kód bezárása

</body>előtt. Ez a kód beolvassa a user_agent a felhasználó böngészőjéből, és a ContentDefinition az önműködő technikai profillal együtt arra szolgál, hogy user_agent kimeneti jogcímként adja vissza a következő vezénylési lépéshez.<script> $("#user_agent").hide().val(window.navigator.userAgent); var img = new Image(); img.onload = function() { document.getElementById("continue").click(); }; img.src = "https://login.microsoftonline.com/static/tenant/templates/images/logo.svg"; </script>

3. lépés: A tárolási hely konfigurálása

Állítson be egy blobtárolót a tárfiókban , és töltse fel a korábban szerkesztett

**selfAsserted.cshtml**fájlt a blobtárolóba.Engedélyezze a CORS-hozzáférést a létrehozott tárolóhoz az alábbi utasításokat követve:

Lépjen a Gépház> Allowed Origin (Engedélyezett forrás) elemre, és írja be a kívánt értéket.

https://your_tenant_name.b2clogin.comCserélje leyour-tenant- nameaz Azure AD B2C-bérlő nevére, példáulfabrikam. A bérlő nevének megadásakor használja az összes kisbetűs betűt.Engedélyezett metódusok esetén válassza ki

GETésPUT.Válassza a Mentés parancsot.

4. lépés: Tartalomdefiníció konfigurálása

A felhasználói felület testreszabásához meg kell adnia egy URL-címet az ContentDefinition elemben testreszabott HTML-tartalommal. Az önműködő műszaki profilban vagy vezénylési lépésben erre a ContentDefinition-azonosítóra mutat.

Nyissa meg és

TrustFrameworksExtension.xmldefiniáljon egy új ContentDefinitiont az önazonos műszaki profil testreszabásához.Keresse meg az

BuildingBlockselemet, és adja hozzá a**api.selfassertedDeduce**ContentDefinitiont:<BuildingBlocks> ... <ContentDefinitions> <ContentDefinition Id="api.selfassertedDeduce"> <LoadUri>https://<STORAGE-ACCOUNT-NAME>.blob.core.windows.net/<CONTAINER>/selfAsserted.cshtml</LoadUri> <RecoveryUri>~/common/default_page_error.html</RecoveryUri> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:selfasserted:2.1.7</DataUri> <Metadata> <Item Key="DisplayName">Signin and Signup Deduce</Item> </Metadata> </ContentDefinition> </ContentDefinitions> ... </BuildingBlocks>

Cserélje le a LoadUri-t az 1. lépésben létrehozott fájlra selfAsserted.cshtml mutató URL-címre.

5. lépés: További Jogcímtípus dedukció hozzáadása

The ClaimsSchema element defines the claim types that can be referenced as part of the policy. Vannak további jogcímek, amelyeket a Deduce támogat, és felvehető.

Nyissa meg a

TrustFrameworksExtension.xmlAz elemben további

**BuildingBlocks**identitásjogcímek is hozzáadhatók, amelyeket a Deduce támogat.<BuildingBlocks> ... <ClaimsSchema> <!-- Claims for Deduce API request body --> <ClaimType Id="site"> <DisplayName>Site ID</DisplayName> <DataType>string</DataType> <AdminHelpText>Deduce Insight API site id</AdminHelpText> </ClaimType> <ClaimType Id="ip"> <DisplayName>IP Address</DisplayName> <DataType>string</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="apikey"> <DisplayName>API Key</DisplayName> <DataType>string</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="action"> <DisplayName>Contextual action</DisplayName> <DataType>string</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <!-- End of Claims for Deduce API request body --> <!-- Rest API call request body to deduce insight API --> <ClaimType Id="deduce_requestbody"> <DisplayName>Request body for insight api</DisplayName> <DataType>string</DataType> <AdminHelpText>Request body for insight api</AdminHelpText> </ClaimType> <ClaimType Id="deduce_trust_response"> <DisplayName>Response body for insight api</DisplayName> <DataType>string</DataType> <AdminHelpText>Response body for insight api</AdminHelpText> </ClaimType> <!-- End of Rest API call request body to deduce insight API --> <!-- Response claims from Deduce Insight API --> <ClaimType Id="data.signals.trust"> <DisplayName>Trust collection</DisplayName> <DataType>stringCollection</DataType> <AdminHelpText>List of asserted trust</AdminHelpText> </ClaimType> <ClaimType Id="data.signals.info"> <DisplayName>Trust collection</DisplayName> <DataType>stringCollection</DataType> <AdminHelpText>List of asserted info</AdminHelpText> </ClaimType> <ClaimType Id="data.signals.risk"> <DisplayName>Trust collection</DisplayName> <DataType>stringCollection</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.company_name"> <DisplayName>data.network.company_name</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.crawler_name"> <DisplayName>data.network.crawler_name</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_corporate"> <DisplayName>data.network.is_corporate</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_education"> <DisplayName>data.network.is_education</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_hosting"> <DisplayName>data.network.is_hosting</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_mobile"> <DisplayName>data.network.is_mobile</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_proxy"> <DisplayName>data.network.is_proxy"</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_tor"> <DisplayName>data.network.is_tor</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_vpn_capable"> <DisplayName>data.network.is_vpn_capable</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_vpn_confirmed"> <DisplayName>data.network.is_vpn_confirmed</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.is_vpn_suspect"> <DisplayName>data.network.is_vpn_suspect</DisplayName> <DataType>boolean</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.isp_name"> <DisplayName>data.network.isp_name</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.network.vpn_name"> <DisplayName>data.network.vpn_name</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.geo.city"> <DisplayName>data.geo.city</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.geo.country"> <DisplayName>data.geo.country</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.geo.lat"> <DisplayName>data.geo.lat</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.geo.long"> <DisplayName>data.geo.long</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.geo.state"> <DisplayName>data.geo.state</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.device.ua_brand"> <DisplayName>data.device.ua_brand</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.device.ua_browser"> <DisplayName>data.device.ua_browser</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.device.ua_device_type"> <DisplayName>data.device.ua_device_type</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.device.ua_name"> <DisplayName>data.device.ua_name</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.device.ua_os"> <DisplayName>data.device.ua_os</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.device.ua_type"> <DisplayName>data.device.ua_type</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.device.ua_version"> <DisplayName>data.device.ua_version</DisplayName> <DataType>string</DataType> <AdminHelpText>List of asserted risk</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.email.ip_count"> <DisplayName>data.activity.email.ip_count</DisplayName> <DataType>int</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.email.lastseen"> <DisplayName>data.activity.email.lastseen</DisplayName> <DataType>string</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.email.frequency"> <DisplayName>data.activity.email.frequency</DisplayName> <DataType>int</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.emailip.frequency"> <DisplayName>data.activity.emailip.frequency</DisplayName> <DataType>int</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.emailip.lastseen"> <DisplayName>data.activity.emailip.lastseen</DisplayName> <DataType>string</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.emailip.match"> <DisplayName>data.activity.emailip.match</DisplayName> <DataType>boolean</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.emailip.rank_email"> <DisplayName>data.activity.emailip.rank_email</DisplayName> <DataType>int</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.emailip.rank_ip"> <DisplayName>data.activity.emailip.rank_ip</DisplayName> <DataType>int</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.ip.email_count"> <DisplayName>data.activity.ip.email_count</DisplayName> <DataType>int</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.ip.lastseen"> <DisplayName>data.activity.ip.lastseen</DisplayName> <DataType>string</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.activity.ip.frequency"> <DisplayName>data.activity.ip.frequency</DisplayName> <DataType>int</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="data.sent_timestamp"> <DisplayName>datasent_timestamp</DisplayName> <DataType>long</DataType> <AdminHelpText>Add help text here</AdminHelpText> </ClaimType> <ClaimType Id="user_agent"> <DisplayName>User Agent</DisplayName> <DataType>string</DataType> <UserHelpText>Add help text here</UserHelpText> <UserInputType>TextBox</UserInputType> </ClaimType> <ClaimType Id="correlationId"> <DisplayName>correlation ID</DisplayName> <DataType>string</DataType> </ClaimType> <!-- End Response claims from Deduce Insight API --> ... </ClaimsSchema> ... </BuildingBlocks>

6. lépés: Deduce ClaimsProvider hozzáadása

A jogcímszolgáltató egy olyan felület, amellyel technikai profiljaikon keresztül kommunikálhat a különböző típusú felekkel.

SelfAsserted-UserAgentaz önaláírásos technikai profil az ügyféloldali user_agent gyűjtésére szolgál.deduce_insight_apiA műszaki profil adatokat küld a Deduce RESTful szolgáltatásnak egy bemeneti jogcímcsoportban, és adatokat fogad vissza egy kimeneti jogcímgyűjteményben. További információ: REST API-jogcímcserék integrálása az Azure AD B2C egyéni szabályzatában

A Deduce-t jogcímszolgáltatóként úgy határozhatja meg, hogy hozzáadja azt a házirend bővítményfájljában lévő ClaimsProvider elemhez.

Nyissa meg a következőt:

TrustFrameworkExtensions.xml.Keresse meg a ClaimsProvider elemet. Ha nem létezik, adjon hozzá egy új Jogcímprovidert az alábbiak szerint:

<ClaimsProvider> <DisplayName>Deduce REST API</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-UserAgent"> <DisplayName>Pre-login</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.SelfAssertedAttributeProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ContentDefinitionReferenceId">api.selfassertedDeduce</Item> <Item Key="setting.showCancelButton">false</Item> <Item Key="language.button_continue">Continue</Item> </Metadata> <OutputClaims> <OutputClaim ClaimTypeReferenceId="user_agent" /> </OutputClaims> </TechnicalProfile> <TechnicalProfile Id="deduce_insight_api"> <DisplayName>Get customer insight data from deduce api</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.RestfulProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ServiceUrl">https://deduceproxyapi.azurewebsites.net/api/Deduce/DeduceInsights</Item> <Item Key="AuthenticationType">None</Item> <Item Key="SendClaimsIn">Body</Item> <Item Key="ResolveJsonPathsInJsonTokens">true</Item> <Item Key="AllowInsecureAuthInProduction">true</Item> <Item Key="DebugMode">true</Item> <Item Key="IncludeClaimResolvingInClaimsHandling">true</Item> </Metadata> <InputClaims> <InputClaim ClaimTypeReferenceId="user_agent" /> <InputClaim ClaimTypeReferenceId="signInNames.emailAddress" PartnerClaimType="email" /> <InputClaim ClaimTypeReferenceId="ip" DefaultValue="{Context:IPAddress}" AlwaysUseDefaultValue="true" /> <InputClaim ClaimTypeReferenceId="apikey" DefaultValue="<DEDUCE API KEY>" /> <InputClaim ClaimTypeReferenceId="action" DefaultValue="auth.success.password" /> <InputClaim ClaimTypeReferenceId="site" DefaultValue="<SITE>" /> </InputClaims> <OutputClaims> <OutputClaim ClaimTypeReferenceId="data.sent_timestamp" PartnerClaimType="data.sent_timestamp" /> <OutputClaim ClaimTypeReferenceId="data.activity.ip.frequency" PartnerClaimType="data.activity.ip.frequency" /> <OutputClaim ClaimTypeReferenceId="data.activity.ip.lastseen" PartnerClaimType="data.activity.ip.lastseen" /> <OutputClaim ClaimTypeReferenceId="data.activity.ip.email_count" PartnerClaimType="data.activity.ip.email_count" /> <OutputClaim ClaimTypeReferenceId="data.activity.email.ip_count" PartnerClaimType="data.activity.email.ip_count" /> <OutputClaim ClaimTypeReferenceId="data.activity.email.lastseen" PartnerClaimType="data.activity.email.lastseen" /> <OutputClaim ClaimTypeReferenceId="data.activity.email.frequency" PartnerClaimType="data.activity.email.frequency" /> <OutputClaim ClaimTypeReferenceId="data.activity.emailip.frequency" PartnerClaimType="data.activity.emailip.frequency" /> <OutputClaim ClaimTypeReferenceId="data.activity.emailip.lastseen" PartnerClaimType="data.activity.emailip.lastseen" /> <OutputClaim ClaimTypeReferenceId="data.activity.emailip.match" PartnerClaimType="data.activity.emailip.match" /> <OutputClaim ClaimTypeReferenceId="data.activity.emailip.rank_email" PartnerClaimType="data.activity.emailip.rank_email" /> <OutputClaim ClaimTypeReferenceId="data.activity.emailip.rank_ip" PartnerClaimType="data.activity.emailip.rank_ip" /> <OutputClaim ClaimTypeReferenceId="data.signals.trust" PartnerClaimType="data.signals.trust" /> <OutputClaim ClaimTypeReferenceId="data.signals.info" PartnerClaimType="data.signals.info" /> <OutputClaim ClaimTypeReferenceId="data.signals.risk" PartnerClaimType="data.signals.risk" /> <OutputClaim ClaimTypeReferenceId="data.network.company_name" PartnerClaimType="data.network.company_name" /> <OutputClaim ClaimTypeReferenceId="data.network.crawler_name" PartnerClaimType="data.network.crawler_name" /> <OutputClaim ClaimTypeReferenceId="data.network.is_corporate" PartnerClaimType="data.network.is_corporate" /> <OutputClaim ClaimTypeReferenceId="data.network.is_education" PartnerClaimType="data.network.is_education" /> <OutputClaim ClaimTypeReferenceId="data.network.is_hosting" PartnerClaimType="data.network.is_hosting" /> <OutputClaim ClaimTypeReferenceId="data.network.is_mobile" PartnerClaimType="data.network.is_mobile" /> <OutputClaim ClaimTypeReferenceId="data.network.is_proxy" PartnerClaimType="data.network.is_proxy" /> <OutputClaim ClaimTypeReferenceId="data.network.is_tor" PartnerClaimType="data.network.is_tor" /> <OutputClaim ClaimTypeReferenceId="data.network.is_vpn_capable" PartnerClaimType="data.network.is_vpn_capable" /> <OutputClaim ClaimTypeReferenceId="data.network.is_vpn_confirmed" PartnerClaimType="data.network.is_vpn_confirmed" /> <OutputClaim ClaimTypeReferenceId="data.network.is_vpn_suspect" PartnerClaimType="data.network.is_vpn_suspect" /> <OutputClaim ClaimTypeReferenceId="data.network.isp_name" PartnerClaimType="data.network.isp_name" /> <OutputClaim ClaimTypeReferenceId="data.network.vpn_name" PartnerClaimType="data.network.vpn_name" /> <OutputClaim ClaimTypeReferenceId="data.geo.city" PartnerClaimType="data.geo.city" /> <OutputClaim ClaimTypeReferenceId="data.geo.country" PartnerClaimType="data.geo.country" /> <OutputClaim ClaimTypeReferenceId="data.geo.lat" PartnerClaimType="data.geo.lat" /> <OutputClaim ClaimTypeReferenceId="data.geo.long" PartnerClaimType="data.geo.long" /> <OutputClaim ClaimTypeReferenceId="data.geo.state" PartnerClaimType="data.geo.state" /> <OutputClaim ClaimTypeReferenceId="data.device.ua_brand" PartnerClaimType="data.device.ua_brand" /> <OutputClaim ClaimTypeReferenceId="data.device.ua_browser" PartnerClaimType="data.device.ua_browser" /> <OutputClaim ClaimTypeReferenceId="data.device.ua_device_type" PartnerClaimType="data.device.ua_device_type" /> <OutputClaim ClaimTypeReferenceId="data.device.ua_name" PartnerClaimType="data.device.ua_name" /> <OutputClaim ClaimTypeReferenceId="data.device.ua_os" PartnerClaimType="data.device.ua_os" /> <OutputClaim ClaimTypeReferenceId="data.device.ua_type" PartnerClaimType="data.device.ua_type" /> <OutputClaim ClaimTypeReferenceId="data.device.ua_version" PartnerClaimType="data.device.ua_version" /> </OutputClaims> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>

Cserélje le és site cserélje le apikey a Deduce által a kezdeti előkészítéskor megadott információkat.

7. lépés: Felhasználói folyamat hozzáadása

Jelenleg a Deduce RESTfull API be van állítva, de még nem érhető el egyik regisztrációs vagy bejelentkezési oldalon sem. Ha nem rendelkezik saját egyéni felhasználói folyamatokkal, hozzon létre egy meglévő sablonfelhasználói folyamat másolatát, ellenkező esetben folytassa a következő lépéssel.

Nyissa meg a

TrustFrameworkBase.xmlfájlt a kezdőcsomagból.Keresse meg és másolja ki a UserJourneys elem teljes tartalmát, amely tartalmazza

Id=SignUpOrSignIna elemet.Nyissa meg a

TrustFrameworkExtensions.xmlUserJourneys elemet, és keresse meg. Ha az elem nem létezik, adjon hozzá egyet.Illessze be a UserJourney elem gyermekként másolt UserJourney elem teljes tartalmát.

Nevezze át a

Idfelhasználói folyamatot. Például:Id=CustomSignUpSignIn

8. lépés: Deduce API hozzáadása egy felhasználói folyamathoz

Most, hogy elvégezte a felhasználói folyamatot, adja hozzá a Vezénylés lépéseit a Deduce meghívásához.

Keresse meg a vezénylési lépés azon elemét, amely tartalmazza

Type=CombinedSignInAndSignUpvagyType=ClaimsProviderSelectiona felhasználói folyamat során. Általában ez az első vezénylési lépés.Adjon hozzá egy új vezénylési lépést a technikai profil meghívásához

SelfAsserted-UserAgent.Adjon hozzá egy új vezénylési lépést a technikai profil meghívásához

**deduce_insight_api**.A UserJourney alábbi példája a helyi fiókok kezdőcsomagján alapul:

<UserJourneys> <UserJourney Id="CustomSignUpOrSignIn"> <OrchestrationSteps> <OrchestrationStep Order="1" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="Browser-UserAgent" TechnicalProfileReferenceId="SelfAsserted-UserAgent" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="2" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin"> <ClaimsProviderSelections> <ClaimsProviderSelection ValidationClaimsExchangeId="LocalAccountSigninEmailExchange" /> </ClaimsProviderSelections> <ClaimsExchanges> <ClaimsExchange Id="LocalAccountSigninEmailExchange" TechnicalProfileReferenceId="SelfAsserted-LocalAccountSignin-Email" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="3" Type="ClaimsExchange"> <Preconditions> <Precondition Type="ClaimsExist" ExecuteActionsIf="true"> <Value>objectId</Value> <Action>SkipThisOrchestrationStep</Action> </Precondition> </Preconditions> <ClaimsExchanges> <ClaimsExchange Id="SignUpWithLogonEmailExchange" TechnicalProfileReferenceId="LocalAccountSignUpWithLogonEmail" /> </ClaimsExchanges> </OrchestrationStep> <!-- This step reads any user attributes that we may not have received when in the token. --> <OrchestrationStep Order="4" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="5" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="DecideInsights" TechnicalProfileReferenceId="deduce_insight_api" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="6" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" /> </OrchestrationSteps> <ClientDefinition ReferenceId="DefaultWeb" /> </UserJourney> </UserJourneys>

9. lépés: A függő entitás házirendjének konfigurálása

A függő entitás házirendje határozza meg az Azure AD B2C által végrehajtandó felhasználói folyamatot. A SignUpOrSignIn_WithDeduce TechnicalProfile elem OutputClaims elemének módosításával azt is szabályozhatja, hogy milyen jogcímek legyenek átadva az alkalmazásnak. Ebben a mintában az alkalmazás a középső réteg API-tól kap információt:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpOrSignIn" />

<UserJourneyBehaviors>

<ScriptExecution>Allow</ScriptExecution>

</UserJourneyBehaviors>

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<!-- <OutputClaim ClaimTypeReferenceId="user_agent" /> -->

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="correlationId" DefaultValue="{Context:CorrelationId}" />

<OutputClaim ClaimTypeReferenceId="data.sent_timestamp" PartnerClaimType="data.sent_timestamp" />

<OutputClaim ClaimTypeReferenceId="data.activity.ip.frequency" PartnerClaimType="data.activity.ip.frequency" />

<OutputClaim ClaimTypeReferenceId="data.activity.ip.lastseen" PartnerClaimType="data.activity.ip.lastseen" />

<OutputClaim ClaimTypeReferenceId="data.activity.ip.email_count" PartnerClaimType="data.activity.ip.email_count" />

<OutputClaim ClaimTypeReferenceId="data.activity.email.ip_count" PartnerClaimType="data.activity.email.ip_count" />

<OutputClaim ClaimTypeReferenceId="data.activity.email.lastseen" PartnerClaimType="data.activity.email.lastseen" />

<OutputClaim ClaimTypeReferenceId="data.activity.email.frequency" PartnerClaimType="data.activity.email.frequency" />

<OutputClaim ClaimTypeReferenceId="data.activity.emailip.frequency" PartnerClaimType="data.activity.emailip.frequency" />

<OutputClaim ClaimTypeReferenceId="data.activity.emailip.lastseen" PartnerClaimType="data.activity.emailip.lastseen" />

<OutputClaim ClaimTypeReferenceId="data.activity.emailip.match" PartnerClaimType="data.activity.emailip.match" />

<OutputClaim ClaimTypeReferenceId="data.activity.emailip.rank_email" PartnerClaimType="data.activity.emailip.rank_email" />

<OutputClaim ClaimTypeReferenceId="data.activity.emailip.rank_ip" PartnerClaimType="data.activity.emailip.rank_ip" />

<OutputClaim ClaimTypeReferenceId="data.signals.trust" PartnerClaimType="data.signals.trust" />

<OutputClaim ClaimTypeReferenceId="data.signals.info" PartnerClaimType="data.signals.info" />

<OutputClaim ClaimTypeReferenceId="data.signals.risk" PartnerClaimType="data.signals.risk" />

<OutputClaim ClaimTypeReferenceId="data.network.company_name" PartnerClaimType="data.network.company_name" />

<OutputClaim ClaimTypeReferenceId="data.network.crawler_name" PartnerClaimType="data.network.crawler_name" />

<OutputClaim ClaimTypeReferenceId="data.network.is_corporate" PartnerClaimType="data.network.is_corporate" />

<OutputClaim ClaimTypeReferenceId="data.network.is_education" PartnerClaimType="data.network.is_education" />

<OutputClaim ClaimTypeReferenceId="data.network.is_hosting" PartnerClaimType="data.network.is_hosting" />

<OutputClaim ClaimTypeReferenceId="data.network.is_mobile" PartnerClaimType="data.network.is_mobile" />

<OutputClaim ClaimTypeReferenceId="data.network.is_proxy" PartnerClaimType="data.network.is_proxy" />

<OutputClaim ClaimTypeReferenceId="data.network.is_tor" PartnerClaimType="data.network.is_tor" />

<OutputClaim ClaimTypeReferenceId="data.network.is_vpn_capable" PartnerClaimType="data.network.is_vpn_capable" />

<OutputClaim ClaimTypeReferenceId="data.network.is_vpn_confirmed" PartnerClaimType="data.network.is_vpn_confirmed" />

<OutputClaim ClaimTypeReferenceId="data.network.is_vpn_suspect" PartnerClaimType="data.network.is_vpn_suspect" />

<OutputClaim ClaimTypeReferenceId="data.network.isp_name" PartnerClaimType="data.network.isp_name" />

<OutputClaim ClaimTypeReferenceId="data.network.vpn_name" PartnerClaimType="data.network.vpn_name" />

<OutputClaim ClaimTypeReferenceId="data.geo.city" PartnerClaimType="data.geo.city" />

<OutputClaim ClaimTypeReferenceId="data.geo.country" PartnerClaimType="data.geo.country" />

<OutputClaim ClaimTypeReferenceId="data.geo.lat" PartnerClaimType="data.geo.lat" />

<OutputClaim ClaimTypeReferenceId="data.geo.long" PartnerClaimType="data.geo.long" />

<OutputClaim ClaimTypeReferenceId="data.geo.state" PartnerClaimType="data.geo.state" />

<OutputClaim ClaimTypeReferenceId="data.device.ua_brand" PartnerClaimType="data.device.ua_brand" />

<OutputClaim ClaimTypeReferenceId="data.device.ua_browser" PartnerClaimType="data.device.ua_browser" />

<OutputClaim ClaimTypeReferenceId="data.device.ua_device_type" PartnerClaimType="data.device.ua_device_type" />

<OutputClaim ClaimTypeReferenceId="data.device.ua_name" PartnerClaimType="data.device.ua_name" />

<OutputClaim ClaimTypeReferenceId="data.device.ua_os" PartnerClaimType="data.device.ua_os" />

<OutputClaim ClaimTypeReferenceId="data.device.ua_type" PartnerClaimType="data.device.ua_type" />

<OutputClaim ClaimTypeReferenceId="data.device.ua_version" PartnerClaimType="data.device.ua_version" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

10. lépés: Az egyéni szabályzat feltöltése

Jelentkezzen be az Azure Portalra.

Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

A Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

Válassza az Egyéni házirend feltöltése lehetőséget, majd töltse fel a módosított két házirendfájlt a következő sorrendben: a bővítményházirend, például

TrustFrameworkBase.xmla függő entitás házirendje, példáulB2C_1A_signup.

11. lépés: Az egyéni szabályzat tesztelése

Válassza ki például

B2C_1A_signupa függő entitás szabályzatát.Alkalmazás esetén válasszon ki egy korábban regisztrált webalkalmazást. A Válasz URL-címnek meg kell jelennie

https://jwt.ms.Válassza a Futtatás most gombot.

A regisztrációs szabályzatnak azonnal meg kell hívnia a Deduce-t. Ha bejelentkezést használ, válassza a Deduce lehetőséget a Deduce használatával való bejelentkezéshez.

Ha a bejelentkezési folyamat sikeres, a rendszer átirányítja a böngészőt, amely megjeleníti az Azure AD B2C által visszaadott https://jwt.msjogkivonat tartalmát.

Következő lépések

További információkért tekintse át a következő cikkeket: