Oktatóanyag a HYPR Azure Active Directory B2C-vel való konfigurálásához

Ebből az oktatóanyagból megtudhatja, hogyan konfigurálhatja az Azure Active Directory B2C-t (Azure AD B2C-t) a HYPR használatával. Ha Azure AD B2C az identitásszolgáltató (IdP), integrálhatja a HYPR-t az ügyfélalkalmazásokkal jelszó nélküli hitelesítés céljából. A HYPR nyilvános kulcstitkosításokra cseréli a jelszavakat, amelyek segítenek megelőzni a csalásokat, az adathalászatot és a hitelesítő adatok újbóli felhasználását.

Előfeltételek

Az első lépésekhez a következőkre lesz szüksége:

Azure-előfizetés

- Ha nem rendelkezik ilyen fiókkal, ingyenes Azure-fiókot kaphat

- Azure-előfizetéshez társított Azure AD B2C-bérlő

- HYPR-felhőbérlő

- A HYPR REST API-k használatával regisztrált felhasználói mobileszköz vagy a HYPR-Eszközkezelő a HYPR-bérlőben

- Lásd például a HyPR SDK for Java Web című cikket

Forgatókönyv leírása

A HYPR-integráció a következő összetevőkkel rendelkezik:

- Azure AD B2C – A felhasználói hitelesítő adatok ellenőrzésére használt engedélyezési kiszolgáló vagy az identitásszolgáltató (IDP)

- Webes és mobilalkalmazások – HYPR és Azure AD B2C által védett mobil- vagy webalkalmazásokhoz

- A HYPR mobil SDK-val és iOS és Android rendszerhez készült mobilalkalmazással rendelkezik

- HYPR mobilalkalmazás – Ebben az oktatóanyagban használhatja, ha nem mobil SDK-kat használ a mobilalkalmazásokban

- HYPR REST API-k – Felhasználói eszközök regisztrálása és hitelesítése

- Lépjen a apidocs.hypr.com a jelszó nélküli HYPR API-khoz

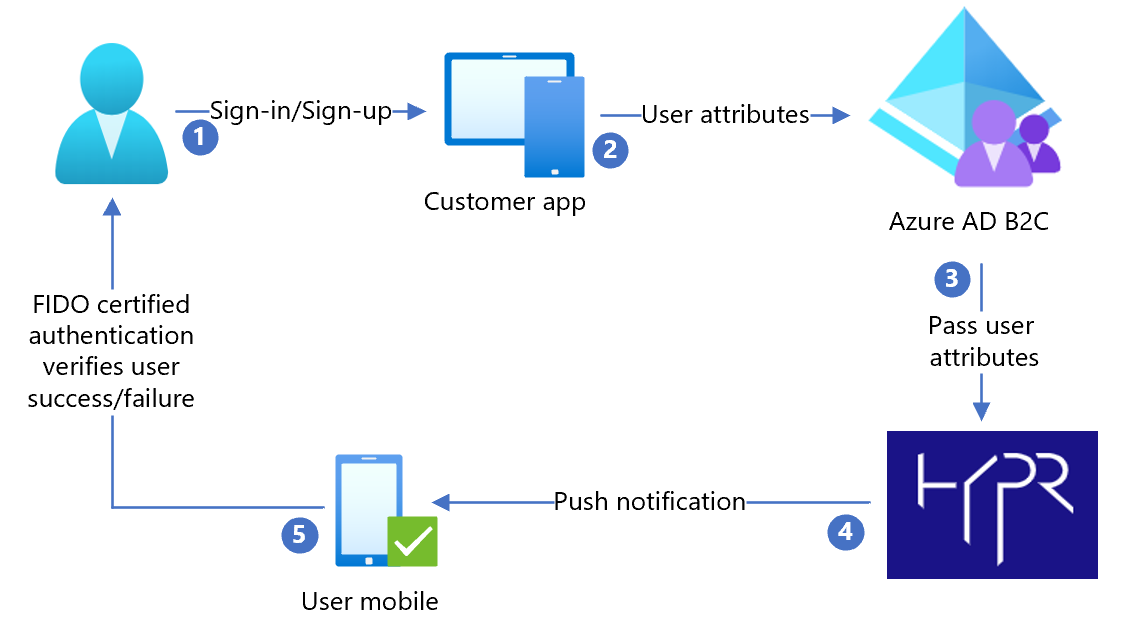

Az alábbi architektúradiagram az implementációt mutatja be.

- A felhasználó megérkezik egy bejelentkezési oldalra, és kiválasztja a bejelentkezést vagy a regisztrációt. A felhasználó megadja a felhasználónevet.

- Az alkalmazás elküldi a felhasználói attribútumokat Azure AD B2C-nek az ellenőrzés azonosításához.

- Azure AD B2C felhasználói attribútumokat küld a HYPR-nek, hogy hitelesítse a felhasználót a HYPR mobilalkalmazáson keresztül.

- A HYPR leküldéses értesítést küld a regisztrált felhasználó mobileszközére a Fast Identity Online (FIDO) tanúsított hitelesítéshez. Ez lehet felhasználói ujjlenyomat, biometrikus vagy decentralizált PIN-kód.

- Miután a felhasználó nyugtázza a leküldéses értesítést, a felhasználó hozzáférést kap vagy megtagad az ügyfélalkalmazáshoz.

A Azure AD B2C-szabályzat konfigurálása

Nyissa meg a következőt:

Azure-AD-B2C-HYPR-Sample/policy/.Az Active-directory-b2c-custom-policy-starterpack/LocalAccounts/ letöltéséhez kövesse az Egyéni szabályzat kezdőcsomagjában található utasításokat

Konfigurálja a szabályzatot a Azure AD B2C-bérlőhöz.

Megjegyzés

Frissítse a szabályzatokat a bérlőhöz való viszony érdekében.

A felhasználói folyamat tesztelése

- Nyissa meg a Azure AD B2C-bérlőt.

- A Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

- Válassza ki a létrehozott SignUpSignIn elemet.

- Válassza a Felhasználói folyamat futtatása lehetőséget.

- Az Alkalmazás mezőben válassza ki a regisztrált alkalmazást (a minta JWT).

- A Válasz URL-cím mezőben válassza ki az átirányítási URL-címet.

- Válassza a Felhasználói folyamat futtatása lehetőséget.

- Fiók létrehozásához fejezze be a regisztrációs folyamatot.

- A felhasználói attribútum létrehozása után a RENDSZER meghívja a HYPR-t.

Tipp

Ha a folyamat hiányos, győződjön meg arról, hogy a felhasználó a könyvtárba van mentve.