Oktatóanyag: IDEMIA mobilazonosító konfigurálása az Azure Active Directory B2C-vel

Előkészületek

Az Azure Active Directory B2C (Azure AD B2C) két módszerrel definiálja a felhasználók alkalmazásokkal való interakcióját: előre meghatározott felhasználói folyamatokat vagy konfigurálható egyéni szabályzatokat. Lásd: Felhasználói folyamatok és egyéni szabályzatok áttekintése

Azure AD B2C integrálása IDEMIA Mobile ID azonosítóval

Az IDEMIA biometrikus hitelesítési szolgáltatásokat biztosít, például arcazonosítót és ujjlenyomat-készítést, ami csökkenti a csalásokat és a hitelesítő adatok újbóli felhasználását. A mobilazonosítóval a polgárok a fizikai azonosítójuk kiegészítéseként használhatják a megbízható, kormányzati digitális azonosítót. A mobilazonosító egy önkijelzett PIN-kód, érintéses azonosító vagy arcazonosító használatával ellenőrzi az identitást. A polgárok a tranzakcióhoz szükséges információk megosztásával szabályozzák személyazonosságukat. A gépjárművek (DMV-k) számos állami részlege mobilazonosítót használ.

További információ: idemia.com: IDEMIA

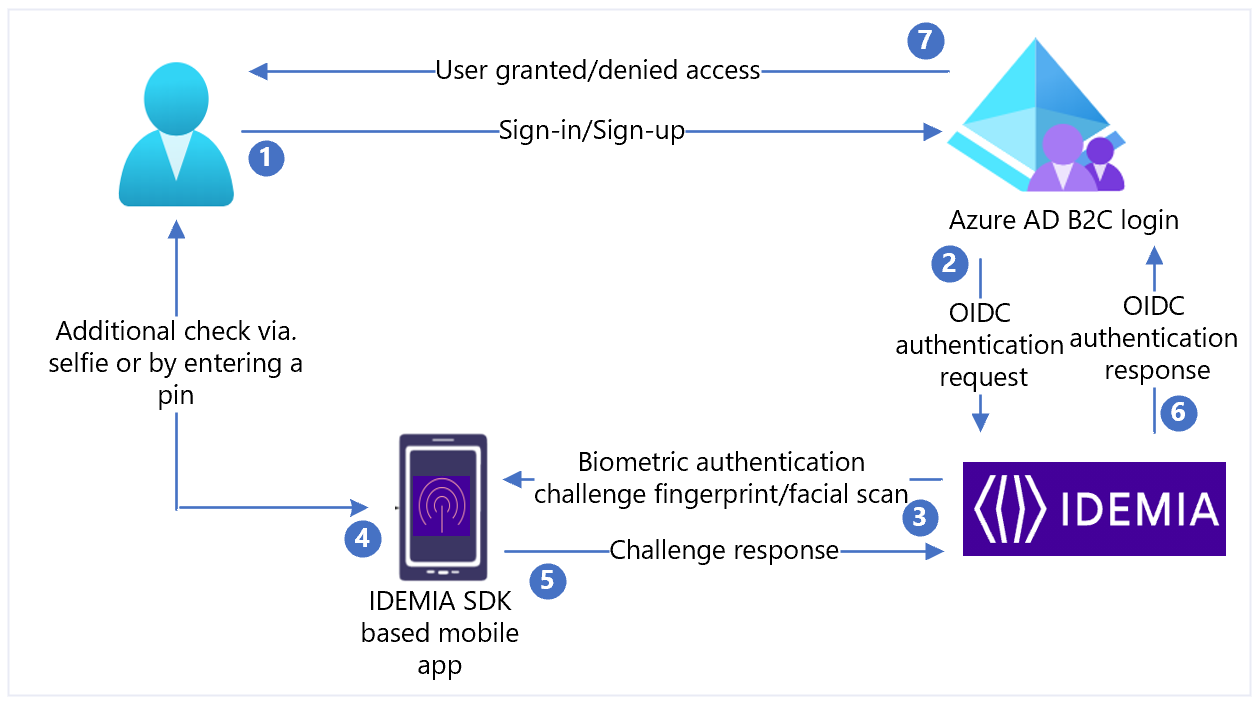

Forgatókönyv leírása

A mobilazonosító-integráció a következő összetevőket tartalmazza:

- Azure AD B2C – a felhasználói hitelesítő adatokat ellenőrző engedélyezési kiszolgáló

- Identitásszolgáltatóként (IDP) is ismert

- IDEMIA Mobilazonosító – Az OpenID Connect (OIDC) szolgáltató Azure AD B2C külső szolgáltatóként van konfigurálva

- IDEMIA Mobilazonosító alkalmazás – a telefonján lévő alkalmazás illesztőprogram-licencének digitális verziója vagy állami kiadású azonosító

- Lásd: IDEMIA Mobilazonosító

A mobilazonosító egy digitalizált azonosító dokumentum, egy hordozható mobil identitás jogkivonat, amelyet a DMV-k az egyes identitások ellenőrzésére használnak. Az aláírt digitalizált azonosítót a rendszer a felhasználói mobiltelefonokon tárolja identitásként a peremhálózaton. Az aláírt hitelesítő adatok megkönnyítik az identitásszolgáltatásokhoz való hozzáférést, például az életkor igazolását, az ügyfél pénzügyi ismeretét, a fiókhoz való hozzáférést stb.

Az alábbi ábra a mobilazonosítóval rendelkező regisztrációs és bejelentkezési felhasználói folyamatokat szemlélteti.

- A felhasználó felkeresi a Azure AD B2C bejelentkezési oldalát (a válaszszolgáltatót) az eszközével és a mobilazonosítójával, hogy tranzakciót hajtson végre.

- Azure AD B2C elvégzi az azonosító ellenőrzését. Átirányítja a felhasználót az IDEMIA-útválasztóra egy OIDC engedélyezési kódfolyamattal.

- Az útválasztó biometrikus kihívást küld a felhasználó mobilalkalmazásának a hitelesítési és engedélyezési kérelem részleteivel.

- A biztonságtól függően előfordulhat, hogy a rendszer további részleteket kér a felhasználótól: pin-kód megadása, élő szelfi készítése vagy mindkettő.

- A hitelesítési válasz igazolja a birtoklást, a jelenlétet és a hozzájárulást. A válasz visszakerül az útválasztóra.

- Az útválasztó ellenőrzi a felhasználói adatokat és az eredményeket tartalmazó Azure AD B2C-nek adott válaszokat.

- A felhasználó hozzáférése meg van adva vagy megtagadva.

Mobilazonosító engedélyezése

Első lépésként lépjen a idemia.com Kapcsolatfelvétel lapra, és kérjen bemutatót. A kéreleműrlap szövegmezőjében adja meg, hogy érdeklődik-e Azure AD B2C-integráció iránt.

Mobilazonosító integrálása Azure AD B2C-vel

Az integrációs folyamatok előkészítéséhez és végrehajtásához használja az alábbi szakaszokat.

Előfeltételek

A kezdéshez a következők szükségesek:

Hozzáférés ideMIA, usa-beli állam által kiadott mobilazonosító hitelesítő adatokkal (mID) rendelkező felhasználókhoz

- Vagy a tesztelési fázisban az IDEMIA mID demo alkalmazása

Azure-előfizetés

- Ha nem rendelkezik ilyen fiókkal, szerezzen be egy ingyenes Azure-fiókot

Azure-előfizetéshez társított Azure AD B2C-bérlő

Egy Azure AD B2C-bérlőben regisztrált üzleti webalkalmazás

- Teszteléshez konfiguráljon https://jwt.msegy Microsoft-webalkalmazást dekódolt tokentartalommal

Megjegyzés

A jogkivonat tartalma nem hagyja el a böngészőt.

Függő entitás alkalmazásának elküldése mID-hez

A mobilazonosító-integráció során a következő információk lesznek megadva.

| Tulajdonság | Leírás |

|---|---|

| Alkalmazásnév | Azure AD B2C vagy más alkalmazásnév |

| Client_ID | Az identitásszolgáltató (IDP) egyedi azonosítója |

| Titkos ügyfélkulcs | Jelszó, amelyet a függő entitásalkalmazás az IDEMIA idP-vel való hitelesítéshez használ |

| Metaadat-végpont | Egy tokenkibocsátó konfigurációs dokumentumára mutató URL-cím, más néven openID jól ismert konfigurációs végpont |

| Átirányítási URI-k | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespPéldául: https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespHa egyéni tartományt használ, írja be a következőt: https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| Kijelentkezés átirányítási URI-k közzététele | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logoutKüldjön egy kijelentkezésre vonatkozó kérést. |

Megjegyzés

Az identitásszolgáltató Azure AD B2C-ben való konfigurálásához később szüksége lesz az ügyfél-azonosítóra és az ügyfélkódra.

Szabályzatkulcs létrehozása

Tárolja a feljegyzett IDEMIA ügyfélkulcsot a Azure AD B2C-bérlőben. Az alábbi utasításokért használja a könyvtárat a Azure AD B2C-bérlővel.

- Jelentkezzen be az Azure Portalra.

- A portál eszköztárán válassza a Címtárak + előfizetések lehetőséget.

- A Portál beállításai, Címtárak és előfizetések lapon, a Címtárnév listában keresse meg a Azure AD B2C-címtárat

- Válassza a Váltás lehetőséget.

- A Azure Portal bal felső sarkában válassza a Minden szolgáltatás lehetőséget.

- Keresse meg és válassza Azure AD B2C lehetőséget.

- Az Áttekintés lapon válassza az Identity Experience Framework lehetőséget.

- Válassza a Szabályzatkulcsok lehetőséget.

- Válassza a Hozzáadás lehetőséget.

- A Beállítások területen válassza a Manuális lehetőséget.

- Adja meg a szabályzatkulcs nevét . Például:

IdemiaAppSecret. A rendszer hozzáadja az előtagotB2C_1A_a kulcsnévhez. - A Titkos kód mezőbe írja be a feljegyzett titkos ügyfélkulcsot.

- A Kulcshasználat mezőben válassza az Aláírás lehetőséget.

- Válassza a Létrehozás lehetőséget.

Mobilazonosító konfigurálása külső identitásszolgáltatóként

Ha engedélyezni szeretné, hogy a felhasználók mobilazonosítóval jelentkezzenek be, határozza meg az IDEMIA-t jogcímszolgáltatóként. Ez a művelet biztosítja, hogy Azure AD B2C egy végponton keresztül kommunikáljon, amely jogcímeket biztosít, Azure AD A B2C a biometriával történő felhasználói hitelesítés ellenőrzésére szolgál.

Ha az IDEMIA-t jogcímszolgáltatóként szeretné definiálni, adja hozzá a szabályzatkiterjesztési fájl ClaimsProvider eleméhez.

<TechnicalProfile Id="Idemia-Oauth2">

<DisplayName>IDEMIA</DisplayName>

<Description>Login with your IDEMIA identity</Description>

<Protocol Name="OAuth2" />

<Metadata>

<Item Key="METADATA">https://idp.XXXX.net/oxauth/.well-known/openid-configuration</Item>

<!-- Update the Client ID below to the Application ID -->

<Item Key="client_id">00000000-0000-0000-0000-000000000000</Item>

<Item Key="response_types">code</Item>

<Item Key="scope">openid id_basic mt_scope</Item>

<Item Key="response_mode">form_post</Item>

<Item Key="HttpBinding">POST</Item>

<Item Key="UsePolicyInRedirectUri">false</Item>

<Item Key="token_endpoint_auth_method">client_secret_basic</Item>

<Item Key="ClaimsEndpoint">https://idp.XXXX.net/oxauth/restv1/userinfo</Item>

<Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/</Item>

</Metadata>

<CryptographicKeys>

<Key Id="client_secret" StorageReferenceId="B2C_1A_IdemiaAppSecret" />

</CryptographicKeys>

<InputClaims>

<InputClaim ClaimTypeReferenceId="acr" PartnerClaimType="acr_values" DefaultValue="loa-2" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" />

<OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" />

<OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="firstName1" />

<OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="lastName1" />

<OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" />

<OutputClaim ClaimTypeReferenceId="identityProvider" DefaultValue="idemia" />

<OutputClaim ClaimTypeReferenceId="documentId" />

<OutputClaim ClaimTypeReferenceId="address1" />

</OutputClaims>

<OutputClaimsTransformations>

<OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" />

<OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" />

<OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" />

<OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" />

</OutputClaimsTransformations>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" />

</TechnicalProfile>

Állítsa client_id az alkalmazásregisztráció alkalmazásazonosítójára.

| Tulajdonság | Leírás |

|---|---|

| Hatókör | Az OpenID Connect (OIDC) esetében a minimális követelmény a scope paraméter openid értékre való beállítása. További hatókörök hozzáfűzése szóközzel tagolt listaként. |

| redirect_uri | A felhasználói ügynök ezen a helyen küldi el az engedélyezési kódot Azure AD B2C-nek. |

| response_type | Az engedélyezési kód folyamatához válassza a kódot |

| acr_values | Ez a paraméter szabályozza a felhasználó által a hitelesítés során végrehajtandó hitelesítési módszereket. |

Válasszon az alábbi értékek közül:

| Paraméter értéke | A felhasználói hitelesítési folyamatra gyakorolt hatás |

|---|---|

loa-2 |

Csak titkosításalapú Microsoft Entra többtényezős hitelesítés |

loa-3 |

Kriptográfiai MFA, plusz egy másik tényező |

loa-4 |

Kriptográfiai MFA, valamint a felhasználó PIN- és biometrikus hitelesítést végez |

A /userinfo végpont biztosítja az engedélyezési kérelemben kért hatókör(ek) jogcímeit. <A mt_scope> többek között az Utónév, a Vezetéknév és a Jogosítványszám jogcímek is szerepelnek. A hatókörhöz beállított jogcímek a felderítési API scope_to_claims_mapping szakaszában vannak közzétéve. Azure AD B2C jogcímeket kér a jogcímvégponttól, és az OutputClaims elemben adja vissza őket. Előfordulhat, hogy le kell képeznie a szabályzat jogcímnevét az identitásszolgáltatóban lévő névre. Adja meg a jogcím típusát a ClaimSchema elemben:

<ClaimType Id="documentId">

<DisplayName>documentId</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="address1">

<DisplayName>address</DisplayName>

<DataType>string</DataType>

</ClaimType>

Felhasználói folyamat hozzáadása

Ezekhez az utasításokhoz az identitásszolgáltató be van állítva, de nincs bejelentkezési oldalon. Ha nem rendelkezik egyéni felhasználói folyamatokkal, másolja a sablonfelhasználói folyamatot.

- Nyissa meg a fájlt a

TrustFrameworkBase.xmlkezdőcsomagból. - Keresse meg és másolja ki az elem tartalmát, amely tartalmazza a

UserJourneyskövetkezőt:ID=SignUpOrSignIn. - Nyissa meg a következőt:

TrustFrameworkExtensions.xml. - Keresse meg a UserJourneys elemet. Ha nincs elem, adjon hozzá egyet.

- Illessze be a UserJourney elem tartalmát a UserJourneys elem gyermekelemeként.

- Nevezze át a felhasználói útazonosítót. Például:

ID=CustomSignUpSignIn.

Identitásszolgáltató hozzáadása egy felhasználói folyamathoz

Felhasználói folyamat esetén adja hozzá az új identitásszolgáltatót. Először adjon hozzá egy bejelentkezési gombot, majd csatolja egy művelethez, amely a létrehozott technikai profil.

- A felhasználói folyamat során keresse meg a vezénylési lépés elemét Type=

CombinedSignInAndSignUpvagy Type=ClaimsProviderSelectionértékekkel. Ez általában az első vezénylési lépés. A ClaimsProviderSelections elemhez tartozik egy identitásszolgáltatói lista, amellyel a felhasználók bejelentkeznek. Az elemvezérlők sorrendje a felhasználó által látható bejelentkezési gombok sorrendje. - Adjon hozzá egy ClaimsProviderSelection XML-elemet.

- Állítsa a TargetClaimsExchangeId értéket egy rövid névre.

- Adjon hozzá egy ClaimsExchange elemet.

- Állítsa az azonosítót a céljogcímek exchange-azonosítójának értékére.

- Frissítse a TechnicalProfileReferenceId értéket a létrehozott műszaki profil azonosítójára.

A következő XML a felhasználói folyamat első két vezénylési lépését mutatja be az identitásszolgáltatóval:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="IdemiaExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="IdemiaExchange" TechnicalProfileReferenceId="Idemia-Oauth2" />

</ClaimsExchanges>

</OrchestrationStep>

A függő entitás házirendjének konfigurálása

A függő entitás szabályzata, például SignUpSignIn.xml, meghatározza a B2C Azure AD végrehajtott felhasználói folyamatot.

- Keresse meg a DefaultUserJourney elemet a függő entitásban.

- Frissítse a ReferenceId azonosítót a felhasználói útazonosítónak megfelelően, amelyben hozzáadta az identitásszolgáltatót.

Az alábbi példában a CustomSignUpOrSignIn felhasználói folyamat esetében a ReferenceId értékre van állítva CustomSignUpOrSignIn.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Az egyéni szabályzat feltöltése

Az alábbi utasításokért használja a könyvtárat a Azure AD B2C-bérlővel.

Jelentkezzen be az Azure Portalra.

A portál eszköztárán válassza a Címtárak + előfizetések lehetőséget.

A Portál beállításai, Címtárak és előfizetések lapon, a Címtárnév listában keresse meg a Azure AD B2C-címtárat.

Válassza a Váltás lehetőséget.

A Azure Portal keresse meg és válassza Azure AD B2C elemet.

A Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

Válassza az Egyéni szabályzat feltöltése lehetőséget.

Töltse fel a két módosított szabályzatfájlt a következő sorrendben:

- A bővítményszabályzat, például

TrustFrameworkExtensions.xml - A függő entitás szabályzata, például

SignUpSignIn.xml

- A bővítményszabályzat, például

Egyéni szabályzat tesztelése

- Válassza ki a függő entitás szabályzatát, például

B2C_1A_signup_signin: . - Az Application (Alkalmazás) beállításnál válassza ki a regisztrált webalkalmazást.

https://jwt.msA válasz URL-címeként jelenik meg.- Válassza a Futtatás most lehetőséget.

- A regisztrációs vagy bejelentkezési oldalon válassza az IDEMIA lehetőséget.

- A böngésző a következőre lesz átirányítva:

https://jwt.ms. Tekintse meg az Azure AD B2C által visszaadott tokentartalmakat.

További információ: Oktatóanyag: Webalkalmazás regisztrálása Azure AD B2C-ben