Oktatóanyag az IDology azure Active Directory B2C-vel való konfigurálásához

Ebben a minta oktatóanyagban útmutatást nyújtunk Azure AD B2C és az IDology integrálásához. Az IDology egy identitás-ellenőrzési és -ellenőrző szolgáltató, amely több megoldást is kínál. Ebben a példában az IDology expectID-megoldását fogjuk tárgyalni.

Előfeltételek

Az első lépésekhez a következőkre lesz szüksége:

- Azure-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot is kaphat.

- Az Azure-előfizetéshez társított Azure AD B2C-bérlő.

Forgatókönyv leírása

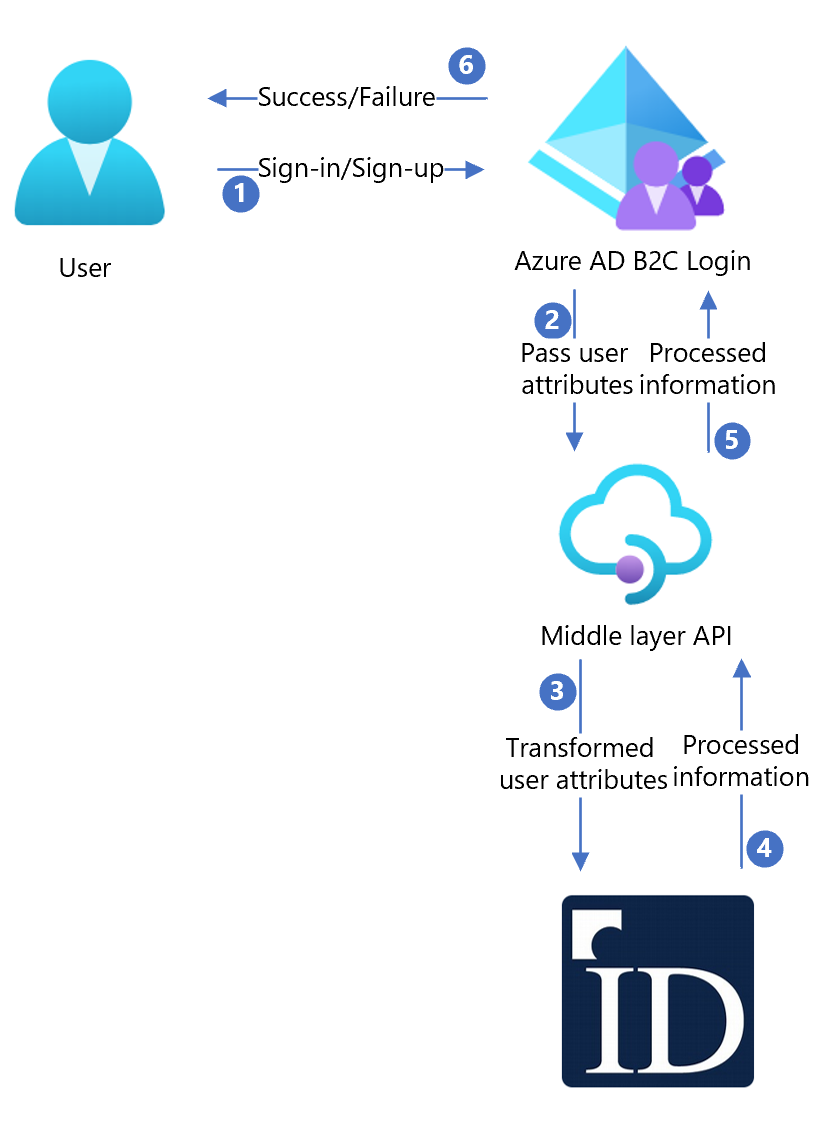

Az IDology integrációja a következő összetevőket tartalmazza:

- Azure AD B2C – A felhasználó hitelesítő adatainak ellenőrzéséért felelős engedélyezési kiszolgáló. Identitásszolgáltatónak is nevezik.

- IDology – Az IDology szolgáltatás felveszi a felhasználó által megadott adatokat, és ellenőrzi a felhasználó identitását.

- Egyéni REST API – Ez az API implementálja a Microsoft Entra id és az IDology szolgáltatás közötti integrációt.

Az alábbi architektúradiagram az implementációt mutatja be.

| Lépés | Leírás |

|---|---|

| 1 | A felhasználó megérkezik a bejelentkezési oldalra. |

| 2 | A felhasználó kiválasztja a regisztrációs lehetőséget, hogy új fiókot hozzon létre, és adatokat adjon meg a lapra. Azure AD B2C összegyűjti a felhasználói attribútumokat. |

| 3 | Azure AD B2C meghívja a középső réteg API-t, és átadja a felhasználói attribútumokat. |

| 4 | A középső réteg API összegyűjti a felhasználói attribútumokat, és átalakítja őket egy olyan formátumba, amelyet az IDOlogy API felhasználhat. Ezután elküldi az információkat az IDology-nak. |

| 5 | Az IDology felhasználja és feldolgozza az információkat, majd visszaadja az eredményt a középső réteg API-nak. |

| 6 | A középső réteg API feldolgozza az információkat, és visszaküldi a vonatkozó információkat Azure AD B2C-nek. |

| 7 | Azure AD A B2C a középső réteg API-jából kap információt. Ha hibaválaszt jelenít meg, hibaüzenet jelenik meg a felhasználó számára. Ha sikeres választ jelenít meg, a rendszer hitelesíti és beírja a felhasználót a könyvtárba. |

Megjegyzés

Azure AD B2C arra is megkérheti az ügyfelet, hogy végezzen felfelé történő hitelesítést, de ez a forgatókönyv nem terjed ki az oktatóanyag hatókörére.

Előkészítés az IDology használatával

Az IDology számos megoldást kínál, amelyeket itt talál. Ebben a példában a ExpectID azonosítót használjuk.

IDology-fiók létrehozásához lépjen kapcsolatba az IDology-tal.

A fiók létrehozása után megkapja az API-konfigurációhoz szükséges információkat. Az alábbi szakaszok ismertetik a folyamatot.

Integrálás az Azure AD B2C szolgáltatással

1. rész – Az API üzembe helyezése

Helyezze üzembe a megadott API-kódot egy Azure-szolgáltatásban. A kód közzétehető a Visual Studióban az alábbi utasítások szerint.

Az üzembe helyezett szolgáltatás URL-címére lesz szüksége ahhoz, hogy Microsoft Entra azonosítót konfigurálja a szükséges beállításokkal.

2. rész – Az API konfigurálása

Az alkalmazásbeállítások konfigurálhatók App Service az Azure-ban. Ezzel a módszerrel a beállítások biztonságosan konfigurálhatók anélkül, hogy ellenőrizték őket egy adattárban. A REST API-nak a következő beállításokat kell megadnia:

| Alkalmazásbeállítások | Forrás | Jegyzetek |

|---|---|---|

| IdologySettings:ApiUsername | IDology-fiók konfigurálása | |

| IdologySettings:ApiPassword | IDology-fiók konfigurálása | |

| WebApiSettings:ApiUsername | Felhasználónév definiálása az API-hoz | Az ExtId-konfigurációban használatos |

| WebApiSettings:ApiPassword | Jelszó definiálása az API-hoz | Az ExtId-konfigurációban használatos |

3. rész – API-szabályzatkulcsok létrehozása

Kövesse ezt a dokumentumot két szabályzatkulcs létrehozásához: egyet az API-felhasználónévhez, egyet pedig a fent definiált API-jelszóhoz.

A mintaszabályzat a következő kulcsneveket használja:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

4. rész – A Azure AD B2C-szabályzat konfigurálása

Ezt a dokumentumot követve töltse le a LocalAccounts kezdőcsomagot, és konfigurálja a szabályzatot a Azure AD B2C-bérlőhöz. Kövesse az utasításokat, amíg be nem fejezi az Egyéni szabályzat tesztelése szakaszt.

Töltse le a két mintaszabályzatot itt.

Frissítse a két mintaszabályzatot:

Nyissa meg mindkét szabályzatot:

A szakaszban

Idology-ExpectId-APIfrissítse aServiceUrlmetaadat-elemet a fent üzembe helyezett API helyével.Cserélje le

yourtenanta elemet a Azure AD B2C-bérlő nevére. Ha például a Azure AD B2C-bérlő neve ,contosotenantcserélje le az összes példányátyourtenant.onmicrosoft.coma következőrecontosotenant.onmicrosoft.com: .

Nyissa meg a fájlt TrustFrameworkExtensions.xml:

Keresse meg a elemet

<TechnicalProfile Id="login-NonInteractive">. Cserélje le mindkét példánytIdentityExperienceFrameworkAppIda korábban létrehozott IdentityExperienceFramework alkalmazás alkalmazásazonosítójára.Cserélje le mindkét példányt

ProxyIdentityExperienceFrameworkAppIda korábban létrehozott ProxyIdentityExperienceFramework alkalmazásazonosítójára.

Cserélje le az 1. lépésben Azure AD B2C-be korábban feltöltött SignInorSignUp.xml és TrustFrameworkExtensions.xml a két frissített mintaszabályzatra.

Megjegyzés

Ajánlott eljárásként javasoljuk, hogy az ügyfelek adjanak hozzá hozzájárulási értesítést az attribútumgyűjtemény oldalán. Értesítse a felhasználókat arról, hogy az adatok harmadik féltől származó szolgáltatásoknak lesznek elküldve identitás-ellenőrzés céljából.

A felhasználói folyamat tesztelése

Nyissa meg a Azure AD B2C-bérlőt, és a Szabályzatok területen válassza a Felhasználói folyamatok lehetőséget.

Válassza ki a korábban létrehozott felhasználói folyamatot.

Válassza a Felhasználói folyamat futtatása lehetőséget, és válassza ki a beállításokat:

Alkalmazás – válassza ki a regisztrált alkalmazást (a minta JWT).

Válasz URL-címe – válassza ki az átirányítási URL-címet.

Válassza a Felhasználói folyamat futtatása lehetőséget.

Haladjon végig a regisztrációs folyamaton, és hozzon létre egy fiókot.

Jelentkezzen ki.

Haladjon végig a bejelentkezési folyamaton.

A folytatás után megjelenik az IDology puzzle.

Következő lépések

További információkért tekintse át a következő cikkeket: