Oktatóanyag a LexisNexis Azure Active Directory B2C-vel való konfigurálásához

Ebből az oktatóanyagból megtudhatja, hogyan integrálható az Azure Active Directory B2C (Azure AD B2C) a LexisNexis ThreatMetrix szolgáltatással. További információ a LexisNexis kapcsolatfelvételi módszereiről és a ThreatMetixről, a profilkészítési és identitásérvényesítési szolgáltatásról, amely a felhasználói eszközökön alapuló átfogó kockázatértékelést is nyújt.

Az integráció profilkészítése a regisztrációs folyamat során megadott felhasználói adatokon alapul. A ThreatMetrix engedélyezi a felhasználónak a bejelentkezést, vagy sem.

ThreatMetrix kockázatelemzési attribútumok:

- Telefonszám

- A felhasználói eszközről gyűjtött profilkészítési információk

Előfeltételek

Az első lépésekhez a következőkre lesz szüksége:

Azure-előfizetés

- Ha nem rendelkezik ilyen fiókkal, ingyenes Azure-fiókot kaphat

- Az Azure-előfizetéshez társított Azure AD B2C-bérlő

Forgatókönyv leírása

A ThreatMetrix integrációja a következő összetevőket tartalmazza:

- Azure AD B2C – A felhasználói hitelesítő adatokat ellenőrző engedélyezési kiszolgáló, más néven identitásszolgáltató (IdP)

- ThreatMetrix – A felhasználói bevitelt a felhasználói eszköz profilkészítési adataival kombinálva ellenőrzi az interakció biztonságát

- Egyéni REST API – A Azure AD B2C és ThreatMetrix integrációjának implementálásához használható

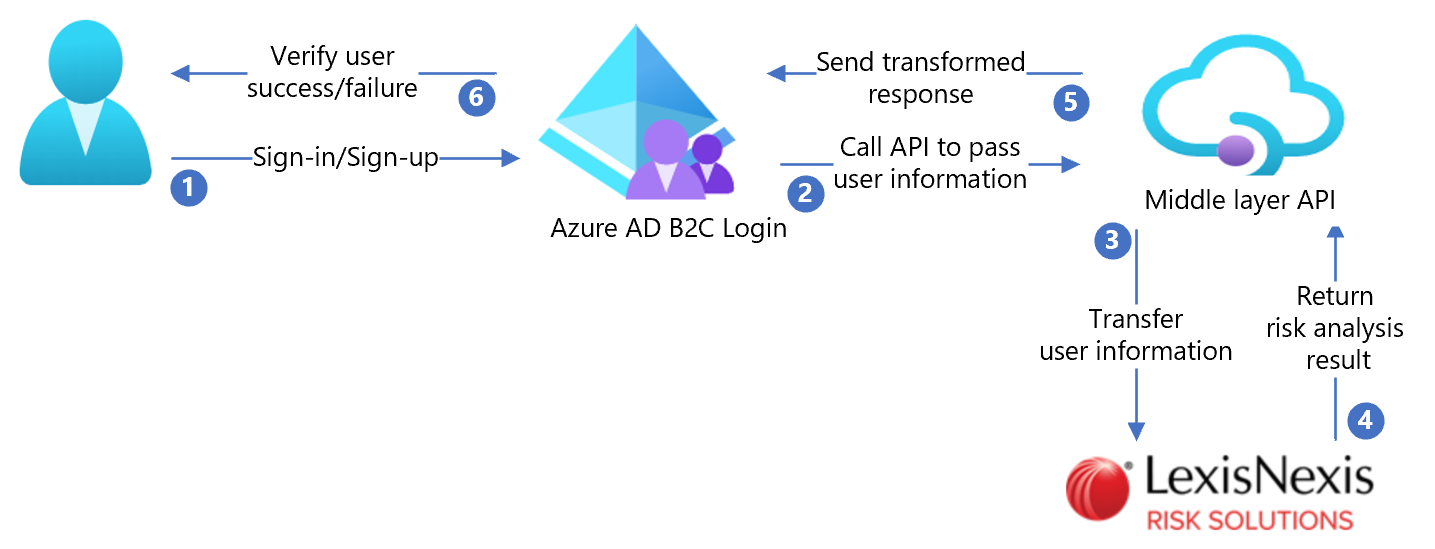

Az alábbi architektúradiagram az implementációt mutatja be.

- A felhasználó a regisztrációt választva új fiókot hoz létre, és attribútumokat ad meg. Azure AD B2C összegyűjti az attribútumokat.

- Azure AD B2C meghívja a középső réteg API-t, és átadja a felhasználói attribútumokat.

- A középső rétegBELI API hasznos API-formátumba alakítja át az attribútumokat, és elküldi a LexisNexisnek.

- A LexisNexis kockázatelemzés alapján ellenőrzi a felhasználóazonosítást, és visszaadja az eredményeket a középső réteg API-nak.

- A középső réteg API feldolgozza az eredményeket, és releváns információkat küld Azure AD B2C-nek.

- Azure AD B2C információkat fogad a középső réteg API-tól. Ha a válasz sikertelen, hibaüzenet jelenik meg. Ha a válasz sikeres, a felhasználó hitelesítve lesz, és hozzáférést kap.

LexisNexis-fiók és -szabályzat létrehozása

- LexisNexis-fiók létrehozásához lépjen a lexisnexis.com, és válassza a Kapcsolatfelvétel lehetőséget.

- Szabályzat létrehozása a LexisNexis dokumentációjában.

- A fiók létrehozása után megkapja az API konfigurációs adatait. A folyamat befejezéséhez használja az alábbi szakaszokat.

Megjegyzés

A szabályzat nevét később fogja használni.

Azure AD B2C konfigurálása a LexisNexis használatával

Az API üzembe helyezése

Az API-kód Azure-szolgáltatásban való üzembe helyezéséhez lépjen a /samples/ThreatMetrix/Api webhelyre. A kódot a Visual Studióból teheti közzé.

Megjegyzés

Az Microsoft Entra-azonosító konfigurálásához üzembe helyezett szolgáltatás URL-címére lesz szüksége.

Az API konfigurálása

Az alkalmazásbeállításokat a Azure-alkalmazás szolgáltatásban konfigurálhatja anélkül, hogy be szeretné őket nézni egy adattárba. A REST API-nak a következő beállításokat kell megadnia:

| Alkalmazásbeállítások | Forrás | Jegyzetek |

|---|---|---|

| ThreatMetrix:URL | ThreatMetrix-fiók konfigurációja | N/A |

| ThreatMetrix:OrgId | ThreatMetrix-fiók konfigurációja | N/A |

| ThreatMetrix:ApiKey | ThreatMetrix-fiók konfigurációja | N/A |

| ThreatMetrix:Policy | A ThreatMetrixben létrehozott szabályzatnév | N/A |

| BasicAuth:ApiUsername | Adjon meg egy API-felhasználónevet | A felhasználónév a Azure AD B2C-konfigurációban használatos |

| BasicAuth:ApiPassword | API-jelszó megadása | A jelszó a Azure AD B2C-konfigurációban használatos |

A felhasználói felület üzembe helyezése

Ez a megoldás Azure AD B2C által betöltött egyéni felhasználói felületi sablonokat használ. Ezek a sablonok a ThreatMetrixre vonatkozó profilkészítést hajtják végre.

Az egyéni lap tartalmának útmutatójában található utasításokat követve helyezze üzembe a felhasználói felület fájljait a /samples/ThreatMetrix/ui-template fájlban egy Blob Storage-fiókban. Az utasítások közé tartozik a Blob Storage-fiók beállítása, az eltérő eredetű erőforrások megosztásának (CORS) konfigurálása és a nyilvános hozzáférés engedélyezése.

A felhasználói felület a /samples/ThreatMetrix/ui-template/ocean_blue óceánkék sablonján alapul. Frissítse a felhasználói felület hivatkozásait, hogy az üzembe helyezett helyre hivatkozzon. A felhasználói felület mappájában keresse meg és cserélje le az elemet https://yourblobstorage/blobcontainer az üzembe helyezett helyre.

API-szabályzatkulcsok létrehozása

Két szabályzatkulcs létrehozásához kövesse a REST API-felhasználónév és jelszóházirend-kulcsok hozzáadása című témakörben található utasításokat. Az egyik szabályzat az API-felhasználónévre, a másik pedig a létrehozott API-jelszóra vonatkozik.

Példa szabályzatkulcsok neveire:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Az API URL-címének frissítése

A samples/ThreatMetrix/policy/TrustFrameworkExtensions.xmlterületen keresse meg a Rest-LexisNexus-SessionQuery műszaki profilt, és frissítse a ServiceUrl metaadat-elemet az üzembe helyezett API-hellyel.

A felhasználói felület URL-címének frissítése

A /samples/ThreatMetrix/policy/TrustFrameworkExtensions.xmlterületen keresse meg és cserélje le https://yourblobstorage/blobcontainer/ a kifejezést a felhasználói felületi fájl helyére.

Megjegyzés

Javasoljuk, hogy adjon hozzá hozzájárulási értesítést az attribútumgyűjtemény oldalán. Értesítse a felhasználókat arról, hogy az adatok külső szolgáltatásokhoz kerülnek identitás-ellenőrzés céljából.

A Azure AD B2C-szabályzat konfigurálása

Nyissa meg az egyéni szabályzat kezdőcsomagját a LocalAccounts letöltéséhez. Konfigurálja a szabályzatot a samples/ThreatMetrix/policy/ fájlban a Azure AD B2C-bérlőhöz.

Megjegyzés

Frissítse a szabályzatokat a bérlőhöz való viszony érdekében.

A felhasználói folyamat tesztelése

- Nyissa meg a Azure AD B2C-bérlőt.

- A Szabályzatok területen válassza a Felhasználói folyamatok lehetőséget.

- Válassza ki a létrehozott felhasználói folyamatot.

- Válassza a Felhasználói folyamat futtatása lehetőséget.

- Az Alkalmazás mezőben válassza ki a regisztrált alkalmazást (például JWT).

- Válasz URL-cím esetén válassza ki az átirányítási URL-címet.

- Válassza a Felhasználói folyamat futtatása lehetőséget.

- Fejezze be a regisztrációs folyamatot.

- Hozzon létre egy fiókot.

- Jelentkezzen ki.

- Fejezze be a bejelentkezési folyamatot.

- Válassza a Folytatás lehetőséget.

- Megjelenik a ThreatMetrix puzzle.