Az xID konfigurálása az Azure Active Directory B2C-vel jelszó nélküli hitelesítéshez

Ebből az oktatóanyagból megtudhatja, hogyan integrálhatja az Azure Active Directory B2C-hitelesítést (Azure AD B2C) az xID digitális azonosító megoldással. Az xID alkalmazás jelszó nélküli, biztonságos, többtényezős hitelesítést biztosít a felhasználóknak. A japán kormány által kibocsátott Saját szám kártya ellenőrzi az xID által hitelesített felhasználói identitásokat. A felhasználók számára a szervezetek az xID API-n keresztül kaphatnak ellenőrzött személyes azonosítási adatokat (ügyféltartalmakat). Emellett az xID alkalmazás létrehoz egy titkos kulcsot a felhasználói mobileszközök biztonságos területén, így digitális aláíró eszközök lesznek.

Előfeltételek

Azure-előfizetés

- Ha nem rendelkezik ilyen fiókkal, ingyenes Azure-fiókot kaphat

Az Azure-előfizetéshez társított Azure AD B2C-bérlő

Az xID inc. által megadott xID-ügyféladatok.

Lépjen az xid.inc Kapcsolatfelvétel lapjára az xID ügyféladatokért:

- Ügyfél-azonosító

- Titkos ügyfélkulcs

- Átirányítási URL

- Hatókörök

Nyissa meg a x-id.me az xID alkalmazás mobileszközre való telepítéséhez:

- Saját számkártya

- Ha API UAT-verziót használ, szerezze be az xID alkalmazás UAT-verzióját. Lásd: Kapcsolatfelvétel

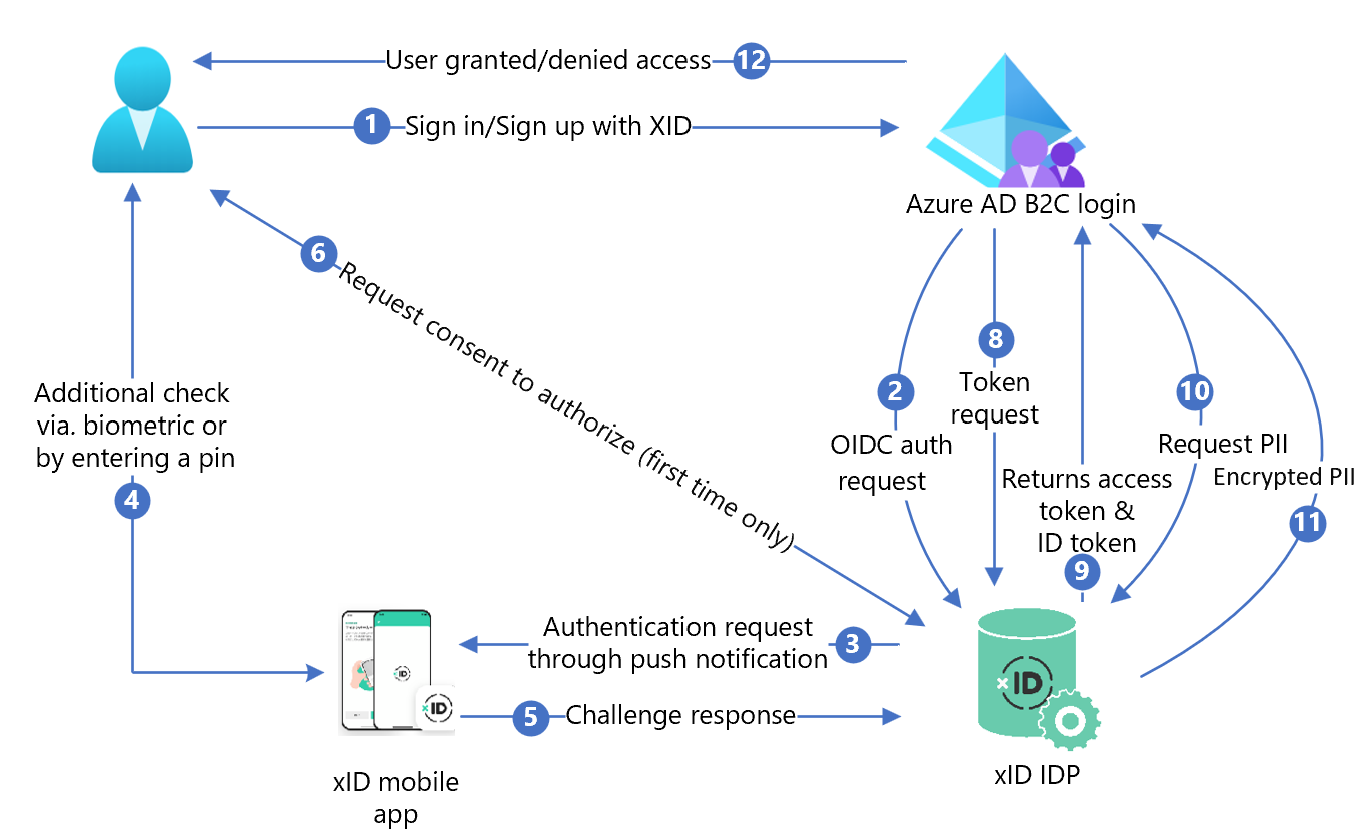

Forgatókönyv leírása

Az alábbi ábrán az architektúra látható.

- A Azure AD B2C bejelentkezési oldalon a felhasználó bejelentkezik vagy regisztrál.

- Azure AD B2C egy OpenID Connect-kéréssel (OIDC) irányítja át a felhasználót az xID engedélyezési API-végpontra. Az OIDC-végpontok végpontinformációkat tartalmaznak. Az xID identitásszolgáltató (IdP) átirányítja a felhasználót az xID engedélyezési bejelentkezési oldalára. A felhasználó megadja az e-mail-címet.

- Az xID idP leküldéses értesítést küld a felhasználó mobileszközére.

- A felhasználó megnyitja az xID alkalmazást, ellenőrzi a kérést, pin-kódot ad meg, vagy biometrikus adatokat használ. Az xID alkalmazás aktiválja a titkos kulcsot, és létrehoz egy elektronikus aláírást.

- Az xID alkalmazás elküldi az aláírást az xID idP-nek ellenőrzés céljából.

- Megjelenik egy hozzájárulási képernyő, amely személyes adatokat ad a szolgáltatásnak.

- Az xID idP az OAuth engedélyezési kódot adja vissza Azure AD B2C-nek.

- Azure AD B2C jogkivonat-kérelmet küld az engedélyezési kóddal.

- Az xID idP ellenőrzi a jogkivonat-kérelmet. Ha érvényes, a rendszer OAuth hozzáférési jogkivonatot ad vissza, az azonosító jogkivonatot pedig felhasználói azonosítóval és e-mail-címmel.

- Ha felhasználói ügyféltartalomra van szükség, Azure AD B2C meghívja az xID felhasználói adatok API-t.

- Az xID felhasználói adatok API titkosított ügyféltartalmat ad vissza. A felhasználók egy titkos kulccsal fejtik vissza a visszafejtést, amelyet az xID-ügyfél adatainak lekérésekor hoztak létre.

- A felhasználó hozzáférést kap vagy megtagadott az ügyfélalkalmazáshoz.

XID telepítése

- API-dokumentumok kéréséhez töltse ki a kéreleműrlapot. Lépjen a Kapcsolatfelvétel gombra.

- Az üzenetben jelezze, hogy Azure AD B2C-t használ.

- Egy xID értékesítési képviselő felveszi Ön veled a kapcsolatot.

- Kövesse az xID API-dokumentumban található utasításokat.

- XID API-ügyfél kérése.

- Az xID technikai csapata 3–4 munkanapon belül elküldi Önnek az ügyféladatokat.

- Adjon meg egy átirányítási URI-t a webhelyen az alábbi mintával. A felhasználók a hitelesítés után visszatérnek hozzá.

https://<your-b2c-domain>.b2clogin.com/<your-b2c-domain>.onmicrosoft.com/oauth2/authresp

Webalkalmazás regisztrálása Azure AD B2C-ben

Regisztrálja az alkalmazásokat egy ön által felügyelt bérlőben, majd használhatják Azure AD B2C-t.

További információ: Az Active Directory B2C-ben használható alkalmazástípusok

Teszteléshez regisztrál https://jwt.msegy microsoftos webalkalmazást dekódolt jogkivonat-tartalommal, amely nem hagyja el a böngészőt.

Webalkalmazás regisztrálása és az azonosító jogkivonat implicit engedélyezésének engedélyezése

Teljes oktatóanyag: Webalkalmazás regisztrálása Azure AD B2C-ben

XID-szabályzatkulcs létrehozása

Tárolja az xID-ből származó titkos ügyfélkulcsot a Azure AD B2C-bérlőben. Az alábbi utasításokhoz használja a könyvtárat a Azure AD B2C-bérlővel.

- Jelentkezzen be az Azure Portalra.

- A portál eszköztárán válassza a Címtárak + előfizetések lehetőséget.

- A Portál beállításai | A Címtárak és előfizetések lap Címtárnév listájában keresse meg a Azure AD B2C-címtárat.

- Válassza a Váltás lehetőséget.

- A Azure Portal bal felső sarkában válassza a Minden szolgáltatás lehetőséget.

- Keresse meg és válassza Azure AD B2C lehetőséget.

- Az Áttekintés területen válassza az Identity Experience Framework lehetőséget.

- Válassza a Szabályzatkulcsok lehetőséget.

- Válassza a Hozzáadás lehetőséget.

- A Beállítások területen válassza a Manuális lehetőséget.

- Adja meg a szabályzatkulcs nevét . A program hozzáfűzi az előtagot

B2C_1A_a kulcsnévhez. - A Titkos kód mezőbe írja be az xID-ből az ügyfélkulcsot.

- A Kulcshasználat mezőben válassza az Aláírás lehetőséget.

- Válassza a Létrehozás lehetőséget.

Megjegyzés

A Azure AD B2C-ben az egyéni szabályzatok összetett forgatókönyvekhez használhatók.

Lásd: Felhasználói folyamatok és egyéni szabályzatok áttekintése.

XID konfigurálása identitásszolgáltatóként

Ahhoz, hogy a felhasználók xID-vel jelentkezzenek be, az xID-t olyan jogcímszolgáltatóvá kell tenni, amellyel Azure AD B2C kommunikál egy végponton keresztül. A végpont jogcímeket biztosít, Azure AD A B2C a digitális identitással hitelesített felhasználók ellenőrzésére használja az eszközén.

XID hozzáadása jogcímszolgáltatóként

Szerezze be az egyéni szabályzat kezdőcsomagjait a GitHubról, majd frissítse az XML-fájlokat a SocialAccounts kezdőcsomagban a Azure AD B2C-bérlő nevével.

Töltse le az active-directory-b2c-policy-starterpack-main zip fájlt, vagy klónozza az adattárat. Lásd: Azure-Samples/active-directory-b2c-custom-policy-starterpack.

A SocialAccounts könyvtárban lévő fájlokban cserélje le a sztringet

yourtenanta Azure AD B2C-bérlő nevére. Például a következő leszcontoso.onmicrosoft.com:yourtenant.onmicrosoft.com.Nyissa meg a SocialAccounts/TrustFrameworkExtensions.xmlfájlt.

Keresse meg a ClaimsProviders elemet. Ha nincs ilyen, adja hozzá a gyökérelemhez.

Adjon hozzá egy új ClaimsProvidert az alábbi példához hasonlóan:

<ClaimsProvider> <Domain>X-ID</Domain> <DisplayName>X-ID</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="X-ID-OIDC"> <DisplayName>X-ID</DisplayName> <Description>Login with your X-ID account</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://oidc-uat.x-id.io/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the X-ID Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid verification</Item> <Item Key="response_mode">query</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="token_endpoint_auth_method">client_secret_basic</Item> <Item Key="ClaimsEndpoint">https://oidc-uat.x-id.io/userinfo</Item> <Item Key="ValidTokenIssuerPrefixes">https://oidc-uat.x-id.io/</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_XIDSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="email" /> <OutputClaim ClaimTypeReferenceId="sid" /> <OutputClaim ClaimTypeReferenceId="userdataid" /> <OutputClaim ClaimTypeReferenceId="XID_verified" /> <OutputClaim ClaimTypeReferenceId="email_verified" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" DefaultValue="https://oidc-uat.x-id.io/" /> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="{oauth2:access_token}" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> <TechnicalProfile Id="X-ID-Userdata"> <DisplayName>Userdata (Personal Information)</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.RestfulProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ServiceUrl">https://api-uat.x-id.io/v4/verification/userdata</Item> <Item Key="SendClaimsIn">Header</Item> <Item Key="AuthenticationType">Bearer</Item> <Item Key="UseClaimAsBearerToken">identityProviderAccessToken</Item> <!-- <Item Key="AllowInsecureAuthInProduction">true</Item> --> <Item Key="DebugMode">true</Item> <Item Key="DefaultUserMessageIfRequestFailed">Can't process your request right now, please try again later.</Item> </Metadata> <InputClaims> <!-- Claims sent to your REST API --> <InputClaim ClaimTypeReferenceId="identityProviderAccessToken" /> </InputClaims> <OutputClaims> <!-- Claims parsed from your REST API --> <OutputClaim ClaimTypeReferenceId="last_name" /> <OutputClaim ClaimTypeReferenceId="first_name" /> <OutputClaim ClaimTypeReferenceId="previous_name" /> <OutputClaim ClaimTypeReferenceId="year" /> <OutputClaim ClaimTypeReferenceId="month" /> <OutputClaim ClaimTypeReferenceId="date" /> <OutputClaim ClaimTypeReferenceId="prefecture" /> <OutputClaim ClaimTypeReferenceId="city" /> <OutputClaim ClaimTypeReferenceId="address" /> <OutputClaim ClaimTypeReferenceId="sub_char_common_name" /> <OutputClaim ClaimTypeReferenceId="sub_char_previous_name" /> <OutputClaim ClaimTypeReferenceId="sub_char_address" /> <OutputClaim ClaimTypeReferenceId="gender" /> <OutputClaim ClaimTypeReferenceId="verified_at" /> </OutputClaims> <UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Állítsa be a client_id az xID-alkalmazásazonosítóval.

Kattintson a Mentés gombra.

Felhasználói folyamat hozzáadása

Adjon hozzá egy identitásszolgáltatót a bejelentkezési lapokhoz.

- Ha egyéni felhasználói folyamatokkal rendelkezik, lépjen az Identitásszolgáltató hozzáadása felhasználói folyamathoz című témakörre. Ellenkező esetben hozzon létre egy sablonfelhasználói folyamat duplikátumát:

- A kezdőcsomagban nyissa meg a TrustFrameworkBase.xml.

- Keresse meg és másolja ki a userJourneys elem tartalmát, amely tartalmazza a következőt

ID=SignUpOrSignIn: . - Nyissa meg a TrustFrameworkExtensions.xml , és keresse meg a UserJourneys elemet. Ha nincs ilyen, adjon hozzá egyet.

- Illessze be a UserJourney elem tartalmát a UserJourneys elem gyermekelemeként.

- Nevezze át a felhasználói útazonosítót. Például:

ID=CustomSignUpSignIn

Identitásszolgáltató hozzáadása egy felhasználói folyamathoz

Adja hozzá az új identitásszolgáltatót a felhasználói folyamathoz.

- Keresse meg a vezénylési lépés elemét Type=

CombinedSignInAndSignUp, vagy Type=ClaimsProviderSelectionértékkel a felhasználói folyamat során. Ez általában az első vezénylési lépés. A ClaimsProviderSelections elem rendelkezik egy identitásszolgáltatói listával a bejelentkezéshez. Az elemek sorrendje határozza meg a bejelentkezési gombok sorrendjét. - Adjon hozzá egy ClaimsProviderSelection XML-elemet.

- Állítsa a TargetClaimsExchangeId értékét egy rövid névre.

- Adjon hozzá egy ClaimsExchange elemet.

- Állítsa az azonosítót a céljogcímcsere-azonosító értékére. Ez a módosítás az xID gombot műveletre

X-IDExchangekapcsolja. - Frissítse a TechnicalProfileReferenceId értéket a létrehozott műszaki profil azonosítójára (

X-ID-OIDC). - Vezénylési lépés hozzáadása az xID UserInfo-végpont meghívásához a hitelesített felhasználóra

X-ID-Userdatavonatkozó jogcímek visszaadásához.

A következő XML az xID identitásszolgáltatóval való felhasználói folyamat vezénylését mutatja be.

<UserJourney Id="CombinedSignInAndSignUp">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="X-IDExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="X-IDExchange" TechnicalProfileReferenceId="X-ID-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="3" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="X-ID-Userdata" TechnicalProfileReferenceId="X-ID-Userdata" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Vannak olyan identitásjogcímek, amelyek a szabályzat részeként hivatkoznak az xID-ra. A jogcímséma a jogcímek deklarálása. A ClaimsSchema elem egy ClaimType elemlistával rendelkezik. A ClaimType elem tartalmazza az ID attribútumot, amely a jogcím neve.

- Nyissa meg a TrustFrameworksExtension.xml.

- Keresse meg a BuildingBlocks elemet.

- Adja hozzá a következő ClaimType elemet a TrustFrameworksExtension.xml szabályzat ClaimsSchema eleméhez

<BuildingBlocks>

<ClaimsSchema>

<!-- xID -->

<ClaimType Id="sid">

<DisplayName>sid</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="userdataid">

<DisplayName>userdataid</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="xid_verified">

<DisplayName>xid_verified</DisplayName>

<DataType>boolean</DataType>

</ClaimType>

<ClaimType Id="email_verified">

<DisplayName>email_verified</DisplayName>

<DataType>boolean</DataType>

</ClaimType>

<ClaimType Id="identityProviderAccessToken">

<DisplayName>Identity Provider Access Token</DisplayName>

<DataType>string</DataType>

<AdminHelpText>Stores the access token of the identity provider.</AdminHelpText>

</ClaimType>

<ClaimType Id="last_name">

<DisplayName>last_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="first_name">

<DisplayName>first_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="previous_name">

<DisplayName>previous_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="year">

<DisplayName>year</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="month">

<DisplayName>month</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="date">

<DisplayName>date</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="prefecture">

<DisplayName>prefecture</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="city">

<DisplayName>city</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="address">

<DisplayName>address</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_common_name">

<DisplayName>sub_char_common_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_previous_name">

<DisplayName>sub_char_previous_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_address">

<DisplayName>sub_char_address</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="verified_at">

<DisplayName>verified_at</DisplayName>

<DataType>int</DataType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="correlationId">

<DisplayName>correlation ID</DisplayName>

<DataType>string</DataType>

</ClaimType>

<!-- xID -->

</ClaimsSchema>

</BuildingBlocks>

A függő entitás házirendjének konfigurálása

A függő entitás szabályzata, például SignUpSignIn.xml, meghatározza a B2C Azure AD végrehajtott felhasználói folyamatot.

- A függő entitásban keresse meg a DefaultUserJourney elemet.

- Frissítse a ReferenceId azonosítót , hogy megfeleljen az identitásszolgáltatóhoz hozzáadott felhasználói útazonosítónak.

Az alábbi példában az xID felhasználói folyamat esetében a ReferenceId értékre van állítva CombinedSignInAndSignUp.

<RelyingParty>

<DefaultUserJourney ReferenceId="CombinedSignInAndSignUp" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="correlationId" DefaultValue="{Context:CorrelationId}" />

<OutputClaim ClaimTypeReferenceId="issuerUserId" />

<OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="first_name" />

<OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="last_name" />

<OutputClaim ClaimTypeReferenceId="previous_name" />

<OutputClaim ClaimTypeReferenceId="year" />

<OutputClaim ClaimTypeReferenceId="month" />

<OutputClaim ClaimTypeReferenceId="date" />

<OutputClaim ClaimTypeReferenceId="prefecture" />

<OutputClaim ClaimTypeReferenceId="city" />

<OutputClaim ClaimTypeReferenceId="address" />

<OutputClaim ClaimTypeReferenceId="sub_char_common_name" />

<OutputClaim ClaimTypeReferenceId="sub_char_previous_name" />

<OutputClaim ClaimTypeReferenceId="sub_char_address" />

<OutputClaim ClaimTypeReferenceId="gender" />

<OutputClaim ClaimTypeReferenceId="verified_at" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="sid" />

<OutputClaim ClaimTypeReferenceId="userdataid" />

<OutputClaim ClaimTypeReferenceId="xid_verified" />

<OutputClaim ClaimTypeReferenceId="email_verified" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Az egyéni szabályzat feltöltése

Az alábbi utasításokhoz használja a könyvtárat a Azure AD B2C-bérlővel.

- Jelentkezzen be az Azure Portalra.

- A portál eszköztárán válassza a Címtárak + előfizetések lehetőséget.

- A Portál beállításai | A Címtárak + előfizetések lap a Címtárnév listában. keresse meg a Azure AD B2C-címtárat.

- Válassza a Váltás lehetőséget.

- A Azure Portal keresse meg és válassza Azure AD B2C lehetőséget.

- A Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

- Válassza az Egyéni szabályzat feltöltése lehetőséget.

- Töltse fel a fájlokat a következő sorrendben:

- Alapszabályzatfájl:

TrustFrameworkBase.xml - Bővítményházirend:

TrustFrameworkExtensions.xml - Függő entitás házirendje:

SignUpSignIn.xml

Az egyéni szabályzat tesztelése

- A Azure AD B2C-bérlőben, majd a Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

- Az Egyéni szabályzatok területen válassza a CustomSignUpSignIn lehetőséget.

- Az Alkalmazás mezőben válassza ki a regisztrált webalkalmazást. A Válasz URL-cím a következő

https://jwt.ms: . - Válassza a Futtatás most lehetőséget.

- A böngésző átirányítja az xID bejelentkezési oldalra.

- A böngésző a következőre irányítja át:

https://jwt.ms. Megjelenik Azure AD B2C által visszaadott tokentartalom.