Az Active Directory Lightweight Directory Services előkészítése a Microsoft Entra-azonosítóból történő üzembe helyezéshez

Az alábbi dokumentáció az Active Directory Lightweight Directory Services (AD LDS) telepítésének előkészítését bemutató oktatóanyagot tartalmaz. Ez használható példa LDAP-címtárként a hibaelhárításhoz, vagy bemutatja , hogyan építhet ki felhasználókat a Microsoft Entra ID-ból egy LDAP-címtárba.

Az LDAP-címtár előkészítése

Ha még nem rendelkezik címtárkiszolgálóval, az alábbi információk segítenek létrehozni egy teszt AD LDS-környezetet. Ez a beállítás a PowerShellt és az ADAMInstall.exe fájlt használja válaszfájllal. Ez a dokumentum nem fedi le az AD LDS részletes információit. További információ: Active Directory Lightweight Directory Services.

Ha már rendelkezik AD LDS-sel vagy egy másik címtárkiszolgálóval, kihagyhatja ezt a tartalmat, és folytathatja a következő oktatóanyagot: ECMA Csatlakozás or Gazdagép általános LDAP-összekötője az ECMA-összekötő gazdagépének telepítéséhez és konfigurálásához.

Hozzon létre egy SSL-tanúsítványt, egy tesztkönyvtárat, és telepítse az AD LDS-t.

Használja az A függelékben található PowerShell-szkriptet. A szkript a következő műveleteket hajtja végre:

- Létrehoz egy önaláírt tanúsítványt, amelyet az LDAP-összekötő fog használni.

- Létrehoz egy könyvtárat a szolgáltatástelepítési naplóhoz.

- Exportálja a személyes tárolóban lévő tanúsítványt a címtárba.

- Importálja a tanúsítványt a helyi gép megbízható gyökeréhez.

- Telepíti az AD LDS-szerepkört a virtuális gépünkre.

Azon a Windows Server virtuális gépen, amelyen az LDAP-összekötő tesztelésére szolgál, szerkessze a szkriptet a számítógép nevének megfelelően, majd futtassa a szkriptet rendszergazdai jogosultságokkal rendelkező Windows PowerShell használatával.

AD LDS-példány létrehozása

A szerepkör telepítése után létre kell hoznia egy AD LDS-példányt. Példány létrehozásához használhatja az alábbi válaszfájlt. Ez a fájl a felhasználói felület használata nélkül csendesen telepíti a példányt.

Másolja a B függelék tartalmát a jegyzettömbbe, és mentse answer.txt formátumban a "C:\Windows\ADAM" fájlban.

Most nyisson meg egy parancssort rendszergazdai jogosultságokkal, és futtassa a következő végrehajtható parancsot:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Tárolók és szolgáltatásfiók létrehozása az AD LDS-hez

A C függelékből származó PowerShell-szkript használata. A szkript a következő műveleteket hajtja végre:

- Létrehoz egy tárolót a szolgáltatásfiókhoz, amelyet az LDAP-összekötővel fog használni.

- Létrehoz egy tárolót a felhőfelhasználók számára, ahol a felhasználók ki lesznek építve.

- Létrehozza a szolgáltatásfiókot az AD LDS-ben.

- Engedélyezi a szolgáltatásfiókot.

- Hozzáadja a szolgáltatásfiókot az AD LDS Rendszergazda istrators szerepkörhöz.

A Windows Server virtuális gépen az LDAP-összekötő tesztelésével futtatja a szkriptet a Windows PowerShell használatával rendszergazdai jogosultságokkal.

A NETWORK Standard kiadás RVICE olvasási engedélyének megadása az SSL-tanúsítványhoz

Ahhoz, hogy az SSL működjön, meg kell adnia a NETWORK Standard kiadás RVICE olvasási engedélyeit az újonnan létrehozott tanúsítványnak. Engedélyek megadásához kövesse az alábbi lépéseket.

- Lépjen a C:\Program Data\Microsoft\Crypto\Keys elemre.

- Kattintson a jobb gombbal az itt található rendszerfájlra. Ez egy guid lesz. Ez a tároló tárolja a tanúsítványt.

- Válassza ki a tulajdonságokat.

- A lap tetején válassza a Biztonság lapot.

- Válassza a Szerkesztés lehetőséget.

- Kattintson a Hozzáadás gombra.

- A mezőbe írja be a Hálózati szolgáltatás kifejezést, és válassza a Nevek ellenőrzése lehetőséget.

- Válassza a HÁLÓZATI Standard kiadás RVICE lehetőséget a listából, és kattintson az OK gombra.

- Kattintson az OK gombra.

- Győződjön meg arról, hogy a hálózati szolgáltatásfiók olvasási és olvasási és végrehajtási engedélyekkel rendelkezik, majd kattintson az Alkalmaz és az OK gombra.

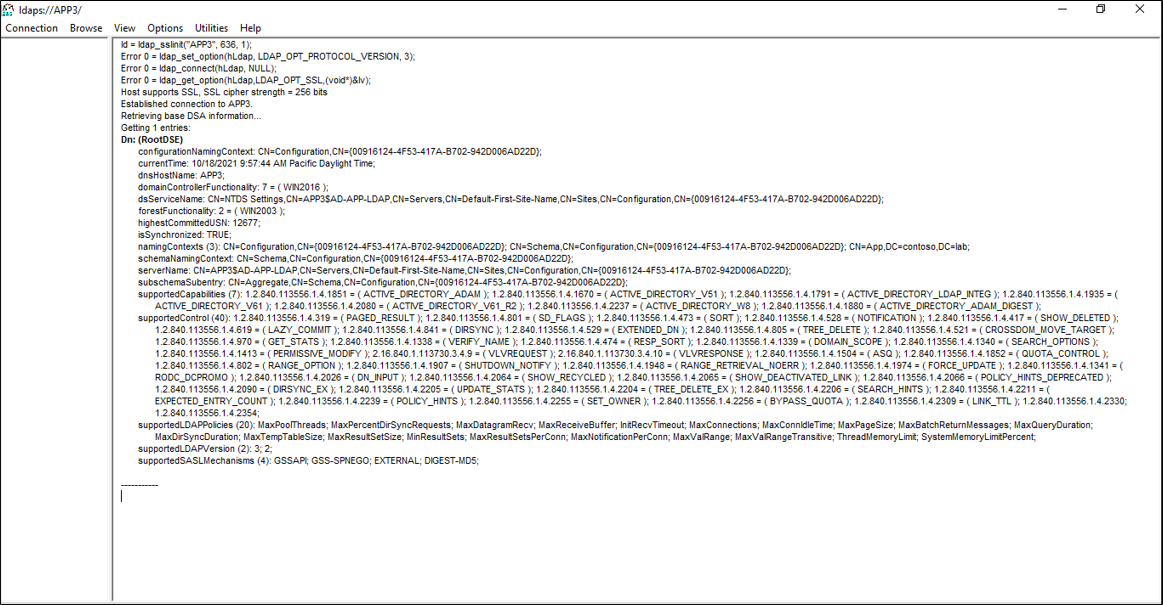

SSL-kapcsolat ellenőrzése az AD LDS-vel

Most, hogy konfiguráltuk a tanúsítványt, és megadta a hálózati szolgáltatásfiók engedélyeit, teszteljük a kapcsolatot annak ellenőrzéséhez, hogy működik-e.

- Nyissa meg a Kiszolgálókezelő, és válassza az AD LDS lehetőséget a bal oldalon

- Kattintson a jobb gombbal az AD LDS-példányra, és válassza ki az ldp.exe fájlt az előugró ablakból.

- Az ldp.exe tetején válassza a Csatlakozás ion és a Csatlakozás lehetőséget.

- Adja meg a következő adatokat, és kattintson az OK gombra.

- Az alábbi képernyőképhez hasonló választ kell látnia.

- A tetején, a Csatlakozás ion alatt válassza a Kötés lehetőséget.

- Hagyja meg az alapértelmezett értékeket, és kattintson az OK gombra.

- Most már sikeresen kapcsolódnia kell a példányhoz.

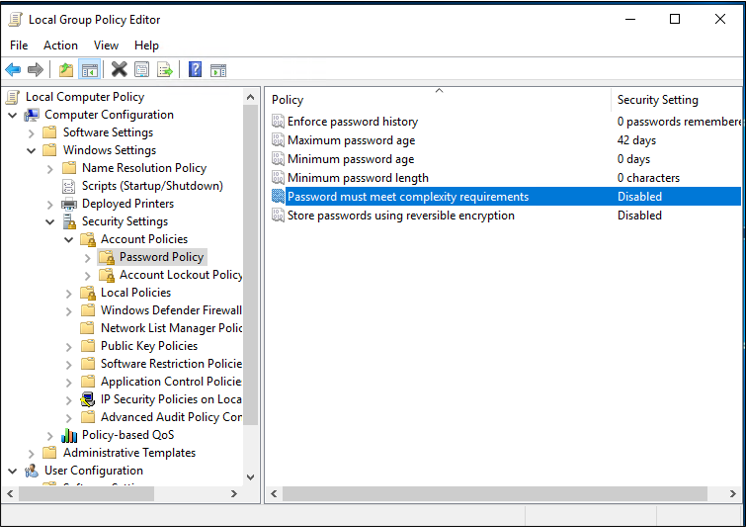

A helyi jelszóházirend letiltása

Az LDAP-összekötő jelenleg üres jelszóval helyezi el a felhasználókat. Ez a kiépítés nem felel meg a helyi jelszóházirendnek a kiszolgálón, ezért tesztelési célból le fogjuk tiltani. A jelszó összetettségének letiltásához egy nem tartományhoz csatlakoztatott kiszolgálón kövesse az alábbi lépéseket.

Fontos

Mivel a folyamatos jelszószinkronizálás nem a helyszíni LDAP-kiépítés egyik funkciója, a Microsoft azt javasolja, hogy az AD LDS-t kifejezetten összevont alkalmazásokkal, az AD DS-vel együtt használva vagy az AD LDS-példány meglévő felhasználóinak frissítésekor használják.

- A kiszolgálón kattintson a Start, a Futtatás, majd a gpedit.msc elemre

- A Helyi csoportházirend-szerkesztőben lépjen a Windows Gépház biztonsági Gépház >> fiókszabályzatok jelszóházirendjéhez >>

- A jobb oldalon kattintson duplán a Jelszó gombra, és válassza a Letiltva lehetőséget.

- Kattintson az Alkalmaz és az OK gombra

- Zárja be a Helyi csoportházirend-szerkesztőt

Ezután folytassa az útmutatóval, a felhasználók Microsoft Entra-azonosítóból történő kiépítéséhez egy LDAP-címtárba a kiépítési ügynök letöltéséhez és konfigurálásához.

A függelék – Az AD LDS PowerShell-szkript telepítése

Az alábbi PowerShell-szkripttel automatizálható az Active Directory Lightweight Directory Services telepítése. A szkriptet a környezetnek megfelelően kell szerkesztenie; különösen módosítsa APP3 a számítógép gazdanevét.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

B függelék – Válaszfájl

Ez a fájl az AD LDS egy példányának automatizálására és létrehozására szolgál. A fájlt úgy fogja szerkeszteni, hogy megfeleljen a környezetének; különösen módosítsa APP3 a kiszolgáló gazdagépnevét.

Fontos

Ez a szkript az AD LDS szolgáltatásfiók helyi rendszergazdáját használja, és a válaszokban a jelszó keményen kódolt. Ez a művelet csak tesztelésre szolgál, és éles környezetben soha nem használható.

Ha az AD LDS-t tartományvezérlőre telepíti, és nem tag- vagy önálló kiszolgálóra, akkor a LocalLDAPPortToListenOn és a LocalSSLPortToListonOn portot az SSL-en keresztüli LDAP és LDAP jól ismert portjaitól eltérőre kell módosítania. Például LocalLDAPPortToListenOn=51300 és LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=Pa$$Word1

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

C függelék – Az AD LDS PowerShell-szkript feltöltése

PowerShell-szkript az AD LDS tárolókkal és szolgáltatásfiókokkal való feltöltéséhez.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"