A Microsoft 365 védelme a helyszíni támadások ellen

Sok ügyfél csatlakoztatja magánvállalati hálózatait a Microsoft 365-höz, hogy kihasználhassa a felhasználók, az eszközök és az alkalmazások előnyeit. Ezek a magánhálózatok azonban számos jól dokumentált módon sérülhetnek. A Microsoft 365 számos szervezet számára egyfajta idegrendszerként működik. Kritikus fontosságú, hogy megvédje a sérült helyszíni infrastruktúrától.

Ez a cikk bemutatja, hogyan konfigurálhatja a rendszereket a Microsoft 365-ös felhőkörnyezet helyszíni veszélyeztetése elleni védelméhez, beleértve a következő elemeket:

- A Microsoft Entra-bérlő konfigurációs beállításai

- A Microsoft Entra-bérlők biztonságos csatlakoztatása helyszíni rendszerekhez

- A rendszerek üzemeltetéséhez szükséges kompromisszumok olyan módon, hogy megvédjék a felhőrendszereket a helyszíni kompromisszumoktól

A Microsoft határozottan javasolja, hogy implementálja ezt az útmutatót.

Fenyegetésforrások helyszíni környezetekben

A Microsoft 365 felhőkörnyezete széles körű monitorozási és biztonsági infrastruktúrával rendelkezik. A Microsoft 365 gépi tanulást és emberi intelligenciát használ a globális forgalom megtekintéséhez. Gyorsan észleli a támadásokat, és lehetővé teszi a közel valós idejű újrakonfigurálást.

A hibrid telepítések csatlakoztathatják a helyszíni infrastruktúrát a Microsoft 365-höz. Ezekben az üzemelő példányokban számos szervezet delegál megbízhatóságot a helyszíni összetevőknek a kritikus hitelesítéshez és a címtárobjektumok állapotkezelési döntéseihez. Ha a helyszíni környezet biztonsága sérül, ezek a megbízhatósági kapcsolatok támadókká válnak a Microsoft 365-környezet veszélyeztetésére.

A két elsődleges fenyegetésvektor az összevonási megbízhatósági kapcsolatok és a fiókszinkronizálás. Mindkét vektor rendszergazdai hozzáférést biztosíthat a támadónak a felhőhöz.

Az összevont megbízhatósági kapcsolatok, például a Security Assertions Markup Language (SAML) hitelesítése a Microsoft 365-ben a helyszíni identitásinfrastruktúra használatával történő hitelesítésre szolgálnak. Ha egy SAML-jogkivonat-aláíró tanúsítvány biztonsága sérül, az összevonás lehetővé teszi, hogy a tanúsítvánnyal rendelkezők megszemélyesíthessenek minden felhasználót a felhőben.

Javasoljuk, hogy lehetőség szerint tiltsa le az összevonási megbízhatósági kapcsolatokat a Microsoft 365-höz való hitelesítéshez.

A fiókszinkronizálás a kiemelt felhasználók, köztük a hitelesítő adataik, illetve a Microsoft 365-ben rendszergazdai jogosultságokkal rendelkező csoportok módosítására használható.

Javasoljuk, hogy győződjön meg arról, hogy a szinkronizált objektumok nem rendelkeznek jogosultságokkal a Microsoft 365-ben egy felhasználón kívül. A jogosultságokat közvetlenül vagy a megbízható szerepkörökbe vagy csoportokba való belefoglalással szabályozhatja. Győződjön meg arról, hogy ezek az objektumok nem rendelkeznek közvetlen vagy beágyazott hozzárendeléssel megbízható felhőbeli szerepkörökben vagy csoportokban.

A Microsoft 365 védelme a helyszíni biztonsági résekkel szemben

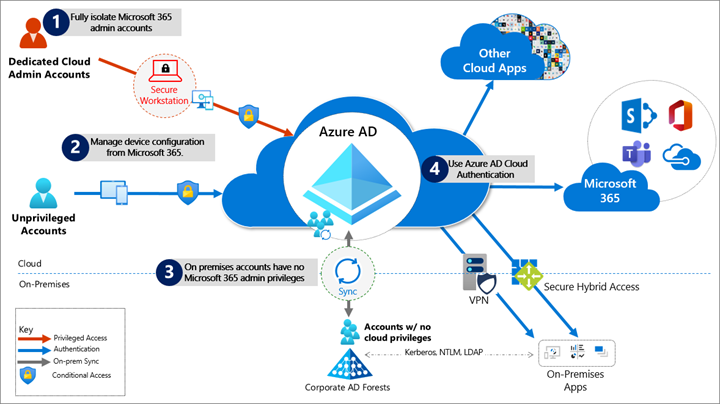

A fent ismertetett fenyegetések kezelése érdekében javasoljuk, hogy tartsa be az alábbi ábrán bemutatott alapelveket:

A Microsoft 365-rendszergazdai fiókok teljes elkülönítése. A következőnek kell lenniük:

- Elsajátítva a Microsoft Entra-azonosítóban.

- Hitelesítés többtényezős hitelesítéssel.

- A Microsoft Entra feltételes hozzáférése biztosítja.

- Csak Az Azure által felügyelt munkaállomások használatával érhető el.

Ezek a rendszergazdai fiókok korlátozott használatú fiókok. A Microsoft 365-ben egyetlen helyszíni fióknak sem lehet rendszergazdai jogosultsága.

További információt a Tudnivalók az adminisztrátori szerepkörökről című témakörben talál. Lásd még a Microsoft 365 szerepkörei a Microsoft Entra ID-ben című témakört.

Eszközök kezelése a Microsoft 365-ből. A Microsoft Entra join és a felhőalapú mobileszköz-kezelés (MDM) használatával kiküszöbölheti a helyszíni eszközfelügyeleti infrastruktúrával kapcsolatos függőségeket. Ezek a függőségek veszélyeztethetik az eszköz- és biztonsági vezérlőket.

Győződjön meg arról, hogy egyetlen helyszíni fiók sem rendelkezik emelt szintű jogosultságokkal a Microsoft 365-höz. Egyes fiókok NTLM-, LDAP- vagy Kerberos-hitelesítést igénylő helyszíni alkalmazásokat érnek el. Ezeknek a fiókoknak a szervezet helyszíni identitásinfrastruktúrájában kell lenniük. Győződjön meg arról, hogy ezek a fiókok , beleértve a szolgáltatásfiókokat is, nem szerepelnek a kiemelt felhőbeli szerepkörökben vagy csoportokban. Győződjön meg arról is, hogy ezeknek a fiókoknak a módosításai nem befolyásolhatják a felhőkörnyezet integritását. A kiemelt helyszíni szoftver nem befolyásolhatja a Microsoft 365 kiemelt fiókjait vagy szerepköreit.

A Microsoft Entra felhőhitelesítés használatával kiküszöbölheti a helyszíni hitelesítő adatoktól való függőségeket. Mindig használjon erős hitelesítést, például Windows Hello, FIDO, Microsoft Authenticator vagy Microsoft Entra többtényezős hitelesítést.

Konkrét biztonsági javaslatok

A következő szakaszok útmutatást nyújtanak a fent leírt alapelvek megvalósításához.

Kiemelt identitások elkülönítése

A Microsoft Entra ID-ban azok a felhasználók, akik kiemelt szerepkörökben ( például rendszergazdák) rendelkeznek, a környezet többi részének létrehozására és kezelésére vonatkozó bizalom gyökere. Hajtsa végre az alábbi eljárásokat a kompromisszumok hatásainak minimalizálása érdekében.

Csak felhőalapú fiókokat használhat a Microsoft Entra-azonosítóhoz és a Microsoft 365 kiemelt szerepkörökhöz.

Emelt szintű hozzáférési eszközök üzembe helyezése a Microsoft 365 és a Microsoft Entra ID kezeléséhez. Lásd: Eszközszerepkörök és -profilok.

A Microsoft Entra Privileged Identity Management (PIM) üzembe helyezése a kiemelt szerepkörökhöz tartozó összes emberi fiókhoz való igény szerinti hozzáférés érdekében. A szerepkörök aktiválásához erős hitelesítésre van szükség. Lásd : Mi a Microsoft Entra Privileged Identity Management?

Adjon meg olyan rendszergazdai szerepköröket, amelyek a szükséges feladatok elvégzéséhez szükséges legkisebb jogosultságot teszik lehetővé. Tekintse meg a legkevésbé kiemelt szerepköröket feladatonként a Microsoft Entra ID-ban.

A delegálást és több szerepkört egyszerre tartalmazó gazdag szerepkör-hozzárendelési élmény engedélyezéséhez fontolja meg a Microsoft Entra biztonsági csoportok vagy Microsoft 365-csoportok használatát. Ezeket a csoportokat együttesen felhőcsoportoknak nevezzük.

Emellett engedélyezze a szerepköralapú hozzáférés-vezérlést is. Lásd: Microsoft Entra-szerepkörök hozzárendelése csoportokhoz. Felügyeleti egységek használatával korlátozhatja a szerepkörök hatókörét a szervezet egy részére. Lásd: Rendszergazda istrative units in Microsoft Entra ID.

Vészhozzáférés-fiókok üzembe helyezése. A hitelesítő adatok tárolásához ne használjon helyszíni jelszótárolókat. Lásd: Segélyhívási fiókok kezelése a Microsoft Entra-azonosítóban.

További információ: A kiemelt hozzáférés védelme. Lásd még a Microsoft Entra ID rendszergazdák biztonságos hozzáférési eljárásait.

Felhőalapú hitelesítés használata

A hitelesítő adatok elsődleges támadási vektorok. A hitelesítő adatok biztonságosabbá tételéhez hajtsa végre az alábbi eljárásokat:

Jelszó nélküli hitelesítés üzembe helyezése. A jelszó nélküli hitelesítő adatok üzembe helyezésével a lehető legnagyobb mértékben csökkentse a jelszavak használatát. Ezek a hitelesítő adatok natív módon vannak kezelve és érvényesítve a felhőben. További információ: Jelszó nélküli hitelesítés központi telepítésének megtervezése a Microsoft Entra-azonosítóban.

Válasszon az alábbi hitelesítési módszerek közül:

Többtényezős hitelesítés üzembe helyezése. További információ: A Microsoft Entra többtényezős hitelesítés üzembe helyezésének megtervezése.

Több erős hitelesítő adat kiépítése a Microsoft Entra többtényezős hitelesítésével. Így a felhőbeli erőforrásokhoz való hozzáféréshez a helyszíni jelszó mellett egy Microsoft Entra-azonosítóval felügyelt hitelesítő adatokra is szükség van. További információ: Rugalmasság létrehozása hitelesítő adatok kezelésével és rugalmas hozzáférés-vezérlési felügyeleti stratégia létrehozása a Microsoft Entra ID használatával.

Korlátozások és kompromisszumok

A hibrid fiókok jelszókezeléséhez olyan hibrid összetevőkre van szükség, mint a jelszóvédelmi ügynökök és a jelszóvisszaíró ügynökök. Ha a helyszíni infrastruktúra sérült, a támadók szabályozhatják azokat a gépeket, amelyeken ezek az ügynökök találhatók. Ez a biztonsági rés nem veszélyezteti a felhőinfrastruktúra biztonságát. A felhőfiókok azonban nem védik ezeket az összetevőket a helyszíni biztonsági résektől.

Az Active Directoryból szinkronizált helyszíni fiókok úgy vannak megjelölve, hogy soha ne járjanak le a Microsoft Entra-azonosítóban. Ezt a beállítást általában helyi Active Directory jelszóbeállítások enyhítik. Ha az Active Directory-példánya sérült, és a szinkronizálás le van tiltva, állítsa be a EnforceCloudPasswordPolicyForPasswordSyncedUsers beállítást a jelszómódosítások kényszerítéséhez.

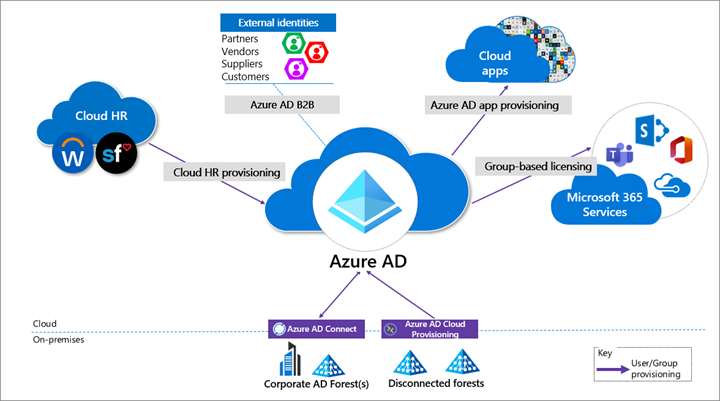

Felhasználói hozzáférés kiépítése a felhőből

A kiépítés felhasználói fiókok és csoportok létrehozását jelenti az alkalmazásokban vagy identitásszolgáltatókban.

A következő kiépítési módszereket javasoljuk:

Üzembe helyezés felhőbeli HR-alkalmazásokból a Microsoft Entra-azonosítóba. Ez a kiépítés lehetővé teszi a helyszíni biztonsági rések elkülönítését. Ez az elkülönítés nem zavarja meg a felhőbeli HR-alkalmazásokból a Microsoft Entra-azonosítóba való illesztési-mozgatási ciklust.

Felhőalkalmazások. Ahol lehetséges, telepítse a Microsoft Entra-alkalmazás kiépítését a helyszíni kiépítési megoldásokkal szemben. Ez a módszer védelmet nyújt a szolgáltatott szoftver (SaaS) egyes alkalmazásai számára a helyszíni incidensek rosszindulatú hackerprofiljaival szemben. További információ: Mi az alkalmazáskiépítés a Microsoft Entra ID-ban?

Külső identitások. A Microsoft Entra B2B-együttműködéssel csökkentheti a helyszíni fiókoktól való függőséget a partnerekkel, ügyfelekkel és szállítókkal való külső együttműködés érdekében. Gondosan értékelje ki a más identitásszolgáltatókkal való közvetlen összevonásokat. További információ: B2B együttműködés áttekintése.

Javasoljuk, hogy a B2B-vendégfiókokat a következő módokon korlátozza:

- Korlátozza a vendég hozzáférését a címtárban található böngészési csoportokhoz és egyéb tulajdonságokhoz. A külső együttműködési beállítások használatával korlátozhatja, hogy a vendégek olyan csoportokat olvassanak, amelyek nem tagjai.

- Az Azure Portalhoz való hozzáférés letiltása. Ritkán szükséges kivételeket tehet. Hozzon létre egy feltételes hozzáférési szabályzatot, amely tartalmazza az összes vendéget és külső felhasználót. Ezután implementáljon egy szabályzatot a hozzáférés letiltásához. Lásd: Feltételes hozzáférés.

Leválasztott erdők. A Microsoft Entra felhőkiépítésével csatlakozhat a leválasztott erdőkhöz. Ez a megközelítés szükségtelenné teszi az erdők közötti kapcsolatokat vagy megbízhatósági kapcsolatokat, ami kibővítheti a helyszíni incidensek hatását. További információ: What is Microsoft Entra Csatlakozás cloud sync.

Korlátozások és kompromisszumok

Hibrid fiókok kiépítésekor a Microsoft Entra ID-from-cloud-HR rendszer helyszíni szinkronizálásra támaszkodik az Active Directory és a Microsoft Entra ID közötti adatfolyam befejezéséhez. Ha a szinkronizálás megszakad, az új alkalmazotti rekordok nem lesznek elérhetők a Microsoft Entra-azonosítóban.

Felhőcsoportok használata együttműködéshez és hozzáféréshez

A felhőcsoportok lehetővé teszik az együttműködés és a hozzáférés elkülönítését a helyszíni infrastruktúrától.

- Együttműködés. A modern együttműködéshez használja a Microsoft 365-csoportok és a Microsoft Teamst. A helyszíni terjesztési listák leszerelése és a terjesztési listák frissítése Microsoft 365-csoportok az Outlookban.

- Hozzáférés. A Microsoft Entra biztonsági csoportjaival vagy Microsoft 365-csoportok engedélyezheti az alkalmazásokhoz való hozzáférést a Microsoft Entra-azonosítóban.

- Office 365-licencelés. Csoportalapú licencelés használata az Office 365-be csak felhőalapú csoportok használatával történő üzembe helyezéshez. Ez a módszer leválasztja a csoporttagság ellenőrzését a helyszíni infrastruktúráról.

A hozzáféréshez használt csoportok tulajdonosait kiemelt identitásnak kell tekinteni, hogy elkerülhető legyen a tagság átvétele a helyszíni biztonsági résekben. Az átvétel magában foglalja a csoporttagság helyszíni közvetlen manipulálását vagy a helyszíni attribútumok manipulálását, amelyek hatással lehetnek a Microsoft 365 dinamikus csoporttagságára.

Eszközök kezelése a felhőből

A Microsoft Entra képességeivel biztonságosan kezelheti az eszközöket.

A Microsoft Entra-hoz csatlakoztatott Windows 10-munkaállomások üzembe helyezése mobileszköz-kezelési szabályzatokkal. Engedélyezze a Windows Autopilotot egy teljesen automatizált kiépítési felülethez. Tekintse meg a Microsoft Entra csatlakozásának megtervezését és a Windows Autopilot használatát.

- Windows 10 rendszerű munkaállomások használata.

- A Windows 8.1-et és korábbi verziót futtató gépek elavultak.

- Ne helyezzen üzembe olyan számítógépeket, amelyek kiszolgálói operációs rendszerekkel rendelkeznek munkaállomásként.

- Használja a Microsoft Intune-t az összes eszközfelügyeleti számítási feladat szolgáltatójaként. Lásd: Microsoft Intune.

- Emelt szintű hozzáférési eszközök üzembe helyezése. További információ: Eszközszerepkörök és -profilok.

Számítási feladatok, alkalmazások és erőforrások

Helyszíni egyszeri bejelentkezés (SSO) rendszerek

Elavult minden helyszíni összevonási és webes hozzáférés-kezelési infrastruktúra. Alkalmazások konfigurálása a Microsoft Entra-azonosító használatára.

A modern hitelesítési protokollokat támogató SaaS- és üzletági (LOB-) alkalmazások

A Microsoft Entra ID használata egyszeri bejelentkezéshez. Minél több alkalmazást konfigurál a Microsoft Entra-azonosító hitelesítéshez való használatára, annál kisebb a helyszíni biztonsági kockázat. További információ: Mi az egyszeri bejelentkezés a Microsoft Entra-azonosítóban?

Örökölt alkalmazások

Engedélyezheti a hitelesítést, az engedélyezést és a távoli hozzáférést olyan régi alkalmazásokhoz, amelyek nem támogatják a modern hitelesítést. Használja a Microsoft Entra alkalmazásproxyt. Vagy engedélyezze őket egy hálózati vagy alkalmazáskézbesítés-vezérlő megoldáson keresztül biztonságos hibrid hozzáférési partnerintegrációk használatával. Tekintse meg az örökölt alkalmazások biztonságossá tételét a Microsoft Entra-azonosítóval.

Válasszon olyan VPN-szállítót, amely támogatja a modern hitelesítést. A hitelesítés integrálása a Microsoft Entra-azonosítóval. Helyszíni biztonsági rés esetén a Microsoft Entra ID használatával letilthatja vagy letilthatja a hozzáférést a VPN letiltásával.

Alkalmazás- és számítási feladatok kiszolgálói

A szükséges kiszolgálókat igénylő alkalmazások vagy erőforrások áttelepíthetők szolgáltatásként az Azure-infrastruktúrába (IaaS). A Microsoft Entra Domain Services használatával leválaszthatja a megbízhatóságot és a függőséget az Active Directory helyszíni példányaitól. A leválasztáshoz győződjön meg arról, hogy a Microsoft Entra Domain Serviceshez használt virtuális hálózatok nem rendelkeznek kapcsolattal a vállalati hálózatokhoz. Lásd: Microsoft Entra Domain Services.

Használjon hitelesítőadat-rétegzést. Az alkalmazáskiszolgálókat általában az 1. rétegbeli eszközöknek tekintik. További információ: Vállalati hozzáférési modell.

Feltételes hozzáférési szabályzatok

A Microsoft Entra feltételes hozzáféréssel értelmezheti a jeleket, és használhatja őket hitelesítési döntések meghozatalára. További információkért lásd a feltételes hozzáférés üzembehelyezési tervét.

Ha lehetséges, a feltételes hozzáféréssel letilthatja az örökölt hitelesítési protokollokat. Emellett tiltsa le az örökölt hitelesítési protokollokat az alkalmazás szintjén egy alkalmazásspecifikus konfiguráció használatával. Lásd: Régi hitelesítés letiltása.

További információ: Örökölt hitelesítési protokollok. Vagy tekintse meg az Exchange Online és a SharePoint Online részleteit.

Implementálja az ajánlott identitás- és eszközhozzáférés-konfigurációkat. Lásd: Gyakori Teljes felügyelet identitás- és eszközhozzáférés-szabályzatok.

Ha a Microsoft Entra ID olyan verzióját használja, amely nem tartalmazza a feltételes hozzáférést, használja a Microsoft Entra ID alapértelmezett biztonsági beállításokat.

A Microsoft Entra szolgáltatáslicenceléssel kapcsolatos további információkért tekintse meg a Microsoft Entra díjszabási útmutatóját.

Nyomon követés

Miután konfigurálta a környezetet, hogy megvédje a Microsoft 365-öt a helyszíni biztonsági résektől, proaktívan monitorozza a környezetet. További információ: Mi a Microsoft Entra monitorozása?

Monitorozandó forgatókönyvek

Monitorozza a következő kulcsfontosságú forgatókönyveket, a szervezetre jellemző forgatókönyveken kívül. Például proaktívan figyelnie kell az üzletileg kritikus fontosságú alkalmazásokhoz és erőforrásokhoz való hozzáférést.

Gyanús tevékenység

Az összes Microsoft Entra-kockázati esemény figyelése gyanús tevékenységek esetén. Lásd : A kockázat vizsgálata. Microsoft Entra ID-védelem natív módon integrálva van a Microsoft Defender for Identity.

Határozza meg a hálózat által elnevezett helyeket, hogy elkerülje a zajos észlelést a helyalapú jeleken. Lásd: A helyfeltétel használata feltételes hozzáférési szabályzatban.

User and Entity Behavioral Analytics (UEBA) riasztások

Az UEBA használatával betekintést nyerhet az anomáliadetektáláshoz. Felhőhöz készült Microsoft Defender Apps UEBA-t biztosít a felhőben. Lásd: Kockázatos felhasználók vizsgálata.

Integrálhatja a helyszíni UEBA-t az Azure Advanced Threat Protectionből (ATP). Felhőhöz készült Microsoft Defender Az alkalmazások jeleket olvasnak Microsoft Entra ID-védelem. Lásd: Csatlakozás az Active Directory-erdőhöz.

Segélyhívási fiókok tevékenysége

A segélyhívási fiókokat használó hozzáférések figyelése. Lásd: Segélyhívási fiókok kezelése a Microsoft Entra-azonosítóban. Riasztások létrehozása a vizsgálatokhoz. Ennek a figyelésnek a következő műveleteket kell tartalmaznia:

- Bejelentkezések

- Hitelesítő adatok kezelése

- A csoporttagságok frissítései

- Alkalmazás-hozzárendelések

Kiemelt szerepkör-tevékenység

A Microsoft Entra Privileged Identity Management (PIM) által létrehozott biztonsági riasztások konfigurálása és áttekintése. Figyelheti a kiemelt szerepkörök közvetlen hozzárendelését a PIM-en kívül, ha riasztásokat hoz létre, amikor egy felhasználó közvetlenül van hozzárendelve. Tekintse meg a biztonsági riasztásokat.

Microsoft Entra bérlőszintű konfigurációk

A bérlői szintű konfigurációk módosítása esetén riasztásokat kell generálni a rendszerben. Ezek a módosítások magukban foglalják, de nem korlátozódnak a következő változásokra:

- Frissített egyéni tartományok

- A Microsoft Entra B2B az engedélyezési listák és a tiltólisták módosításai

- A Microsoft Entra B2B az engedélyezett identitásszolgáltatók, például az SAML-identitásszolgáltatók módosításai közvetlen összevonással vagy közösségi bejelentkezésekkel

- Feltételes hozzáférési vagy kockázati szabályzat módosítása

Alkalmazás- és egyszerű szolgáltatási objektumok

- Feltételes hozzáférési szabályzatokat igénylő új alkalmazások vagy szolgáltatásnevek

- Szolgáltatásnevekhez hozzáadott hitelesítő adatok

- Alkalmazás-hozzájárulási tevékenység

Egyéni szerepkörök

- Frissítések az egyéni szerepkör-definíciókhoz

- Újonnan létrehozott egyéni szerepkörök

Naplókezelés

Adjon meg egy naplótárolási és adatmegőrzési stratégiát, tervezést és megvalósítást a konzisztens eszközkészlet megkönnyítése érdekében. Megfontolhatja például a biztonsági információkat és az eseménykezelési (SIEM) rendszereket, például a Microsoft Sentinelt, a gyakori lekérdezéseket, valamint a nyomozási és kriminalisztikai forgatókönyveket.

Microsoft Entra-naplók. A létrehozott naplók és jelek betöltése az olyan beállítások ajánlott eljárásainak következetes követésével, mint a diagnosztika, a naplómegőrzés és a SIEM-betöltés.

A naplóstratégiának a következő Microsoft Entra-naplókat kell tartalmaznia:

- Bejelentkezési tevékenység

- Naplók

- Kockázati események

A Microsoft Entra ID azure monitor-integrációt biztosít a bejelentkezési tevékenységnaplókhoz és az auditnaplókhoz. Tekintse meg a Microsoft Entra tevékenységnaplóit az Azure Monitorban.

A Microsoft Graph API használatával betölthet kockázati eseményeket. Lásd: A Microsoft Graph identitásvédelmi API-k használata.

A Microsoft Entra-naplókat streamelheti az Azure Monitor-naplókba. Lásd: Microsoft Entra-naplók integrálása az Azure Monitor-naplókkal.

Hibrid infrastruktúra operációs rendszer biztonsági naplói. Az összes hibrid identitásinfrastruktúra operációsrendszer-naplóját 0. rétegbeli rendszerként kell archiválni és gondosan figyelni a felületi hatások miatt. Adja meg a következő elemeket:

alkalmazásproxy ügynökök

Jelszóvisszaíró ügynökök

Password Protection Gateway-gépek

A Microsoft Entra többtényezős hitelesítési RADIUS-kiterjesztéssel rendelkező hálózati házirend-kiszolgálók (NPS-k)

Microsoft Entra Csatlakozás

Az identitásszinkronizálás figyeléséhez telepítenie kell a Microsoft Entra Csatlakozás Health-t. Lásd: Mi a Microsoft Entra Csatlakozás.