Milyen hitelesítési és ellenőrzési módszerek érhetők el a Microsoft Entra ID-ben?

A Microsoft olyan jelszó nélküli hitelesítési módszereket javasol, mint a Windows Hello, a Passkeys (FIDO2) és a Microsoft Authenticator alkalmazás, mivel ezek biztosítják a legbiztonságosabb bejelentkezési élményt. Bár a felhasználó más gyakori módszerekkel, például felhasználónévvel és jelszóval is bejelentkezhet, a jelszavakat biztonságosabb hitelesítési módszerekre kell cserélni.

A Microsoft Entra többtényezős hitelesítés további biztonságot nyújt csak jelszó használata esetén, amikor a felhasználó bejelentkezik. A felhasználó további hitelesítési formákat is kérhet, például leküldéses értesítésekre válaszolhat, kódot írhat be egy szoftverből vagy hardveres jogkivonatból, vagy válaszolhat szöveges üzenetre vagy telefonhívásra.

A felhasználói beszállás egyszerűsítése és az MFA és az önkiszolgáló jelszó-visszaállítás (SSPR) regisztrálása érdekében javasoljuk, hogy engedélyezze a kombinált biztonsági információk regisztrációját. A rugalmasság érdekében javasoljuk, hogy a felhasználók több hitelesítési módszert is regisztráljanak. Ha egy metódus nem érhető el egy felhasználó számára bejelentkezéskor vagy SSPR-ben, dönthet úgy, hogy egy másik módszerrel hitelesít. További információ: Rugalmas hozzáférés-vezérlési felügyeleti stratégia létrehozása a Microsoft Entra ID-ban.

Az alábbi videó segítséget nyújt a szervezet biztonságának megőrzéséhez legjobb hitelesítési módszer kiválasztásában.

A hitelesítési módszer erőssége és biztonsága

Ha olyan funkciókat helyez üzembe, mint a Microsoft Entra többtényezős hitelesítés a szervezetben, tekintse át az elérhető hitelesítési módszereket. Válassza ki azokat a módszereket, amelyek megfelelnek vagy túllépik a követelményeket a biztonság, a használhatóság és a rendelkezésre állás szempontjából. Ahol lehetséges, használjon hitelesítési módszereket a legmagasabb szintű biztonsággal.

Az alábbi táblázat az elérhető hitelesítési módszerek biztonsági szempontjait ismerteti. A rendelkezésre állás azt jelzi, hogy a felhasználó használhatja a hitelesítési módszert, nem pedig a Szolgáltatás rendelkezésre állását a Microsoft Entra-azonosítóban:

| Hitelesítési módszer | Biztonság | Használhatóság | Elérhetőség |

|---|---|---|---|

| Vállalati Windows Hello | Magas | Magas | Magas |

| Microsoft Authenticator | Magas | Magas | Magas |

| Authenticator Lite | Magas | Magas | Magas |

| Hozzáférési kulcs (FIDO2) | Magas | Magas | Magas |

| Tanúsítványalapú hitelesítés | Magas | Magas | Magas |

| OATH hardverjogkivonatok (előzetes verzió) | Közepes | Közepes | Magas |

| OATH szoftverjogkivonatok | Közepes | Közepes | Magas |

| Ideiglenes hozzáférési engedély (TAP) | Közepes | Magas | Magas |

| SMS | Közepes | Magas | Közepes |

| Hang | Közepes | Közepes | Közepes |

| Jelszó | Alacsony | Magas | Magas |

A biztonsággal kapcsolatos legfrissebb információkért tekintse meg blogbejegyzéseinket:

- Itt az ideje, hogy lefagyjon a telefonos átviteleken hitelesítés céljából

- Hitelesítési biztonsági rések és támadási vektorok

Tipp.

A rugalmasság és a használhatóság érdekében javasoljuk, hogy a Microsoft Authenticator alkalmazást használja. Ez a hitelesítési módszer biztosítja a legjobb felhasználói élményt és több módot, például jelszó nélküli, MFA leküldéses értesítéseket és OATH-kódokat.

Az egyes hitelesítési módszerek működése

Bizonyos hitelesítési módszerek használhatók elsődleges tényezőként egy alkalmazásba vagy eszközre való bejelentkezéskor, például FIDO2 biztonsági kulcs vagy jelszó használatával. Más hitelesítési módszerek csak másodlagos tényezőként érhetők el, ha a Microsoft Entra többtényezős hitelesítést vagy SSPR-t használ.

Az alábbi táblázat azt ismerteti, hogy mikor használható hitelesítési módszer egy bejelentkezési esemény során:

| Metódus | Elsődleges hitelesítés | Másodlagos hitelesítés |

|---|---|---|

| Vállalati Windows Hello | Igen | MFA* |

| Microsoft Authenticator (leküldés) | Nem | MFA és SSPR |

| Microsoft Authenticator (jelszó nélküli) | Igen | Nem* |

| Authenticator Lite | Nem | MFA |

| Hozzáférési kulcs (FIDO2) | Igen | MFA |

| Tanúsítványalapú hitelesítés | Igen | MFA |

| OATH hardverjogkivonatok (előzetes verzió) | Nem | MFA és SSPR |

| OATH szoftverjogkivonatok | Nem | MFA és SSPR |

| Ideiglenes hozzáférési engedély (TAP) | Igen | MFA |

| SMS | Igen | MFA és SSPR |

| Hanghívás | Nem | MFA és SSPR |

| Jelszó | Igen | Nem |

* Vállalati Windows Hello önmagában nem szolgál lépésenkénti MFA-hitelesítő adatként. Például egy MFA-kihívás a bejelentkezési gyakoriságból vagy a forceAuthn=true értéket tartalmazó SAML-kérelemből. Vállalati Windows Hello a FIDO2-hitelesítésben való használatukkal az MFA-hitelesítő adatok egy lépésenkénti hitelesítő adatként szolgálhatnak. Ehhez a felhasználóknak regisztrálniuk kell a FIDO2-hitelesítéshez, hogy sikeresen működjenek.

* A jelszó nélküli bejelentkezés csak akkor használható másodlagos hitelesítéshez, ha az elsődleges hitelesítéshez tanúsítványalapú hitelesítést (CBA) használ. További információkért tekintse meg a Microsoft Entra tanúsítványalapú hitelesítés technikai részletes ismertetőt.

Mindezek a hitelesítési módszerek konfigurálhatók a Microsoft Entra felügyeleti központban, és egyre inkább a Microsoft Graph REST API-t használják.

Az egyes hitelesítési módszerek működésével kapcsolatos további információkért tekintse meg az alábbi fogalmi cikkeket:

- Vállalati Windows Hello

- A Microsoft Authenticator alkalmazás

- Hozzáférési kulcs (FIDO2)

- Tanúsítványalapú hitelesítés

- OATH hardverjogkivonatok (előzetes verzió)

- OATH szoftverjogkivonatok

- Ideiglenes hozzáférési engedély (TAP)

- SMS-bejelentkezés és -ellenőrzés

- Hanghívás ellenőrzése

- Jelszó

Feljegyzés

A Microsoft Entra ID-ban a jelszó gyakran az elsődleges hitelesítési módszerek egyike. A jelszó-hitelesítési módszer nem tiltható le. Ha elsődleges hitelesítési tényezőként jelszót használ, növelje a bejelentkezési események biztonságát a Microsoft Entra többtényezős hitelesítésével.

Bizonyos esetekben a következő további ellenőrzési módszerek használhatók:

- Alkalmazásjelszavak – olyan régi alkalmazásokhoz használatosak, amelyek nem támogatják a modern hitelesítést, és felhasználónkénti Microsoft Entra többtényezős hitelesítéshez konfigurálhatók.

- Biztonsági kérdések – csak SSPR-hez használatos

- E-mail-cím – csak SSPR-hez használatos

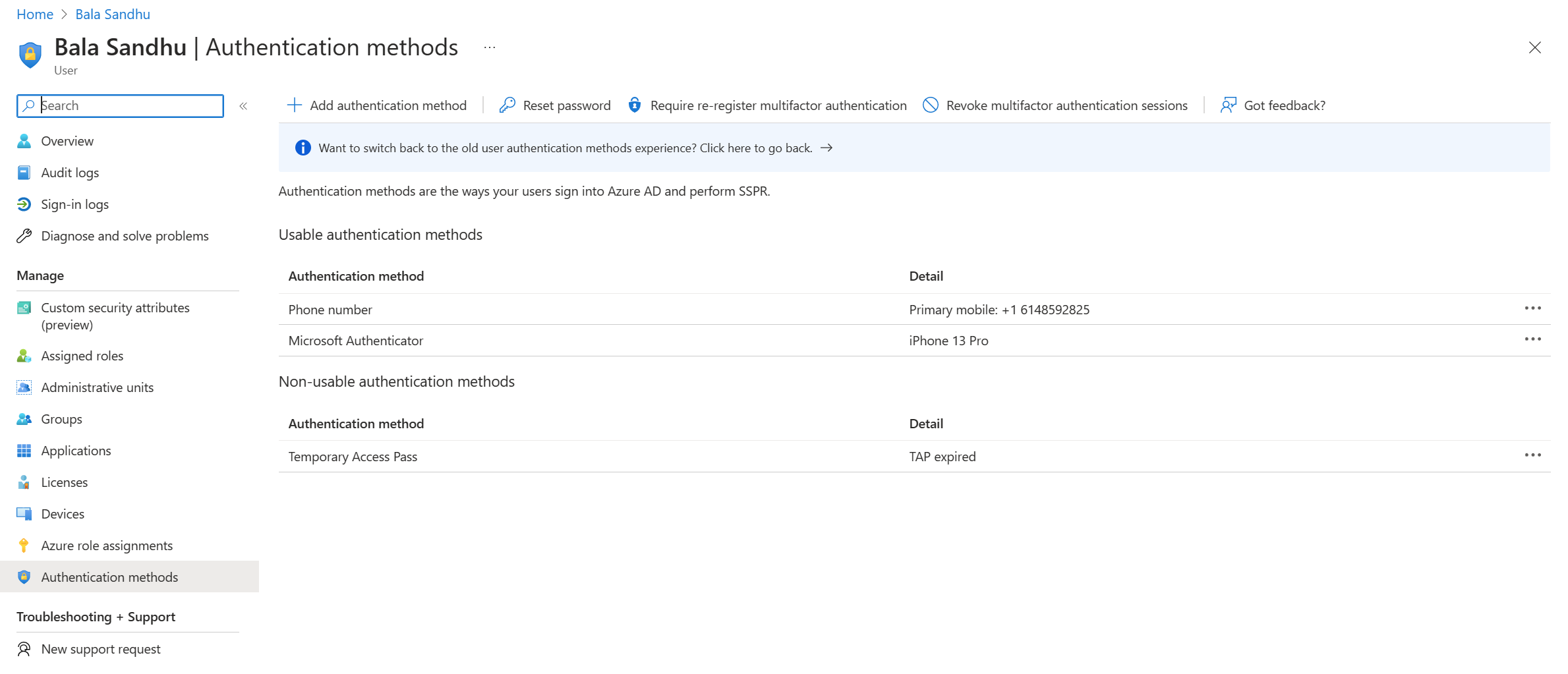

Használható és nem használható módszerek

Rendszergazda istratorok a Microsoft Entra Felügyeleti központban tekinthetik meg a felhasználói hitelesítési módszereket. A használható metódusok elsőként a nem használható módszereket sorolják fel.

Minden hitelesítési módszer különböző okokból nem használható. Előfordulhat például, hogy az ideiglenes hozzáférési passz lejár, vagy a FIDO2 biztonsági kulcs sikertelen igazolást eredményezhet. A portál frissül, hogy meg lehessen adni annak okát, hogy a metódus miért nem használható.

Itt is megjelennek azok a hitelesítési módszerek, amelyek a "Többtényezős hitelesítés ismételt regisztrálása" miatt már nem érhetők el.

Következő lépések

Első lépésként tekintse meg az önkiszolgáló jelszó-visszaállításról (SSPR) és a Microsoft Entra többtényezős hitelesítésről szóló oktatóanyagot.

Az SSPR fogalmaival kapcsolatos további információkért tekintse meg a Microsoft Entra önkiszolgáló jelszó-visszaállítás működését.

Az MFA fogalmaival kapcsolatos további információkért tekintse meg a Microsoft Entra többtényezős hitelesítés működését.

További információ a hitelesítési módszerek Microsoft Graph REST API-val történő konfigurálásáról.

A használatban lévő hitelesítési módszerek áttekintéséhez tekintse meg a Microsoft Entra többtényezős hitelesítési módszerének elemzését a PowerShell-lel.