Helyszíni Microsoft Entra Password Protection kényszerítése Active Directory tartományi szolgáltatások

A Microsoft Entra Password Protection észleli és letiltja az ismert gyenge jelszavakat és azok változatait, valamint letilthatja a szervezetre jellemző további gyenge kifejezéseket is. A Microsoft Entra Password Protection helyszíni telepítése ugyanazokat a globális és egyéni tiltott jelszólistákat használja, amelyeket a Microsoft Entra ID tárol, és ugyanazokat a helyszíni jelszómódosításokat ellenőrzi, mint a Microsoft Entra ID a felhőalapú módosítások esetében. Ezeket az ellenőrzéseket jelszómódosítások és jelszó-visszaállítási események során hajtjuk végre helyi Active Directory tartományi szolgáltatások (AD DS) tartományvezérlőinél.

Tervezési alapelvek

A Microsoft Entra Password Protection a következő alapelveket szem előtt tartva lett kialakítva:

- A tartományvezérlőknek soha nem kell közvetlenül az internettel kommunikálniuk.

- Nincsenek új hálózati portok megnyitva a tartományvezérlőken.

- Nincs szükség AD DS-sémamódosításra. A szoftver a meglévő AD DS-tárolót és -szolgáltatást Csatlakozás ionPoint-sémaobjektumokat használja.

- Bármely támogatott AD DS-tartomány vagy erdő működési szintje használható.

- A szoftver nem hoz létre vagy igényel fiókokat az általa védett AD DS-tartományokban.

- A felhasználói egyértelmű szöveges jelszavak soha nem hagyják el a tartományvezérlőt, sem a jelszóérvényesítési műveletek során, sem máskor.

- A szoftver nem függ más Microsoft Entra-funkcióktól. A Microsoft Entra jelszókivonat-szinkronizálása (PHS) például nem kapcsolódik vagy szükséges a Microsoft Entra Password Protection szolgáltatáshoz.

- A növekményes üzembe helyezés támogatott, de a jelszóházirend csak a tartományvezérlő ügynök (DC Agent) telepítésekor van érvényben.

Növekményes üzembe helyezés

A Microsoft Entra Password Protection támogatja a Növekményes üzembe helyezést az AD DS-tartományban lévő tartományvezérlők között. Fontos megérteni, hogy ez mit jelent valójában, és hogy mik a kompromisszumok.

A Microsoft Entra Password Protection tartományvezérlő-ügynök szoftvere csak akkor tudja érvényesíteni a jelszavakat, ha egy tartományvezérlőre van telepítve, és csak az adott tartományvezérlőnek küldött jelszómódosítások esetén. Nem szabályozható, hogy a Windows-ügyfélszámítógépek mely tartományvezérlőket választják ki a felhasználói jelszómódosítások feldolgozásához. A konzisztens működés és a Microsoft Entra Password Protection általános biztonsági kényszerítése érdekében a tartományvezérlő-ügynök szoftverét egy tartomány összes tartományvezérlőjén telepíteni kell.

Számos szervezet szeretné alaposan tesztelni a Microsoft Entra Password Protectiont a tartományvezérlők egy részhalmazán a teljes üzembe helyezés előtt. A forgatókönyv támogatásához a Microsoft Entra Password Protection támogatja a részleges üzembe helyezést. Egy adott tartományvezérlői aktívan ellenőrzik a jelszavakat, még akkor is, ha a tartomány más tartományvezérlői nem rendelkeznek a dc agent szoftverrel. Az ilyen típusú részleges üzemelő példányok nem biztonságosak, és tesztelési célokból nem ajánlottak.

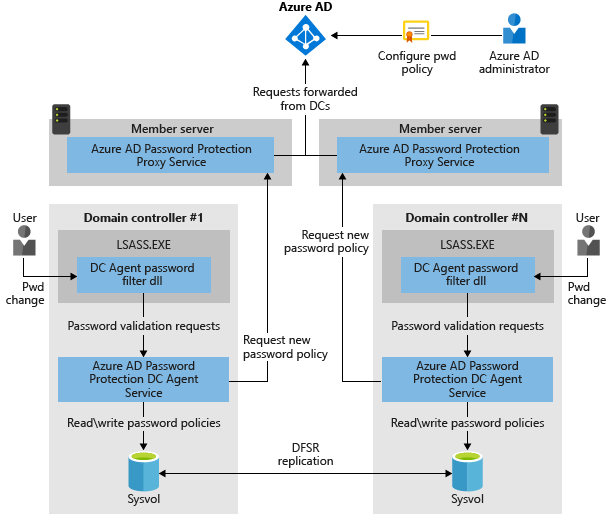

Architektúradiagram

A Microsoft Entra Password Protection helyszíni AD DS-környezetben való üzembe helyezése előtt fontos megismerni az alapul szolgáló tervezési és függvényfogalmakat. Az alábbi ábra a Microsoft Entra Password Protection összetevőinek együttműködését mutatja be:

- A Microsoft Entra Password Protection proxyszolgáltatás az aktuális AD DS-erdőben található bármely tartományhoz csatlakoztatott gépen fut. A szolgáltatás elsődleges célja a jelszószabályzat letöltési kérelmeinek továbbítása a számítógépekről a Microsoft Entra-azonosítóra, majd a Microsoft Entra ID válaszainak visszaadása a tartományvezérlőnek.

- A TARTOMÁNYVEZÉRLŐ-ügynök jelszószűrő DLL-je felhasználói jelszóérvényesítési kéréseket fogad az operációs rendszertől. A szűrő továbbítja őket a dc agent szolgáltatásnak, amely helyileg fut a tartományvezérlőn.

- A Microsoft Entra Password Protection DC Agent szolgáltatása jelszó-érvényesítési kéréseket kap a DC Agent jelszószűrő DLL-étől. A DC Agent szolgáltatás az aktuális (helyileg elérhető) jelszóházirend használatával dolgozza fel őket, és visszaadja a továbbítás vagy a sikertelenség eredményét.

A Microsoft Entra Password Protection működése

A helyszíni Microsoft Entra Password Protection-összetevők az alábbiak szerint működnek:

Minden Microsoft Entra Password Protection Proxy szolgáltatáspéldány egy szolgáltatás Csatlakozás ionPoint-objektum Active Directoryban való létrehozásával hirdeti magát az erdőben található tartományvezérlőknek.

A Microsoft Entra Password Protection minden DC Agent szolgáltatása létrehoz egy szolgáltatás Csatlakozás ionPoint-objektumot is az Active Directoryban. Ez az objektum elsősorban jelentéskészítéshez és diagnosztikahoz használatos.

A DC Agent szolgáltatás feladata egy új jelszóházirend letöltésének kezdeményezése a Microsoft Entra ID-ból. Az első lépés egy Microsoft Entra jelszóvédelmi proxyszolgáltatás megkeresése az erdő proxyszolgáltatás Csatlakozás ionPoint-objektumok lekérdezésével.

Ha elérhető proxyszolgáltatást talál, a TARTOMÁNYVEZÉRLŐ-ügynök egy jelszószabályzat letöltési kérését küldi el a proxyszolgáltatásnak. A proxyszolgáltatás viszont elküldi a kérést a Microsoft Entra-azonosítónak, majd visszaadja a választ a DC Agent szolgáltatásnak.

Miután a DC Agent szolgáltatás új jelszóházirendet kapott a Microsoft Entra-azonosítótól, a szolgáltatás a szabályzatot egy dedikált mappában tárolja a tartomány sysvol mappamegosztásának gyökerében. A DC Agent szolgáltatás is figyeli ezt a mappát, ha újabb szabályzatok replikálódnak a tartomány más DC Agent-szolgáltatásaiból.

A DC Agent szolgáltatás mindig új szabályzatot kér a szolgáltatás indításakor. A DC Agent szolgáltatás elindítása után óránként ellenőrzi az aktuális helyileg elérhető szabályzat életkorát. Ha a szabályzat egy óránál régebbi, a DC Agent a korábban ismertetett módon új szabályzatot kér a Microsoft Entra ID-tól a proxyszolgáltatáson keresztül. Ha a jelenlegi szabályzat nem régebbi egy óránál, a DC Agent továbbra is ezt a szabályzatot használja.

Amikor egy tartományvezérlő jelszómódosítási eseményeket fogad, a gyorsítótárazott szabályzattal állapítja meg, hogy az új jelszó elfogadásra vagy elutasításra kerül-e.

Főbb szempontok és funkciók

- Amikor letölt egy Microsoft Entra Password Protection jelszóházirendet, az egy bérlőre vonatkozik. Más szóval, a jelszószabályzatok mindig a Microsoft globális tiltott jelszó listájának és a bérlőnkénti egyéni tiltott jelszavak listájának kombinációja.

- A DC Agent RPC-n keresztül kommunikál a proxyszolgáltatással TCP-n keresztül. A proxyszolgáltatás a konfigurációtól függően dinamikus vagy statikus RPC-porton figyeli ezeket a hívásokat.

- A TARTOMÁNYVEZÉRLŐ-ügynök soha nem figyeli a hálózat által elérhető portokat.

- A proxyszolgáltatás soha nem hívja meg a DC Agent szolgáltatást.

- A proxyszolgáltatás állapot nélküli. Soha nem gyorsítótárazza a szabályzatokat vagy az Azure-ból letöltött egyéb állapotokat.

- A proxyregisztráció úgy működik, hogy hitelesítő adatokat ad hozzá az AADPasswordProtectionProxy szolgáltatásnévhez. Ha ez bekövetkezik, ne aggódjon az auditnaplókban szereplő események miatt.

- A DC Agent szolgáltatás mindig a legújabb helyileg elérhető jelszóházirendet használja a felhasználó jelszavának kiértékeléséhez. Ha a helyi tartományvezérlőn nem érhető el jelszóházirend, a rendszer automatikusan elfogadja a jelszót. Ha ez történik, a rendszer egy eseményüzenetet naplóz, amely figyelmezteti a rendszergazdát.

- A Microsoft Entra Password Protection nem valós idejű szabályzatalkalmazás-motor. A jelszóházirend-konfiguráció Microsoft Entra-azonosítóban való módosítása és a módosítás érvénybe lépése és az összes tartományvezérlőn történő kényszerítése között késés lehet.

- A Microsoft Entra Password Protection a meglévő AD DS-jelszóházirendek kiegészítéseként működik, nem pedig csereként. Ez magában foglalja az esetlegesen telepített egyéb külső jelszószűrő DLL-eket is. Az AD DS mindig megköveteli, hogy az összes jelszó-érvényesítési összetevő megegyezik a jelszó elfogadása előtt.

Erdő- és bérlőkötés a Microsoft Entra Password Protectionhez

A Microsoft Entra Password Protection AD DS-erdőben való üzembe helyezéséhez regisztrálni kell az erdőt a Microsoft Entra-azonosítóval. Minden üzembe helyezett proxyszolgáltatást a Microsoft Entra-azonosítóval is regisztrálni kell. Ezek az erdő- és proxyregisztrációk egy adott Microsoft Entra-bérlőhöz vannak társítva, amelyet implicit módon azonosít a regisztráció során használt hitelesítő adatok.

Az AD DS-erdőt és az erdőn belüli összes üzembe helyezett proxyszolgáltatást ugyanazzal a bérlővel kell regisztrálni. Nem támogatott, hogy egy AD DS-erdő vagy az erdőben található proxyszolgáltatások regisztrálva legyenek a Különböző Microsoft Entra-bérlőkben. Az ilyen helytelenül konfigurált üzembe helyezés tünetei közé tartozik a jelszószabályzatok letöltésének képtelensége.

Feljegyzés

A több Microsoft Entra-bérlővel rendelkező ügyfeleknek ezért egy megkülönböztető bérlőt kell választaniuk, hogy minden erdőt regisztráljanak a Microsoft Entra Jelszóvédelmi célokra.

Letöltés

A Microsoft Entra Password Protection két szükséges ügynöktelepítője a Microsoft Letöltőközpontból érhető el.

Következő lépések

A helyszíni Microsoft Entra Password Protection használatának megkezdéséhez végezze el az alábbi útmutatót: