Alkalmazás meglévő felhasználóinak szabályozása – Microsoft PowerShell

Három gyakori forgatókönyv létezik, amelyekben fel kell tölteni a Microsoft Entra-azonosítót egy alkalmazás meglévő felhasználóival, mielőtt az alkalmazást Microsoft Entra ID-kezelés funkcióval, például hozzáférési felülvizsgálatokkal kell használni.

Licenckövetelmények

A funkció használatához Microsoft Entra ID-kezelés licencek szükségesek. A követelményeknek megfelelő licenc megtalálásához tekintse meg Microsoft Entra ID-kezelés licencelési alapjait.

Az alkalmazás a saját identitásszolgáltatójának használata után migrálva van a Microsoft Entra-azonosítóba

Az első forgatókönyvben az alkalmazás már létezik a környezetben. Korábban az alkalmazás saját identitásszolgáltatójával vagy adattárával követte nyomon, hogy mely felhasználók férhetnek hozzá.

Ha úgy módosítja az alkalmazást, hogy a Microsoft Entra-azonosítóra támaszkodjon, csak azok a felhasználók férhetnek hozzá az alkalmazáshoz, akik a Microsoft Entra-azonosítóban vannak, és engedélyezettek az alkalmazáshoz való hozzáférés. A konfigurációmódosítás részeként dönthet úgy, hogy az alkalmazás adattárában lévő meglévő felhasználókat a Microsoft Entra-azonosítóba viszi. Ezek a felhasználók ezután továbbra is hozzáférhetnek a Microsoft Entra-azonosítón keresztül.

Ha az alkalmazáshoz társított felhasználók a Microsoft Entra ID-ban jelennek meg, a Microsoft Entra ID lehetővé teszi az alkalmazáshoz hozzáféréssel rendelkező felhasználók nyomon követését, annak ellenére, hogy az alkalmazással való kapcsolatuk máshonnan származik. Előfordulhat például, hogy a kapcsolat egy alkalmazás adatbázisából vagy könyvtárából származik.

Miután a Microsoft Entra ID tudomást szerez a felhasználó hozzárendeléséről, frissítéseket küldhet az alkalmazás adattárának. Frissítések tartalmazza, hogy mikor változnak a felhasználó attribútumai, vagy mikor lép ki a felhasználó az alkalmazás hatóköréből.

Olyan alkalmazás, amely nem használja a Microsoft Entra ID-t egyetlen identitásszolgáltatóként

A második forgatókönyvben egy alkalmazás nem kizárólag a Microsoft Entra-azonosítóra támaszkodik identitásszolgáltatóként.

Bizonyos esetekben az alkalmazások AD-csoportokra támaszkodhatnak. Ezt a forgatókönyvet a B minta ismerteti a felhasználók alkalmazáshoz való hozzáférésének hozzáférési felülvizsgálatára való felkészülés során. Nem kell konfigurálnia a kiépítést az adott alkalmazáshoz a cikkben leírtak szerint, hanem kövesse a cikkben található B minta utasításait az AD-csoportok tagságának áttekintéséhez.

Más esetekben előfordulhat, hogy egy alkalmazás több identitásszolgáltatót támogat, vagy saját beépített hitelesítőadat-tárolóval rendelkezik. Ezt a forgatókönyvet c mintaként ismertetjük a felhasználók alkalmazáshoz való hozzáférésének áttekintésére való felkészülés során.

Lehetséges, hogy más identitásszolgáltatók vagy helyi hitelesítő adatok hitelesítése nem távolítható el az alkalmazásból. Ebben az esetben, ha a Microsoft Entra-azonosítóval szeretné áttekinteni, hogy ki rendelkezik hozzáféréssel az adott alkalmazáshoz, vagy el szeretné távolítani valaki hozzáférését az alkalmazásból, olyan hozzárendeléseket kell létrehoznia a Microsoft Entra-azonosítóban, amelyek azokat az alkalmazásfelhasználókat jelölik, akik nem támaszkodnak a Microsoft Entra-azonosítóra a hitelesítéshez.

Ezek a hozzárendelések akkor szükségesek, ha egy hozzáférési felülvizsgálat részeként az alkalmazáshoz hozzáféréssel rendelkező összes felhasználót szeretné áttekinteni.

Tegyük fel például, hogy egy felhasználó az alkalmazás adattárában van. A Microsoft Entra ID úgy van konfigurálva, hogy szerepkör-hozzárendeléseket igényeljen az alkalmazáshoz. A felhasználónak azonban nincs alkalmazásszerepkör-hozzárendelése a Microsoft Entra-azonosítóban.

Ha a felhasználó frissül a Microsoft Entra-azonosítóban, a rendszer nem küld módosításokat az alkalmazásnak. Ha pedig az alkalmazás szerepkör-hozzárendeléseit áttekinti, a felhasználó nem fog szerepelni a felülvizsgálatban. Ahhoz, hogy az összes felhasználó szerepeljen a felülvizsgálatban, az alkalmazás minden felhasználója számára rendelkeznie kell alkalmazásszerepkör-hozzárendelésekkel.

Az alkalmazás nem használja a Microsoft Entra-azonosítót identitásszolgáltatóként, és nem támogatja a kiépítést

Egyes régi alkalmazások esetében előfordulhat, hogy nem lehet eltávolítani más identitásszolgáltatókat vagy helyi hitelesítő adatokat az alkalmazásból, vagy engedélyezni a protokollok kiépítésének támogatását ezekhez az alkalmazásokhoz.

A kiépítési protokollokat nem támogató alkalmazások forgatókönyvét egy külön cikk ismerteti, amely egy olyan alkalmazás meglévő felhasználóit szabályozza, amely nem támogatja a kiépítést.

Terminológia

Ez a cikk az alkalmazásszerepkör-hozzárendelések Microsoft Graph PowerShell-parancsmagok használatával történő kezelésének folyamatát mutatja be. Az alábbi Microsoft Graph-terminológiát használja.

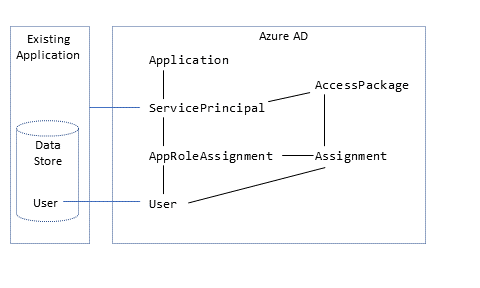

A Microsoft Entra ID-ban a szolgáltatásnév (ServicePrincipal) egy adott szervezet címtárában lévő alkalmazást jelöl. ServicePrincipal nevű tulajdonsága AppRoles az alkalmazások által támogatott szerepköröket sorolja fel, például Marketing specialist. AppRoleAssignment összekapcsolja a felhasználót egy szolgáltatásnévvel, és meghatározza, hogy a felhasználó melyik szerepkörrel rendelkezik az alkalmazásban. Egy alkalmazás több szolgáltatásnévvel is rendelkezhet, ha az alkalmazás egyszeri bejelentkezése és az alkalmazás üzembe helyezése külön történik.

Előfordulhat, hogy Microsoft Entra jogosultságkezelési hozzáférési csomagokat is használ, hogy a felhasználók korlátozott ideig hozzáférjenek az alkalmazáshoz. A jogosultságkezelésben AccessPackage egy vagy több erőforrásszerepkört tartalmaz, amely több szolgáltatásnévből is származhat. AccessPackage a hozzáférési csomaghoz tartozó felhasználók számára is vannak hozzárendelései (Assignment).

Amikor hozzárendel egy felhasználót egy hozzáférési csomaghoz, a Microsoft Entra jogosultságkezelése automatikusan létrehozza a szükséges AppRoleAssignment példányokat a felhasználó számára a hozzáférési csomag minden egyes alkalmazás szolgáltatásnevéhez. További információ: Az erőforrásokhoz való hozzáférés kezelése a Microsoft Entra jogosultságkezelési oktatóanyagában, amely bemutatja, hogyan hozhat létre hozzáférési csomagokat a PowerShell használatával.

Mielőtt elkezdené

A bérlőben az alábbi licencek egyikével kell rendelkeznie:

- Microsoft Entra ID P2 vagy Microsoft Entra ID-kezelés

- Enterprise Mobility + Security E5 licenc

Megfelelő rendszergazdai szerepkörre van szüksége. Ha ez az első alkalom, hogy végrehajtja ezeket a lépéseket, globális Rendszergazda istrator szerepkörre van szüksége a Microsoft Graph PowerShell bérlőben való használatának engedélyezéséhez.

Az alkalmazásnak legalább egy szolgáltatásnévre van szüksége a bérlőben:

- Ha az alkalmazás LDAP-címtárat használ, kövesse a Microsoft Entra-azonosító konfigurálásának útmutatóját a felhasználók LDAP-címtárakba való kiépítéséhez a szakaszon keresztül a Microsoft Entra Csatlakozás Kiépítési ügynök csomag letöltéséhez, telepítéséhez és konfigurálásához.

- Ha az alkalmazás SQL-adatbázist használ, kövesse a Microsoft Entra-azonosító konfigurálásához szükséges útmutatót a felhasználók SQL-alapú alkalmazásokba való üzembe helyezéséhez a szakaszon keresztül a Microsoft Entra Csatlakozás Kiépítési ügynök csomag letöltéséhez, telepítéséhez és konfigurálásához.

- Ha az alkalmazás SAP Cloud Identity Servicest használ, vagy olyan felhőalkalmazás, amely támogatja az SCIM protokollt, és az alkalmazás még nincs konfigurálva a bérlőben, akkor az útmutató későbbi részében regisztrálja az alkalmazást az alkalmazásgyűjteményből.

- Ha az alkalmazás helyszíni, és támogatja az SCIM protokollt, kövesse a Microsoft Entra ID konfigurálásához szükséges útmutatót a felhasználók helyszíni SCIM-alapú alkalmazásokba való kiépítéséhez.

Meglévő felhasználók gyűjtése egy alkalmazásból

Az első lépés annak biztosítása felé, hogy minden felhasználó rögzítve legyen a Microsoft Entra-azonosítóban, az alkalmazáshoz hozzáféréssel rendelkező meglévő felhasználók listájának összegyűjtése.

Egyes alkalmazások beépített paranccsal exportálhatják az aktuális felhasználók listáját az adattárból. Más esetekben az alkalmazás külső címtárra vagy adatbázisra támaszkodhat.

Bizonyos környezetekben előfordulhat, hogy az alkalmazás olyan hálózati szegmensen vagy rendszeren található, amely nem alkalmas a Microsoft Entra-azonosítóhoz való hozzáférés kezelésére. Ezért előfordulhat, hogy ki kell nyernie a felhasználók listáját az adott könyvtárból vagy adatbázisból, majd fájlként át kell helyeznie egy másik rendszerbe, amely a Microsoft Entra-interakciókhoz használható.

Ez a szakasz négy módszert ismertet a felhasználók listájának vesszővel tagolt értékeket tartalmazó fájlban való lekéréséhez:

- LDAP-címtárból

- SQL Server-adatbázisból

- Másik SQL-alapú adatbázisból

- Az SAP Cloud Identity Services szolgáltatásból

Meglévő felhasználók gyűjtése LDAP-címtárat használó alkalmazásból

Ez a szakasz azokra az alkalmazásokra vonatkozik, amelyek mögöttes adattárként LDAP-címtárat használnak azon felhasználók számára, akik nem hitelesítik a Microsoft Entra-azonosítót. Számos LDAP-címtár, például az Active Directory tartalmaz egy parancsot, amely megjeleníti a felhasználók listáját.

Azonosítsa, hogy a címtárban szereplő felhasználók közül mely felhasználók tartoznak az alkalmazás felhasználói hatókörébe. Ez a választás az alkalmazás konfigurációjától függ. Egyes alkalmazások esetében az LDAP-címtárban található összes felhasználó érvényes felhasználó. Más alkalmazások esetében előfordulhat, hogy a felhasználónak rendelkeznie kell egy adott attribútummal, vagy tagja egy csoportnak a címtárban.

Futtassa azt a parancsot, amely lekéri a felhasználók egy részét a címtárból. Győződjön meg arról, hogy a kimenet tartalmazza a Microsoft Entra-azonosítóval való egyeztetéshez használt felhasználók attribútumait. Ilyen attribútumok például az alkalmazottak azonosítója, a fiók neve és az e-mail-cím.

Ez a parancs például egy CSV-fájlt hoz létre az aktuális fájlrendszer könyvtárában az

userPrincipalNameLDAP-címtár minden személyének attribútumával:$out_filename = ".\users.csv" csvde -f $out_filename -l userPrincipalName,cn -r "(objectclass=person)"Szükség esetén vigye át a felhasználók listáját tartalmazó CSV-fájlt egy rendszerbe a Telepített Microsoft Graph PowerShell-parancsmagokkal .

Folytassa az olvasást a Cikk későbbi részében található alkalmazásszakasz felhasználóival egyező Microsoft Entra-azonosítóban.

Meglévő felhasználók összegyűjtése egy alkalmazás adatbázistáblájából egy SQL Server-varázslóval

Ez a szakasz azokra az alkalmazásokra vonatkozik, amelyek az SQL Servert használják alapul szolgáló adattárként.

Először kérje le a felhasználók listáját a táblákból. A legtöbb adatbázis lehetővé teszik a táblák tartalmának exportálását szabványos fájlformátumba, például CSV-fájlba. Ha az alkalmazás SQL Server-adatbázist használ, az SQL Server Importálás és exportálás varázslóval exportálhatja az adatbázis egyes részeit. Ha nem rendelkezik segédprogrammal az adatbázishoz, használhatja az ODBC-illesztőt a PowerShell-lel, a következő szakaszban leírtak szerint.

- Jelentkezzen be a rendszerbe, ahol az SQL Server telepítve van.

- Nyissa meg az SQL Server 2019 Importálás és exportálás (64 bites) vagy az adatbázis megfelelőjének megfelelőt.

- Válassza ki a meglévő adatbázist forrásként.

- Célként válassza az egyhelyes fájl célhelyét . Adjon meg egy fájlnevet, és módosítsa a Kód lap értékét 65001-re (UTF-8).

- Fejezze be a varázslót, és válassza ki az azonnali futtatás lehetőségét.

- Várja meg, amíg a végrehajtás befejeződik.

- Szükség esetén vigye át a felhasználók listáját tartalmazó CSV-fájlt egy rendszerbe a Telepített Microsoft Graph PowerShell-parancsmagokkal .

- Folytassa az olvasást a Cikk későbbi részében található alkalmazásszakasz felhasználóival egyező Microsoft Entra-azonosítóban.

Meglévő felhasználók gyűjtése egy alkalmazás adatbázistáblájából a PowerShell használatával

Ez a szakasz azokra az alkalmazásokra vonatkozik, amelyek egy másik SQL-adatbázist használnak alapul szolgáló adattárként, ahol az ECMA Csatlakozás or Gazdagép használatával épít ki felhasználókat az adott alkalmazásba. Ha még nem konfigurálta a kiépítési ügynököt, használja ezt az útmutatót az ebben a szakaszban használni kívánt DSN-kapcsolatfájl létrehozásához.

Jelentkezzen be arra a rendszerre, ahol a kiépítési ügynök telepítve van vagy lesz.

Nyissa meg a PowerShellt.

Hozzon létre egy kapcsolati sztring az adatbázisrendszerhez való csatlakozáshoz.

A kapcsolati sztring összetevői az adatbázis követelményeitől függnek. Ha SQL Servert használ, tekintse meg a DSN és kapcsolati sztring kulcsszavak és attribútumok listáját.

Ha másik adatbázist használ, az adatbázishoz való csatlakozáshoz kötelező kulcsszavakat kell tartalmaznia. Ha például az adatbázis a DSN-fájl teljes elérési útját, egy felhasználói azonosítót és egy jelszót használ, az alábbi parancsokkal hozza létre a kapcsolati sztring:

$filedsn = "c:\users\administrator\documents\db.dsn" $db_cs = "filedsn=" + $filedsn + ";uid=p;pwd=secret"Nyisson meg egy kapcsolatot az adatbázissal, és adja meg a kapcsolati sztring az alábbi parancsokkal:

$db_conn = New-Object data.odbc.OdbcConnection $db_conn.ConnectionString = $db_cs $db_conn.Open()Hozzon létre egy SQL-lekérdezést, amely lekéri a felhasználókat az adatbázistáblából. Mindenképpen adja meg azokat az oszlopokat, amelyek az alkalmazás adatbázisában lévő felhasználók és a Microsoft Entra-azonosítóban szereplő felhasználók egyezésére szolgálnak. Az oszlopok tartalmazhatnak alkalmazotti azonosítót, fióknevet vagy e-mail-címet.

Ha például a felhasználók egy oszlopokat

nameemailtartalmazó adatbázistáblában vannak tárolvaUSERS, írja be a következő parancsot:$db_query = "SELECT name,email from USERS"Küldje el a lekérdezést az adatbázisnak a kapcsolaton keresztül:

$result = (new-object data.odbc.OdbcCommand($db_query,$db_conn)).ExecuteReader() $table = new-object System.Data.DataTable $table.Load($result)Az eredmény azoknak a soroknak a listája, amelyek a lekérdezésből lekért felhasználókat jelölik.

Írja az eredményt egy CSV-fájlba:

$out_filename = ".\users.csv" $table.Rows | Export-Csv -Path $out_filename -NoTypeInformation -Encoding UTF8Ha a rendszer nem telepítette a Microsoft Graph PowerShell-parancsmagokat, vagy nem rendelkezik kapcsolattal a Microsoft Entra-azonosítóval, a felhasználók listáját tartalmazó CSV-fájlt helyezze át egy olyan rendszerbe, amelyen telepítve vannak a Microsoft Graph PowerShell-parancsmagok .

Meglévő felhasználók gyűjtése az SAP Cloud Identity Servicesből

Ez a szakasz azokra az SAP-alkalmazásokra vonatkozik, amelyek az SAP Cloud Identity Servicest használják a felhasználói kiépítés alapjául szolgáló szolgáltatásként.

- Jelentkezzen be az SAP Cloud Identity Services Rendszergazda konzolra,

https://<tenantID>.accounts.ondemand.com/adminvagyhttps://<tenantID>.trial-accounts.ondemand.com/adminpróbaidőszak esetén. - Navigáljon a Felhasználók > Engedélyezések exportálása > elemre.

- Válassza ki a Microsoft Entra felhasználóinak az SAP-ban lévőkkel való egyeztetéséhez szükséges összes attribútumot. Ez magában foglalja az

SCIM IDSAP-rendszerekben esetleg használt ,userName,emailsés egyéb attribútumokat is. - Válassza az Exportálás lehetőséget, és várja meg, amíg a böngésző letölti a CSV-fájlt.

- Ha a rendszer nem telepítette a Microsoft Graph PowerShell-parancsmagokat, vagy nem rendelkezik kapcsolattal a Microsoft Entra-azonosítóval, a felhasználók listáját tartalmazó CSV-fájlt helyezze át egy olyan rendszerbe, amelyen telepítve vannak a Microsoft Graph PowerShell-parancsmagok .

Győződjön meg arról, hogy a Microsoft Entra ID-nak vannak olyan felhasználói, amelyek megfelelnek az alkalmazás felhasználóinak

Most, hogy rendelkezik az alkalmazásból beszerzett összes felhasználó listájával, az alkalmazás adattárából származó felhasználókat a Microsoft Entra-azonosítóban lévő felhasználókkal fogja egyeztetni.

A folytatás előtt tekintse át a forrás- és célrendszerek megfelelő felhasználóival kapcsolatos információkat. Ezt követően konfigurálja a Microsoft Entra kiépítését egyenértékű leképezésekkel. Ez a lépés lehetővé teszi a Microsoft Entra kiépítését az alkalmazás adattárának lekérdezéséhez ugyanazokkal az egyező szabályokkal.

A felhasználók azonosítóinak lekérése a Microsoft Entra-azonosítóban

Ez a szakasz bemutatja, hogyan használhatja a Microsoft Entra ID-t Microsoft Graph PowerShell-parancsmagok használatával.

Amikor a szervezet először használja ezeket a parancsmagokat ehhez a forgatókönyvhöz, globális Rendszergazda istrator szerepkörrel kell rendelkeznie, hogy lehetővé tegye a Microsoft Graph PowerShell használatát a bérlőjében. A későbbi interakciók alacsonyabb jogosultságú szerepkört is használhatnak, például:

- Felhasználó Rendszergazda istrator, ha új felhasználókat szeretne létrehozni.

- Alkalmazás-Rendszergazda istrator vagy identitásszabályozási Rendszergazda istrator, ha csak az alkalmazásszerepkör-hozzárendeléseket kezeli.

Nyissa meg a PowerShellt.

Ha még nem telepítette a Microsoft Graph PowerShell-modulokat , telepítse a modult és másokat a

Microsoft.Graph.Userskövetkező paranccsal:Install-Module Microsoft.GraphHa már telepítve vannak a modulok, győződjön meg arról, hogy a legújabb verziót használja:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsCsatlakozás a Microsoft Entra-azonosítóhoz:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Ha ez az első alkalom, hogy használja ezt a parancsot, előfordulhat, hogy hozzá kell adnia ahhoz, hogy a Microsoft Graph parancssori eszközei rendelkezzenek ezekkel az engedélyekkel.

Olvassa el az alkalmazás adattárából a PowerShell-munkamenetbe beolvasott felhasználók listáját. Ha a felhasználók listája CSV-fájlban volt, használhatja a PowerShell-parancsmagot

Import-Csv, és argumentumként megadhatja az előző szakaszból származó fájl nevét.Ha például az SAP Cloud Identity Services szolgáltatásból beszerzett fájl neve Users-exported-from-sap.csv , és az aktuális könyvtárban található, írja be ezt a parancsot.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Egy másik példa, ha adatbázist vagy könyvtárat használ, ha a fájl neve users.csv , és az aktuális könyvtárban található, adja meg ezt a parancsot:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Válassza ki annak a users.csv fájlnak az oszlopát, amely megfelel a Microsoft Entra ID-ban egy felhasználó attribútumának.

Ha SAP Cloud Identity Servicest használ, akkor az alapértelmezett leképezés az SAP SCIM attribútum

userNamea Microsoft Entra ID attribútummaluserPrincipalName:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Egy másik példa, ha adatbázist vagy könyvtárat használ, előfordulhat, hogy vannak olyan felhasználói az adatbázisban, ahol a névvel ellátott

EMailoszlop értéke ugyanaz, mint a Microsoft Entra attribútumbanuserPrincipalName:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Kérje le a felhasználók azonosítóit a Microsoft Entra-azonosítóban.

Az alábbi PowerShell-szkript a

$dbuserskorábban megadott ,$db_match_column_nameés$azuread_match_attr_nameértékeket használja. Lekérdezi a Microsoft Entra azonosítóját, és megkeres egy olyan felhasználót, akinek attribútuma megegyezik a forrásfájl minden rekordjának megfelelő értékével. Ha a forrás SAP Cloud Identity Servicesből, adatbázisból vagy könyvtárból beszerzett fájlban sok felhasználó található, ez a szkript több percet is igénybe vehet. Ha nem rendelkezik olyan attribútummal a Microsoft Entra-azonosítóban, amely rendelkezik az értékkel, és egycontainsvagy más szűrőkifejezést kell használnia, akkor testre kell szabnia ezt a szkriptet, és az alábbi 11. lépésben egy másik szűrőkifejezést kell használnia.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Az előző lekérdezések eredményeinek megtekintése. Ellenőrizze, hogy az SAP Cloud Identity Services egyik felhasználója, az adatbázis vagy a könyvtár nem található-e a Microsoft Entra-azonosítóban hibák vagy hiányzó egyezések miatt.

A következő PowerShell-szkript megjeleníti a nem található rekordok számát:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Ha a szkript befejeződött, hibát jelez, ha az adatforrásból származó rekordok nem a Microsoft Entra-azonosítóban találhatók. Ha az alkalmazás adattárában lévő felhasználók összes rekordja nem szerepelhet felhasználókként a Microsoft Entra-azonosítóban, meg kell vizsgálnia, hogy mely rekordok nem egyeztek meg és miért.

Előfordulhat például, hogy valaki e-mail-címe és userPrincipalName-címe módosult a Microsoft Entra-azonosítóban anélkül, hogy a megfelelő

mailtulajdonsága frissült volna az alkalmazás adatforrásában. Vagy előfordulhat, hogy a felhasználó már elhagyta a szervezetet, de továbbra is az alkalmazás adatforrásában van. Vagy előfordulhat, hogy az alkalmazás adatforrásában olyan szállítói vagy felügyelői fiók található, amely nem felel meg a Microsoft Entra-azonosító egyik konkrét személyének sem.Ha voltak olyan felhasználók, akik nem találhatók a Microsoft Entra-azonosítóban, vagy nem voltak aktívak, és nem tudtak bejelentkezni, de ellenőrizni szeretné a hozzáférésüket vagy az attribútumaikat az SAP Cloud Identity Servicesben, az adatbázisban vagy a címtárban, frissítenie kell az alkalmazást, a megfelelő szabályt, vagy frissítenie kell vagy létre kell hoznia a Microsoft Entra-felhasználókat számukra. A módosítással kapcsolatos további információkért tekintse meg a Microsoft Entra-azonosítóban szereplő felhasználókkal nem egyező alkalmazások leképezéseinek és felhasználói fiókjainak kezelését.

Ha a Microsoft Entra ID-ban a felhasználók létrehozásának lehetőségét választja, tömegesen hozhat létre felhasználókat az alábbi lehetőségek valamelyikével:

- CsV-fájl a Felhasználók tömeges létrehozása a Microsoft Entra felügyeleti központban című cikkben leírtak szerint

- A New-MgUser parancsmag

Győződjön meg arról, hogy ezek az új felhasználók fel vannak töltve a Microsoft Entra-azonosítóhoz szükséges attribútumokkal, hogy később megegyezhessenek az alkalmazás meglévő felhasználóival, valamint a Microsoft Entra ID által megkövetelt attribútumokkal, köztük az

userPrincipalName,mailNicknameésdisplayName. EnnekuserPrincipalNameegyedinek kell lennie a címtár összes felhasználója között.Előfordulhat például, hogy vannak olyan felhasználói az adatbázisban, ahol a névvel ellátott

EMailoszlop értéke a Microsoft Entra felhasználónévként használni kívánt érték, az oszlopbanAliaslévő érték a Microsoft Entra ID e-mail becenevet, az oszlopbanFull namepedig a felhasználó megjelenítendő nevét tartalmazza:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Ezután ezzel a szkripttel Microsoft Entra-felhasználókat hozhat létre az SAP Cloud Identity Servicesben, az adatbázisban vagy könyvtárban lévő felhasználók számára, amelyek nem egyeztek meg a Microsoft Entra-azonosítóban szereplő felhasználókkal. Vegye figyelembe, hogy előfordulhat, hogy módosítania kell ezt a szkriptet, hogy további Microsoft Entra-attribútumokat adjon hozzá a szervezetéhez, vagy ha nem

$azuread_match_attr_namemailNicknameuserPrincipalNameis, akkor a Microsoft Entra attribútum megadásához.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Miután hozzáadta a hiányzó felhasználókat a Microsoft Entra-azonosítóhoz, futtassa újra a szkriptet a 7. lépésben. Ezután futtassa a szkriptet a 8. lépésben. Ellenőrizze, hogy nincsenek-e hibajelentések.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Az alkalmazás regisztrálása

Ha az alkalmazás már regisztrálva van a Microsoft Entra-azonosítóban, folytassa a következő lépésben.

- Ha az alkalmazás LDAP-címtárat használ, kövesse a Microsoft Entra ID konfigurálásának útmutatóját a felhasználók LDAP-címtárakba való kiépítéséhez, hogy új regisztrációt hozzon létre egy helyszíni ECMA-alkalmazáshoz a Microsoft Entra ID-ban.

- Ha az alkalmazás SQL-adatbázist használ, kövesse a Microsoft Entra ID konfigurálásához szükséges útmutatót, hogy a felhasználókat SQL-alapú alkalmazások szakaszába helyezve új regisztrációt hozzon létre egy helyszíni ECMA-alkalmazáshoz a Microsoft Entra ID-ban.

- Ha SAP Cloud Identity Servicest használ, kövesse a Microsoft Entra ID konfigurálásához szükséges útmutatót a felhasználók SAP Cloud Identity Servicesbe való üzembe helyezéséhez.

- Ha egy felhőalkalmazás támogatja az SCIM protokollt, felveheti az alkalmazást az alkalmazáskatalógusból.

- Ha az alkalmazás helyszíni, és támogatja az SCIM protokollt, kövesse a Microsoft Entra ID konfigurálásához szükséges útmutatót a felhasználók helyszíni SCIM-alapú alkalmazásokba való kiépítéséhez.

Ellenőrizze azokat a felhasználókat, akik még nincsenek hozzárendelve az alkalmazáshoz

Az előző lépések megerősítették, hogy az alkalmazás adattárában lévő összes felhasználó a Microsoft Entra-azonosító felhasználóiként létezik. Előfordulhat azonban, hogy jelenleg nem mindegyik van hozzárendelve az alkalmazás szerepköreihez a Microsoft Entra ID-ban. A következő lépések tehát azt jelzik, hogy mely felhasználók nem rendelkeznek alkalmazásszerepkörökhöz tartozó hozzárendelésekkel.

Keresse meg az alkalmazás szolgáltatásnév-azonosítóját. Ha nemrég létrehozott egy szolgáltatásnevet egy LDAP-címtárat vagy SQL-adatbázist használó alkalmazáshoz, használja a szolgáltatásnév nevét.

Ha például a vállalati alkalmazás neve el van nevezve

CORPDB1, adja meg a következő parancsokat:$azuread_app_name = "CORPDB1" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllKérje le azokat a felhasználókat, akik jelenleg hozzárendeléssel rendelkeznek az alkalmazáshoz a Microsoft Entra-azonosítóban.

Ez az

$azuread_spelőző parancsban beállított változóra épül.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Hasonlítsa össze az előző szakaszban szereplő felhasználói azonosítók listáját az alkalmazáshoz jelenleg hozzárendelt felhasználókkal:

$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Ha nincs hozzárendelve nulla felhasználó az alkalmazásszerepkörökhöz, ami azt jelzi, hogy az összes felhasználó alkalmazásszerepkörökhöz van rendelve, a hozzáférési felülvizsgálat elvégzése előtt nem kell további módosításokat végeznie.

Ha azonban egy vagy több felhasználó jelenleg nincs hozzárendelve az alkalmazásszerepkörökhöz, folytatnia kell az eljárást, és hozzá kell adnia őket az alkalmazás egyik szerepköréhez.

Válassza ki az alkalmazás szerepkörét a többi felhasználó hozzárendeléséhez.

Egy alkalmazás több szerepkörrel is rendelkezhet, és egy szolgáltatásnév további szerepkörökhöz is tartozhat. Ezzel a paranccsal listázhatja egy szolgáltatásnév elérhető szerepkörét:

$azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User"} | ft DisplayName,IdVálassza ki a megfelelő szerepkört a listából, és szerezze be a szerepkör-azonosítóját. Ha például a szerepkör neve,

Adminadja meg ezt az értéket a következő PowerShell-parancsokban:$azuread_app_role_name = "Admin" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq $azuread_app_role_name}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}

Alkalmazáskiépítés konfigurálása

Ha az alkalmazás LDAP-címtárat, SQL-adatbázist, SAP Cloud Identity Servicest vagy SCIM-t használ, akkor új hozzárendelések létrehozása előtt konfigurálja a Microsoft Entra-felhasználók üzembe helyezését az alkalmazáshoz. Ha a hozzárendelések létrehozása előtt konfigurálja a kiépítést, a Microsoft Entra ID lehetővé teszi, hogy a Microsoft Entra-azonosítóban szereplő felhasználók egyezzenek az alkalmazás szerepkör-hozzárendeléseivel az alkalmazás adattárában már szereplő felhasználók számára. Ha az alkalmazás rendelkezik egy kiépítendő helyszíni címtárral vagy adatbázissal, és támogatja az összevont egyszeri bejelentkezést is, akkor szükség lehet két szolgáltatásnévre az alkalmazás címtárban való megjelenítéséhez: egyet a kiépítéshez, egyet pedig az egyszeri bejelentkezéshez. Ha az alkalmazás nem támogatja a kiépítést, folytassa az olvasást a következő szakaszban.

Győződjön meg arról, hogy az alkalmazás úgy van konfigurálva, hogy a felhasználók alkalmazásszerepkör-hozzárendeléssel rendelkezzenek, hogy csak a kijelölt felhasználók legyenek kiépítve az alkalmazáshoz.

Ha a kiépítés nincs konfigurálva az alkalmazáshoz, konfigurálja most (de ne kezdje el a kiépítést):

- Ha az alkalmazás LDAP-címtárat használ, kövesse a Microsoft Entra ID konfigurálásához szükséges útmutatót a felhasználók LDAP-címtárakba való kiépítéséhez.

- Ha az alkalmazás SQL-adatbázist használ, kövesse a Microsoft Entra ID konfigurálásához szükséges útmutatót a felhasználók SQL-alapú alkalmazásokba való üzembe helyezéséhez.

- Ha az alkalmazás SAP Cloud Identity Servicest használ, kövesse a Microsoft Entra ID konfigurálásának útmutatóját a felhasználók SAP Cloud Identity Servicesbe való kiépítéséhez.

- Más alkalmazások esetében kövesse az 1–3. lépést a kiépítés Graph API-kkal való konfigurálásához.

Ellenőrizze az alkalmazás Tulajdonságok lapfülét. Ellenőrizze, hogy a felhasználó-hozzárendelés szükséges-e? beállítás értéke Igen. Ha nem értékre van állítva, a címtár minden felhasználója, beleértve a külső identitásokat is, hozzáférhet az alkalmazáshoz, és nem tekintheti át az alkalmazáshoz való hozzáférést.

Ellenőrizze az attribútumleképezéseket az adott alkalmazáshoz való kiépítéshez. Győződjön meg arról, hogy az ezen attribútumot használó objektumok egyeztetése a Microsoft Entra attribútumhoz és az előző szakaszokban az egyeztetéshez használt oszlophoz van beállítva.

Ha ezek a szabályok nem ugyanazokat az attribútumokat használják, mint korábban, akkor az alkalmazásszerepkör-hozzárendelések létrehozásakor előfordulhat, hogy a Microsoft Entra-azonosító nem tudja megtalálni a meglévő felhasználókat az alkalmazás adattárában. Előfordulhat, hogy a Microsoft Entra ID véletlenül duplikált felhasználókat hoz létre.

Ellenőrizze, hogy van-e attribútumleképezés

isSoftDeletedaz alkalmazás egyik attribútumához.Ha egy felhasználó nincs hozzárendelve az alkalmazásból, helyreállíthatóan törölve a Microsoft Entra-azonosítóban, vagy letiltja a bejelentkezést, a Microsoft Entra kiépítése frissíti a hozzárendelt

isSoftDeletedattribútumot. Ha nincs hozzárendelve attribútum, a később az alkalmazásszerepkörből kiosztott felhasználók továbbra is megmaradnak az alkalmazás adattárában.Ha a kiépítés már engedélyezve van az alkalmazáshoz, ellenőrizze, hogy az alkalmazás kiépítése nincs-e karanténban. A folytatás előtt elháríthatja a karantént okozó problémákat.

Alkalmazásszerepkör-hozzárendelések létrehozása a Microsoft Entra-azonosítóban

Ahhoz, hogy a Microsoft Entra-azonosító egyezzen az alkalmazás felhasználóival a Microsoft Entra-azonosítóban szereplő felhasználókkal, alkalmazásszerepkör-hozzárendeléseket kell létrehoznia a Microsoft Entra ID-ban. Minden alkalmazásszerepkör-hozzárendelés egy felhasználót társít egy szolgáltatásnév egy alkalmazásszerepköréhez.

Ha egy felhasználó microsoft Entra-azonosítójában létrehoz egy alkalmazásszerepkör-hozzárendelést egy alkalmazáshoz, és az alkalmazás támogatja a kiépítést, akkor:

- A Microsoft Entra ID lekérdezi az alkalmazást az SCIM-en, illetve annak könyvtárán vagy adatbázisán keresztül annak megállapításához, hogy a felhasználó már létezik-e.

- Ha a felhasználó attribútumai a Microsoft Entra ID-ban további frissítéseket végeznek, a Microsoft Entra ID elküldi ezeket a frissítéseket az alkalmazásnak.

- A felhasználó határozatlan ideig az alkalmazásban marad, hacsak nem frissül a Microsoft Entra-azonosítón kívül, vagy amíg el nem távolítja a Microsoft Entra ID-beli hozzárendelést.

- Az alkalmazás szerepkör-hozzárendeléseinek következő hozzáférési felülvizsgálatakor a felhasználó szerepelni fog a hozzáférési felülvizsgálatban.

- Ha a felhasználót a hozzáférés-felülvizsgálat megtagadja, az alkalmazás szerepkör-hozzárendelése el lesz távolítva. A Microsoft Entra ID értesíti az alkalmazást, hogy a felhasználó letiltotta a bejelentkezést.

Ha az alkalmazás nem támogatja a kiépítést, akkor

- A felhasználó határozatlan ideig az alkalmazásban marad, hacsak nem frissül a Microsoft Entra-azonosítón kívül, vagy amíg el nem távolítja a Microsoft Entra ID-beli hozzárendelést.

- Az alkalmazás szerepkör-hozzárendeléseinek következő áttekintésében a felhasználó szerepelni fog a felülvizsgálatban.

- Ha a felhasználót a hozzáférés-felülvizsgálat megtagadja, az alkalmazás szerepkör-hozzárendelése el lesz távolítva. A felhasználó a továbbiakban nem tud bejelentkezni a Microsoft Entra-azonosítóból az alkalmazásba.

Alkalmazásszerepkör-hozzárendelések létrehozása olyan felhasználók számára, akik jelenleg nem rendelkeznek szerepkör-hozzárendelésekkel:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Várjon egy percet, amíg a módosítások propagálása a Microsoft Entra-azonosítón belül megtörténik.

Ellenőrizze, hogy a Microsoft Entra kiépítése megfelelt-e a meglévő felhasználóknak

A Microsoft Entra-azonosító lekérdezése a szerepkör-hozzárendelések frissített listájának lekéréséhez:

$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Hasonlítsa össze az előző szakaszban szereplő felhasználói azonosítók listáját az alkalmazáshoz most hozzárendelt felhasználókkal:

$azuread_still_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_still_not_in_role_list += $id } } $azuread_still_not_in_role_count = $azuread_still_not_in_role_list.Count if ($azuread_still_not_in_role_count -gt 0) { Write-Output "$azuread_still_not_in_role_count users in the application's data store are not assigned to the application roles." }Ha valamelyik felhasználó nincs hozzárendelve az alkalmazásszerepkörökhöz, ellenőrizze a Microsoft Entra auditnaplójában, hogy van-e hiba az előző lépésben.

Ha az alkalmazás-szolgáltatásnév kiépítésre van konfigurálva, és a szolgáltatásnév kiépítési állapota ki van kapcsolva, kapcsolja be. A kiépítést a Graph API-k használatával is megkezdheti.

A felhasználók kiépítéséhez szükséges útmutató alapján várja meg, amíg a Microsoft Entra kiépítése megegyezik az alkalmazás meglévő felhasználóival az imént hozzárendelt felhasználókhoz.

A kiépítési állapot monitorozása a portálon vagy a Graph API-kon keresztül annak biztosítása érdekében, hogy az összes felhasználó sikeresen megfeleltethető legyen.

Ha nem látja a felhasználók kiépítését, ellenőrizze a hibaelhárítási útmutatót, hogy nincsenek-e kiépítve felhasználók. Ha hibát lát a kiépítési állapotban, és helyszíni alkalmazásra épít ki, tekintse meg a helyszíni alkalmazás üzembe helyezésének hibaelhárítási útmutatójában.

Ellenőrizze a kiépítési naplót a Microsoft Entra felügyeleti központban vagy a Graph API-kban. Szűrje a naplót az állapothiba állapotára. Ha a DuplicateTargetEntries hibakódja hibás, az a kiépítési egyező szabályok kétértelműségét jelzi, és frissítenie kell a Microsoft Entra-felhasználókat vagy az egyeztetéshez használt leképezéseket, hogy minden Microsoft Entra-felhasználó egy alkalmazásfelhasználóval egyezzen. Ezután szűrje a naplót a Létrehozás és az állapot kihagyva műveletre. Ha a felhasználókat kihagyták a NotEffectivelyEntitled SkipReason kódjával, az azt jelezheti, hogy a Microsoft Entra-azonosítóban lévő felhasználói fiókok nem egyeztek meg, mert a felhasználói fiók állapota le lett tiltva.

Miután a Microsoft Entra kiépítési szolgáltatás megfelelt a felhasználóknak a létrehozott alkalmazásszerepkör-hozzárendelések alapján, a rendszer elküldi az alkalmazásnak a felhasználók későbbi módosításait.

Megfelelő véleményezők kiválasztása

Az egyes hozzáférési felülvizsgálatok létrehozásakor a rendszergazdák választhatnak egy vagy több véleményezőt. A véleményezők felülvizsgálatot végezhetnek úgy, hogy a felhasználókat választják az erőforráshoz való folyamatos hozzáféréshez vagy eltávolítják őket.

Általában az erőforrás tulajdonosa felelős a felülvizsgálatért. Ha egy csoport áttekintését hozza létre a B mintában integrált alkalmazás hozzáférésének ellenőrzése részeként, akkor a csoporttulajdonosokat véleményezőként választhatja ki. Mivel a Microsoft Entra ID-ban lévő alkalmazások nem feltétlenül rendelkeznek tulajdonossal, az alkalmazástulajdonos véleményezőként való kiválasztásának lehetősége nem lehetséges. Ehelyett a felülvizsgálat létrehozásakor megadhatja az alkalmazástulajdonosok nevét, hogy a véleményezők legyenek.

Egy csoport vagy alkalmazás áttekintésének létrehozásakor többszakaszos felülvizsgálatot is választhat. Választhatja például, hogy az egyes hozzárendelt felhasználók felettese végezze el a felülvizsgálat első szakaszát, az erőforrás tulajdonosa pedig a második szakaszt. Így az erőforrás tulajdonosa azokra a felhasználókra összpontosíthat, akiket már jóváhagyott a felettese.

A felülvizsgálatok létrehozása előtt ellenőrizze, hogy rendelkezik-e elegendő Microsoft Entra-azonosítóval P2 vagy Microsoft Entra ID-kezelés termékváltozat-helyekkel a bérlőjében. Ellenőrizze azt is, hogy minden véleményező aktív e-mail-címmel rendelkező felhasználó-e. Amikor a hozzáférési felülvizsgálatok elindulnak, mindegyik a Microsoft Entra-azonosítótól származó e-mailt tekinti át. Ha a véleményező nem rendelkezik postaládával, akkor nem kapják meg az e-mailt a véleményezés indításakor vagy e-mail emlékeztetőként. Ha pedig nem tudnak bejelentkezni a Microsoft Entra-azonosítóba, nem fogják tudni elvégezni a felülvizsgálatot.

Hozzáférési felülvizsgálatok vagy jogosultságkezelés konfigurálása

Ha a felhasználók az alkalmazásszerepkörökben szerepelnek, és Ön azonosította a véleményezőket, akkor a hozzáférési felülvizsgálatok vagy jogosultságkezelés használatával szabályozhatja ezeket a felhasználókat és minden további, hozzáférésre szoruló felhasználót.

- Ha az alkalmazás csak egyetlen alkalmazásszerepkörrel rendelkezik, az alkalmazást egyetlen szolgáltatásnév képviseli a címtárban, és nincs szükség további felhasználóknak az alkalmazáshoz való hozzáférésre, majd folytassa a következő szakaszsal a meglévő hozzáférés áttekintésével és eltávolításával.

- Ellenkező esetben folytassa a cikk azon szakaszában, amely a jogosultságkezelés használatával szabályozza a hozzáférést.

Meglévő hozzáférés áttekintése és eltávolítása az alkalmazásszerepkör-hozzárendelések hozzáférési felülvizsgálatával

Ha az alkalmazás több alkalmazásszerepkörrel rendelkezik, több szolgáltatásnévvel van jelölve, vagy azt szeretné, hogy a felhasználók hozzáférést kérjenek vagy hozzárendeljenek az alkalmazáshoz, akkor folytassa a cikk következő szakaszában a jogosultságkezelés használatával történő hozzáférés szabályozásához.

Most, hogy a meglévő felhasználók hozzárendeltek egy alkalmazásszerepkört, konfigurálhatja a Microsoft Entra-azonosítót, hogy megkezdje ezeknek a feladatoknak a felülvizsgálatát .

Ehhez a lépéshez a szerepkörben vagy

Identity Governance administratoraGlobal administratorszerepkörben kell lennie.A csoportok vagy alkalmazások hozzáférési felülvizsgálatának létrehozásához kövesse az útmutató utasításait az alkalmazás szerepkör-hozzárendeléseinek áttekintéséhez. Konfigurálja a felülvizsgálatot úgy, hogy az eredményeket alkalmazza a befejezéskor. A hozzáférési felülvizsgálatot a PowerShellben a Microsoft Graph PowerShell identitásszabályozási parancsmagjaiból származó parancsmaggal

New-MgIdentityGovernanceAccessReviewDefinitionhozhatja létre. További információkért lásd a példákat.Feljegyzés

Ha engedélyezi a felülvizsgálati döntési segítőket a hozzáférési felülvizsgálat létrehozásakor, akkor a döntési segédjavaslatok a 30 napos időközi időszakon alapulnak attól függően, hogy a felhasználó mikor jelentkezett be utoljára az alkalmazásba a Microsoft Entra-azonosító használatával.

Amikor elindul a hozzáférési felülvizsgálat, kérje meg a véleményezőket, hogy adjanak meg bemenetet. Alapértelmezés szerint mindegyik e-mailt kap a Microsoft Entra-azonosítótól a hozzáférési panelre mutató hivatkozással, ahol áttekintik az alkalmazáshoz való hozzáférést.

A felülvizsgálatok elkezdése után nyomon követheti azok előrehaladását, és szükség esetén frissítheti a jóváhagyókat, amíg a hozzáférési felülvizsgálat befejeződik. Ezután ellenőrizheti, hogy azok a felhasználók, akiknek a hozzáférését a véleményezők megtagadták, eltávolítják-e a hozzáférésüket az alkalmazásból.

Ha az automatikus alkalmazás nem lett kiválasztva a felülvizsgálat létrehozásakor, akkor a befejezéskor alkalmaznia kell a felülvizsgálati eredményeket.

Várja meg, amíg a felülvizsgálat állapota az alkalmazott eredményre változik. A megtagadott felhasználókat várhatóan néhány percen belül eltávolítják az alkalmazásszerepkör-hozzárendeléseikből.

Az eredmények alkalmazása után a Microsoft Entra ID megkezdi a megtagadott felhasználók kivonását az alkalmazásból. A felhasználók kiépítéséhez szükséges útmutató alapján várja meg, amíg a Microsoft Entra kiépítése megkezdi a megtagadott felhasználók kivonását. A kiépítési állapot figyelése a portálon vagy a Graph API-n keresztül annak biztosítása érdekében, hogy az összes megtagadott felhasználó sikeresen el lett távolítva.

Ha nem látja a felhasználók kivonását, ellenőrizze a hibaelhárítási útmutatót, hogy nincsenek-e kiépített felhasználók. Ha hibát lát a kiépítési állapotban, és helyszíni alkalmazásra épít ki, tekintse meg a helyszíni alkalmazás üzembe helyezésének hibaelhárítási útmutatójában.

Most, hogy rendelkezik egy alapkonfigurációval, amely biztosítja a meglévő hozzáférés felülvizsgálatát, a következő szakaszban folytathatja a jogosultságkezelés konfigurálását az új hozzáférési kérelmek engedélyezéséhez.

Hozzáférés szabályozása jogosultságkezeléssel

Más helyzetekben, például ha az egyes alkalmazásszerepkörökhöz különböző véleményezőkre van szükség, az alkalmazást több szolgáltatásnév képviseli, vagy ha azt szeretné, hogy a felhasználók hozzáférést kérjenek vagy hozzárendeljenek az alkalmazáshoz, akkor konfigurálhatja a Microsoft Entra-azonosítót egy hozzáférési csomaggal az egyes alkalmazásszerepkörökhöz. Minden hozzáférési csomag rendelkezhet egy szabályzattal az adott hozzáférési csomaghoz tartozó hozzárendelések ismétlődő felülvizsgálatához. A hozzáférési csomagok és szabályzatok létrehozása után hozzárendelheti a hozzáférési csomagokhoz a meglévő alkalmazásszerepkör-hozzárendeléssel rendelkező felhasználókat, hogy a hozzáférési csomagon keresztül áttekinthessék a hozzárendeléseiket.

Ebben a szakaszban konfigurálja a Microsoft Entra jogosultságkezelést az alkalmazásszerepkör-hozzárendeléseket tartalmazó hozzáférési csomag-hozzárendelések áttekintéséhez, valamint további szabályzatok konfigurálásához, hogy a felhasználók hozzáférést kérhessenek az alkalmazás szerepköreihez.

- Ebben a lépésben

Global administratora katalógus létrehozójaként és az alkalmazás tulajdonosaként kell lennie, vagyIdentity Governance administratordelegálnia kell. - Ha még nem rendelkezik katalógussal az alkalmazásszabályozási forgatókönyvhöz, hozzon létre egy katalógust a Microsoft Entra jogosultságkezelésében. Az egyes katalógusokat PowerShell-szkripttel hozhatja létre.

- Töltse ki a katalógust a szükséges erőforrásokkal az alkalmazás és az alkalmazás által használt Microsoft Entra-csoportok hozzáadásával, a katalógusban lévő erőforrásokként. PowerShell-szkripttel minden erőforrást hozzáadhat egy katalógushoz.

- Az egyes alkalmazásokhoz és az egyes alkalmazásszerepkörökhöz vagy csoportokhoz hozzon létre egy hozzáférési csomagot, amely az adott szerepkört vagy csoportot tartalmazza erőforrásként. A hozzáférési csomagok konfigurálásának ezen szakaszában konfigurálja az egyes hozzáférési csomagok első hozzáférési csomag-hozzárendelési szabályzatát közvetlen hozzárendelési szabályzatként, hogy csak a rendszergazdák hozhatnak létre hozzárendeléseket a szabályzathoz, állítsa be a hozzáférés-felülvizsgálati követelményeket a meglévő felhasználók számára, ha vannak ilyenek, hogy ne tartsák határozatlan ideig a hozzáférést. Ha sok hozzáférési csomaggal rendelkezik, powerShell-szkripttel létrehozhatja az egyes hozzáférési csomagokat egy katalógusban.

- Minden hozzáférési csomaghoz rendelje hozzá az alkalmazás meglévő felhasználóit az adott szerepkörben vagy csoport tagjaihoz a hozzáférési csomaghoz és annak közvetlen hozzárendelési szabályzatához. Közvetlenül hozzárendelhet egy felhasználót egy hozzáférési csomaghoz a Microsoft Entra felügyeleti központban, vagy tömegesen a Graph vagy a PowerShell használatával.

- Ha hozzáférési felülvizsgálatokat konfigurált a hozzáférési csomag-hozzárendelési szabályzatokban, akkor a hozzáférési felülvizsgálat indításakor kérje meg a véleményezőket, hogy adjanak meg bemenetet. Alapértelmezés szerint mindegyik e-mailt kap a Microsoft Entra-azonosítótól a hozzáférési panelre mutató hivatkozással, ahol áttekintik a hozzáférési csomagok hozzárendeléseit. A felülvizsgálat befejeződése után várhatóan néhány percen belül el kell távolítania az alkalmazásszerepkör-hozzárendeléseket a megtagadott felhasználóktól, ha vannak ilyenek. Ezt követően a Microsoft Entra ID megkezdi a megtagadott felhasználók kivonását az alkalmazásból. A felhasználók kiépítéséhez szükséges útmutató alapján várja meg, amíg a Microsoft Entra kiépítése megkezdi a megtagadott felhasználók kivonását. A kiépítési állapot figyelése a portálon vagy a Graph API-n keresztül annak biztosítása érdekében, hogy az összes megtagadott felhasználó sikeresen el lett távolítva.

- Ha különválasztja a feladatokra vonatkozó követelményeket, konfigurálja a hozzáférési csomag inkompatibilis hozzáférési csomagjait vagy meglévő csoportjait. Ha a forgatókönyv megköveteli a feladatok elkülönítésének felülbírálását, akkor további hozzáférési csomagokat is beállíthat ezekhez a felülbírálási forgatókönyvekhez.

- Ha engedélyezni szeretné azoknak a felhasználóknak, akik még nem rendelkeznek hozzáféréssel a hozzáférés kéréséhez, akkor minden hozzáférési csomagban hozzon létre további hozzáférési csomag-hozzárendelési szabályzatokat a felhasználók számára a hozzáférés kéréséhez. Konfigurálja a jóváhagyási és ismétlődő hozzáférés-felülvizsgálati követelményeket ebben a szabályzatban.