Microsoft Entra pass-through authentication security deep dive

Ez a cikk részletesebb leírást nyújt a Microsoft Entra átmenő hitelesítés működéséről. A funkció biztonsági aspektusaira összpontosít. Ez a cikk a biztonsági és informatikai rendszergazdák, a fő megfelelőségi és biztonsági tisztviselők, valamint az informatikai biztonságért és megfelelőségért felelős egyéb informatikai szakemberek számára készült bármilyen méretű szervezetnél vagy vállalatnál.

A tárgyalt témakörök a következők:

- Részletes technikai információk a hitelesítési ügynökök telepítéséről és regisztrálásáról.

- Részletes technikai információk a jelszótitkosításról a felhasználói bejelentkezés során.

- A helyszíni hitelesítési ügynökök és a Microsoft Entra ID közötti csatornák biztonsága.

- Részletes technikai információk a hitelesítési ügynökök működési biztonságának megőrzéséről.

Átmenő hitelesítési kulcsok biztonsági képességei

Az átmenő hitelesítés a következő kulcsfontosságú biztonsági képességekkel rendelkezik:

- Egy biztonságos több-bérlős architektúrára épül, amely elkülöníti a bérlők közötti bejelentkezési kérelmeket.

- A helyszíni jelszavak soha nem tárolódnak a felhőben semmilyen formában.

- A jelszóérvényesítési kérelmeket figyelő és megválaszoló helyszíni hitelesítési ügynökök csak kimenő kapcsolatokat létesítenek a hálózaton belülről. Nem szükséges telepíteni ezeket a hitelesítési ügynököket egy szegélyhálózaton (más néven DMZ-ben, demilitarizált zónában és szűrt alhálózatban). Ajánlott eljárásként a hitelesítési ügynököket futtató összes kiszolgálót 0. rétegbeli rendszerként kezelje (lásd a hivatkozást).

- Csak a standard portok (80-s és 443-os port) használhatók a hitelesítési ügynököktől a Microsoft Entra-azonosító felé irányuló kimenő kommunikációhoz. Nem kell megnyitnia a bejövő portokat a tűzfalon.

- A 443-as port az összes hitelesített kimenő kommunikációhoz használható.

- A 80-s port csak a visszavont tanúsítványok listájának (CRL-ek) letöltéséhez használható, hogy a szolgáltatás által használt tanúsítványok egyike sem legyen visszavonva.

- A hálózati követelmények teljes listáját a Microsoft Entra átmenő hitelesítés rövid útmutatója tartalmazza.

- A bejelentkezés során a felhasználók által megadott jelszavak titkosítva lesznek a felhőben, mielőtt a helyszíni hitelesítési ügynökök elfogadják őket a Windows Server Active Directory (Windows Server AD) hitelesítéséhez.

- A Microsoft Entra ID és a helyszíni hitelesítési ügynök közötti HTTPS-csatornát kölcsönös hitelesítéssel biztosítjuk.

- Az átmenő hitelesítés a Microsoft Entra feltételes hozzáférési szabályzataival, beleértve a többtényezős hitelesítést (MFA) és az örökölt hitelesítés letiltását, valamint a találgatásos jelszótámadások kiszűrésével védi a felhasználói fiókokat.

Az átmenő hitelesítésben részt vevő összetevők

A Microsoft Entra ID működési, szolgáltatás- és adatbiztonságával kapcsolatos általános részletekért tekintse meg az adatvédelmi központot. A következő összetevőkre van szükség a felhasználói bejelentkezéshez használt átmenő hitelesítés használatakor:

- Microsoft Entra Security Token Service (Microsoft Entra STS): Állapot nélküli STS, amely feldolgozza a bejelentkezési kérelmeket, és szükség szerint biztonsági jogkivonatokat ad ki a felhasználói böngészőknek, ügyfeleknek vagy szolgáltatásoknak.

- Azure Service Bus: Felhőalapú kommunikációt biztosít a vállalati üzenetkezeléssel és a továbbítással, amely segít a helyszíni megoldások felhőhöz való csatlakoztatásában.

- Microsoft Entra Csatlakozás hitelesítési ügynök: Egy helyszíni összetevő, amely figyeli és válaszol a jelszó-érvényesítési kérelmekre.

- Azure SQL Database: Információkat tartalmaz a bérlő hitelesítési ügynökeiről, beleértve a metaadatokat és a titkosítási kulcsokat.

- Windows Server AD: Helyszíni Active Directory, ahol a felhasználói fiókok és a jelszavak tárolódnak.

Hitelesítési ügynökök telepítése és regisztrálása

A hitelesítési ügynökök telepítése és regisztrálása a Microsoft Entra-azonosítóval történik, amikor az alábbi műveletek egyikét hajtja végre:

- Átmenő hitelesítés engedélyezése a Microsoft Entra Csatlakozás

- További hitelesítési ügynökök hozzáadása a bejelentkezési kérelmek magas rendelkezésre állásának biztosításához

A hitelesítési ügynök működésének lekérése három fő fázisból áll:

- Installation

- Nyilvántartás

- Inicializálás

A következő szakaszok részletesen ismertetik ezeket a fázisokat.

Hitelesítési ügynök telepítése

Egy helyszíni kiszolgálón csak hibrid identitás Rendszergazda istrator-fiók telepíthet hitelesítési ügynököt (a Microsoft Entra Csatlakozás vagy egy különálló példány használatával).

A telepítés két új bejegyzést ad hozzá a listához a Vezérlőpult> Program programok>és szolgáltatások területen:

- Maga a hitelesítési ügynökalkalmazás. Ez az alkalmazás NetworkService-jogosultságokkal fut.

- A hitelesítési ügynök automatikus frissítéséhez használt Frissítő alkalmazás. Ez az alkalmazás LocalSystem-jogosultságokkal fut.

Fontos

Biztonsági szempontból a rendszergazdáknak úgy kell kezelnie az átmenő hitelesítési ügynököt futtató kiszolgálót, mintha tartományvezérlő lenne. Az átmenő hitelesítési ügynök kiszolgálóit a támadás elleni biztonságos tartományvezérlőkben leírtak szerint kell megkötni.

Hitelesítési ügynök regisztrálása

A hitelesítési ügynök telepítése után regisztrálja magát a Microsoft Entra-azonosítóval. A Microsoft Entra ID minden hitelesítési ügynökhöz hozzárendel egy egyedi, digitális identitástanúsítványt, amelyet a Microsoft Entra ID azonosítóval való biztonságos kommunikációhoz használhat.

A regisztrációs eljárás a hitelesítési ügynököt a bérlőhöz is köti. Ezután a Microsoft Entra id tudja, hogy ez az adott hitelesítési ügynök az egyetlen, aki jogosult a bérlői jelszó-érvényesítési kérelmek kezelésére. Ez az eljárás minden regisztrált új hitelesítési ügynök esetében ismétlődik.

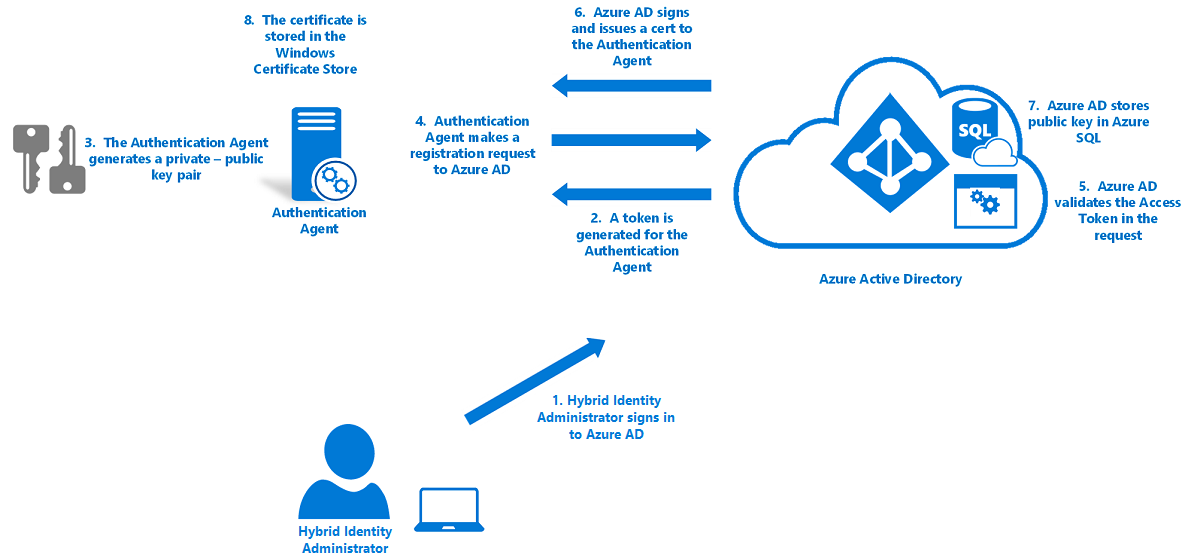

A hitelesítési ügynökök a következő lépésekkel regisztrálják magukat a Microsoft Entra-azonosítóval:

- A Microsoft Entra először kéri, hogy egy hibrid identitáskezelő rendszergazda jelentkezzen be a Microsoft Entra-azonosítóba a hitelesítő adataikkal. A bejelentkezés során a hitelesítési ügynök egy hozzáférési jogkivonatot szerez be, amelyet a felhasználó nevében használhat.

- A hitelesítési ügynök ezután létrehoz egy kulcspárt: egy nyilvános kulcsot és egy titkos kulcsot.

- A kulcspár normál RSA 2048 bites titkosítással jön létre.

- A titkos kulcs azon a helyszíni kiszolgálón marad, ahol a hitelesítési ügynök található.

- A hitelesítési ügynök regisztrációs kérelmet küld a Microsoft Entra ID-nak HTTPS-en keresztül, és a kérelem a következő összetevőket tartalmazza:

- Az ügynök által beszerzett hozzáférési jogkivonat.

- A létrehozott nyilvános kulcs.

- Tanúsítvány-aláírási kérelem (CSR vagy tanúsítványkérelem). Ez a kérés egy digitális identitástanúsítványra vonatkozik, amelynek hitelesítésszolgáltatója a Microsoft Entra ID.

- A Microsoft Entra ID ellenőrzi a hozzáférési jogkivonatot a regisztrációs kérelemben, és ellenőrzi, hogy a kérés hibrid identitáskezelőtől származik-e.

- A Microsoft Entra ID ezután aláír egy digitális identitástanúsítványt, és visszaküldi a hitelesítési ügynöknek.

A Microsoft Entra-azonosító legfelső szintű hitelesítésszolgáltatója a tanúsítvány aláírására szolgál.

Megjegyzés:

Ez a hitelesítésszolgáltató nem szerepel a Windows megbízható főtanúsítvány-szolgáltatói tárolójában.

A hitelesítésszolgáltatót csak az átmenő hitelesítési funkció használja. A hitelesítésszolgáltató csak csR-ek aláírására használható a hitelesítési ügynök regisztrációja során.

Ezt a hitelesítésszolgáltatót más Microsoft Entra-szolgáltatás nem használja.

A tanúsítvány tárgya (más néven megkülönböztető név vagy DN) a bérlőazonosítóra van állítva. Ez a DN egy GUID, amely egyedileg azonosítja a bérlőt. Ez a DN csak a bérlőhöz használható tanúsítványra terjed ki.

- A Microsoft Entra ID a hitelesítési ügynök nyilvános kulcsát egy azure SQL Database-adatbázisban tárolja. Csak a Microsoft Entra-azonosító fér hozzá az adatbázishoz.

- A kiállított tanúsítvány a Windows tanúsítványtároló helyszíni kiszolgálóján (pontosabban a CERT_SYSTEM_STORE_LOCAL_MACHINE) található. A tanúsítványt a hitelesítési ügynök és az Updater alkalmazás is használja.

Hitelesítési ügynök inicializálása

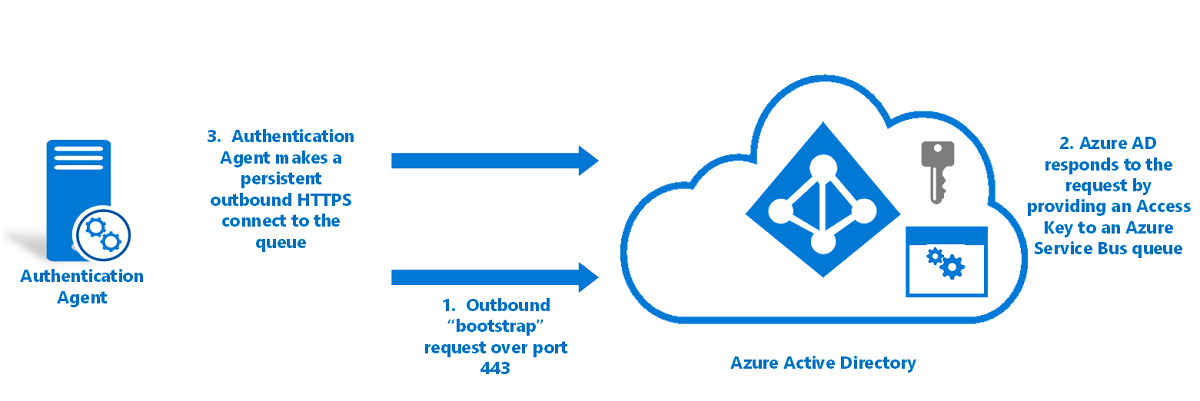

Amikor a hitelesítési ügynök elindul, akár a regisztráció után, akár a kiszolgáló újraindítása után először, biztonságos kommunikációra van szüksége a Microsoft Entra szolgáltatással, hogy elkezdhesse elfogadni a jelszóérvényesítési kérelmeket.

A hitelesítési ügynökök inicializálásának menete:

A hitelesítési ügynök kimenő rendszerindítási kérést küld a Microsoft Entra ID-nak.

Ez a kérés a 443-es porton keresztül történik, és egy kölcsönösen hitelesített HTTPS-csatornán keresztül történik. A kérelem ugyanazt a tanúsítványt használja, amelyet a hitelesítési ügynök regisztrációja során adtak ki.

A Microsoft Entra ID úgy válaszol a kérésre, hogy megad egy hozzáférési kulcsot egy, a bérlő számára egyedi Service Bus-üzenetsorhoz, amelyet a bérlőazonosító azonosít.

A hitelesítési ügynök állandó kimenő HTTPS-kapcsolatot létesít (a 443-as porton keresztül) az üzenetsorhoz.

A hitelesítési ügynök most már készen áll a jelszóérvényesítési kérelmek lekérésére és kezelésére.

Ha több hitelesítési ügynök van regisztrálva a bérlőn, az inicializálási eljárás biztosítja, hogy minden ügynök ugyanahhoz a Service Bus-üzenetsorhoz csatlakozzon.

Hogyan dolgozza fel az átmenő hitelesítés a bejelentkezési kéréseket?

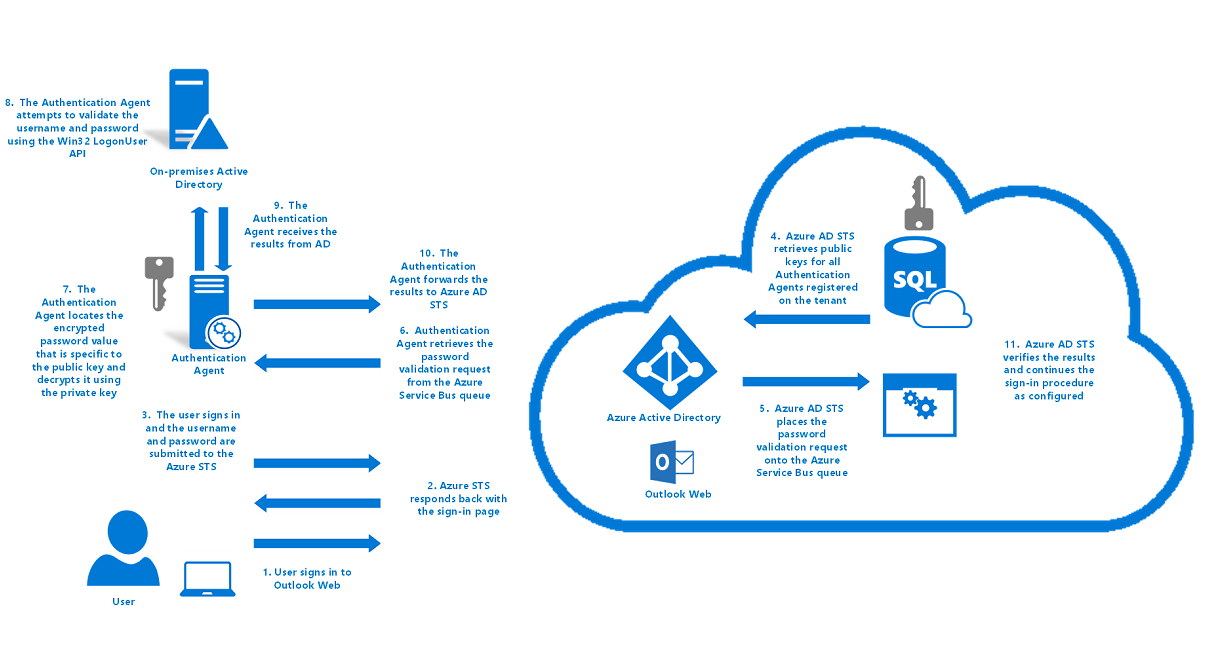

Az alábbi ábra bemutatja, hogyan dolgozza fel az átmenő hitelesítés a felhasználói bejelentkezési kéréseket:

Hogyan kezeli az átmenő hitelesítés a felhasználói bejelentkezési kéréseket?

Egy felhasználó megpróbál hozzáférni egy alkalmazáshoz, például az Outlook Web Apphoz.

Ha a felhasználó még nincs bejelentkezve, az alkalmazás átirányítja a böngészőt a Microsoft Entra bejelentkezési oldalára.

A Microsoft Entra STS szolgáltatás a Felhasználói bejelentkezési oldallal válaszol vissza.

A felhasználó a felhasználó bejelentkezési lapján adja meg a felhasználónevét, majd a Tovább gombra kattint.

A felhasználó beírja a jelszavát a Felhasználói bejelentkezési lapon, majd kiválasztja a Bejelentkezés gombot.

A felhasználónév és a jelszó egy HTTPS POST-kérelemben lesz elküldve a Microsoft Entra STS-nek.

A Microsoft Entra STS lekéri a bérlőn regisztrált összes hitelesítési ügynök nyilvános kulcsait az Azure SQL Database-ből, és a kulcsok használatával titkosítja a jelszót.

Egy titkosított jelszóértéket állít elő a bérlőn regisztrált minden hitelesítési ügynökhöz.

A Microsoft Entra STS a felhasználónévből és a titkosított jelszóértékekből álló jelszóérvényesítési kérést a bérlőjére jellemző Service Bus-üzenetsorba helyezi.

Mivel az inicializált hitelesítési ügynökök folyamatosan csatlakoznak a Service Bus-üzenetsorhoz, az egyik elérhető hitelesítési ügynök lekéri a jelszó-érvényesítési kérést.

A hitelesítési ügynök egy azonosítót használ a nyilvános kulcsra jellemző titkosított jelszó értékének megkereséséhez. A titkos kulcs használatával visszafejti a nyilvános kulcsot.

A hitelesítési ügynök a Win32 LogonUser API-val próbálja ellenőrizni a felhasználónevet és a jelszót a Windows Server AD-vel, és a paraméter értéke a

dwLogonTypekövetkezőLOGON32_LOGON_NETWORK.- Ez az API ugyanaz az API, amelyet a Active Directory összevonási szolgáltatások (AD FS) (AD FS) használ a felhasználók összevont bejelentkezési forgatókönyvben való bejelentkezéséhez.

- Ez az API a Windows Server standard megoldási folyamatára támaszkodik a tartományvezérlő megkereséséhez.

A hitelesítési ügynök megkapja az eredményt a Windows Server AD-től, például a siker, a felhasználónév vagy a jelszó helytelen, vagy a jelszó lejárt.

Megjegyzés:

Ha a hitelesítési ügynök a bejelentkezési folyamat során meghiúsul, a rendszer elveti a teljes bejelentkezési kérést. A bejelentkezési kérések nem lesznek átadva egy helyszíni hitelesítési ügynöktől egy másik helyszíni hitelesítési ügynöknek. Ezek az ügynökök csak a felhővel kommunikálnak, és nem egymással.

A hitelesítési ügynök egy kimenő, kölcsönösen hitelesített HTTPS-csatornán keresztül továbbítja az eredményt a Microsoft Entra STS-nek a 443-es porton keresztül. A kölcsönös hitelesítés a hitelesítési ügynöknek a regisztráció során kiadott tanúsítványt használja.

A Microsoft Entra STS ellenőrzi, hogy ez az eredmény korrelál-e a bérlőre vonatkozó konkrét bejelentkezési kéréssel.

A Microsoft Entra STS a konfigurált bejelentkezési eljárással folytatja. Ha például a jelszó érvényesítése sikeres volt, előfordulhat, hogy a felhasználó mFA-kérést kapott, vagy vissza lesz irányítva az alkalmazásba.

A hitelesítési ügynök működési biztonsága

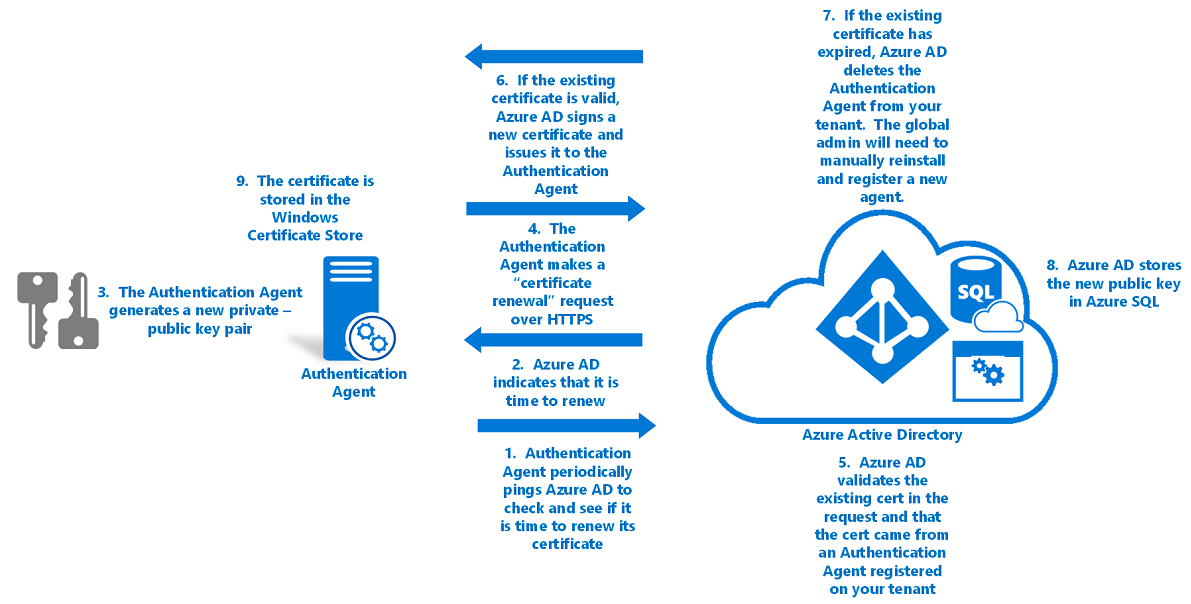

Az átmenő hitelesítés működési biztonságának biztosítása érdekében a Microsoft Entra ID rendszeres időközönként megújítja a hitelesítési ügynök tanúsítványait. A Microsoft Entra ID elindítja a megújításokat. A megújításokra nem maguk a hitelesítési ügynökök vonatkoznak.

Egy hitelesítési ügynök megbízhatóságának megújítása a Microsoft Entra-azonosítóval:

A hitelesítési ügynök néhány óránként pingeli a Microsoft Entrát, hogy ellenőrizze, ideje-e megújítani a tanúsítványát. A tanúsítvány 30 nappal a lejárata előtt megújul.

Ez az ellenőrzés egy kölcsönösen hitelesített HTTPS-csatornán történik, és ugyanazt a tanúsítványt használja, amelyet a regisztráció során adtak ki.

Ha a szolgáltatás azt jelzi, hogy ideje megújítani, a hitelesítési ügynök létrehoz egy új kulcspárt: egy nyilvános kulcsot és egy titkos kulcsot.

- Ezek a kulcsok szabványos RSA 2048 bites titkosítással jönnek létre.

- A titkos kulcs soha nem hagyja el a helyszíni kiszolgálót.

A hitelesítési ügynök ezután tanúsítványmegújítási kérelmet küld a Microsoft Entra ID-nak HTTPS-en keresztül. A kérelem a következő összetevőket tartalmazza:

- A Windows tanúsítványtároló CERT_SYSTEM_STORE_LOCAL_MACHINE helyről lekért meglévő tanúsítvány. Ebben az eljárásban nincs globális rendszergazda, ezért nincs szükség hozzáférési jogkivonatra a globális rendszergazda számára.

- A 2. lépésben létrehozott nyilvános kulcs.

- A CSR. Ez a kérés egy új digitális identitástanúsítványra vonatkozik, amelynek hitelesítésszolgáltatója a Microsoft Entra ID.

A Microsoft Entra ID ellenőrzi a meglévő tanúsítványt a tanúsítványmegújítási kérelemben. Ezután ellenőrzi, hogy a kérés egy, a bérlőn regisztrált hitelesítési ügynöktől származik-e.

Ha a meglévő tanúsítvány továbbra is érvényes, a Microsoft Entra ID aláír egy új digitális identitástanúsítványt, és visszaadja az új tanúsítványt a hitelesítési ügynöknek.

Ha a meglévő tanúsítvány lejárt, a Microsoft Entra ID törli a hitelesítési ügynököt a bérlő regisztrált hitelesítési ügynökök listájából. Ezután egy globális rendszergazdának vagy egy hibrid identitáskezelőnek manuálisan kell telepítenie és regisztrálnia egy új hitelesítési ügynököt.

- A tanúsítvány aláírásához használja a Microsoft Entra ID legfelső szintű hitelesítésszolgáltatóját.

- Állítsa a tanúsítvány DN-jét a bérlőazonosítóra, amely a bérlőt egyedileg azonosító GUID. A DN csak a bérlőre terjed ki a tanúsítványra.

A Microsoft Entra ID a hitelesítési ügynök új nyilvános kulcsát egy olyan adatbázisban tárolja az Azure SQL Database-ben, amelyhez csak az rendelkezik hozzáféréssel. Érvényteleníti a hitelesítési ügynökhöz társított régi nyilvános kulcsot is.

Az új (az 5. lépésben kiadott) tanúsítvány ezután a Windows tanúsítványtároló kiszolgálóján (pontosabban az CERT_SYSTEM_STORE_CURRENT_UStandard kiadás R-helyen) lesz tárolva.

Mivel a megbízhatósági megújítási eljárás nem interaktív módon történik (a globális rendszergazda vagy a hibrid identitáskezelő jelenléte nélkül), a hitelesítési ügynöknek már nincs hozzáférése a meglévő tanúsítvány frissítéséhez a CERT_SYSTEM_STORE_LOCAL_MACHINE helyen.

Megjegyzés:

Ez az eljárás nem távolítja el magát a tanúsítványt a CERT_SYSTEM_STORE_LOCAL_MACHINE helyről.

Ettől a ponttól kezdve a rendszer az új tanúsítványt használja a hitelesítéshez. A tanúsítvány minden további megújítása lecseréli a tanúsítványt a CERT_SYSTEM_STORE_LOCAL_MACHINE helyen.

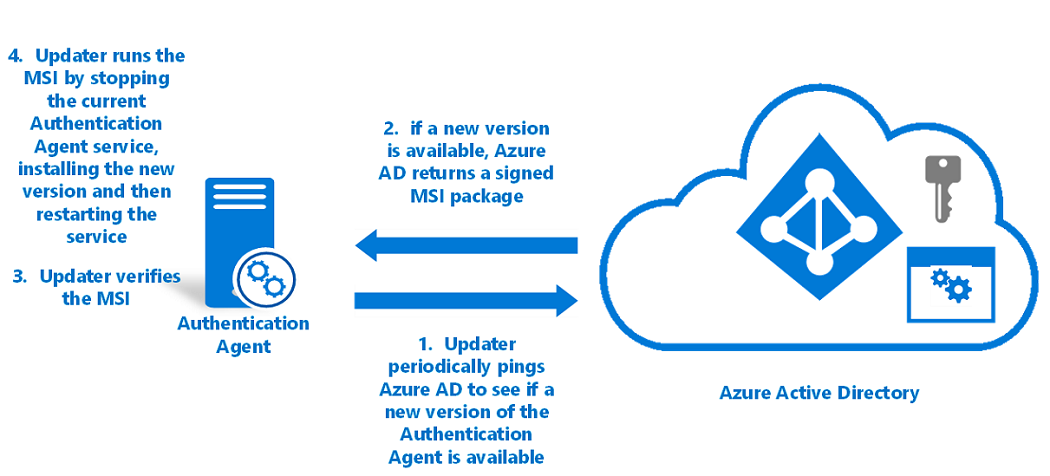

A hitelesítési ügynök automatikus frissítése

A Frissítő alkalmazás automatikusan frissíti a hitelesítési ügynököt egy új verzió (hibajavításokkal vagy teljesítményjavításokkal) kiadásakor. Az Updater alkalmazás nem kezeli a bérlőhöz tartozó jelszó-érvényesítési kéréseket.

A Microsoft Entra ID aláírt Windows Installer-csomagként (MSI) üzemelteti a szoftver új verzióját. Az MSI aláírása a Microsoft Authenticode és az SHA-256 kivonatoló algoritmus használatával történik.

Hitelesítési ügynök automatikus frissítése:

Az Updater alkalmazás óránként pingeli a Microsoft Entrát, hogy ellenőrizze, elérhető-e a hitelesítési ügynök új verziója.

Ez az ellenőrzés egy kölcsönösen hitelesített HTTPS-csatornán történik ugyanazzal a tanúsítvánnyal, amelyet a regisztráció során adtak ki. A hitelesítési ügynök és az Updater megosztja a kiszolgálón tárolt tanúsítványt.

Ha új verzió érhető el, a Microsoft Entra ID visszaadja az aláírt MSI-t az Updaternek.

Az Updater ellenőrzi, hogy az MSI-t a Microsoft írta-e alá.

Az Updater futtatja az MSI-t. Ebben a folyamatban az Updater-alkalmazás:

Megjegyzés:

A frissítő helyi rendszerjogokkal fut.

- Leállítja a hitelesítési ügynök szolgáltatást.

- Telepíti a hitelesítési ügynök új verzióját a kiszolgálón.

- Újraindítja a hitelesítési ügynök szolgáltatást.

Megjegyzés:

Ha több hitelesítési ügynök van regisztrálva a bérlőn, a Microsoft Entra-azonosító nem újítja meg és nem frissíti egyszerre a tanúsítványokat. Ehelyett a Microsoft Entra ID egyenként megújítja a tanúsítványokat, hogy biztosítsa a bejelentkezési kérelmek magas rendelkezésre állását.

További lépések

- Jelenlegi korlátozások: Megtudhatja, hogy mely forgatókönyvek támogatottak.

- Rövid útmutató: A Microsoft Entra átmenő hitelesítésének beállítása.

- Migrálás az AD FS-ről az átmenő hitelesítésre: Tekintse át ezt a részletes útmutatót, amely segít az AD FS-ből vagy más összevonási technológiákból átmenő hitelesítésre való migrálásban.

- Intelligens zárolás: Konfigurálja a bérlő intelligens zárolási funkcióját a felhasználói fiókok védelme érdekében.

- Hogyan működik: Ismerje meg a Microsoft Entra átmenő hitelesítés működésének alapjait.

- Gyakori kérdések: Gyakori kérdésekre adott válaszok.

- Hibaelhárítás: Megtudhatja, hogyan háríthatja el az átmenő hitelesítéssel kapcsolatos gyakori problémákat.

- Microsoft Entra közvetlen egyszeri bejelentkezés: További információ a Microsoft Entra kiegészítő funkciójáról, a közvetlen egyszeri bejelentkezésről.