Számítási feladatok identitásainak védelme

Microsoft Entra ID-védelem észlelheti, kivizsgálhatja és szervizelheti a számítási feladat identitásait, hogy a felhasználói identitásokon kívül az alkalmazások és szolgáltatásnevek is védve legyen.

A számításifeladat-identitás olyan identitás, amely lehetővé teszi egy alkalmazás vagy szolgáltatásnév számára az erőforrásokhoz való hozzáférést, bizonyos esetekben egy felhasználó kontextusában. Ezek a számítási feladatok identitásai eltérnek a hagyományos felhasználói fiókoktól, mivel:

- Nem képesek többtényezős hitelesítést végezni.

- Gyakran nem rendelkeznek formális életciklus-folyamattal.

- Valahol el kell tárolniuk a hitelesítő adatokat vagy titkos kódokat.

Ezek a különbségek megnehezítik a számítási feladatok identitásainak kezelését, és nagyobb kockázatot jelentenek a biztonság szempontjából.

Fontos

Az észlelések csak a Tevékenységprofil-identitások prémium szintű ügyfelei számára láthatók. A Számítási feladatok identitásai premium licenccel nem rendelkező ügyfelek továbbra is minden észlelést megkapnak, de a részletek jelentése korlátozott.

Feljegyzés

Az ID Protection észleli az önálló bérlő, a külső SaaS és a több-bérlős alkalmazások kockázatát. A felügyelt identitások jelenleg nincsenek hatókörben.

Előfeltételek

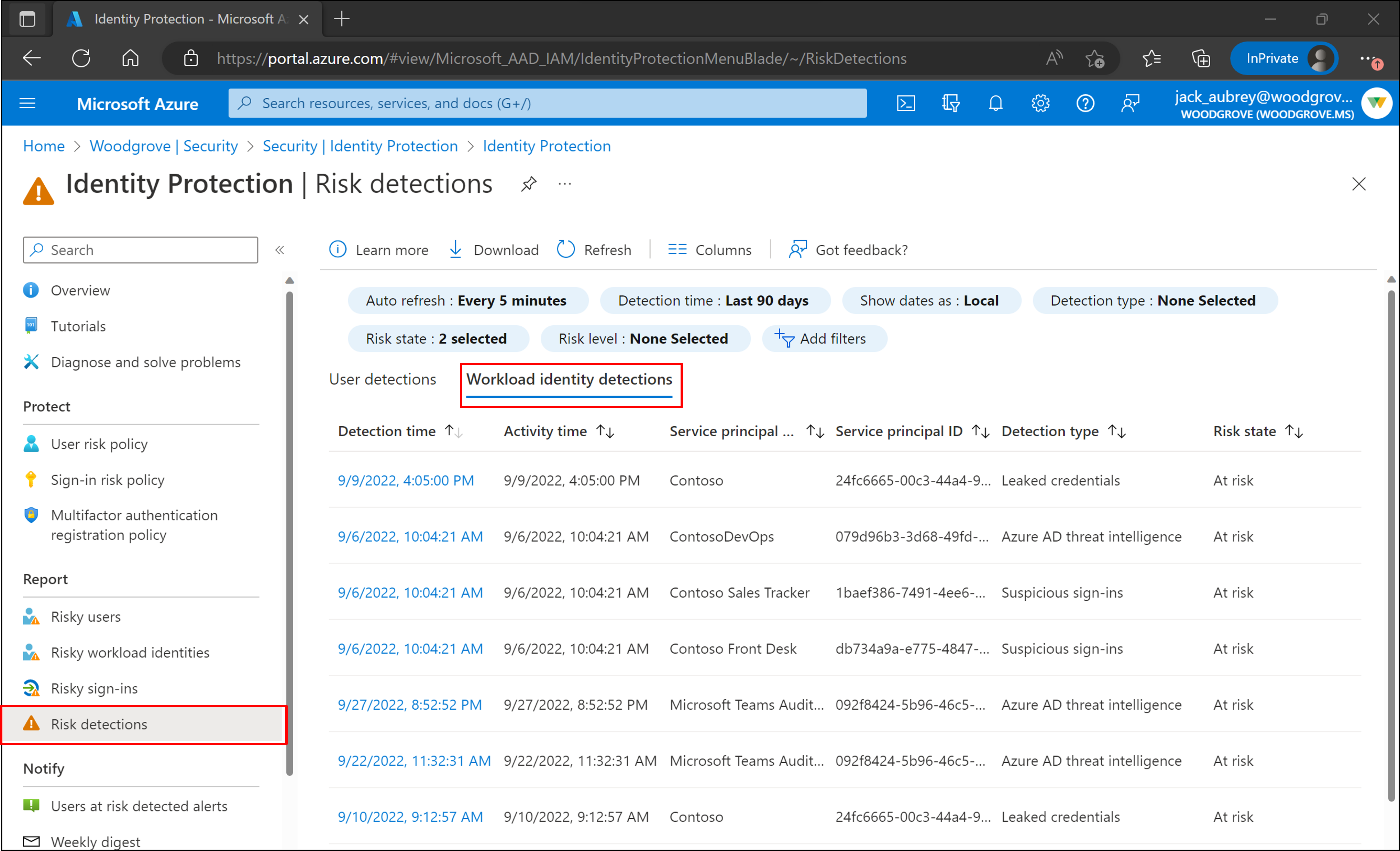

A számítási feladatok identitásának kockázatának használatához, beleértve az új Kockázatos számítási feladat identitások panelt és a Portál Kockázatészlelési paneljének Számítási feladatok identitásészlelések lapját , az alábbiaknak kell lenniük .

- Számítási feladatok identitásainak prémium szintű licencelése: A számítási feladatok identitásai panelen megtekintheti és beszerezheti a licenceket.

- Az alábbi rendszergazdai szerepkörök egyike van hozzárendelve

- Biztonsági rendszergazda

- Biztonsági operátor

- A feltételes hozzáférési rendszergazdai szerepkörrel rendelkező Biztonsági olvasó felhasználók olyan szabályzatokat hozhatnak létre, amelyek feltételként kockázatot használnak.

Számítási feladatok identitásának kockázatészlelései

A tevékenységprofil-identitások kockázatait a bejelentkezési viselkedés és a biztonsági rés offline jelzései között észleljük.

| Észlelés neve | Észlelés típusa | Leírás |

|---|---|---|

| Microsoft Entra fenyegetésintelligencia | nem elérhető | Ez a kockázatészlelés olyan tevékenységet jelez, amely megfelel a Microsoft belső és külső fenyegetésfelderítési forrásain alapuló ismert támadási mintáknak. |

| Gyanús bejelentkezések | nem elérhető | Ez a kockázatészlelés a szolgáltatásnév esetében szokatlan bejelentkezési tulajdonságokat vagy mintákat jelez. Az észlelés megismeri a bérlő számítási feladatok identitásainak bejelentkezési viselkedését. Ez az észlelés 2 és 60 nap között tart, és aktiválódik, ha egy vagy több ismeretlen tulajdonság megjelenik egy későbbi bejelentkezés során: IP-cím / ASN, célerőforrás, felhasználói ügynök, üzemeltetés/nem üzemeltetett IP-változás, IP-ország, hitelesítő adatok típusa. A számítási feladatok identitásának bejelentkezéseinek programozott jellege miatt időbélyeget biztosítunk a gyanús tevékenységhez ahelyett, hogy egy adott bejelentkezési eseményt jelölnénk meg. Az engedélyezett konfigurációmódosítás után indított bejelentkezések aktiválhatják ezt az észlelést. |

| Rendszergazda megerősített szolgáltatásnév sérült | nem elérhető | Ez az észlelés azt jelzi, hogy a kockázatos számítási feladatok identitásainak felhasználói felületén vagy a riskyServicePrincipals API használatával kiválasztott rendszergazda a "Feltört megerősítése" lehetőséget választotta. Ha ellenőrizni szeretné, hogy melyik rendszergazda megerősítette ezt a fiókot, ellenőrizze a fiók kockázati előzményeit (felhasználói felületen vagy API-n keresztül). |

| Kiszivárgott hitelesítő adatok | nem elérhető | Ez a kockázatészlelés azt jelzi, hogy a fiók érvényes hitelesítő adatai kiszivárogtak. Ez a szivárgás akkor fordulhat elő, ha valaki a GitHub nyilvános kódösszetevőjében ellenőrzi a hitelesítő adatokat, vagy ha a hitelesítő adatok adatszivárgáson keresztül szivárognak ki. Amikor a Microsoft kiszivárogtatott hitelesítő adatok szolgáltatása hitelesítő adatokat szerez be a GitHubról, a sötét webről, a beillesztési webhelyekről vagy más forrásokból, a rendszer ellenőrzi az aktuális érvényes hitelesítő adatokat a Microsoft Entra-azonosítóban az érvényes egyezések kereséséhez. |

| Rosszindulatú alkalmazás | nem elérhető | Ez az észlelés egyesíti az ID Protection és a Felhőhöz készült Microsoft Defender Apps riasztásait, amelyek jelzik, hogy a Microsoft mikor tilt le egy alkalmazást a szolgáltatási feltételek megsértése miatt. Javasoljuk, hogy végezzen vizsgálatot az alkalmazáson. Megjegyzés: Ezek az alkalmazások a disabledByMicrosoftStatus Microsoft Graph kapcsolódó alkalmazás- és szolgáltatásnév-erőforrástípusainak tulajdonságán jelennek megDisabledDueToViolationOfServicesAgreement. Ha meg szeretné akadályozni, hogy a jövőben ismét példányosíthassa őket a szervezetben, nem törölheti ezeket az objektumokat. |

| Gyanús alkalmazás | nem elérhető | Ez az észlelés azt jelzi, hogy az ID Protection vagy Felhőhöz készült Microsoft Defender Apps olyan alkalmazást azonosított, amely megsértheti a szolgáltatási feltételeket, de nem tiltotta le. Javasoljuk, hogy végezzen vizsgálatot az alkalmazáson. |

| Rendellenes szolgáltatásnév-tevékenység | nem elérhető | Ez a kockázatészlelés alapkonfigurációja a rendszergazdai szolgáltatásnév szokásos viselkedése a Microsoft Entra-azonosítóban, és rendellenes viselkedésmintákat, például gyanús változásokat észlel a címtárban. Az észlelés a módosítást indító rendszergazdai szolgáltatásnév vagy a módosított objektum ellen aktiválódik. |

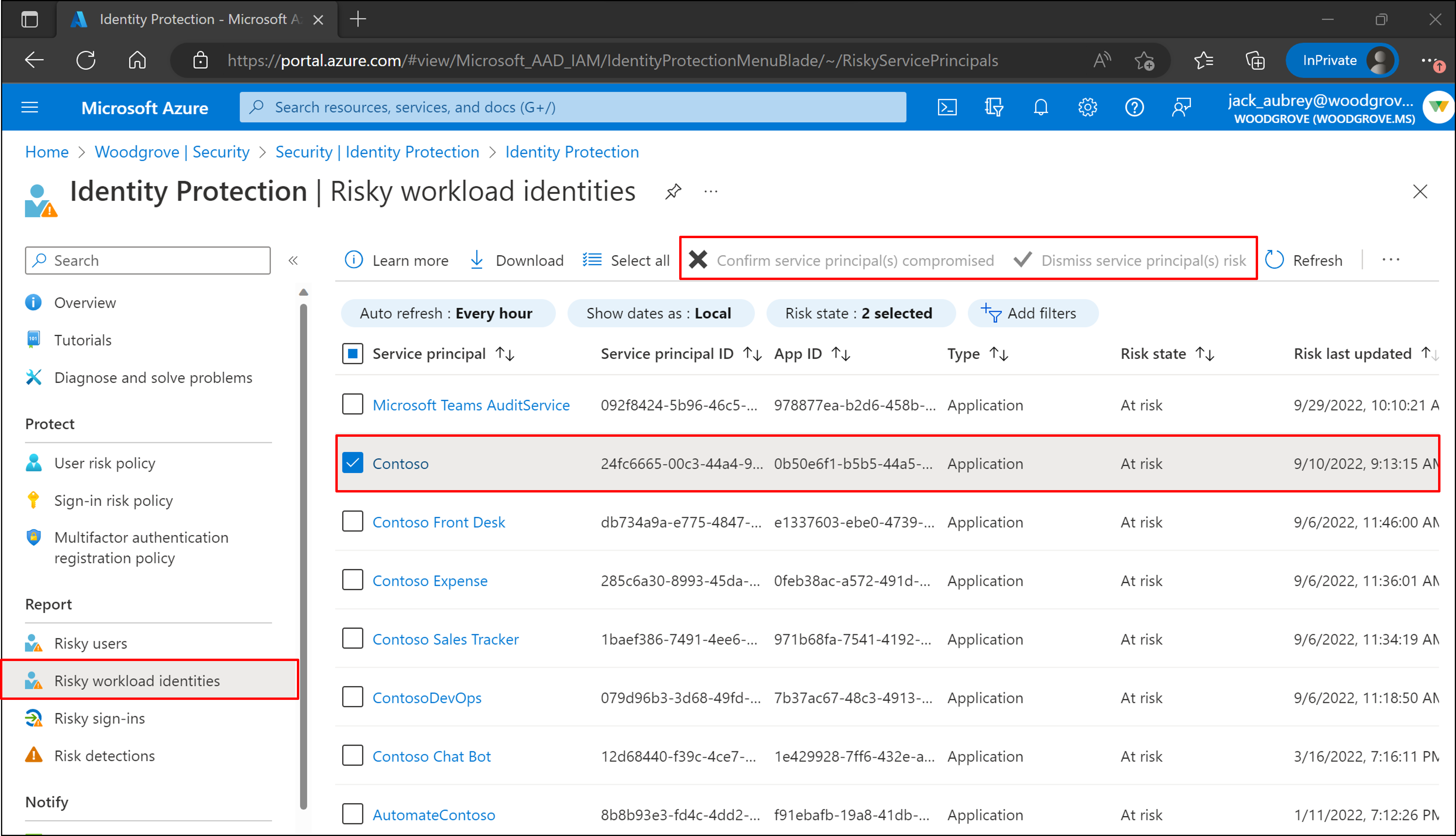

Kockázatos számítási feladatok identitásainak azonosítása

A szervezetek két helyen találják meg a kockázatnak megjelölt számítási feladatok identitásait:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább biztonsági olvasóként.

- Tallózással keresse meg a Protection>Identity Protection>kockázatos számítási feladatok identitását.

Microsoft Graph API-k

A kockázatos számítási feladatok identitását a Microsoft Graph API használatával is lekérdezheti. Az ID Protection API-kban két új gyűjtemény található.

riskyServicePrincipalsservicePrincipalRiskDetections

Kockázati adatok exportálása

A szervezetek a Microsoft Entra ID diagnosztikai beállításainak konfigurálásával exportálhatják az adatokat, hogy kockázati adatokat küldjenek egy Log Analytics-munkaterületre, archiválják azokat egy tárfiókba, streameljék azokat egy eseményközpontba, vagy elküldjék egy SIEM-megoldásnak.

Hozzáférés-vezérlések kényszerítése kockázatalapú feltételes hozzáféréssel

Ha feltételes hozzáférést használ a számítási feladatok identitásaihoz, letilthatja a hozzáférést a kiválasztott fiókokhoz, amikor az AZONOSÍTÓvédelem "veszélyben" jelöli őket. A szabályzat a bérlőben regisztrált egybérlős szolgáltatásnevekre alkalmazható. A külső SaaS, a több-bérlős alkalmazások és a felügyelt identitások hatóköre nem terjed ki.

A számítási feladatok identitásainak nagyobb biztonsága és rugalmassága érdekében a számítási feladatok identitásainak folyamatos hozzáférés-kiértékelése (CAE) egy hatékony eszköz, amely azonnali kényszerítést biztosít a feltételes hozzáférési szabályzatoknak és az észlelt kockázati jeleknek. A CAE-kompatibilis külső számítási feladatok identitásai, amelyek hozzáférnek a CAE-kompatibilis, első féltől származó erőforrásokhoz, 24 órás hosszú élettartamú jogkivonatokkal (LLT-ekkel) vannak ellátva, amelyek folyamatos biztonsági ellenőrzéseknek vannak alávetve. A számítási feladatok identitásainak cae-dokumentációjában tájékozódhat a számítási feladatok identitáskezelési ügyfeleinek caE-hoz való konfigurálásáról és a funkció naprakész hatóköréről.

Kockázatos számítási feladatok identitásainak vizsgálata

Az ID Protection két jelentést biztosít a szervezeteknek, amellyel megvizsgálhatják a számítási feladatok identitásának kockázatát. Ezek a jelentések a számítási feladatok kockázatos identitásai és a számítási feladatok identitásainak kockázatészlelései. Minden jelentés lehetővé teszi az események letöltését. CSV formátum további elemzéshez.

A vizsgálat során megválaszolandó legfontosabb kérdések közé tartoznak a következők:

- Gyanús bejelentkezési tevékenységet mutatnak a fiókok?

- Jogosulatlan módosítás történt a hitelesítő adatokon?

- Gyanús konfigurációmódosítások történtek a fiókokban?

- A fiók jogosulatlan alkalmazásszerepköröket szerzett be?

Az alkalmazásokhoz készült Microsoft Entra biztonsági üzemeltetési útmutató részletes útmutatást nyújt a fenti vizsgálati területekről.

Miután megállapította, hogy a számítási feladat identitása sérült-e, zárja be a fiók kockázatát, vagy erősítse meg a fiókot a kockázatos számítási feladatok identitásainak jelentésében. A "Szolgáltatásnév letiltása" lehetőséget is választhatja, ha le szeretné tiltani a fiókot a további bejelentkezésekben.

Kockázatos számítási feladatok identitásainak szervizelése

- A kockázatos számítási feladatok identitásához rendelt leltár hitelesítő adatok, akár a szolgáltatásnév, akár az alkalmazásobjektumok esetében.

- Adjon hozzá egy új hitelesítő adatot. A Microsoft x509-tanúsítványok használatát javasolja.

- Távolítsa el a feltört hitelesítő adatokat. Ha úgy véli, hogy a fiók veszélyben van, javasoljuk, hogy távolítsa el az összes meglévő hitelesítő adatot.

- A szolgáltatásnév által elérhető Azure KeyVault-titkos kulcsok kijavítása elforgatással.

A Microsoft Entra Toolkit egy PowerShell-modul, amely segíthet néhány ilyen művelet végrehajtásában.