Vészhelyzeti hozzáférési fiókok kezelése a Microsoft Entra ID-ban

Fontos, hogy megakadályozza, hogy véletlenül kizárják a Microsoft Entra-szervezetből, mert nem tud bejelentkezni vagy aktiválni egy másik felhasználó fiókját rendszergazdaként. You can mitigate the impact of accidental lack of administrative access by creating two or more emergency access accounts in your organization.

A vészhelyzeti hozzáférési fiókok kiemelt jogosultságokkal rendelkeznek, és nincsenek hozzárendelve adott személyekhez. A vészhelyzeti hozzáférési fiókok vészhelyzeti vagy "töréstörési" forgatókönyvekre korlátozódnak, ahol a normál rendszergazdai fiókok nem használhatók. Javasoljuk, hogy fenntartsa azt a célt, hogy a segélyhívási fiókok használatát csak akkor korlátozza, amikor az feltétlenül szükséges.

Ez a cikk útmutatást nyújt a segélyhívási fiókok Microsoft Entra-azonosítóban való kezeléséhez.

Miért érdemes vészhelyzeti hozzáférési fiókot használni?

Előfordulhat, hogy egy szervezetnek vészhelyzeti hozzáférési fiókot kell használnia a következő helyzetekben:

- A felhasználói fiókok összevontak, és az összevonás jelenleg nem érhető el cella-hálózat megszakadása vagy identitásszolgáltatói kimaradás miatt. Ha például a környezet identitásszolgáltatója leállt, előfordulhat, hogy a felhasználók nem tudnak bejelentkezni, amikor a Microsoft Entra ID átirányítja az identitásszolgáltatójukat.

- A rendszergazdák többtényezős Microsoft Entra-hitelesítéssel vannak regisztrálva, és minden egyes eszközük nem érhető el, vagy a szolgáltatás nem érhető el. Előfordulhat, hogy a felhasználók nem tudnak többtényezős hitelesítést végrehajtani egy szerepkör aktiválásához. A cellahálózati kimaradás például megakadályozza őket abban, hogy telefonhívásokat fogadjanak vagy szöveges üzeneteket fogadjanak, ez az egyetlen két hitelesítési mechanizmus, amelyet regisztráltak az eszközükre.

- A legutóbbi globális Rendszergazda istrator hozzáféréssel rendelkező személy elhagyta a szervezetet. A Microsoft Entra ID megakadályozza az utolsó globális Rendszergazda istrator-fiók törlését, de nem akadályozza meg a fiók helyszíni törlését vagy letiltását. Bármelyik helyzet miatt előfordulhat, hogy a szervezet nem tudja helyreállítani a fiókot.

- Előre nem látható körülmények, például természeti vészhelyzet, amely során egy mobiltelefon vagy más hálózat nem érhető el.

Create emergency access accounts

Hozzon létre két vagy több vészhelyzeti hozzáférési fiókot. Ezeknek a fiókoknak csak a *.onmicrosoft.com tartományt használó, helyszíni környezetből összevont vagy szinkronizált fiókoknak kell lenniük.

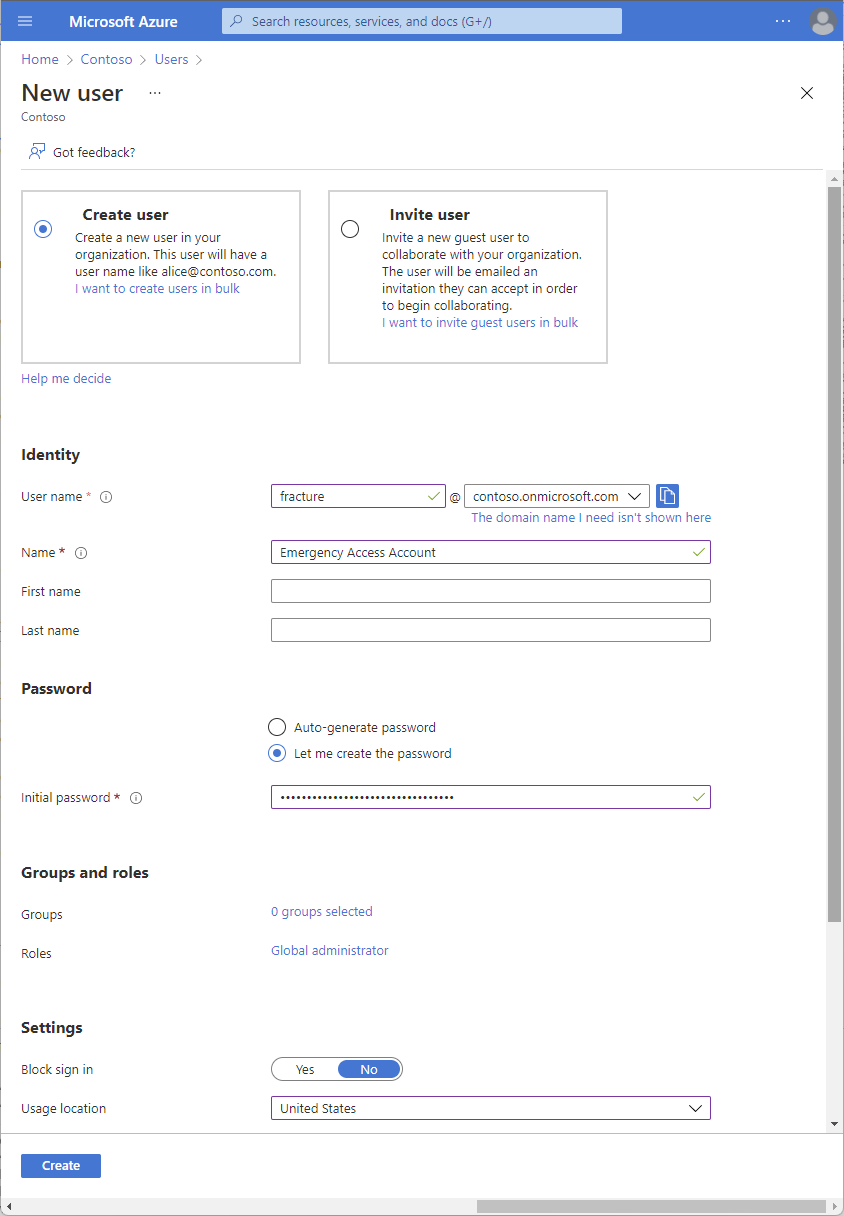

Segélyhívási hozzáférési fiók létrehozása

Jelentkezzen be a Microsoft Entra felügyeleti központba globális Rendszergazda istratorként.

Tallózással keresse meg az Identitásfelhasználók>>minden felhasználót.

Válassza az Új felhasználó lehetőséget.

Válassza a Felhasználó létrehozása lehetőséget.

Adjon felhasználónevet a fióknak.

Adjon nevet a fióknak.

Hozzon létre egy hosszú és összetett jelszót a fiókhoz.

A Szerepkörök csoportban rendelje hozzá a globális Rendszergazda istrator szerepkört.

A Használati hely területen válassza ki a megfelelő helyet.

Select Create.

Biztonságosan tárolhatja a fiók hitelesítő adatait.

Fiókok rendszeres ellenőrzése.

A fiókok konfigurálásakor a következő követelményeknek kell teljesülniük:

- A segélyhívási hozzáférési fiókok nem társíthatók a szervezet egyetlen felhasználójával sem. Győződjön meg arról, hogy fiókjai nem kapcsolódnak az alkalmazottak által biztosított mobiltelefonokhoz, az egyes alkalmazottakkal utazó hardveres jogkivonatokhoz vagy más alkalmazottspecifikus hitelesítő adatokhoz. Ez az óvintézkedés azokra az esetekre vonatkozik, amikor az egyes alkalmazottak nem érhetők el, amikor a hitelesítő adatokra szükség van. Fontos gondoskodni arról, hogy a regisztrált eszközök olyan ismert, biztonságos helyen legyenek tárolva, amely több módon kommunikál a Microsoft Entra-azonosítóval.

- Használjon erős hitelesítést a vészhelyzeti hozzáférési fiókokhoz, és győződjön meg arról, hogy nem ugyanazokat a hitelesítési módszereket használja, mint a többi rendszergazdai fiók. Ha például a normál rendszergazdai fiók a Microsoft Authenticator alkalmazást használja az erős hitelesítéshez, használjon FIDO2 biztonsági kulcsot a segélyhívási fiókokhoz. Vegye figyelembe a különböző hitelesítési módszerek függőségeit, hogy ne adjon hozzá külső követelményeket a hitelesítési folyamathoz.

- Az eszköz vagy a hitelesítő adatok nem járnak le, vagy a használat hiánya miatt az automatikus törlés hatókörébe tartoznak.

- A Microsoft Entra Privileged Identity Managementben a globális Rendszergazda istrator szerepkör-hozzárendelést állandóvá kell tennie ahelyett, hogy jogosulttá kellene tennie a segélyhívási fiókokat.

Legalább egy fiók kizárása a telefonos többtényezős hitelesítésből

A feltört jelszóból eredő támadás kockázatának csökkentése érdekében a Microsoft Entra ID azt javasolja, hogy minden egyes felhasználóhoz többtényezős hitelesítésre van szükség. Ebbe a csoportba tartoznak a rendszergazdák és az összes többi (például pénzügyi tisztviselő), akiknek a feltört fiókja jelentős hatással lenne.

A segélyhívási hozzáférési fiókok legalább egyikének azonban nem lehet ugyanaz a többtényezős hitelesítési mechanizmusa, mint a többi nem vészhelyzeti fióknak. Ez magában foglalja a harmadik féltől származó többtényezős hitelesítési megoldásokat is. Ha feltételes hozzáférési szabályzattal rendelkezik ahhoz, hogy többtényezős hitelesítést igényeljen a Microsoft Entra ID és más csatlakoztatott szoftverek szolgáltatásként (SaaS- alkalmazások) minden rendszergazdájához , akkor ebből a követelményből ki kell zárnia a segélyhívási hozzáférési fiókokat, és ehelyett egy másik mechanizmust kell konfigurálnia. Emellett győződjön meg arról, hogy a fiókok nem rendelkeznek felhasználónkénti többtényezős hitelesítési szabályzattal.

Legalább egy fiók kizárása feltételes hozzáférési szabályzatokból

Vészhelyzet esetén nem szeretné, hogy egy szabályzat esetleg letiltsa a hozzáférését a probléma megoldásához. Ha feltételes hozzáférést használ, legalább egy vészhelyzeti hozzáférési fiókot ki kell zárni az összes feltételes hozzáférési szabályzatból.

Összevonási útmutató

Egyes szervezetek az AD Domain Servicest és az AD FS-t vagy hasonló identitásszolgáltatót használják a Microsoft Entra ID-hez való összevonáshoz. A helyszíni rendszerek vészhozzáférésének és a felhőszolgáltatásokhoz való vészhozzáférésnek külön kell maradnia, nem függ egymástól. A más rendszerekből vészhelyzeti hozzáférési jogosultságokkal rendelkező fiókok hitelesítésének elsajátítása és beszerzése szükségtelen kockázatot jelent a rendszer(ek) üzemkimaradása esetén.

Fiók hitelesítő adatainak biztonságos tárolása

A szervezeteknek gondoskodniuk kell arról, hogy a segélyhívási fiókok hitelesítő adatai biztonságban legyenek, és csak azoknak a személyeknek legyenek ismertek, akik jogosultak az adatok használatára. Egyes ügyfelek intelligens kártyát használnak a Windows Server AD-hez, egy FIDO2 biztonsági kulcsot a Microsoft Entra-azonosítóhoz, míg mások jelszavakat. A segélyhívási hozzáférési fiókok jelszava általában két vagy három részre van osztva, külön papírra írva, és biztonságos, tűzálló széfekben, biztonságos, különálló helyeken tárolva.

Jelszavak használata esetén győződjön meg arról, hogy a fiókok erős jelszavakkal rendelkeznek, amelyek nem járnak le. Ideális esetben a jelszavaknak legalább 16 karakter hosszúnak kell lenniük, és véletlenszerűen kell generálni.

Bejelentkezési és naplózási naplók figyelése

A szervezeteknek figyelnie kell a bejelentkezési és naplótevékenységeket a segélyhívási fiókokból, és értesítéseket kell küldenie más rendszergazdáknak. A törésüveg-fiókokon végzett tevékenység figyelésekor ellenőrizheti, hogy ezek a fiókok csak teszteléshez vagy tényleges vészhelyzetekhez vannak-e használva. Az Azure Log Analytics használatával figyelheti a bejelentkezési naplókat, és e-mail- és SMS-riasztásokat aktiválhat a rendszergazdáknak, amikor feltörik az üvegfiókok bejelentkezését.

Előfeltételek

- A Microsoft Entra bejelentkezési naplóinak elküldése az Azure Monitorba.

A törésüveg-fiókok objektumazonosítóinak beszerzése

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói Rendszergazda istratorként.

Tallózással keresse meg az Identitásfelhasználók>>minden felhasználót.

Keresse meg az üvegtörési fiókot, és válassza ki a felhasználó nevét.

Másolja és mentse az Objektumazonosító attribútumot, hogy később használhassa.

Ismételje meg az előző lépéseket a második üvegtörési fiók esetében.

Create an alert rule

Jelentkezzen be legalább monitorozási közreműködőként az Azure Portalra.

Keresse meg a Log Analytics-munkaterületek monitorozását>.

Jelöljön ki egy munkaterületet.

A munkaterületen válassza az Új riasztási szabály riasztása>lehetőséget.

Az Erőforrás területen győződjön meg arról, hogy az előfizetés az, amelyhez társítani szeretné a riasztási szabályt.

A Feltétel csoportban válassza a Hozzáadás lehetőséget.

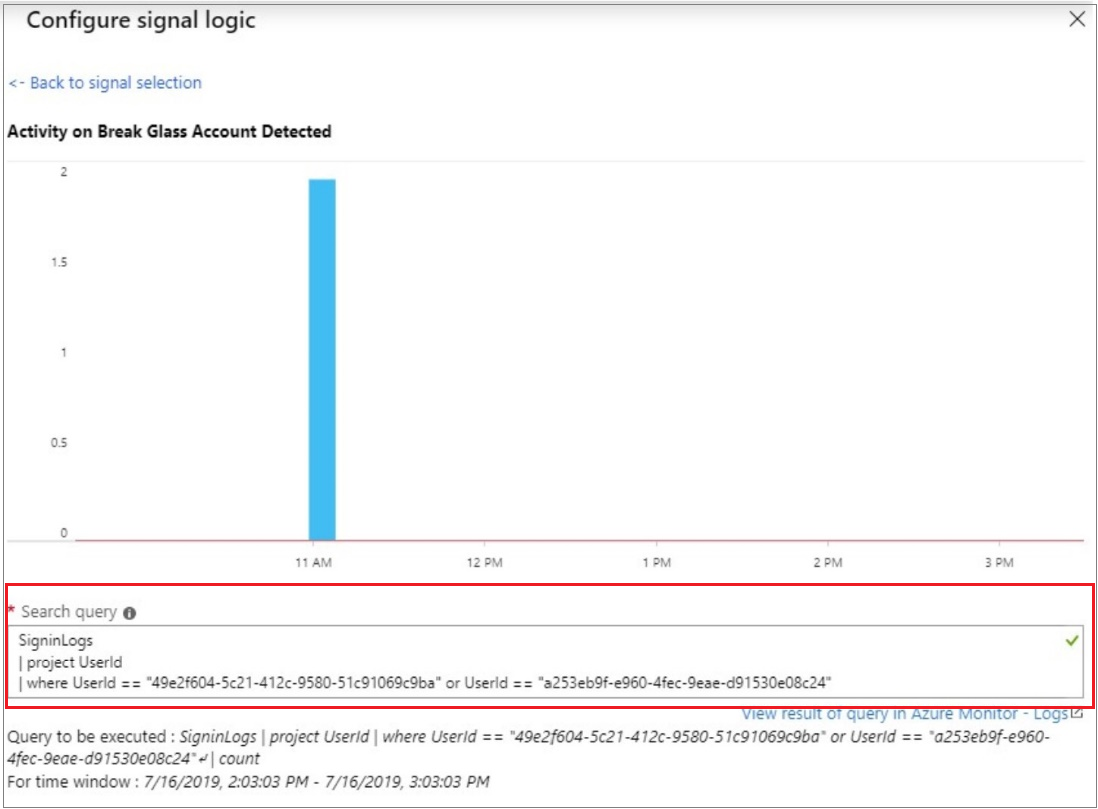

Válassza az Egyéni naplókeresés lehetőséget a Jelnév területen.

A Keresési lekérdezés csoportban adja meg a következő lekérdezést, és szúrja be a két törésüvegfiók objektumazonosítóit.

Megjegyzés:

Minden további törésüveg-fiókhoz, amelyet fel szeretne venni, adjon hozzá egy másik "vagy UserId == "ObjectGuid" azonosítót a lekérdezéshez.

Minta lekérdezések:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "f66e7317-2ad4-41e9-8238-3acf413f7448"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "f66e7317-2ad4-41e9-8238-3acf413f7448" or UserId == "0383eb26-1cbc-4be7-97fd-e8a0d8f4e62b"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

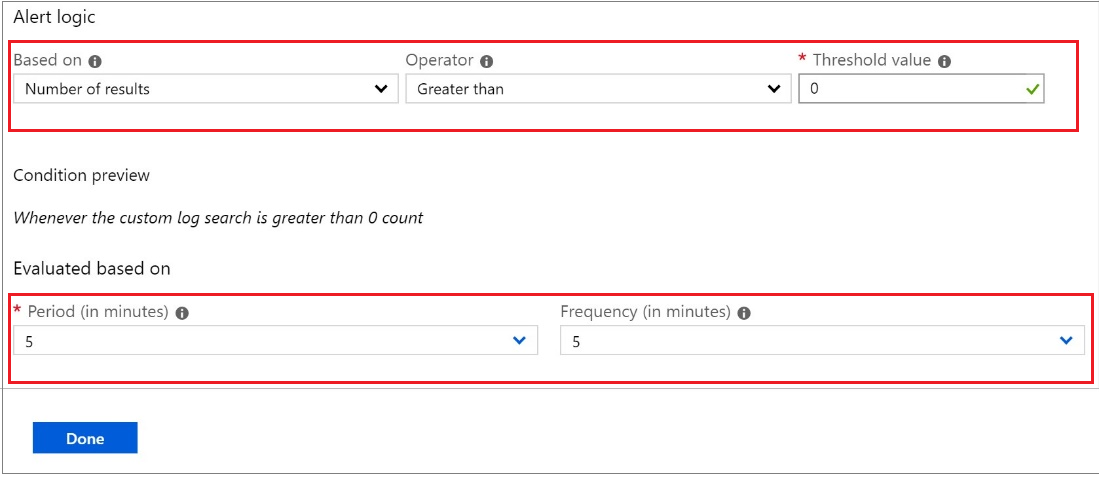

A Riasztási logika területen adja meg a következőket:

- Az eredmények száma alapján

- Operátor: Nagyobb, mint

- Küszöbérték: 0

A Kiértékelés alapján csoportban válassza ki a lekérdezés futtatásának időtartamát (percben), és a gyakoriságot (percekben), hogy milyen gyakran szeretné futtatni a lekérdezést. A gyakoriságnak kisebbnek vagy egyenlőnek kell lennie az időszaknál.

Válassza a Kész lehetőséget. Most már megtekintheti a riasztás becsült havi költségét.

Válassza ki a riasztás által értesítendő felhasználók egyik műveletcsoportját. Ha létre szeretne hozni egyet, olvassa el a Műveletcsoport létrehozása című témakört.

A műveletcsoport tagjainak küldött e-mail-értesítés testreszabásához válassza a Műveletek testreszabása csoportban található műveleteket.

A Riasztás részletei területen adja meg a riasztási szabály nevét, és adjon hozzá egy opcionális leírást.

Állítsa be az esemény súlyossági szintjét . Javasoljuk, hogy állítsa a Kritikus (Sev 0) értékre.

A létrehozáskor az Engedélyezés szabály területen hagyja meg az igen értéket.

Ha egy ideig ki szeretné kapcsolni a riasztásokat, jelölje be a Riasztások mellőzése jelölőnégyzetet, és adja meg a várakozási időtartamot, mielőtt ismét riasztást kap, majd válassza a Mentés lehetőséget.

Kattintson a Riasztási szabály létrehozása lehetőségre.

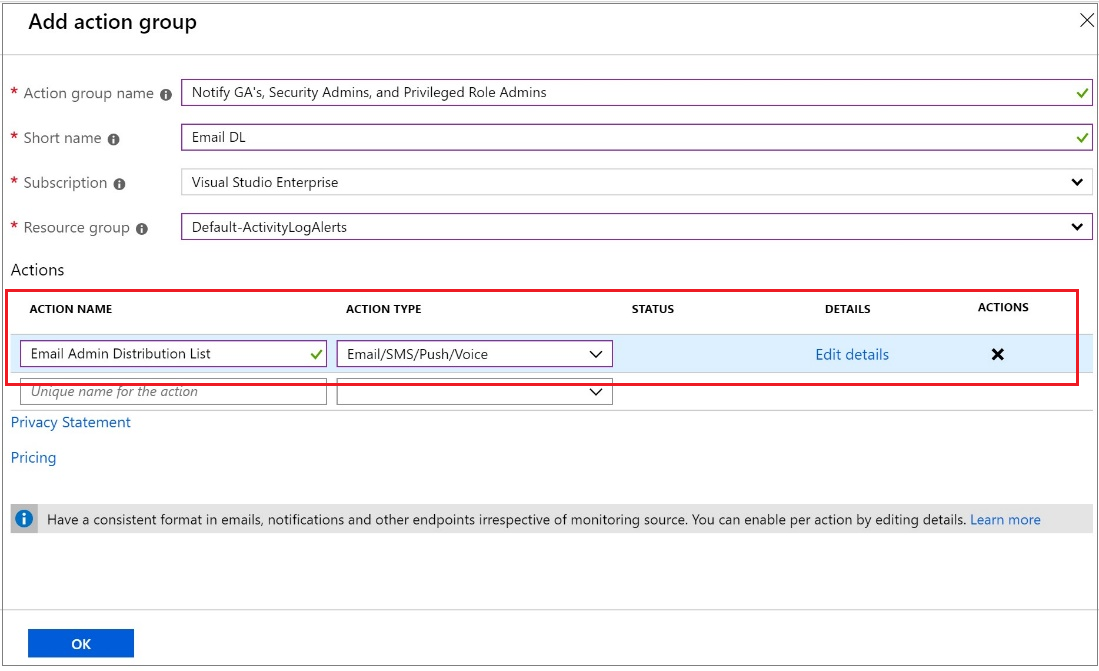

Műveletcsoport létrehozása

Válassza a Műveletcsoport létrehozása lehetőséget.

Adja meg a műveletcsoport nevét és egy rövid nevet.

Ellenőrizze az előfizetést és az erőforráscsoportot.

A művelettípus alatt válassza az E-mail/SMS/Leküldés/Hang lehetőséget.

Adjon meg egy olyan műveletnevet, mint például a Globális Rendszergazda istrator értesítése.

Válassza ki a művelettípust e-mail/SMS/leküldés/hang típusként.

Válassza a Részletek szerkesztése lehetőséget a konfigurálni kívánt értesítési módszerek kiválasztásához, majd adja meg a szükséges kapcsolattartási adatokat, majd az Ok gombra kattintva mentse a részleteket.

Adjon hozzá minden további aktiválni kívánt műveletet.

Kattintson az OK gombra.

Fiókok rendszeres ellenőrzése

Ha betaníti a személyzet tagjait a segélyhívási fiókok használatára és a segélyhívási fiókok ellenőrzésére, legalább rendszeres időközönként hajtsa végre a következő lépéseket:

- Győződjön meg arról, hogy a biztonsági megfigyelő személyzet tisztában van azzal, hogy a fiókellenőrzési tevékenység folyamatban van.

- Győződjön meg arról, hogy a fiókok használatához szükséges vésztörési üvegfolyamat dokumentálva és naprakészen van.

- Győződjön meg arról, hogy azok a rendszergazdák és biztonsági tisztviselők, akiknek vészhelyzet esetén esetleg el kell végezniük ezeket a lépéseket, betanítást végeznek a folyamatba.

- Frissítse a fiók hitelesítő adatait, különösen a jelszavakat a vészhelyzeti hozzáférési fiókokhoz, majd ellenőrizze, hogy a segélyhívási hozzáférési fiókok bejelentkezhetnek és felügyeleti feladatokat hajthatnak végre.

- Győződjön meg arról, hogy a felhasználók nem regisztráltak többtényezős hitelesítést vagy önkiszolgáló jelszó-visszaállítást (SSPR) egyetlen felhasználó eszközére vagy személyes adataira sem.

- Ha a fiókok többtényezős hitelesítésre vannak regisztrálva egy eszközön, a bejelentkezés vagy a szerepkör aktiválása során, győződjön meg arról, hogy az eszköz elérhető minden olyan rendszergazda számára, akinek vészhelyzet esetén szüksége lehet rá. Azt is ellenőrizze, hogy az eszköz legalább két olyan hálózati útvonalon keresztül tud-e kommunikálni, amelyek nem rendelkeznek közös meghibásodási móddal. Az eszköz például egy létesítmény vezeték nélküli hálózatán és egy cellaszolgáltatói hálózaton keresztül is képes kommunikálni az internetre.

Ezeket a lépéseket rendszeres időközönként és a legfontosabb módosítások esetén kell végrehajtani:

- Legalább 90 naponta

- Amikor az informatikai személyzetben nemrégiben változás történt, például munkahelyváltás, távozás vagy új alkalmazott

- Amikor a szervezet Microsoft Entra-előfizetései megváltoztak

További lépések

- Kiemelt hozzáférés biztosítása hibrid és felhőbeli környezetekhez a Microsoft Entra ID-ban

- Felhasználók hozzáadása a Microsoft Entra-azonosítóval, és az új felhasználó hozzárendelése a Globális Rendszergazda istrator szerepkörhöz

- Regisztráljon a Microsoft Entra P1 vagy P2 azonosítójához, ha még nem regisztrált

- Kétlépéses ellenőrzés megkövetelése egy felhasználó számára

- További védelem konfigurálása a Microsoft 365 globális Rendszergazda istratorai számára, ha Microsoft 365-öt használ

- A globális Rendszergazda istratorok hozzáférési felülvizsgálatának megkezdése és a meglévő globális Rendszergazda istratorok áttűnése konkrétabb rendszergazdai szerepkörökre