hálózati funkciók App Service

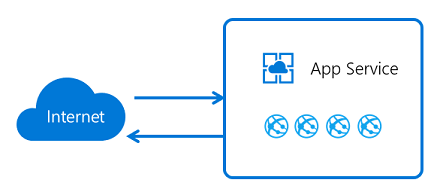

Az alkalmazásokat többféleképpen is üzembe helyezheti Azure App Service. Alapértelmezés szerint a App Service üzemeltetett alkalmazások közvetlenül az interneten keresztül érhetők el, és csak az interneten üzemeltetett végpontokat érhetik el. Sok alkalmazás esetében azonban szabályoznia kell a bejövő és kimenő hálózati forgalmat. A App Service számos olyan funkcióval rendelkezik, amelyek segítenek kielégíteni ezeket az igényeket. A kihívás annak ismerete, hogy melyik funkciót kell használni egy adott probléma megoldásához. Ez a cikk néhány használati eset alapján segít meghatározni a használni kívánt funkciót.

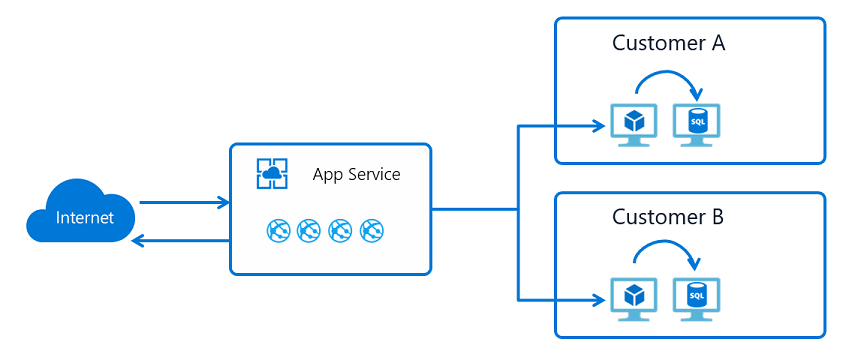

A Azure App Service két fő központi telepítési típust különböztet meg:

- A több-bérlős nyilvános szolgáltatás ingyenes, megosztott, alapszintű, standard, prémium, PrémiumV2 és PremiumV3 díjszabású termékváltozatokban üzemelteti App Service csomagokat.

- Az egybérlős App Service Environment (ASE) izolált termékváltozatú App Service csomagokat üzemeltet közvetlenül az Azure-beli virtuális hálózaton.

A használt funkciók attól függnek, hogy a több-bérlős szolgáltatásban vagy egy ASE-ben van-e.

Megjegyzés

Az Azure Arcban üzembe helyezett alkalmazásokhoz nem érhetők el hálózati funkciók.

Több-bérlős App Service hálózati funkciók

Azure App Service egy elosztott rendszer. A bejövő HTTP- vagy HTTPS-kéréseket kezelő szerepköröket előtérnek nevezzük. Az ügyfél számítási feladatát üzemeltető szerepköröket feldolgozóknak nevezzük. Egy App Service üzemelő példány összes szerepköre több-bérlős hálózatban található. Mivel sok különböző ügyfél található ugyanabban a App Service skálázási egységben, a App Service hálózatot nem csatlakoztathatja közvetlenül a hálózathoz.

A hálózatok csatlakoztatása helyett funkciókra van szükség az alkalmazáskommunikáció különböző aspektusainak kezeléséhez. Az alkalmazásnak küldött kéréseket kezelő funkciók nem használhatók az alkalmazásból indított hívások során felmerülő problémák megoldására. Hasonlóképpen, az alkalmazásból érkező hívások problémáit oldó funkciók nem használhatók az alkalmazással kapcsolatos problémák megoldására.

| Bejövő szolgáltatások | Kimenő szolgáltatások |

|---|---|

| Alkalmazás által hozzárendelt cím | Hibrid kapcsolatok |

| Hozzáférési korlátozások | Átjáróhoz szükséges virtuális hálózati integráció |

| Szolgáltatásvégpontok | Virtuális hálózat integrációja |

| Privát végpontok |

A feljegyzett kivételeken kívül ezeket a funkciókat együtt is használhatja. A problémák megoldásához kombinálhatja a funkciókat.

Használati esetek és funkciók

Adott használati esetek esetén többféleképpen is megoldhatja a problémát. A legjobb funkció kiválasztása néha túlmutat a használati eseten. Az alábbi bejövő használati esetek azt mutatják be, hogyan lehet App Service hálózatkezelési funkciókkal megoldani az alkalmazásba irányuló forgalom szabályozásával kapcsolatos problémákat:

| Bejövő használati eset | Szolgáltatás |

|---|---|

| IP-alapú SSL-igények támogatása az alkalmazáshoz | Alkalmazás által hozzárendelt cím |

| Az alkalmazáshoz tartozó nem felosztott dedikált bejövő cím támogatása | Alkalmazás által hozzárendelt cím |

| Az alkalmazáshoz való hozzáférés korlátozása jól meghatározott címek halmazából | Hozzáférési korlátozások |

| Az alkalmazáshoz való hozzáférés korlátozása egy virtuális hálózat erőforrásaiból | Szolgáltatásvégpontok belső Load Balancer (ILB) ASE privát végpontjai |

| Az alkalmazás nyilvános IP-címen való elérhetővé tétele a virtuális hálózaton | ILB ASE privát végpontok Privát IP-cím a szolgáltatásvégpontokkal rendelkező Application Gateway-példány bejövő forgalmához |

| Alkalmazás védelme webalkalmazási tűzfallal (WAF) | Application Gateway és ILB ASE Application Gateway privát végpontokkal , Application Gateway szolgáltatásvégpontokkal az Azure Front Door hozzáférés-korlátozásokkal |

| Az alkalmazások forgalmának terheléselosztása különböző régiókban | Hozzáférés-korlátozásokkal rendelkező Azure Front Door |

| Terheléselosztási forgalom ugyanabban a régióban | Application Gateway szolgáltatásvégpontokkal |

A következő kimenő használati esetek azt javasolják, hogyan használhatja App Service hálózati funkciókat az alkalmazás kimenő hozzáférési igényeinek megoldásához:

| Kimenő használati eset | Szolgáltatás |

|---|---|

| Erőforrások elérése egy azure-beli virtuális hálózatban ugyanabban a régióban | Virtuális hálózati integráció – ASE |

| Erőforrások elérése egy másik régióban lévő Azure-beli virtuális hálózaton | virtuális hálózati integráció és virtuális hálózatok közötti társviszony-létesítés Átjáróhoz szükséges virtuális hálózati integráció – ASE és virtuális hálózatok közötti társviszony-létesítés |

| Szolgáltatásvégpontokkal védett erőforrások elérése | virtuális hálózati integráció – ASE |

| Az Azure-hoz nem csatlakozó magánhálózat erőforrásainak elérése | Hibrid kapcsolatok |

| Erőforrások elérése Azure ExpressRoute-kapcsolatcsoportokban | virtuális hálózati integráció – ASE |

| A webalkalmazás kimenő forgalmának védelme | virtuális hálózati integráció és hálózati biztonsági csoportok ASE |

| Kimenő forgalom irányítása a webalkalmazásból | virtuális hálózat integrációja és útvonaltáblák ASE |

Alapértelmezett hálózatkezelési viselkedés

Azure App Service skálázási egységek minden üzemelő példányban számos ügyfelet támogatnak. Az ingyenes és megosztott termékváltozat-csomagok több-bérlős feldolgozókon üzemeltetik az ügyfelek számítási feladatait. Az alapszintű és a magasabb szintű csomagok csak egy App Service csomaghoz dedikált ügyfél-számítási feladatokat üzemeltetnek. Ha Standard App Service csomaggal rendelkezik, a csomag összes alkalmazása ugyanazon a feldolgozón fog futni. Ha vertikálisan felskálázza a feldolgozót, a App Service csomag összes alkalmazása egy új feldolgozón lesz replikálva a App Service csomag minden példányához.

Kimenő címek

A feldolgozó virtuális gépek nagy része a App Service tervek szerint oszlik meg. Az ingyenes, a megosztott, az alapszintű, a standard és a prémium csomag ugyanazt a feldolgozó virtuálisgép-típust használja. A PremiumV2 csomag egy másik virtuálisgép-típust használ. A PremiumV3 egy másik virtuálisgép-típust használ. A virtuálisgép-család módosításakor eltérő kimenő címkészletet kap. Ha Standardról PremiumV2-re skáláz, a kimenő címek módosulnak. Ha PremiumV2-ről PremiumV3-ra skáláz, a kimenő címek módosulnak. Egyes régebbi skálázási egységekben a bejövő és a kimenő cím is megváltozik, amikor Standardról PremiumV2-re skáláz.

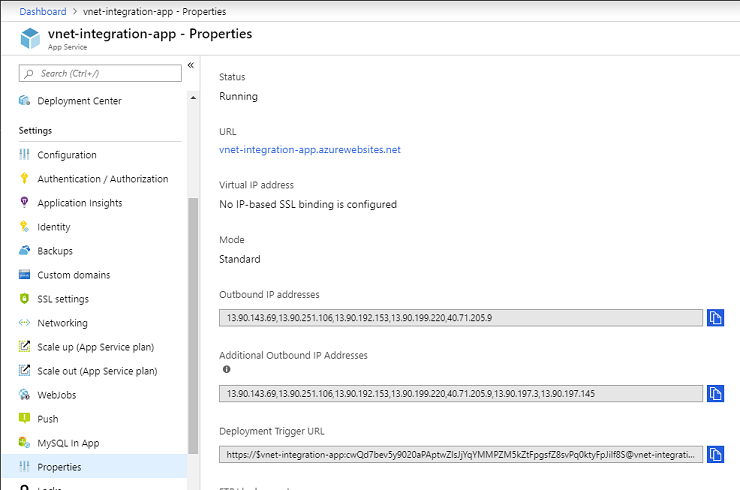

A kimenő hívásokhoz számos cím használható. Az alkalmazás által a kimenő hívásokhoz használt kimenő címek az alkalmazás tulajdonságai között jelennek meg. Ezeket a címeket az ugyanazon feldolgozó virtuálisgép-családon futó alkalmazások osztják meg az App Service üzemelő példányban. Ha meg szeretné tekinteni az összes olyan címet, amelyet az alkalmazás egy skálázási egységben használna, van egy nevű possibleOutboundAddresses tulajdonság, amely listázni fogja őket.

App Service számos végponttal rendelkezik, amelyek a szolgáltatás kezelésére szolgálnak. Ezek a címek külön dokumentumban vannak közzétéve, és az AppServiceManagement IP-szolgáltatás címkéjében is szerepelnek. A AppServiceManagement címke csak olyan App Service környezetekben használatos, ahol engedélyeznie kell az ilyen forgalmat. A App Service bejövő címeket az AppService IP-szolgáltatás címkéje követi nyomon. Nincs olyan IP-szolgáltatáscímke, amely a App Service által használt kimenő címeket tartalmazza.

Alkalmazáshoz rendelt cím

Az alkalmazás által hozzárendelt cím funkció az IP-alapú SSL-képesség kikapcsolt funkciója. Az SSL alkalmazással való beállításával érheti el. Ezt a funkciót IP-alapú SSL-hívásokhoz használhatja. Azt is használhatja, hogy olyan címet adjon az alkalmazásnak, amely csak az alkalmazással rendelkezik.

Alkalmazás által hozzárendelt cím használatakor a forgalom továbbra is ugyanazokat az előtérbeli szerepköröket használja, amelyek a App Service skálázási egységbe érkező összes bejövő forgalmat kezelik. Az alkalmazáshoz rendelt címet azonban csak az alkalmazás használja. Használati esetek ehhez a funkcióhoz:

- Az alkalmazás IP-alapú SSL-igényeinek támogatása.

- Állítson be egy dedikált címet az alkalmazáshoz, amely nincs megosztva.

Ha tudni szeretné, hogyan állíthat be egy címet az alkalmazásban, olvassa el a TLS/SSL-tanúsítvány hozzáadása Azure App Service című témakört.

Hozzáférési korlátozások

A hozzáférési korlátozások lehetővé teszik a bejövő kérések szűrését. A szűrési művelet az előtér-szerepkörökön történik, amelyek az alkalmazásokat futtató feldolgozói szerepköröktől vannak feljebb. Mivel az előtérbeli szerepkörök a feldolgozóktól származnak, a hozzáférési korlátozások az alkalmazások hálózati szintű védelmének tekinthetők. A hozzáférési korlátozásokkal kapcsolatos további információkért lásd: Hozzáférési korlátozások áttekintése.

Ez a funkció lehetővé teszi a prioritási sorrendben kiértékelt engedélyezési és megtagadási szabályok listáját. Hasonló az Azure-hálózatkezelés hálózati biztonsági csoport (NSG) szolgáltatásához. Ezt a funkciót ASE-ben vagy több-bérlős szolgáltatásban is használhatja. Ha ILB ASE-vel használja, korlátozhatja a hozzáférést a privát címblokkokból. A funkció engedélyezésének módjáról a Hozzáférési korlátozások konfigurálása című témakörben olvashat.

Megjegyzés

Alkalmazásonként legfeljebb 512 hozzáférés-korlátozási szabály konfigurálható.

Privát végpont

A privát végpont egy olyan hálózati adapter, amely privát módon és biztonságosan csatlakozik a webalkalmazáshoz az Azure privát kapcsolaton keresztül. A privát végpont egy privát IP-címet használ a virtuális hálózatról, így hatékonyan hozza be a webalkalmazást a virtuális hálózatba. Ez a funkció csak a webalkalmazásba irányuló bejövő folyamatokhoz használható. További információ: Privát végpontok használata az Azure Web Apphoz.

Néhány használati eset ehhez a funkcióhoz:

- Korlátozza az alkalmazáshoz való hozzáférést egy virtuális hálózat erőforrásaiból.

- Tegye közzé az alkalmazást egy privát IP-címen a virtuális hálózaton.

- Az alkalmazás védelme WAF használatával.

A privát végpontok megakadályozzák az adatkiszivárgást, mert a privát végponton csak az az alkalmazás érhető el, amellyel konfigurálva van.

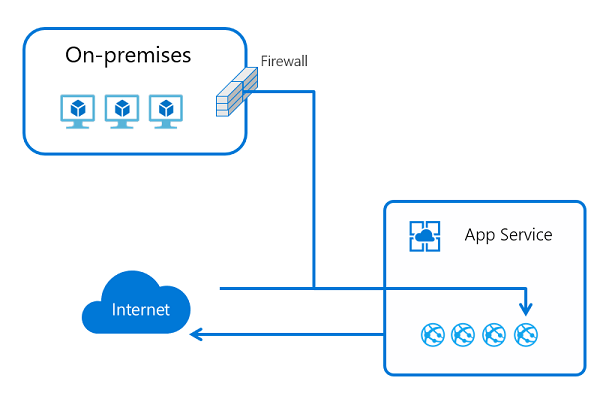

Hibrid kapcsolatok

App Service hibrid kapcsolatok lehetővé teszik, hogy az alkalmazások kimenő hívásokat kezdeményezhessenek a megadott TCP-végpontokra. A végpont lehet helyszíni, virtuális hálózatban vagy bárhol, amely engedélyezi az Azure-ba irányuló kimenő forgalmat a 443-os porton. A funkció használatához telepítenie kell egy hibridkapcsolat-kezelő nevű továbbítóügynököt egy Windows Server 2012 vagy újabb gazdagépre. hibridkapcsolat-kezelő el kell tudnia érni az Azure Relayt a 443-os porton. A hibridkapcsolat-kezelő a portál App Service hibrid kapcsolatok felhasználói felületéről töltheti le.

App Service hibrid kapcsolatok az Azure Relay hibrid kapcsolatok képességére épülnek. App Service a szolgáltatás egy speciális formáját használja, amely csak az alkalmazásból egy TCP-gazdagépre és portra irányuló kimenő hívásokat támogat. Ezt a gazdagépet és portot csak azon a gazdagépen kell feloldani, amelyen a hibridkapcsolat-kezelő telepítve van.

Amikor az alkalmazás a App Service dns-keresést végez a hibrid kapcsolatban definiált gazdagépen és porton, a forgalom automatikusan átirányítja a hibrid kapcsolaton, és kilép a hibridkapcsolat-kezelő. További információ: App Service hibrid kapcsolatok.

Ezt a funkciót gyakran használják a következő esetekben:

- Olyan privát hálózatok erőforrásaihoz férhet hozzá, amelyek nem csatlakoznak az Azure-hoz VPN-sel vagy ExpressRoute-tal.

- A helyszíni alkalmazások áttelepítésének támogatása App Service anélkül, hogy át kellene helyezni a támogató adatbázisokat.

- Nagyobb biztonsággal biztosíthatja a hozzáférést egyetlen gazdagéphez és porthoz hibrid kapcsolatonként. A legtöbb hálózatkezelési funkció nyílt hozzáférést biztosít a hálózathoz. Hibrid kapcsolatok esetén csak az egyetlen gazdagépet és portot érheti el.

- Az egyéb kimenő kapcsolati módszerek által nem lefedett forgatókönyveket fedi le.

- A fejlesztés App Service olyan módon történik, amely lehetővé teszi az alkalmazások számára a helyszíni erőforrások egyszerű használatát.

Mivel ez a funkció bejövő tűzfallyuk nélkül teszi lehetővé a helyszíni erőforrások elérését, népszerű a fejlesztők körében. A többi kimenő App Service hálózatkezelési funkció az Azure Virtual Network kapcsolódik. A hibrid kapcsolatok nem függnek a virtuális hálózaton való áthaladástól. A hálózatkezelési igények szélesebb köréhez használható.

App Service hibrid kapcsolatok nem ismerik a művelet elvégzését. Így egy adatbázishoz, egy webszolgáltatáshoz vagy egy tetszőleges TCP-szoftvercsatornához férhet hozzá egy nagyszámítógépen. A szolgáltatás lényegében TCP-csomagokat alagutakat ad.

A hibrid kapcsolatok népszerűek a fejlesztéshez, de éles alkalmazásokban is használják. Kiválóan alkalmas webszolgáltatás vagy adatbázis elérésére, de nem megfelelő olyan helyzetekhez, amelyek sok kapcsolatot hoznak létre.

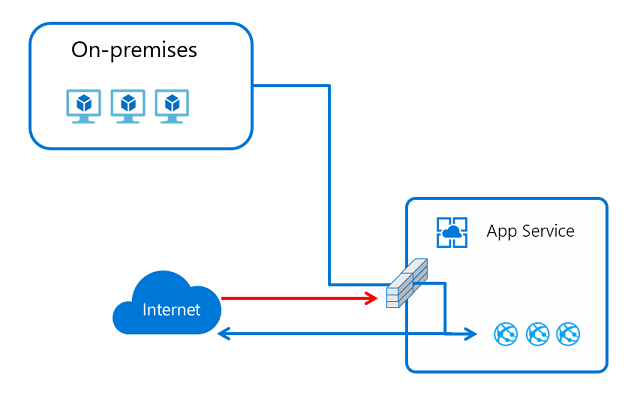

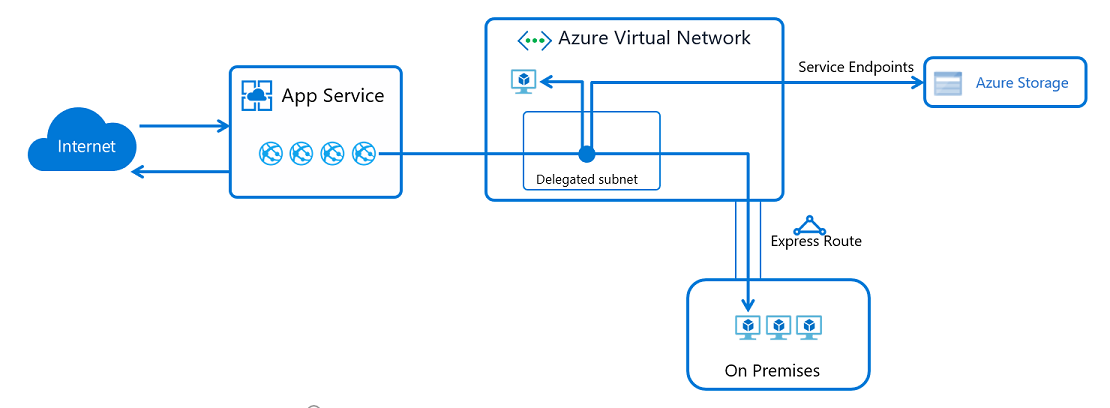

Virtuális hálózat integrációja

App Service virtuális hálózati integráció lehetővé teszi, hogy az alkalmazás kimenő kéréseket küldjön egy Azure-beli virtuális hálózatba.

A virtuális hálózati integrációs funkció lehetővé teszi, hogy az alkalmazás háttérrendszerét egy Resource Manager virtuális hálózat alhálózatára helyezze. A virtuális hálózatnak ugyanabban a régióban kell lennie, mint az alkalmazásnak. Ez a funkció nem érhető el egy App Service Environment, amely már egy virtuális hálózaton található. Használati esetek ehhez a funkcióhoz:

- Erőforrások elérése Resource Manager virtuális hálózatokban ugyanabban a régióban.

- Társviszonyban lévő virtuális hálózatok erőforrásainak elérése, beleértve a régiók közötti kapcsolatokat is.

- A szolgáltatásvégpontokkal védett erőforrások elérése.

- Az ExpressRoute-on vagy VPN-kapcsolatokon keresztül elérhető erőforrások elérése.

- Privát hálózatok erőforrásainak elérése Virtual Network átjáró nélkül.

- Segítség az összes kimenő forgalom védelméhez.

- Kényszerítse az alagút minden kimenő forgalmát.

További információ: App Service virtuális hálózati integráció.

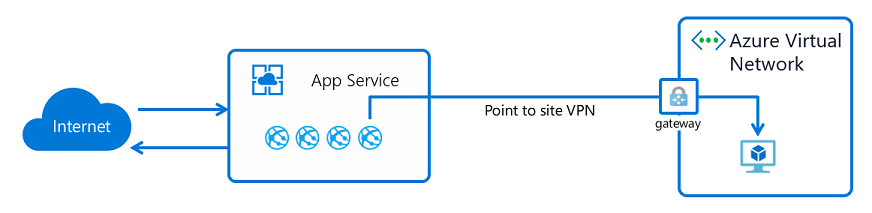

Átjáróhoz szükséges virtuális hálózati integráció

Az átjáróhoz szükséges virtuális hálózati integráció volt a virtuális hálózati integráció első kiadása App Service. A funkció úgy működik, hogy összekapcsolja az alkalmazást futtató gazdagépet egy Virtual Network átjáróval a virtuális hálózaton egy pont–hely VPN használatával. A funkció konfigurálásakor az alkalmazás lekéri az egyes példányokhoz rendelt pontokhoz rendelt címek egyikét.

Az átjáró szükséges integrációja lehetővé teszi, hogy közvetlenül egy másik régióban lévő virtuális hálózathoz csatlakozzon társviszony nélkül, és egy klasszikus virtuális hálózathoz csatlakozzon. A funkció csak App Service Windows-csomagokra korlátozódik, és nem működik az ExpressRoute-hoz csatlakoztatott virtuális hálózatokkal. Javasoljuk, hogy a regionális virtuális hálózati integrációt használja. A funkcióval kapcsolatos további információkért lásd: App Service virtuális hálózati integráció.

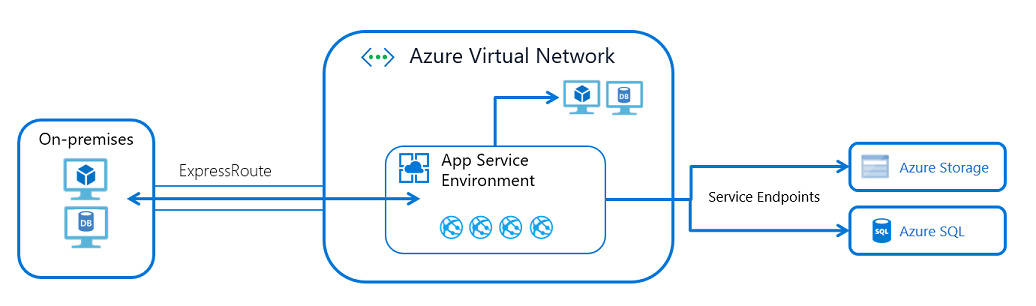

App Service-környezet

A App Service Environment (ASE) a virtuális hálózaton futó Azure App Service egybérlős üzembe helyezése. Néhány ilyen eset ehhez a funkcióhoz:

- A virtuális hálózat erőforrásainak elérése.

- Erőforrások elérése az ExpressRoute-on keresztül.

- Tegye közzé az alkalmazásokat egy privát címmel a virtuális hálózaton.

- Erőforrások elérése szolgáltatásvégpontok között.

- Erőforrások elérése privát végpontokon keresztül.

ASE esetén nem kell virtuális hálózati integrációt használnia, mert az ASE már a virtuális hálózatban van. Ha olyan erőforrásokat szeretne elérni, mint az SQL vagy az Azure Storage szolgáltatásvégpontokon keresztül, engedélyezze a szolgáltatásvégpontokat az ASE alhálózaton. Ha a virtuális hálózaton lévő erőforrásokat vagy a virtuális hálózat privát végpontjait szeretné elérni, nem kell további konfigurációt végeznie. Ha az ExpressRoute-on keresztül szeretne erőforrásokat elérni, akkor már a virtuális hálózatban van, és nem kell semmit konfigurálnia az ASE-n vagy a benne lévő alkalmazásokon.

Mivel az ILB ASE-ben lévő alkalmazások privát IP-címen is közzétehetők, egyszerűen hozzáadhat WAF-eszközöket, hogy csak azokat az alkalmazásokat tegye elérhetővé, amelyeket el szeretne helyezni az interneten, és a többit biztonságban tudja tartani. Ez a funkció megkönnyíti a többrétegű alkalmazások fejlesztését.

Néhány dolog jelenleg nem érhető el a több-bérlős szolgáltatásból, de lehetséges egy ASE-ből. Íme néhány példa:

- Az alkalmazásokat egybérlős szolgáltatásban üzemeltetheti.

- A több-bérlős szolgáltatásban lehetségesnél több példányra vertikálisan felskálázhat.

- Töltse be a privát hitelesítésszolgáltató ügyféltanúsítványait, amelyeket az alkalmazások a hitelesítésszolgáltató által védett privát végpontokkal használnak.

- Kényszerítse a TLS 1.2-t a rendszerben üzemeltetett összes alkalmazásra anélkül, hogy az alkalmazás szintjén le lenne tiltva.

Az ASE nyújtja a legjobb történetet az izolált és dedikált alkalmazások üzemeltetéséről, de ez bizonyos felügyeleti kihívásokat is magában foglal. Néhány megfontolandó szempont a működési ASE használata előtt:

- Az ASE a virtuális hálózaton belül fut, de a virtuális hálózaton kívüli függőségekkel rendelkezik. Ezeket a függőségeket engedélyezni kell. További információt az App Service Environment hálózati szempontjai című témakörben talál.

- Az ASE nem skálázható azonnal, mint a több-bérlős szolgáltatás. A skálázási igényeket kell előre jeleznie ahelyett, hogy újra skálázhat.

- Az ASE-k magasabb előtér-költséggel rendelkeznek. Ahhoz, hogy a lehető legtöbbet hozhassa ki az ASE-ből, érdemes megterveznie, hogy sok számítási feladatot egy ASE-be helyezzen, ahelyett, hogy kisebb erőfeszítésekhez használhassa.

- Az ASE-ben lévő alkalmazások nem korlátozhatják szelektíven az ASE egyes alkalmazásaihoz való hozzáférést, másokra nem.

- Az ASE egy alhálózaton található, és minden hálózati szabály az adott ASE-be és onnan érkező összes forgalomra vonatkozik. Ha csak egy alkalmazáshoz szeretne bejövő forgalmi szabályokat hozzárendelni, használjon hozzáférési korlátozásokat.

Funkciók kombinálása

A több-bérlős szolgáltatáshoz feljegyzett funkciók együtt használhatók a bonyolultabb használati esetek megoldásához. Itt két gyakori használati esetet ismertetünk, de ezek csak példák. A különböző funkciók megértésével szinte minden rendszerarchitektúra-igényt kielégíthet.

Alkalmazás elhelyezése virtuális hálózatba

Felmerülhet a kérdés, hogyan helyezhet el egy alkalmazást egy virtuális hálózatban. Ha az alkalmazást egy virtuális hálózatba helyezi, az alkalmazás bejövő és kimenő végpontjai a virtuális hálózaton belül találhatók. A probléma megoldásának legjobb módja az ASE. A funkciók kombinálásával azonban a legtöbb igényét kielégítheti a több-bérlős szolgáltatásban. Üzemeltethet például csak intranetes alkalmazásokat privát bejövő és kimenő címekkel a következő módon:

- Application Gateway létrehozása privát bejövő és kimenő címekkel.

- Az alkalmazás bejövő forgalmának védelme szolgáltatásvégpontokkal.

- A virtuális hálózat integrációs funkciójának használata, hogy az alkalmazás háttérrendszere a virtuális hálózatban legyen.

Ez az üzembe helyezési stílus nem ad dedikált címet az internet felé irányuló kimenő forgalomhoz, és nem tudja zárolni az alkalmazás összes kimenő forgalmát. Ez sokat ad, amit csak egyébként kap egy ASE.

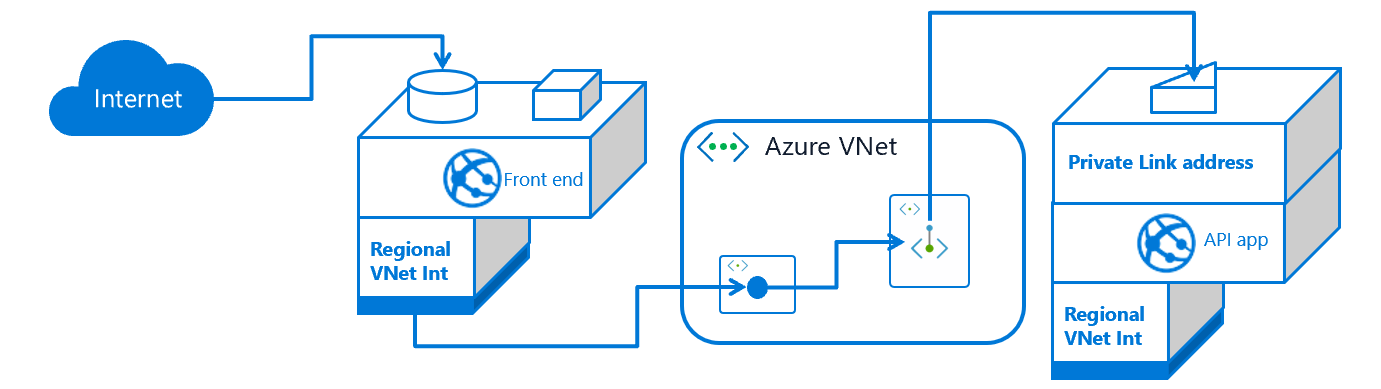

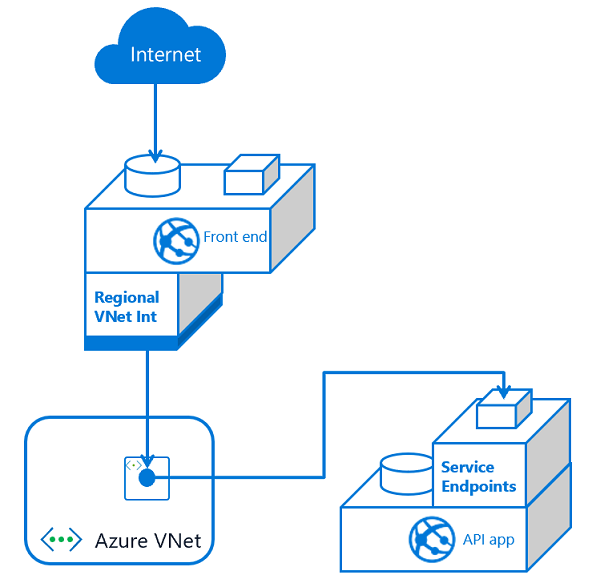

Többrétegű alkalmazások létrehozása

A többrétegű alkalmazások olyan alkalmazások, amelyekben az API háttéralkalmazásai csak az előtérszintről érhetők el. A többrétegű alkalmazások kétféleképpen hozhatók létre. Mindkettő a virtuális hálózati integráció használatával kezdi az előtér-webalkalmazás csatlakoztatását egy virtuális hálózat alhálózatához. Ezzel lehetővé teszi, hogy a webalkalmazás hívásokat kezdeményezhessen a virtuális hálózatba. Miután az előtér-alkalmazás csatlakozott a virtuális hálózathoz, el kell döntenie, hogyan zárolja az API-alkalmazáshoz való hozzáférést. A következőket teheti:

- Az előtérbeli és az API-alkalmazást is ugyanabban az ILB ASE-ben üzemelteti, és az előtér-alkalmazást elérhetővé teszi az interneten egy Application Gateway használatával.

- A több-bérlős szolgáltatás előtérrendszerét és a háttérrendszert egy ILB ASE-ben üzemelteti.

- Az előtér és az API-alkalmazás is üzemeltetve lesz a több-bérlős szolgáltatásban.

Ha az előtér- és az API-alkalmazást is üzemelteti többrétegű alkalmazásokhoz, a következőket teheti:

Tegye elérhetővé az API-alkalmazást privát végpontok használatával a virtuális hálózaton:

Szolgáltatásvégpontok használatával győződjön meg arról, hogy az API-alkalmazás bejövő forgalma csak az előtér-webalkalmazás által használt alhálózatról érkezik:

Az alábbi szempontok segítenek eldönteni, hogy melyik módszert használja:

- Szolgáltatásvégpontok használatakor csak az integrációs alhálózat felé kell biztonságossá tenni az API-alkalmazás felé történő forgalmat. A szolgáltatásvégpontok segítenek az API-alkalmazás védelmében, de az előtér-alkalmazásból továbbra is adatkiszivárgást kaphat az App Service más alkalmazásaiba.

- Privát végpontok használatakor két alhálózat van használatban, ami összetettebbé teszi a használatát. Emellett a privát végpont egy legfelső szintű erőforrás, és felügyeleti többletterhelést jelent. A privát végpontok használatának előnye, hogy nincs lehetősége adatkiszivárgásra.

Mindkét módszer több előtérrel fog működni. Kis léptékben a szolgáltatásvégpontok használata egyszerűbb, mert egyszerűen engedélyezi a szolgáltatásvégpontokat az API-alkalmazás számára az előtérbeli integrációs alhálózaton. Több előtér-alkalmazás hozzáadásakor minden API-alkalmazást módosítania kell, hogy az integrációs alhálózat szolgáltatásvégpontjait is tartalmazza. Privát végpontok használata összetettebb, de a privát végpont beállítása után semmit sem kell módosítania az API-alkalmazásokon.

Üzletági alkalmazások

Az üzletági (LOB) alkalmazások olyan belső alkalmazások, amelyek általában nem érhetők el az internetről való hozzáféréshez. Ezeket az alkalmazásokat vállalati hálózatokon belül hívjuk meg, ahol a hozzáférés szigorúan szabályozható. Ha ILB ASE-t használ, egyszerűen üzemeltetheti üzletági alkalmazásait. Ha több-bérlős szolgáltatást használ, használhat privát végpontokat, vagy használhat szolgáltatásvégpontokat egy Application Gateway-átjáróval kombinálva. Az Application Gateway privát végpontok helyett szolgáltatásvégpontokkal való használatának két oka van:

- WAF-védelemre van szüksége az üzletági alkalmazásokban.

- A LOB-alkalmazások több példányára szeretne terheléselosztást végezni.

Ha ezek közül egyikre sincs szükség, jobb, ha privát végpontokat használ. Az App Service-ban elérhető privát végpontok segítségével az alkalmazásokat közzéteheti a virtuális hálózat privát címén. A virtuális hálózaton található privát végpont expressroute- és VPN-kapcsolatokon keresztül érhető el.

A privát végpontok konfigurálásával az alkalmazások privát címen lesznek közzétéve, de konfigurálnia kell a DNS-t a cím helyszíni elérésére. A konfiguráció működéséhez továbbítania kell a privát végpontokat tartalmazó Azure DNS privát zónát a helyszíni DNS-kiszolgálókra. Az Azure DNS privát zónái nem támogatják a zónatovábbítást, de az Azure DNS privát feloldó használatával is támogathatja a zónatovábbítást.

App Service portok

Ha App Service vizsgál, számos portot talál, amelyek a bejövő kapcsolatok számára vannak közzétéve. A több-bérlős szolgáltatásban nem lehet letiltani vagy szabályozni a portokhoz való hozzáférést. Íme a közzétett portok listája:

| Használat | Portok vagy portok |

|---|---|

| HTTP/HTTPS | 80, 443 |

| Kezelés | 454, 455 |

| FTP/FTPS | 21, 990, 10001-10300 |

| Visual Studio távoli hibakeresés | 4020, 4022, 4024 |

| Web Deploy szolgáltatás | 8172 |

| Infrastruktúra használata | 7654, 1221 |