Azure AI szolgáltatások virtuális hálózatainak konfigurálása

Az Azure AI-szolgáltatások rétegzett biztonsági modellt biztosítanak. Ez a modell lehetővé teszi az Azure AI-szolgáltatások fiókjainak biztonságossá tételét a hálózatok egy adott részhalmaza számára. A hálózati szabályok konfigurálásakor csak azok az alkalmazások férhetnek hozzá a fiókhoz, amelyek a megadott hálózatokon keresztül kérnek adatokat. A kérelemszűréssel korlátozhatja az erőforrásokhoz való hozzáférést, ami lehetővé teszi a csak megadott IP-címekről, IP-tartományokból vagy az Azure-beli virtuális hálózatok alhálózatainak listájából származó kéréseket.

Az Azure AI-szolgáltatások erőforrásához hozzáféréssel rendelkező alkalmazások, ha a hálózati szabályok érvényben vannak, engedélyezést igényelnek. Az engedélyezés a Microsoft Entra id hitelesítő adataival vagy érvényes API-kulccsal támogatott.

Fontos

Az Azure AI-szolgáltatásfiók tűzfalszabályainak bekapcsolása alapértelmezés szerint blokkolja a bejövő adatkéréseket. A kérelmek teljesítésének engedélyezéséhez az alábbi feltételek egyikének kell teljesülnie:

- A kérés olyan szolgáltatásból származik, amely egy Azure-beli virtuális hálózaton belül működik a cél Azure AI-szolgáltatásfiók engedélyezett alhálózati listájában. A virtuális hálózatból származó végpontkérelmet az Azure AI-szolgáltatásfiók egyéni altartományaként kell beállítani.

- A kérés az IP-címek engedélyezett listájából származik.

A letiltott kérések közé tartoznak a többi Azure-szolgáltatásból, az Azure Portalról, valamint a naplózási és metrikaszolgáltatásokból érkező kérések.

Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Az első lépésekhez tekintse meg az Azure PowerShell telepítését ismertető szakaszt. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

Forgatókönyvek

Az Azure AI-szolgáltatások erőforrásának védelme érdekében először konfigurálnia kell egy szabályt, amely alapértelmezés szerint megtagadja az összes hálózatból érkező forgalomhoz való hozzáférést, beleértve az internetes forgalmat is. Ezután konfiguráljon olyan szabályokat, amelyek hozzáférést biztosítanak az adott virtuális hálózatok forgalmához. Ez a konfiguráció lehetővé teszi, hogy biztonságos hálózati határt hozzon létre az alkalmazások számára. A szabályokat úgy is konfigurálhatja, hogy hozzáférést biztosítsanak a forgalomhoz bizonyos nyilvános internetes IP-címtartományokból, és engedélyezhetők bizonyos internetes vagy helyszíni ügyfelek kapcsolatai.

A hálózati szabályok az Azure AI-szolgáltatások összes hálózati protokolljára vonatkoznak, beleértve a REST-et és a WebSocketet is. Az adatok olyan eszközökkel való eléréséhez, mint az Azure-tesztkonzolok, explicit hálózati szabályokat kell konfigurálni. Alkalmazhat hálózati szabályokat a meglévő Azure AI-szolgáltatások erőforrásaira, vagy új Azure AI-szolgáltatások erőforrásainak létrehozásakor. A hálózati szabályok alkalmazása után a rendszer minden kéréshez kényszeríti őket.

Támogatott régiók és szolgáltatásajánlatok

A virtuális hálózatok olyan régiókban támogatottak , ahol az Azure AI-szolgáltatások elérhetők. Az Azure AI-szolgáltatások támogatják a hálózati szabályok konfigurálásának szolgáltatáscímkéket. Az itt felsorolt szolgáltatások szerepelnek a CognitiveServicesManagement szolgáltatáscímkében.

- Anomaly Detector

- Azure OpenAI

- Content Moderator

- Custom Vision

- Face

- Language Understanding (LUIS)

- Personalizer

- Speech szolgáltatás

- Nyelv

- QnA Maker

- Translator

Feljegyzés

Ha Azure OpenAI, LUIS, Speech Services vagy Language services szolgáltatást használ, a CognitiveServicesManagement címke csak az SDK vagy a REST API használatával teszi lehetővé a szolgáltatás használatát. Az Azure OpenAI Studio, a LUIS Portal, a Speech Studio vagy a Language Studio virtuális hálózatról való eléréséhez és használatához a következő címkéket kell használnia:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Csak Speech Studio)

Az Azure AI Studio konfigurálásával kapcsolatos információkért tekintse meg az Azure AI Studio dokumentációját.

Az alapértelmezett hálózati hozzáférési szabály módosítása

Az Azure AI-szolgáltatások erőforrásai alapértelmezés szerint bármilyen hálózaton fogadnak kapcsolatokat az ügyfelektől. A kijelölt hálózatok hozzáférésének korlátozásához elsőként módosítania kell az alapértelmezett műveletet.

Figyelmeztetés

A hálózati szabályok módosítása hatással lehet az alkalmazások Azure AI-szolgáltatásokhoz való csatlakozására. Az alapértelmezett hálózati szabály megtagadása letiltja az adatokhoz való hozzáférést, kivéve, ha a hozzáférést biztosító konkrét hálózati szabályok is érvényesek.

Mielőtt módosítja az alapértelmezett szabályt a hozzáférés megtagadására, győződjön meg arról, hogy hálózati szabályok használatával hozzáférést biztosít az engedélyezett hálózatokhoz. Ha engedélyezi a helyszíni hálózat IP-címeinek felsorolását, mindenképpen adja hozzá az összes lehetséges kimenő nyilvános IP-címet a helyszíni hálózatról.

Alapértelmezett hálózati hozzáférési szabályok kezelése

Az Azure AI-szolgáltatások erőforrásainak alapértelmezett hálózati hozzáférési szabályait az Azure Portalon, a PowerShellen vagy az Azure CLI-vel kezelheti.

Nyissa meg a biztonságossá tenni kívánt Azure AI-szolgáltatások erőforrását.

Válassza az Erőforrás-kezelés lehetőséget a kibontásához, majd válassza a Hálózatkezelés lehetőséget.

Ha alapértelmezés szerint meg szeretné tagadni a hozzáférést, válassza a Tűzfalak és a virtuális hálózatok területen a Kijelölt hálózatok és a Privát végpontok lehetőséget.

Ez a beállítás önmagában, konfigurált virtuális hálózatok vagy címtartományok nélkül, gyakorlatilag minden hozzáférés megtagadva. Ha minden hozzáférés megtagadva van, az Azure AI-szolgáltatások erőforrásának használatát megkísérlő kérések nem engedélyezettek. Az Azure Portal, az Azure PowerShell vagy az Azure CLI továbbra is használható az Azure AI-szolgáltatások erőforrásának konfigurálásához.

A kijelölt hálózatok forgalmának engedélyezéséhez válassza az Összes hálózat lehetőséget.

Válassza a Mentés lehetőséget a módosítások alkalmazásához.

Hozzáférés biztosítása virtuális hálózatról

Az Azure AI-szolgáltatások erőforrásait úgy konfigurálhatja, hogy csak adott alhálózatokról engedélyezze a hozzáférést. Előfordulhat, hogy az engedélyezett alhálózatok ugyanabban az előfizetésben vagy egy másik előfizetésben lévő virtuális hálózathoz tartoznak. A másik előfizetés egy másik Microsoft Entra-bérlőhöz tartozhat. Ha az alhálózat egy másik előfizetéshez tartozik, a Microsoft.CognitiveServices erőforrás-szolgáltatót is regisztrálni kell az előfizetéshez.

Szolgáltatásvégpont engedélyezése a virtuális hálózaton belüli Azure AI-szolgáltatásokhoz. A szolgáltatásvégpont az Azure AI szolgáltatáshoz vezető optimális útvonalon irányítja át a forgalmat a virtuális hálózatról. További információ: Virtuális hálózati szolgáltatásvégpontok.

Az egyes kérésekkel az alhálózat és a virtuális hálózat identitását is továbbítja a rendszer. Rendszergazda istratorok ezután konfigurálhatják az Azure AI-szolgáltatások erőforrásának hálózati szabályait, hogy lehetővé tegyék a virtuális hálózat adott alhálózataitól érkező kéréseket. Az ezen hálózati szabályok által hozzáférést kapó ügyfeleknek továbbra is meg kell felelniük az Azure AI-szolgáltatások erőforrásának engedélyezési követelményeinek az adatok eléréséhez.

Minden Azure AI-szolgáltatási erőforrás legfeljebb 100 virtuális hálózati szabályt támogat, amelyek IP-hálózati szabályokkal kombinálhatók. További információ: Hozzáférés engedélyezése internetes IP-címtartományból a jelen cikk későbbi részében.

A szükséges engedélyek beállítása

Ha virtuális hálózati szabályt szeretne alkalmazni egy Azure AI-szolgáltatási erőforrásra, szüksége van a megfelelő engedélyekre az alhálózatok hozzáadásához. A szükséges engedély az alapértelmezett közreműködői vagy a Cognitive Services-közreműködői szerepkör. A szükséges engedélyek egyéni szerepkör-definíciókhoz is hozzáadhatók.

Az Azure AI-szolgáltatások erőforrása és a hozzáféréssel rendelkező virtuális hálózatok különböző előfizetésekben lehetnek, beleértve egy másik Microsoft Entra-bérlőhöz tartozó előfizetéseket is.

Feljegyzés

A más Microsoft Entra-bérlőhöz tartozó virtuális hálózatok alhálózataihoz hozzáférést biztosító szabályok konfigurációja jelenleg csak a PowerShell, az Azure CLI és a REST API-k segítségével támogatott. Ezeket a szabályokat az Azure Portalon tekintheti meg, de nem konfigurálhatja őket.

Virtuális hálózati szabályok konfigurálása

Az Azure AI-szolgáltatások erőforrásaira vonatkozó virtuális hálózati szabályokat az Azure Portalon, a PowerShellben vagy az Azure CLI-ben kezelheti.

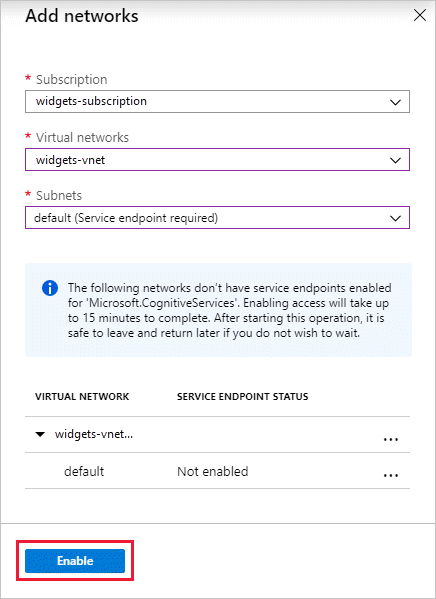

Virtuális hálózathoz való hozzáférés biztosítása meglévő hálózati szabmánnyal:

Nyissa meg a biztonságossá tenni kívánt Azure AI-szolgáltatások erőforrását.

Válassza az Erőforrás-kezelés lehetőséget a kibontásához, majd válassza a Hálózatkezelés lehetőséget.

Győződjön meg arról, hogy kiválasztotta a kiválasztott hálózatokat és privát végpontokat.

A Hozzáférés engedélyezése területen válassza a Meglévő virtuális hálózat hozzáadása lehetőséget.

Válassza ki a virtuális hálózatok és alhálózatok beállításait, majd válassza az Engedélyezés lehetőséget.

Feljegyzés

Ha az Azure AI-szolgáltatások szolgáltatásvégpontja korábban nem lett konfigurálva a kiválasztott virtuális hálózathoz és alhálózatokhoz, a művelet részeként konfigurálhatja.

Jelenleg csak az ugyanahhoz a Microsoft Entra-bérlőhöz tartozó virtuális hálózatok választhatók ki a szabály létrehozásakor. Ha egy másik bérlőhöz tartozó virtuális hálózat alhálózatához szeretne hozzáférést biztosítani, használja a PowerShellt, az Azure CLI-t vagy a REST API-kat.

Válassza a Mentés lehetőséget a módosítások alkalmazásához.

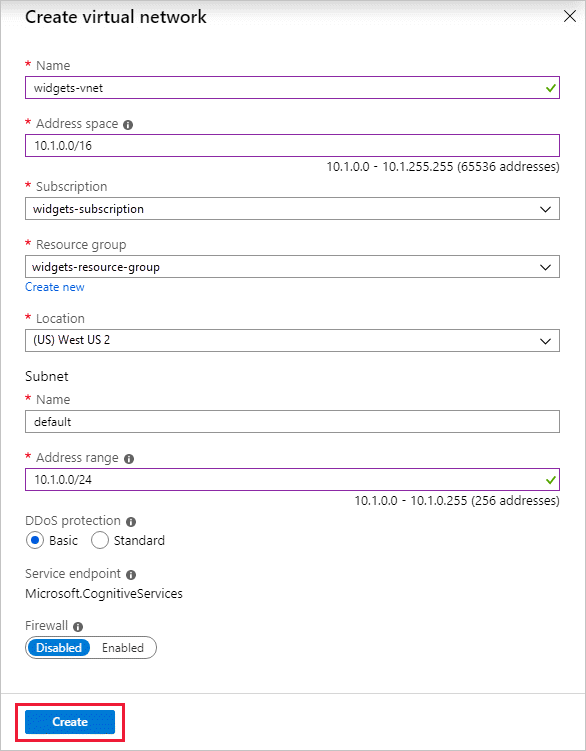

Új virtuális hálózat létrehozása és hozzáférés biztosítása:

Az előző eljárással megegyező lapon válassza az Új virtuális hálózat hozzáadása lehetőséget.

Adja meg az új virtuális hálózat létrehozásához szükséges információkat, majd válassza a Létrehozás lehetőséget.

Válassza a Mentés lehetőséget a módosítások alkalmazásához.

Virtuális hálózat vagy alhálózati szabály eltávolítása:

Fontos

Ügyeljen arra, hogy az alapértelmezett szabályt tiltsa le, vagy a hálózati szabályoknak nincs hatása.

Hozzáférés biztosítása internetes IP-címtartományról

Az Azure AI-szolgáltatások erőforrásait úgy konfigurálhatja, hogy bizonyos nyilvános internetes IP-címtartományokból engedélyezze a hozzáférést. Ez a konfiguráció hozzáférést biztosít bizonyos szolgáltatásokhoz és helyszíni hálózatokhoz, amelyek hatékonyan blokkolják az általános internetes forgalmat.

Az engedélyezett internetes címtartományokat CIDR formátum (RFC 4632) használatával adhatja meg az űrlapon192.168.0.0/16, vagy egyéni IP-címként, például192.168.0.1.

Tipp.

A kis /31 méretű címtartományok vagy /32 előtagméretek nem támogatottak. Ezeket a tartományokat egyéni IP-címszabályok használatával konfigurálhatja.

Az IP-hálózati szabályok csak nyilvános internetes IP-címekre engedélyezettek. A privát hálózatok számára fenntartott IP-címtartományok nem engedélyezettek az IP-szabályokban. A magánhálózatok olyan címeket tartalmaznak, amelyek a következővel 10.*kezdődnek: ,172.31.*172.16.* - és .192.168.* További információ: Private Address Space (RFC 1918).

Jelenleg csak az IPv4-címek támogatottak. Minden Azure AI-szolgáltatási erőforrás legfeljebb 100 IP-hálózati szabályt támogat, amelyek virtuális hálózati szabályokkal kombinálhatók.

Hozzáférés konfigurálása helyszíni hálózatokról

Ha IP-hálózati szabvánnyal szeretne hozzáférést biztosítani a helyszíni hálózatokról az Azure AI-szolgáltatási erőforráshoz, azonosítsa a hálózat által használt internetkapcsolattal rendelkező IP-címeket. Segítségért forduljon a hálózati rendszergazdához.

Ha a helyszíni Azure ExpressRoute-ot nyilvános társviszony-létesítéshez vagy Microsoft-társviszony-létesítéshez használja, azonosítania kell a NAT IP-címeket. További információ: Mi az Az Azure ExpressRoute?

Nyilvános társviszony-létesítés esetén alapértelmezés szerint minden ExpressRoute-kapcsolatcsoport két NAT IP-címet használ. Mindegyik az Azure szolgáltatás forgalmára lesz alkalmazva, amikor a forgalom belép a Microsoft Azure hálózati gerinchálózatába. Microsoft-társviszony-létesítés esetén a használt NAT-IP-címek vagy az ügyfél által megadott vagy a szolgáltató által megadott IP-címek. A szolgáltatási erőforrások hozzáférésének engedélyezéséhez engedélyeznie kell ezeket a nyilvános IP-címeket az erőforrás IP-tűzfalának beállításai között.

A nyilvános társviszony-létesítési ExpressRoute-kapcsolatcsoport IP-címeinek megkereséséhez nyisson meg egy támogatási jegyet az ExpressRoute-tal az Azure Portal használatával. További információkért tekintse meg az Azure nyilvános társviszony-létesítés NAT-követelményeit.

IP-hálózati szabályok kezelése

Az Azure AI-szolgáltatások erőforrásaihoz tartozó IP-hálózati szabályokat az Azure Portalon, a PowerShellen vagy az Azure CLI-vel kezelheti.

Nyissa meg a biztonságossá tenni kívánt Azure AI-szolgáltatások erőforrását.

Válassza az Erőforrás-kezelés lehetőséget a kibontásához, majd válassza a Hálózatkezelés lehetőséget.

Győződjön meg arról, hogy kiválasztotta a kiválasztott hálózatokat és privát végpontokat.

A Tűzfalak és virtuális hálózatok területen keresse meg a Címtartomány lehetőséget. Internetes IP-címtartományhoz való hozzáférés biztosításához adja meg az IP-címet vagy a címtartományt ( CIDR formátumban). A rendszer csak érvényes nyilvános IP-címeket (nem fenntartott) fogad el.

Ip-hálózati szabály eltávolításához válassza a címtartomány melletti kuka ikont.

Válassza a Mentés lehetőséget a módosítások alkalmazásához.

Fontos

Ügyeljen arra, hogy az alapértelmezett szabályt tiltsa le, vagy a hálózati szabályoknak nincs hatása.

Privát végpontok használata

Privát végpontokat használhat az Azure AI-szolgáltatások erőforrásaihoz, hogy a virtuális hálózaton lévő ügyfelek biztonságosan hozzáférhessenek az adatokhoz az Azure Private Linken keresztül. A privát végpont az Azure AI-szolgáltatási erőforrás virtuális hálózati címteréből származó IP-címet használ. A virtuális hálózaton lévő ügyfelek és az erőforrás közötti hálózati forgalom bejárja a virtuális hálózatot és egy privát kapcsolatot a Microsoft Azure gerinchálózatán, ami kiküszöböli a nyilvános internetről való kitettséget.

Az Azure AI-szolgáltatások erőforrásaihoz tartozó privát végpontok lehetővé teszik a következőket:

- Az Azure AI-szolgáltatások erőforrásának védelméhez konfigurálja a tűzfalat az Azure AI szolgáltatás nyilvános végpontján lévő összes kapcsolat letiltásához.

- Növelje a virtuális hálózat biztonságát azáltal, hogy letiltja az adatok kiszivárgását a virtuális hálózatból.

- Biztonságosan csatlakozhat az Azure AI-szolgáltatások erőforrásaihoz olyan helyszíni hálózatokról, amelyek az Azure VPN Gateway vagy az ExpressRoutes használatával csatlakoznak a virtuális hálózathoz privát társviszony-létesítéssel.

A privát végpontok ismertetése

A privát végpont egy speciális hálózati adapter egy Azure-erőforráshoz a virtuális hálózatban. Az Azure AI-szolgáltatási erőforrás privát végpontjának létrehozása biztonságos kapcsolatot biztosít a virtuális hálózat ügyfelei és az erőforrás között. A privát végpont a virtuális hálózat IP-címtartományából kap IP-címet. A privát végpont és az Azure AI szolgáltatás közötti kapcsolat biztonságos privát kapcsolatot használ.

A virtuális hálózaton lévő alkalmazások zökkenőmentesen csatlakozhatnak a szolgáltatáshoz a privát végponton keresztül. Csatlakozás azokat a kapcsolati sztring és engedélyezési mechanizmusokat használják, amelyeket egyébként használnának. A kivétel a Speech Services, amelyhez külön végpont szükséges. További információ: A Speech Services privát végpontjai ebben a cikkben. A privát végpontok az Azure AI-szolgáltatási erőforrás által támogatott összes protokollhoz használhatók, beleértve a REST-et is.

A privát végpontok szolgáltatásvégpontokat használó alhálózatokban hozhatók létre. Az alhálózatban lévő ügyfelek privát végpontok használatával csatlakozhatnak egy Azure AI-szolgáltatási erőforráshoz, míg a szolgáltatásvégpontok használatával másokhoz is hozzáférhetnek. További információ: Virtuális hálózati szolgáltatásvégpontok.

Amikor privát végpontot hoz létre egy Azure AI-szolgáltatási erőforráshoz a virtuális hálózaton, az Azure jóváhagyásra vonatkozó kérelmet küld az Azure AI-szolgáltatások erőforrástulajdonosának. Ha a magánvégpont létrehozását kérő felhasználó is az erőforrás tulajdonosa, a rendszer automatikusan jóváhagyja ezt a hozzájárulási kérést.

Az Azure AI-szolgáltatások erőforrás-tulajdonosai az Azure PortalOn az Azure AI-szolgáltatások erőforrásának Privát végpont kapcsolat lapján kezelhetik a hozzájárulási kérelmeket és a privát végpontokat.

Privát végpontok megadása

Privát végpont létrehozásakor adja meg azt az Azure AI-szolgáltatási erőforrást, amelyhez csatlakozik. A privát végpontok létrehozásával kapcsolatos további információkért lásd:

- Privát végpont létrehozása az Azure Portal használatával

- Privát végpont létrehozása az Azure PowerShell használatával

- Privát végpont létrehozása az Azure CLI használatával

Csatlakozás privát végpontokra

Feljegyzés

Az Azure OpenAI szolgáltatás más privát DNS-zónát és nyilvános DNS-zóna-továbbítót használ, mint más Azure AI-szolgáltatások. A megfelelő zóna- és továbbítónevekért tekintse meg az Azure-szolgáltatások DNS-zónakonfigurációját.

A privát végpontot használó virtuális hálózaton lévő ügyfelek ugyanazt a kapcsolati sztring használják az Azure AI-szolgáltatási erőforráshoz, mint a nyilvános végponthoz csatlakozó ügyfelek. Kivételt képez a Speech szolgáltatás, amelyhez külön végpont szükséges. További információ: Privát végpontok használata a Speech szolgáltatással ebben a cikkben. A DNS-feloldás automatikusan átirányítja a kapcsolatokat a virtuális hálózatról az Azure AI-szolgáltatások erőforrására egy privát kapcsolaton keresztül.

Alapértelmezés szerint az Azure létrehoz egy privát DNS-zónát , amely a virtuális hálózathoz csatlakozik a privát végpontokhoz szükséges frissítésekkel. Ha saját DNS-kiszolgálót használ, előfordulhat, hogy további módosításokat kell végeznie a DNS-konfiguráción. A privát végpontokhoz esetleg szükséges frissítésekről ebben a cikkben a DNS-módosítások alkalmazása a privát végpontokra című témakörben olvashat.

Privát végpontok használata a Speech szolgáltatással

Lásd: A Speech szolgáltatás használata privát végponton keresztül.

DNS-módosítások alkalmazása privát végpontokra

Privát végpont létrehozásakor az Azure AI-szolgáltatások erőforrásának DNS-erőforrásrekordja CNAME egy altartomány aliasára frissül az előtaggal privatelink. Az Azure alapértelmezés szerint létrehoz egy privát DNS-zónát is, amely az privatelink altartománynak felel meg, a privát végpontok DNS A erőforrásrekordjaival együtt. További információ: Mi az Azure saját DNS.

Ha a végpont URL-címét a virtuális hálózaton kívülről oldja fel a privát végponttal, az az Azure AI-szolgáltatások erőforrásának nyilvános végpontjára lesz feloldva. Ha a magánvégpontot üzemeltető virtuális hálózatról oldják fel, a végpont URL-címe a privát végpont IP-címére lesz feloldva.

Ez a megközelítés lehetővé teszi az Azure AI-szolgáltatások erőforrásának elérését ugyanazzal a kapcsolati sztring a virtuális hálózaton lévő ügyfelek számára, amelyek a privát végpontokat és a virtuális hálózaton kívüli ügyfeleket üzemeltetik.

Ha egyéni DNS-kiszolgálót használ a hálózaton, az ügyfeleknek képesnek kell lenniük feloldani az Azure AI-szolgáltatások erőforrásvégpontjának teljes tartománynevét (FQDN) a privát végpont IP-címére. Konfigurálja a DNS-kiszolgálót, hogy delegálja a privát kapcsolat altartományát a virtuális hálózat privát DNS-zónájához.

Tipp.

Ha egyéni vagy helyszíni DNS-kiszolgálót használ, konfigurálja a DNS-kiszolgálót úgy, hogy az altartományban feloldja az privatelink Azure AI-szolgáltatások erőforrásnevét a privát végpont IP-címére. Delegálja az privatelink altartományt a virtuális hálózat privát DNS-zónájára. Másik lehetőségként konfigurálja a DNS-zónát a DNS-kiszolgálón, és adja hozzá a DNS A rekordokat.

A saját DNS-kiszolgáló privát végpontok támogatásához való konfigurálásával kapcsolatos további információkért tekintse meg a következő erőforrásokat:

Hozzáférés biztosítása megbízható Azure-szolgáltatásokhoz az Azure OpenAI-hoz

A megbízható Azure-szolgáltatások egy részhalmazának hozzáférést biztosíthat az Azure OpenAI-hoz, miközben más alkalmazásokra vonatkozó hálózati szabályokat is fenntarthat. Ezek a megbízható szolgáltatások ezután felügyelt identitással hitelesítik az Azure OpenAI-szolgáltatást. Az alábbi táblázat felsorolja azOkat a szolgáltatásokat, amelyek hozzáférhetnek az Azure OpenAI-hez, ha ezeknek a szolgáltatásoknak a felügyelt identitása rendelkezik a megfelelő szerepkör-hozzárendeléssel.

| Szolgáltatás | Erőforrás-szolgáltató neve |

|---|---|

| Azure AI Services | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Azure AI Keresés | Microsoft.Search |

Hálózati hozzáférést biztosíthat a megbízható Azure-szolgáltatásokhoz egy hálózati szabály kivételének a REST API használatával történő létrehozásával:

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Feljegyzés

A megbízható szolgáltatás funkció csak a fent leírt parancssor használatával érhető el, és nem végezhető el az Azure Portalon.

A kivétel visszavonásához állítsa be a következőt networkAcls.bypassNone: .

Annak ellenőrzéséhez, hogy a megbízható szolgáltatás engedélyezve lett-e az Azure Portalon,

A JSON nézet használata az Azure OpenAI-erőforrás áttekintési oldalán

Válassza ki a legújabb API-verziót az API-verziók alatt. Csak a legújabb API-verzió támogatott.

2023-10-01-preview

Díjszabás

A díjszabás részleteiért tekintse meg az Azure Private Link díjszabását.

Következő lépések

- A különböző Azure AI-szolgáltatások megismerése

- További információ a virtuális hálózati szolgáltatásvégpontokról