Adatok titkosítása az Azure Cosmos DB-ben

A KÖVETKEZŐKRE VONATKOZIK: Nosql

MongoDB

Cassandra

Gremlin

Táblázat

A "Inaktív titkosítás" kifejezés általában nemvolatilis tárolóeszközökön, például SSD-ken és merevlemez-meghajtókon (HDD-k) tárolt adatok titkosítására utal. Az Azure Cosmos DB elsődleges adatbázisait SSD-n tárolja. A médiamellékletek és biztonsági másolatok az Azure Blob Storage-ban vannak tárolva, amelyekről általában a HDD-k készítenek biztonsági másolatot. Az Azure Cosmos DB inaktív titkosításának kiadásával az összes adatbázis, médiamelléklet és biztonsági mentés titkosítva lesz. Az adatok átvitel közben (a hálózaton keresztül) és inaktív állapotban (nemvolatile storage) vannak titkosítva, így teljes körű titkosítást kap.

Szolgáltatásként nyújtott platformként (PaaS) az Azure Cosmos DB könnyen használható. Mivel az Azure Cosmos DB-ben tárolt összes felhasználói adat titkosítva van inaktív állapotban és átvitel közben, nem kell semmilyen műveletet elvégeznie. Más szóval a inaktív titkosítás alapértelmezés szerint "be van kapcsolva". Nincs olyan vezérlő, amely ki- vagy bekapcsolható lenne. Az Azure Cosmos DB AES-256 titkosítást használ minden olyan régióban, ahol a fiók fut.

Ezt a funkciót a rendelkezésre állási és teljesítményszolgáltatás-szintű szerződések (SLA-k) teljesítése során biztosítjuk. Az Azure Cosmos DB-fiókban tárolt adatok automatikusan és zökkenőmentesen titkosítva lesznek a Microsoft által kezelt kulcsokkal (szolgáltatás által felügyelt kulcsokkal). Igény szerint hozzáadhat egy második titkosítási réteget saját kulcsokkal az ügyfél által felügyelt kulcsokkal foglalkozó cikkben leírtak szerint.

Inaktív titkosítás implementálása az Azure Cosmos DB-hez

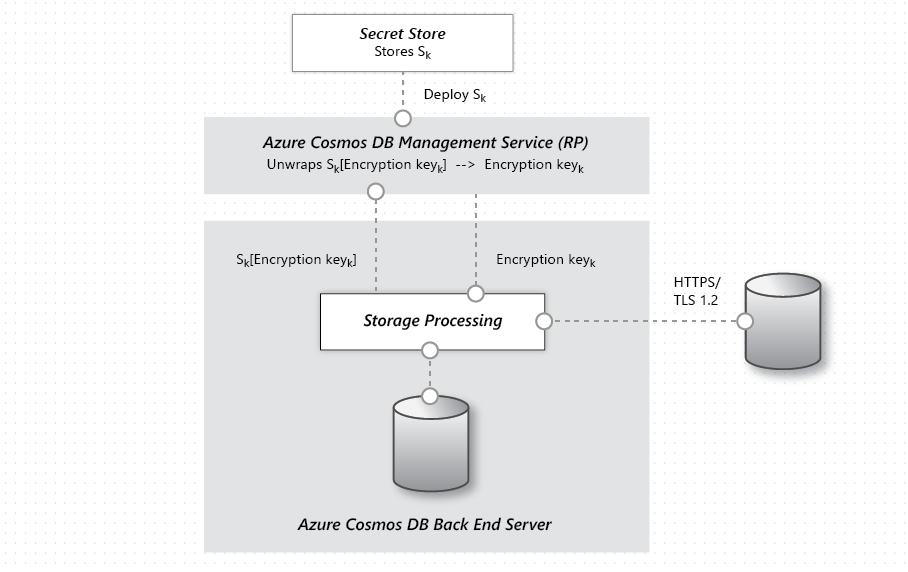

A inaktív adatok titkosítása számos biztonsági technológia használatával történik, beleértve a biztonságos kulcstároló rendszereket, a titkosított hálózatokat és a titkosítási API-kat. Az adatokat visszafejtő és feldolgozó rendszereknek kommunikálniuk kell a kulcsokat kezelő rendszerekkel. Az ábra a titkosított adatok tárolásának és a kulcsok kezelésének elkülönítését mutatja be.

A felhasználói kérések alapfolyamata a következő:

- A felhasználói adatbázisfiók készen áll, és a tárkulcsok lekérése a felügyeleti szolgáltatás erőforrás-szolgáltatójához érkező kérésen keresztül történik.

- A felhasználó HTTPS/biztonságos átvitelen keresztül hoz létre kapcsolatot az Azure Cosmos DB-hez. (Az SDK-k elvonják a részleteket.)

- A felhasználó egy JSON-dokumentumot küld, amelyet a korábban létrehozott biztonságos kapcsolaton keresztül tárol.

- A JSON-dokumentum indexelt, kivéve, ha a felhasználó kikapcsolta az indexelést.

- A JSON-dokumentum és az index adatai is biztonságos tárolásra vannak írva.

- A rendszer rendszeresen beolvassa az adatokat a biztonságos tárolóból, és biztonsági másolatot készít az Azure Encrypted Blob Store-ra.

Gyakori kérdések

Válaszokat találhat a titkosítással kapcsolatos gyakori kérdésekre.

Mennyivel többe kerül az Azure Storage, ha engedélyezve van a Storage Service Encryption?

Nincs plusz költség.

Ki kezeli a titkosítási kulcsokat?

Az Azure Cosmos DB-fiókban tárolt adatok automatikusan és zökkenőmentesen titkosítva lesznek a Microsoft által felügyelt kulcsokkal, szolgáltatás által felügyelt kulcsokkal. Igény szerint hozzáadhat egy második titkosítási réteget az ügyfél által felügyelt kulcsokkal kezelt kulcsokkal.

Milyen gyakran fordulnak el a titkosítási kulcsok?

A Microsoft a titkosítási kulcsok rotálására vonatkozó belső irányelvekkel rendelkezik, amelyeket az Azure Cosmos DB követ. A konkrét irányelvek nem jelennek meg. A Microsoft közzéteszi a biztonsági fejlesztési életciklust, amely a belső útmutatók részhalmazaként jelenik meg, és hasznos ajánlott eljárásokkal rendelkezik a fejlesztők számára.

Használhatom a saját titkosítási kulcsaimat?

Igen, ez a funkció új Azure Cosmos DB-fiókokhoz érhető el. A fiók létrehozásakor kell üzembe helyezni. További információ: ügyfél által felügyelt kulcsok dokumentuma.

Figyelmeztetés:

A cassandra API-táblákban az ügyfél által felügyelt kulcsok használatával a következő mezőnevek vannak fenntartva:

idttl_ts_etag_rid_self_attachments_epk

Ha az ügyfél által felügyelt kulcsok nincsenek engedélyezve, csak a kezdő mezőnevek __sys_ vannak fenntartva.

Mely régiókban van bekapcsolva a titkosítás?

Minden Azure Cosmos DB-régióban be van kapcsolva a titkosítás az összes felhasználói adathoz.

Befolyásolja a titkosítás a teljesítmény késését és az átviteli sebesség SLA-it?

A teljesítmény-SLA-knak nincs hatása vagy módosítása, mert a inaktív titkosítás mostantól engedélyezve van az összes meglévő és új fiók esetében. A legújabb garanciákért tekintse meg az Azure Cosmos DB SLA-ját.

Támogatja a helyi emulátor a inaktív titkosítást?

Az emulátor önálló fejlesztői/tesztelési eszköz, és nem használja a felügyelt Azure Cosmos DB szolgáltatás által használt fő felügyeleti szolgáltatásokat. Javasoljuk, hogy engedélyezze a BitLockert olyan meghajtókon, ahol bizalmas emulátortesztelési adatokat tárol. Az emulátor támogatja az alapértelmezett adatkönyvtár módosítását és egy jól ismert hely használatát.

Következő lépések

- Ha többet szeretne megtudni arról, hogyan adhat hozzá egy második titkosítási réteget saját kulcsokkal, tekintse meg az ügyfél által felügyelt kulcsokat ismertető cikket.

- Az Azure Cosmos DB biztonságáról és a legújabb fejlesztésekről az Azure Cosmos DB-adatbázis biztonságáról olvashat.

- A Microsoft-minősítésekkel kapcsolatos további információkért tekintse meg az Azure Adatvédelmi központot.