A Microsoft Defender engedélyezése a (klasszikus) storage-hoz

Ez a cikk azt ismerteti, hogyan engedélyezheti és konfigurálhatja a Microsoft Defender a (klasszikus) storage-előfizetéseken különböző sablonok, például a PowerShell, a REST API és más sablonok használatával.

Emellett frissíthet az új Microsoft Defender a Storage-csomagra, és speciális biztonsági képességeket is használhat, beleértve a kártevővizsgálatot és a bizalmas adatfenyegetés-észlelést. A tárfiókonként díjköteles, kiszámíthatóbb és részletesebb díjszabási struktúra, valamint a nagy volumenű tranzakciók extra költségeinek előnyei. Ez az új díjszabási csomag az összes új biztonsági funkciót és észlelést is magában foglalja.

Megjegyzés

Ha a Defender for Storage -t (klasszikus) használja tranzakciónkénti vagy tárfiókonkénti díjszabással, át kell telepítenie az új Defender for Storage-csomagra, hogy hozzáférjen ezekhez a funkciókhoz és díjszabáshoz. További információ az új Defender for Storage-csomagra való migrálásról.

Microsoft Defender a Storage egy azure-beli natív biztonságiintelligencia-réteg, amely szokatlan és potenciálisan káros kísérleteket észlel a tárfiókok elérésére vagy kihasználására. Speciális fenyegetésészlelési képességeket és Microsoft Threat Intelligence-adatokat használ a környezetfüggő biztonsági riasztások biztosításához. Ezek a riasztások az észlelt fenyegetések mérséklésének és a jövőbeli támadások megelőzésének lépéseit is tartalmazzák.

Microsoft Defender a Storage folyamatosan elemzi a Azure Blob Storage, Azure Data Lake Storage és Azure Files szolgáltatások tranzakcióit. Potenciálisan rosszindulatú tevékenységek észlelésekor a rendszer biztonsági riasztásokat hoz létre. A riasztások a Microsoft Defender for Cloudban jelennek meg a gyanús tevékenység részleteivel, a megfelelő vizsgálati lépésekkel, a szervizelési műveletekkel és a biztonsági javaslatokkal.

A Azure Blob Storage elemzett telemetriája olyan művelettípusokat tartalmaz, mint a Blob lekérése, a Blob elhelyezése, a Tároló ACL lekérése, a Blobok listázása és a Blob tulajdonságainak lekérése. Az elemzett Azure Files művelettípusok közé tartoznak például a Fájl lekérése, a Fájl létrehozása, a Listafájlok, a Fájltulajdonságok lekérése és az Eltolt tartomány.

A klasszikus Defender for Storage nem fér hozzá a Storage-fiók adataihoz, és nincs hatással a teljesítményére.

További információ a Defender for Storage előnyeiről, funkcióiról és korlátozásairól. A Defender for Storage-ról a Defender for Cloud helyszíni videósorozatÁnak Defender for Storage című epizódjában is tájékozódhat.

Rendelkezésre állás

| Szempont | Részletek |

|---|---|

| Kiadási állapot: | Általános rendelkezésre állás (GA) |

| Árképzés: | Microsoft Defender a tárterület számlázása a díjszabás részleteiben és a Defender-csomagokban látható módon történik a Azure Portal |

| Védett tárolótípusok: | Blob Storage (Standard/Premium StorageV2, Blokkblobok) Azure Files (REST API-val és SMB-val) Azure Data Lake Storage Gen2 (standard/prémium szintű fiókok, amelyekben engedélyezve van a hierarchikus névtér) |

| Felhők: |

Microsoft Defender beállítása (klasszikus)

Előfizetés tranzakciónkénti díjszabásának beállítása

A Defender for Storage tranzakciónkénti díjszabásához javasoljuk, hogy minden előfizetéshez engedélyezze a Defender for Storage-t, hogy minden meglévő és új tárfiók védett legyen. Ha csak bizonyos fiókokat szeretne védeni, konfigurálja a Defender for Storage-t minden fiókhoz.

A Microsoft Defender az előfizetésekben többféleképpen konfigurálhatja a Storage-hoz:

Terraform-sablon

Ha az előfizetés szintjén szeretné engedélyezni a Microsoft Defender a Storage-hoz tranzakciónkénti díjszabással egy Terraform-sablon használatával, adja hozzá ezt a kódrészletet a sablonhoz, amelynek értéke az parent_id előfizetés azonosítója:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

A terv letiltásához állítsa be a pricingTier tulajdonság értékét a értékre Free , és távolítsa el a tulajdonságot subPlan .

További információ az ARM-sablon AzAPI-referenciajáról.

Bicep-sablon

Ha az előfizetés szintjén szeretné engedélyezni a Microsoft Defender a Storage-hoz tranzakciónkénti díjszabással a Bicep használatával, adja hozzá a következőket a Bicep-sablonhoz:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

A terv letiltásához állítsa be a pricingTier tulajdonság értékét a értékre Free , és távolítsa el a tulajdonságot subPlan .

További információ a Bicep-sablon AzAPI-referenciajáról.

ARM-sablon

Ha arm-sablonnal szeretné engedélyezni a Microsoft Defender a Storage-hoz előfizetési szinten tranzakciónkénti díjszabással, adja hozzá ezt a JSON-kódrészletet az ARM-sablon erőforrások szakaszához:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

A terv letiltásához állítsa be a pricingTier tulajdonság értékét a értékre Free , és távolítsa el a tulajdonságot subPlan .

További információ az ARM-sablon AzAPI-referenciajáról.

PowerShell

A Microsoft Defender engedélyezése a Storage-hoz előfizetési szinten tranzakciónkénti díjszabással a PowerShell használatával:

Ha még nem rendelkezik vele, telepítse az Azure Az PowerShell-modult.

Connect-AzAccountA parancsmaggal jelentkezzen be az Azure-fiókjába. További információ az Azure-ba való bejelentkezésről Azure PowerShell.Az alábbi parancsokkal regisztrálhatja előfizetését a felhőerőforrás-szolgáltató Microsoft Defender:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'Cserélje le a elemet

<subscriptionId>az előfizetés-azonosítóra.Engedélyezze a Microsoft Defender a Storage-hoz az előfizetéséhez a

Set-AzSecurityPricingparancsmaggal:Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

Tipp

A (Az_Security) segítségévelGetAzSecurityPricing megtekintheti az előfizetéshez engedélyezett Defender for Cloud-csomagokat.

A csomag letiltásához állítsa a tulajdonság értékét a -PricingTier értékre Free.

További információ a PowerShell és a Microsoft Defender for Cloud használatáról.

Azure CLI

A Microsoft Defender engedélyezése a Storage-hoz előfizetési szinten tranzakciónkénti díjszabással az Azure CLI használatával:

Ha még nem rendelkezik vele, telepítse az Azure CLI-t.

az loginAz paranccsal jelentkezzen be az Azure-fiókjába. További információ az Azure-ba való bejelentkezésről az Azure CLI-vel.Az alábbi parancsokkal állíthatja be az előfizetés azonosítóját és nevét:

az account set --subscription "<subscriptionId or name>"Cserélje le a elemet

<subscriptionId>az előfizetés-azonosítóra.Engedélyezze a Microsoft Defender a Storage-hoz az előfizetéséhez a

az security pricing createkövetkező paranccsal:az security pricing create -n StorageAccounts --tier "standard"

Tipp

az security pricing show A paranccsal megtekintheti az előfizetéshez engedélyezett Defender for Cloud-csomagokat.

A csomag letiltásához állítsa a tulajdonság értékét a -tier értékre free.

További információ a az security pricing create parancsról.

REST API

Ha tranzakciónkénti díjszabással szeretné engedélyezni a Microsoft Defender a Storage-hoz az előfizetés szintjén a Cloud REST API Microsoft Defender használatával, hozzon létre egy PUT kérést ezzel a végponttal és törzsgel:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Cserélje le a elemet {subscriptionId} az előfizetés-azonosítóra.

A terv letiltásához állítsa be a -pricingTier tulajdonságértéket a értékre Free , és távolítsa el a paramétert subPlan .

További információ a Defender-csomagok FRISSÍTÉSéről a REST API-val HTTP , Java, Go és JavaScript nyelven.

Tárfiók tranzakciónkénti díjszabásának beállítása

A Microsoft Defender a storage-hoz többféleképpen konfigurálhatja a fiókok tranzakciónkénti díjszabásával:

ARM-sablon

Ha arm-sablonnal szeretné engedélyezni a Microsoft Defender a Storage-hoz egy adott tárfiókhoz tranzakciónkénti díjszabással, használja az előkészített Azure-sablont.

Ha le szeretné tiltani a Defender for Storage-t a fiókban:

- Jelentkezzen be az Azure Portalra.

- Nyissa meg a tárfiókot.

- A Tárfiók menü Biztonság + hálózatkezelés szakaszában válassza a Microsoft Defender a felhőhöz lehetőséget.

- Válassza a Letiltás lehetőséget.

PowerShell

A Microsoft Defender engedélyezése egy adott tárfiókhoz tranzakciónkénti díjszabással a PowerShell használatával:

Ha még nem rendelkezik vele, telepítse az Azure Az PowerShell-modult.

Jelentkezzen be az Azure-fiókjába a Connect-AzAccount parancsmaggal. További információ az Azure-ba való bejelentkezésről Azure PowerShell.

Engedélyezze a Microsoft Defender a Storage-hoz a kívánt tárfiókhoz a

Enable-AzSecurityAdvancedThreatProtectionparancsmaggal:Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"Cserélje le

<subscriptionId>a ,<resource-group>és<storage-account>értéket a környezet értékeire.

Ha egy adott tárfiók tranzakciónkénti díjszabását szeretné letiltani, használja a Disable-AzSecurityAdvancedThreatProtection parancsmagot:

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

További információ a PowerShell és a Microsoft Defender for Cloud használatáról.

Azure CLI

A Microsoft Defender engedélyezése egy adott tárfiókhoz tranzakciónkénti díjszabással az Azure CLI használatával:

Ha még nem rendelkezik vele, telepítse az Azure CLI-t.

az loginAz paranccsal jelentkezzen be az Azure-fiókjába. További információ az Azure-ba való bejelentkezésről az Azure CLI-vel.Engedélyezze a Microsoft Defender a Storage számára az előfizetéshez a

az security atp storage updatekövetkező paranccsal:az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

Tipp

az security atp storage show Az paranccsal ellenőrizheti, hogy a Defender for Storage engedélyezve van-e egy fiókon.

Ha le szeretné tiltani Microsoft Defender a Storage-hoz az előfizetéséhez, használja a az security atp storage update következő parancsot:

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

További információ az az security atp storage parancsról.

Tárfiók kizárása egy védett előfizetésből a tranzakciónkénti csomagban

Ha engedélyezi a Microsoft Defender a Storage-hoz egy előfizetésben a tranzakciónkénti díjszabáshoz, az előfizetésben lévő összes jelenlegi és jövőbeli Azure Storage-fiók védett lesz. Bizonyos tárfiókokat kizárhat a Defender for Storage védelméből a Azure Portal, a PowerShell vagy az Azure CLI használatával.

Javasoljuk, hogy engedélyezze a Defender for Storage-t a teljes előfizetésen, hogy megvédje az összes meglévő és jövőbeli tárfiókot. Vannak azonban olyan esetek, amikor a felhasználók bizonyos tárfiókokat szeretnének kizárni a Defender-védelemből.

A tárfiókok védett előfizetésekből való kizárásához az alábbiakra van szükség:

- Adjon hozzá egy címkét, amely letiltja az előfizetés engedélyezésének öröklését.

- Tiltsa le a Defender for Storage -t (klasszikus).

Megjegyzés

Fontolja meg az új Defender for Storage-csomagra való frissítést, ha olyan tárfiókokkal rendelkezik, amelyeket ki szeretne zárni a klasszikus Defender for Storage-csomagból. Nem csak a tranzakciós terhelésű fiókok költségeit takarítja meg, hanem a továbbfejlesztett biztonsági funkciókhoz is hozzáférést kap. További információ az új tervre való migrálás előnyeiről.

A klasszikus Defender for Storage kizárt tárfiókok nem lesznek automatikusan kizárva az új csomagba való migráláskor.

Azure Storage-fiókvédelem kizárása tranzakciónkénti díjszabással rendelkező előfizetésben

Ha ki szeretne zárni egy Azure Storage-fiókot a (klasszikus) Storage Microsoft Defender-ból, a következőket használhatja:

Azure Storage-fiók kizárása a PowerShell használatával

Ha nincs telepítve az Azure Az PowerShell-modul, telepítse a Azure PowerShell dokumentációjának utasításait követve.

Hitelesített fiók használatával csatlakozzon az Azure-hoz a

Connect-AzAccountparancsmaggal, a Bejelentkezés Azure PowerShell című témakörben leírtak szerint.Adja meg az AzDefenderPlanAutoEnable címkét a tárfiókon a

Update-AzTagparancsmaggal (cserélje le a ResourceId elemet a megfelelő tárfiók erőforrás-azonosítójára):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation MergeHa kihagyja ezt a szakaszt, a nem megjelölt erőforrások továbbra is napi frissítéseket kapnak az előfizetési szintű engedélyezési szabályzatból. Ez a szabályzat újra engedélyezi a Defender for Storage-ot a fiókban. További információ a címkékről: Címkék használata az Azure-erőforrások és a felügyeleti hierarchia rendszerezéséhez.

Tiltsa le a Microsoft Defender a megfelelő előfizetéshez tartozó storage-fiókhoz a

Disable-AzSecurityAdvancedThreatProtectionparancsmaggal (ugyanazzal az erőforrás-azonosítóval):Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>

Azure Storage-fiók kizárása az Azure CLI használatával

Ha nincs telepítve az Azure CLI, telepítse az Azure CLI dokumentációjának utasításait követve.

Hitelesített fiók használatával csatlakozzon az Azure-hoz a Bejelentkezés az

loginAzure CLI-vel című szakaszban ismertetett paranccsal, és amikor a rendszer kéri, adja meg a fiók hitelesítő adatait:az loginDefiniálja az AzDefenderPlanAutoEnable címkét a tárfiókon a

tag updateparanccsal (cserélje le a ResourceId azonosítót a megfelelő tárfiók erőforrás-azonosítójára):az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offHa kihagyja ezt a szakaszt, a nem megjelölt erőforrások továbbra is napi frissítéseket kapnak az előfizetési szintű engedélyezési szabályzatból. Ez a szabályzat újra engedélyezi a Defender for Storage-ot a fiókban.

Tipp

További információ az az tag címkéiről.

Tiltsa le a storage-Microsoft Defender a kívánt fiókhoz a megfelelő előfizetésben a

security atp storageparanccsal (ugyanazzal az erőforrás-azonosítóval):az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled false

Azure Databricks Storage-fiók kizárása

Aktív Databricks-munkaterület kizárása

Microsoft Defender a Storage-hoz kizárhat bizonyos aktív Databricks-munkaterületi tárfiókokat, ha a csomag már engedélyezve van egy előfizetésben.

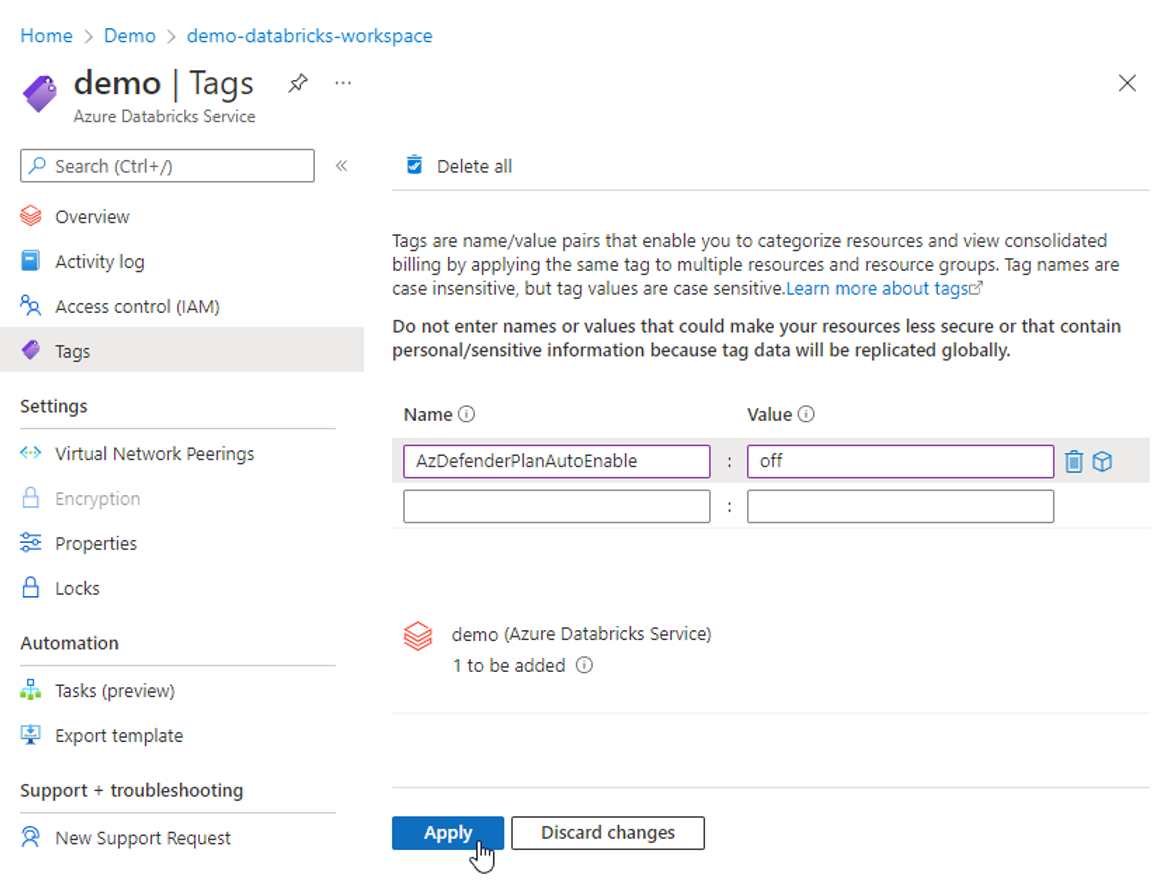

Aktív Databricks-munkaterület kizárása:

Jelentkezzen be az Azure Portalra.

Lépjen az Azure Databricks-címkékhez>

Your Databricks workspace>.A Név mezőbe írja a következőt:

AzDefenderPlanAutoEnable.Az Érték mezőbe írja be a kifejezést

off, majd válassza az Alkalmaz lehetőséget.

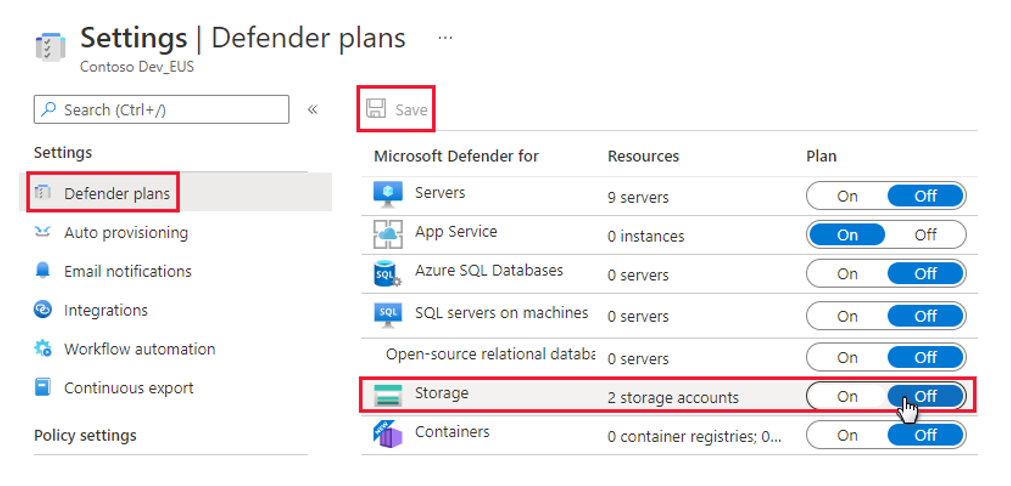

Lépjen a Microsoft Defender a felhőkörnyezet>beállításaihoz>

Your subscription.Kapcsolja ki a Defender for Storage csomagot , és válassza a Mentés lehetőséget.

Engedélyezze újra a Defender for Storage -t (klasszikus) a támogatott módszerek egyikével (a klasszikus Defender for Storage nem engedélyezhető a Azure Portal).

A címkéket a Databricks-munkaterület Storage-fiókja örökli, és megakadályozza a Defender for Storage bekapcsolását.

Megjegyzés

A címkék nem adhatók hozzá közvetlenül a Databricks Storage-fiókhoz vagy annak felügyelt erőforráscsoporthoz.

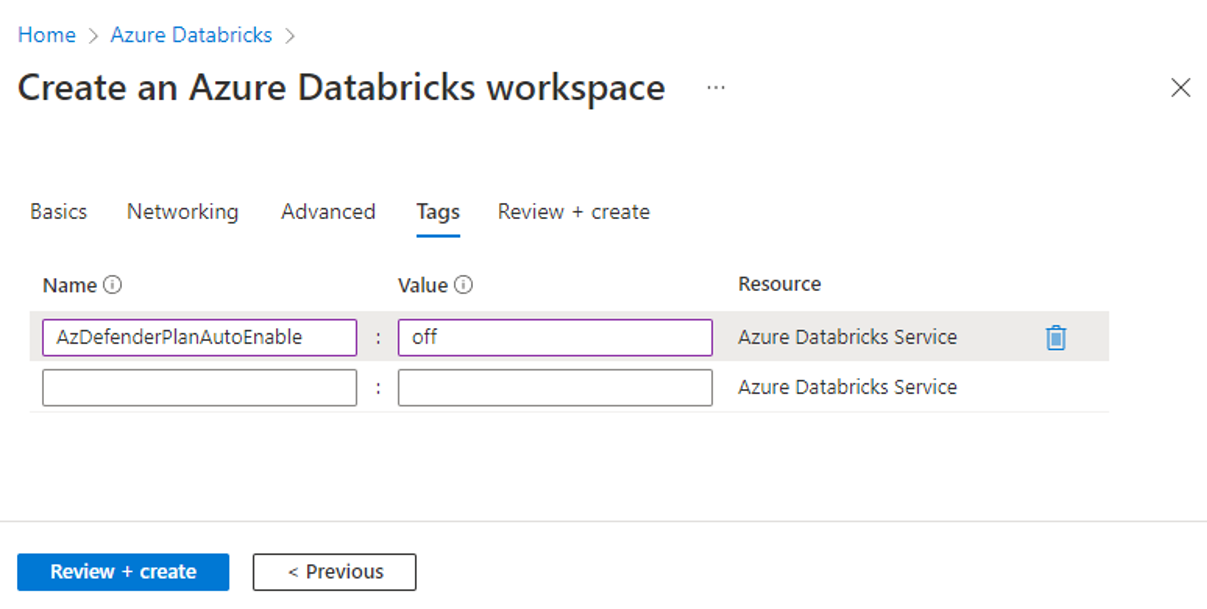

Új Databricks-munkaterület tárfiókján történő automatikus bejelentkezés megakadályozása

Új Databricks-munkaterület létrehozásakor hozzáadhat egy címkét, amely megakadályozza, hogy a Storage-fiókhoz tartozó Microsoft Defender automatikusan engedélyezve legyen.

Az új Databricks-munkaterület tárfiókján történő automatikus engedélyezés megakadályozása:

Kövesse az alábbi lépéseket egy új Azure Databricks-munkaterület létrehozásához.

A Címkék lapon adjon meg egy nevű

AzDefenderPlanAutoEnablecímkét.Adja meg a értéket

off.

Folytassa az utasításokat az új Azure Databricks-munkaterület létrehozásához.

A Tárfiókhoz készült Microsoft Defender örökli a Databricks-munkaterület címkéjét, ami megakadályozza, hogy a Defender for Storage automatikusan bekapcsolja.

Következő lépések

- Tekintse meg az Azure Storage-ra vonatkozó riasztásokat

- A Defender for Storage funkcióinak és előnyeinek megismerése

- Tekintse meg a klasszikus Defender for Storage-ra vonatkozó gyakori kérdéseket .