A Defender engedélyezése nyílt forráskódú relációs adatbázisokhoz az AWS-en (előzetes verzió)

Felhőhöz készült Microsoft Defender észleli az AWS-környezet rendellenes tevékenységeit, amelyek szokatlan és potenciálisan káros kísérleteket jeleznek az adatbázisok elérésére vagy kihasználására az alábbi RDS-példánytípusokhoz:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Ha riasztásokat szeretne kapni a Microsoft Defender-csomagból, kövesse az ezen az oldalon található utasításokat, hogy engedélyezze a Defendert a nyílt forráskódú relációs adatbázisokhoz az AWS-en.

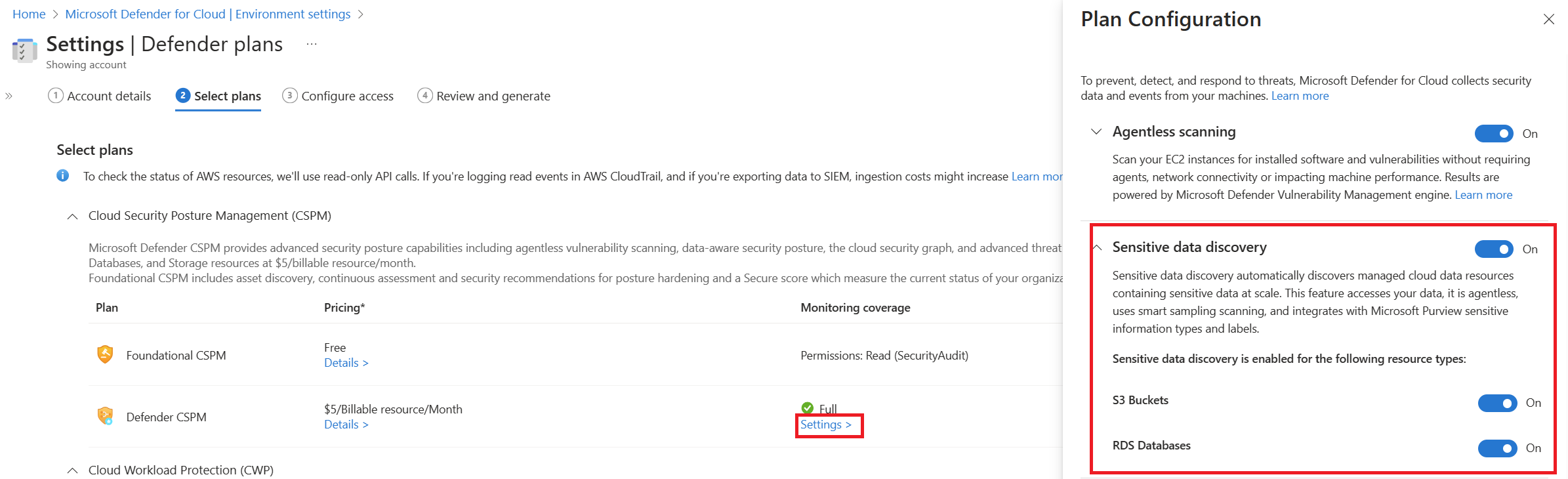

Az AWS-csomagban a nyílt forráskódú relációs adatbázisokhoz készült Defender emellett lehetővé teszi a bizalmas adatok felderítését a fiókján belül, és az eredmények Felhőhöz készült Defender élményt is bővítheti. Ez a funkció a Defender CSPM-ben is megtalálható.

További információ erről a Microsoft Defender-csomagról a Nyílt forráskódú relációs adatbázisokhoz készült Microsoft Defender áttekintésében.

Előfeltételek

Ehhez Microsoft Azure-előfizetésre van szükség. Ha nem rendelkezik Azure-előfizetéssel, regisztrálhat egy ingyenes előfizetésre.

Engedélyeznie kell Felhőhöz készült Microsoft Defender az Azure-előfizetésében.

Legalább egy csatlakoztatott AWS-fiók a szükséges hozzáféréssel és engedélyekkel.

Régió rendelkezésre állása: Minden nyilvános AWS-régió (kivéve Tel Aviv, Milánó, Jakarta, Spanyolország és Bahrein).

A Defender engedélyezése nyílt forráskódú relációs adatbázisokhoz

Jelentkezzen be az Azure Portalra

Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

Válassza a Környezeti beállítások lehetőséget.

Válassza ki a megfelelő AWS-fiókot.

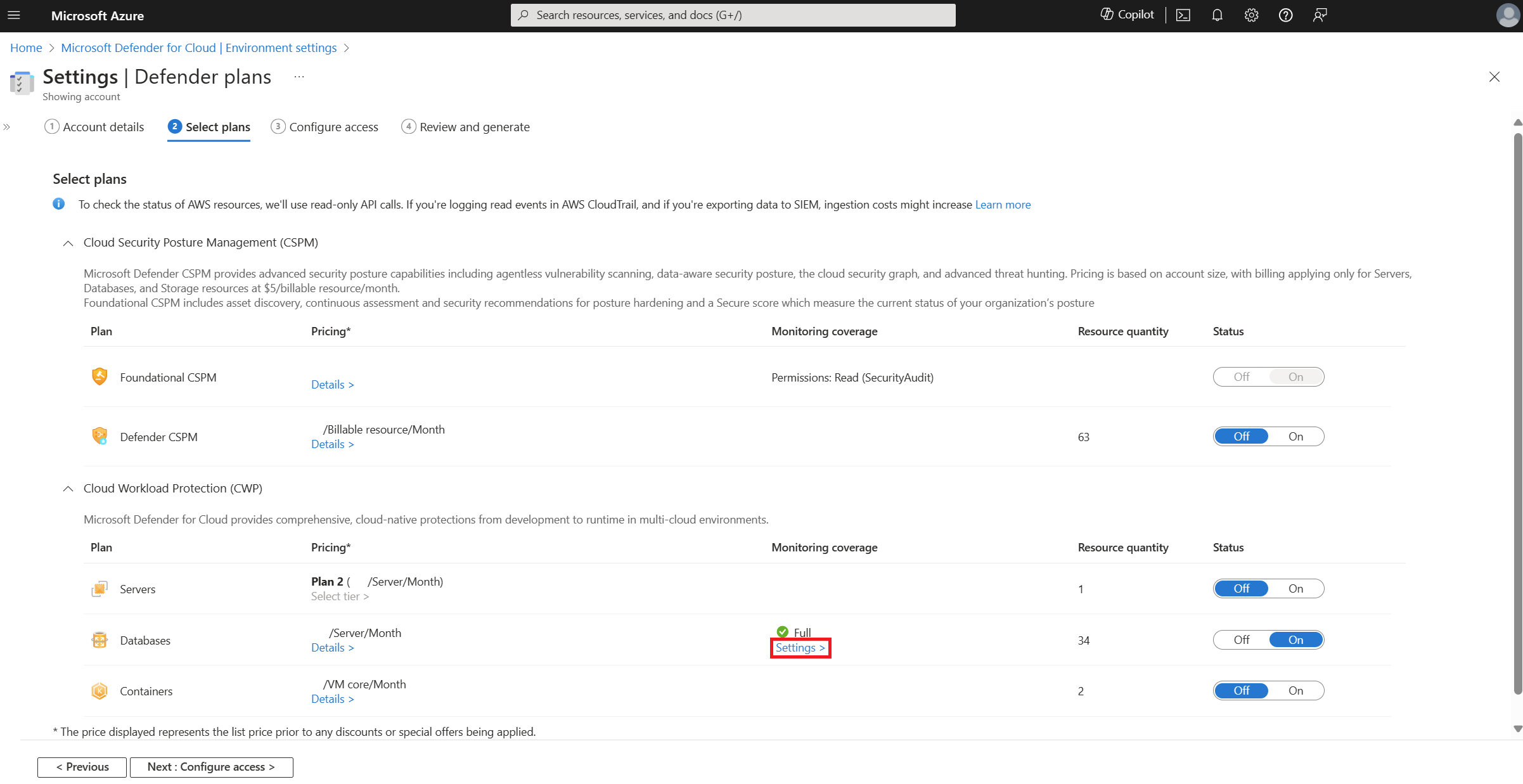

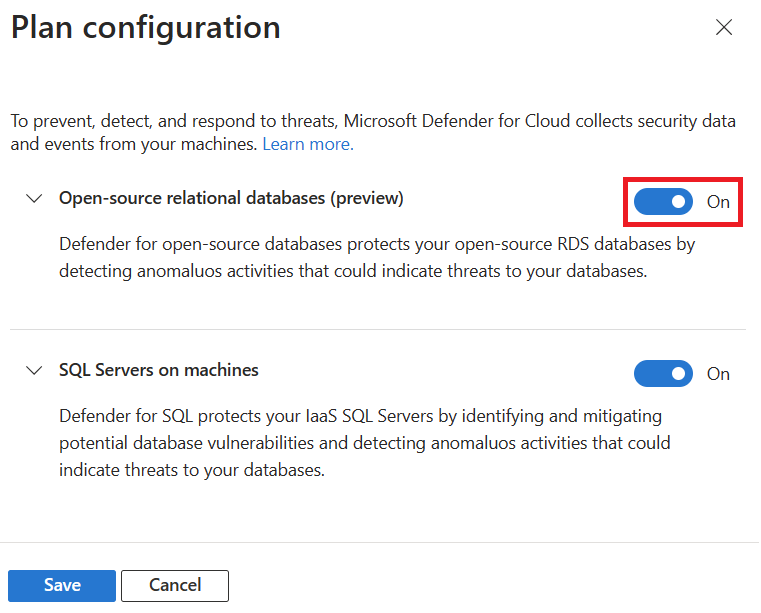

Keresse meg az Adatbázis-csomagot, és válassza a Gépház.

A nyílt forráskódú relációs adatbázisok bekapcsolva állásba kapcsolása.

Feljegyzés

A nyílt forráskódú relációs adatbázisok bekapcsolásával a bizalmas adatfelderítés is bekapcsolható, ami a Defender CSPM bizalmas adatfelderítési funkciójával közös funkció a relációsadat-szolgáltatás (RDS) esetében.

További információ az AWS RDS-példányok bizalmas adatfelderítéséről.

Válassza a Hozzáférés konfigurálása lehetőséget.

Az üzembe helyezési módszer szakaszban válassza a Letöltés lehetőséget.

Kövesse a frissítési vermet az AWS utasításaiban. Ez a folyamat létrehozza vagy frissíti a CloudFormation sablont a szükséges engedélyekkel.

Jelölje be azt a jelölőnégyzetet, amely megerősíti, hogy a CloudFormation-sablon frissült az AWS-környezetben (Stack).

Válassza a Véleményezés és létrehozás lehetőséget.

Tekintse át a bemutatott információkat, és válassza a Frissítés lehetőséget.

Felhőhöz készült Defender automatikusan módosítja a paraméter- és beállításcsoport-beállításokat.

A DefenderForCloud-DataThreatProtectionDB szerepkörhöz szükséges engedélyek

Az alábbi táblázat a létrehozott vagy frissített szerepkörhöz kapott szükséges engedélyek listáját tartalmazza, amikor letöltötte a CloudFormation sablont, és frissítette az AWS Stacket.

| Engedély hozzáadva | Leírás |

|---|---|

| rds:AddTagsToResource | címke hozzáadása a létrehozott beállításcsoporthoz és paramétercsoporthoz |

| rds:DescribeDBClusterParameters | a fürtcsoporton belüli paraméterek leírása |

| rds:CreateDBParameterGroup | adatbázisparaméter-csoport létrehozása |

| rds:ModifyOptionGroup | módosítási lehetőség a beállításcsoporton belül |

| rds:DescribeDBLogFiles | a naplófájl leírása |

| rds:DescribeDBParameterGroups | az adatbázis paramétercsoportjának leírása |

| rds:CreateOptionGroup | beállításcsoport létrehozása |

| rds:ModifyDBParameterGroup | paraméter módosítása az adatbázisok paramétercsoporton belül |

| rds:DownloadDBLogFilePortion | naplófájl letöltése |

| rds:DescribeDBInstances | az adatbázis leírása |

| rds:ModifyDBClusterParameterGroup | fürtparaméter módosítása a fürtparaméter-csoportban |

| rds:ModifyDBInstance | szükség esetén módosítsa az adatbázisokat paramétercsoport vagy beállításcsoport hozzárendeléséhez |

| rds:ModifyDBCluster | fürt módosítása fürtparaméter-csoport hozzárendeléséhez, ha szükséges |

| rds:DescribeDBParameters | az adatbáziscsoporton belüli paraméterek leírása |

| rds:CreateDBClusterParameterGroup | fürtparaméter-csoport létrehozása |

| rds:DescribeDBClusters | a fürt leírása |

| rds:DescribeDBClusterParameterGroups | a fürt paramétercsoportjának leírása |

| rds:DescribeOptionGroups | a beállításcsoport leírása |

Érintett paraméter- és beállításcsoport-beállítások

Ha engedélyezi a Defendert a nyílt forráskódú relációs adatbázisokhoz az RDS-példányokon, Felhőhöz készült Defender automatikusan engedélyezi a naplózást naplózási naplók használatával, hogy képes legyen az adatbázis hozzáférési mintáinak felhasználására és elemzésére.

Minden relációsadatbázis-kezelő rendszer vagy szolgáltatástípus saját konfigurációval rendelkezik. Az alábbi táblázat a Felhőhöz készült Defender által érintett konfigurációkat ismerteti (nem kell manuálisan beállítania ezeket a konfigurációkat, ez hivatkozásként jelenik meg).

| Típus | Paraméter | Érték |

|---|---|---|

| PostgreSQL és Aurora PostgreSQL | log_connections | 0 |

| PostgreSQL és Aurora PostgreSQL | log_disconnections | 0 |

| Aurora MySQL-fürt paramétercsoportja | server_audit_logging | 0 |

| Aurora MySQL-fürt paramétercsoportja | server_audit_events | – Ha létezik, bontsa ki az értéket a CONNECT, a QUERY és a - Ha nem létezik, adja hozzá a CONNECT, QUERY értékkel. |

| Aurora MySQL-fürt paramétercsoportja | server_audit_excl_users | Ha létezik, bontsa ki az rdsadmin fájllal. |

| Aurora MySQL-fürt paramétercsoportja | server_audit_incl_users | - Ha az érték és az rdsadmin szerepel a belefoglalás részeként, akkor nem lesz jelen a Standard kiadás RVER_AUDIT_EXCL_U Standard kiadás R-ben, és a belefoglalás értéke üres. |

A MySQL-hez és a MariaDB-hez a következő beállításokkal kell rendelkeznie a MARIADB_AUDIT_PLUGIN (Ha a beállítás nem létezik, adja hozzá a lehetőséget. Ha a lehetőség létezik, bontsa ki a beállítás értékeit:

| Beállítás neve | Érték |

|---|---|

| Standard kiadás RVER_AUDIT_EVENTS | Ha létezik, bontsa ki az értéket a CONNECT elemhez Ha nem létezik, adja hozzá a CONNECT értékkel. |

| Standard kiadás RVER_AUDIT_EXCL_U Standard kiadás R | Ha létezik, bontsa ki az rdsadmin fájllal. |

| Standard kiadás RVER_AUDIT_INCL_U Standard kiadás RS | Ha egy értékkel rendelkezik, és az rdsadmin a belefoglalás része, akkor nem jelenik meg a Standard kiadás RVER_AUDIT_EXCL_U Standard kiadás R-ben, és a belefoglalás értéke üres. |

Fontos

Előfordulhat, hogy újra kell indítania a példányokat a módosítások alkalmazásához.

Ha az alapértelmezett paramétercsoportot használja, létrejön egy új paramétercsoport, amely tartalmazza a szükséges paramétermódosításokat az előtaggal defenderfordatabases*.

Ha új paramétercsoport jött létre, vagy ha a statikus paraméterek frissültek, azok csak a példány újraindítása után lépnek érvénybe.

Feljegyzés

Ha már létezik paramétercsoport, az ennek megfelelően frissül.

MARIADB_AUDIT_PLUGIN a MariaDB 10.2 és újabb verziói, a MySQL 8.0.25-ös és újabb 8.0-s és All MySQL 5.7-verziói támogatják.

A mySQL-példányok MARIADB_AUDIT_PLUGIN módosításai a következő karbantartási időszakhoz lesznek hozzáadva.

Kapcsolódó tartalom

- A bizalmas adatfelderítés által támogatottak.

- Bizalmas adatok felderítése az AWS RDS-példányokon.