Az Azure Firewall Standard szolgáltatásai

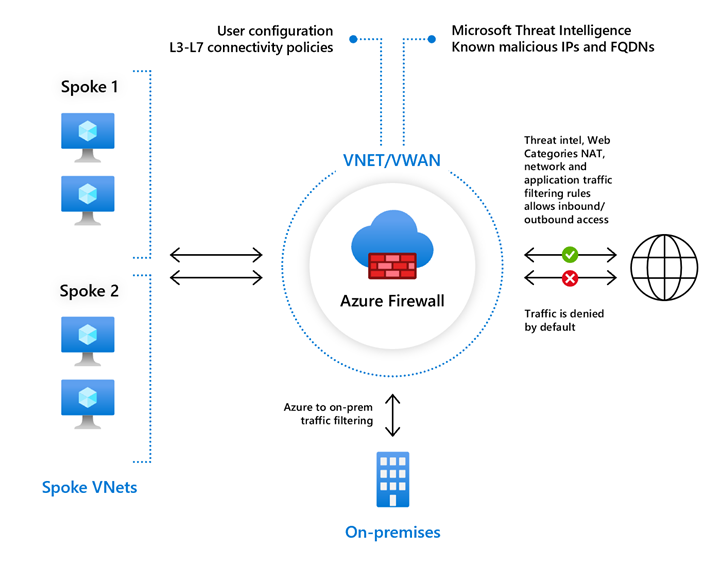

Az Azure Firewall Standard egy felügyelt, felhőalapú hálózati biztonsági szolgáltatás, amely védi az Azure-beli virtuális hálózati erőforrásokat.

Az Azure Firewall a következő funkciókat tartalmazza:

- Beépített magas rendelkezésre állás

- Rendelkezésre állási zónák

- Korlátlan felhőalapú skálázhatóság

- Alkalmazások teljes tartománynevére vonatkozó szűrési szabályok

- Hálózati forgalomra vonatkozó szűrési szabályok

- FQDN-címkék

- Szolgáltatáscímkék

- Fenyegetésészlelési intelligencia

- DNS-proxy

- Egyéni DNS

- FQDN a hálózatszabályokban

- Nyilvános IP-cím nélküli üzembe helyezés kényszerített alagút módban

- Kimenő SNAT-támogatás

- Bejövő DNAT-támogatás

- Több nyilvános IP-cím

- Azure Monitor-naplózás

- Alagúthasználat kényszerítése

- Webkategóriák

- Tanúsítványok

Az Azure Firewall összes tűzfal-termékváltozatának összehasonlítása: Válassza ki a megfelelő Azure Firewall termékváltozatot az igényeinek megfelelően.

Beépített magas rendelkezésre állás

A magas rendelkezésre állás be van építve, ezért nincs szükség további terheléselosztókra, és nincs szükség konfigurálásra.

Rendelkezésre állási zónák

Az Azure Firewall az üzembe helyezés során konfigurálható úgy, hogy több rendelkezésre állási zónára terjedjen ki a nagyobb rendelkezésre állás érdekében. A rendelkezésre állási zónákkal a rendelkezésre állás 99,99%-ra nő. További információt az Azure Firewall szolgáltatásiszint-szerződésében (SLA) talál. A 99,99%-os rendelkezésre állási SLA akkor érhető el, ha két vagy több rendelkezésre állási zóna van kiválasztva.

Az Azure Firewallt csak közelségi okokból társíthatja egy adott zónához a 99,95%-os SLA szolgáltatásszabvány használatával.

Egynél több rendelkezésre állási zónában üzembe helyezett tűzfalnak nincs többletköltsége. A rendelkezésre állási zónákkal társított bejövő és kimenő adatátvitelek azonban további költségekkel járnak. További információ: Sávszélesség díjszabásának részletei.

A tűzfal méretezése során példányokat hoz létre a benne lévő zónákban. Így ha a tűzfal csak az 1. zónában található, az 1. zónában új példányok jönnek létre. Ha a tűzfal mindhárom zónában található, akkor a skálázás során példányokat hoz létre a három zónában.

Az Azure Firewall rendelkezésre állási zónái olyan régiókban érhetők el, amelyek támogatják a rendelkezésre állási zónákat. További információkért tekintse meg az Azure rendelkezésre állási zónákat támogató régiókat.

Feljegyzés

A rendelkezésre állási zónák csak az üzembe helyezés során konfigurálhatók. Nem konfigurálhat meglévő tűzfalat a rendelkezésre állási zónák belefoglalására.

További információ a rendelkezésre állási zónákról: Régiók és rendelkezésre állási zónák az Azure-ban.

Korlátlan felhőalapú skálázhatóság

Az Azure Firewall annyit tud méretezni, amennyire szüksége van a változó hálózati forgalom kezeléséhez, így nem kell a csúcsforgalomra költségvetést fordítania.

Alkalmazások teljes tartománynevére vonatkozó szűrési szabályok

A kimenő HTTP/S-forgalmat vagy az Azure SQL-forgalmat a teljes tartománynevek (FQDN) megadott listájára korlátozhatja, beleértve a helyettesítő kártyákat is. Ez a funkció nem igényel TLS-leállítást.

Az alábbi videó bemutatja, hogyan hozhat létre alkalmazásszabályt:

Hálózati forgalomra vonatkozó szűrési szabályok

Központilag hozhat létre engedélyező vagy tiltó hálózatszűrési szabályokat forrás és cél IP-cím, port és protokoll alapján. Az Azure Firewall teljes mértékben állapotalapú, így képes megkülönböztetni különböző típusú kapcsolatok érvényes csomagjait. A szabályok több előfizetésen és virtuális hálózaton érvényesíthetők és naplózhatók.

Az Azure Firewall támogatja a 3. réteg és a 4. réteg hálózati protokolljainak állapotalapú szűrését. A 3. rétegbeli IP-protokollok szűréséhez válassza a Hálózati szabály Bármely protokollja lehetőséget, és válassza ki a port helyettesítő kártyáját * .

FQDN-címkék

Az FQDN-címkék megkönnyítik a jól ismert Azure-szolgáltatás hálózati forgalmának engedélyezését a tűzfalon keresztül. Tegyük fel például, hogy engedélyezni kívánja a Windows Update hálózati forgalmát a tűzfalon keresztül. Létrehozhat egy alkalmazásszabályt, és hozzáadhatja a Windows Update címkéjét. A Windows Update hálózati forgalma ezután akadálytalanul áthaladhat a tűzfalon.

Szolgáltatáscímkék

A szolgáltatáscímkék IP-címelőtagok egy csoportját jelölik, hogy a biztonsági szabályok létrehozásának összetettsége minimalizálható legyen. Nem hozhat létre saját szolgáltatáscímkét, és nem határozhatja meg, hogy mely IP-címek szerepelnek a címkén. A szolgáltatáscímkékben lévő címelőtagokat a Microsoft kezeli, és a címek változásával automatikusan frissíti a szolgáltatáscímkéket.

Fenyegetésészlelési intelligencia

A fenyegetésintelligencia-alapú szűrés lehetővé teszi, hogy a tűzfal riasztást küldhessen, és megtagadhassa az ismert rosszindulatú IP-címekről és tartományokból érkező vagy azokra irányuló forgalmat. Az IP-címek és -tartományok forrása a Microsoft veszélyforrás-felderítési hírcsatornája.

DNS-proxy

Ha engedélyezve van a DNS-proxy, az Azure Firewall feldolgozhatja és továbbíthatja a DNS-lekérdezéseket egy virtuális hálózat(ok)ból a kívánt DNS-kiszolgálóra. Ez a funkció elengedhetetlen és szükséges ahhoz, hogy a hálózati szabályok megbízható teljes tartománynév-szűréssel rendelkezzenek. Engedélyezheti a DNS-proxyt az Azure Firewall és a tűzfalszabályzat beállításaiban. A DNS-proxyval kapcsolatos további információkért tekintse meg az Azure Firewall DNS-beállításait.

Egyéni DNS

Az egyéni DNS lehetővé teszi az Azure Firewall konfigurálását saját DNS-kiszolgáló használatára, miközben biztosítja, hogy a tűzfal kimenő függőségei továbbra is feloldva legyenek az Azure DNS-sel. Egyetlen DNS-kiszolgálót vagy több kiszolgálót konfigurálhat az Azure Firewall és a tűzfalszabályzat DNS-beállításaiban. További információ az egyéni DNS-ről, lásd az Azure Firewall DNS-beállításait.

Az Azure Firewall az Azure saját DNS használatával is fel tudja oldani a neveket. A virtuális hálózatot, ahol az Azure Firewall található, az Azure Privát Zónához kell kapcsolni. További információ: Az Azure Firewall használata DNS-továbbítóként privát kapcsolattal.

FQDN a hálózatszabályokban

Teljes tartományneveket (FQDN-eket) használhat a hálózati szabályokban az Azure Firewall és a tűzfalszabályzat DNS-feloldása alapján.

A szabálygyűjteményekben megadott teljes tartománynevek ip-címekre lesznek lefordítva a tűzfal DNS-beállításai alapján. Ez a funkció lehetővé teszi a kimenő forgalom szűrését teljes tartománynevek használatával bármely TCP/UDP protokollal (beleértve az NTP-t, az SSH-t, az RDP-t stb.). Mivel ez a képesség DNS-feloldáson alapul, erősen ajánlott engedélyezni a DNS-proxyt, hogy a névfeloldás összhangban legyen a védett virtuális gépekkel és tűzfallal.

Nyilvános IP-cím nélküli Azure Firewall üzembe helyezése kényszerített alagút módban

Az Azure Firewall szolgáltatás működéséhez nyilvános IP-cím szükséges. A biztonság mellett egyes üzemelő példányok inkább nem teszik közzé nyilvános IP-címeket közvetlenül az interneten.

Ilyen esetekben az Azure Firewall kényszerített alagút módban is üzembe helyezhető. Ez a konfiguráció létrehoz egy felügyeleti hálózati adaptert, amelyet az Azure Firewall használ a műveleteihez. A bérlői Datapath-hálózat konfigurálható nyilvános IP-cím nélkül, és az internetes forgalom egy másik tűzfalra bújtatható vagy blokkolható.

A kényszerített alagút mód futásidőben nem konfigurálható. Újra üzembe helyezheti a tűzfalat, vagy a stop and start létesítmény használatával újrakonfigurálhat egy meglévő Azure Firewallt kényszerített alagút módban. A Secure Hubsban üzembe helyezett tűzfalak mindig kényszerített alagút módban vannak üzembe helyezve.

Kimenő SNAT-támogatás

A rendszer a kimenő virtuális hálózati forgalomhoz tartozó minden IP-címet lefordít az Azure Firewall nyilvános IP-címére (forráshálózati címfordítás, SNAT). Azonosíthatja és engedélyezheti a virtuális hálózatból a távoli internetes célhelyekre irányuló forgalmat. Az Azure Firewall nem SNAT, ha a cél IP-cím egy privát IP-címtartomány az IANA RFC 1918-ban.

Ha a szervezet nyilvános IP-címtartományt használ a magánhálózatokhoz, az Azure Firewall az AzureFirewallSubnet egyik privát IP-címére irányítja a forgalmat. Az Azure Firewall konfigurálható úgy, hogy ne SNAT-t állítsunk be a nyilvános IP-címtartományba. További információért tekintse meg az Azure Firewall SNAT magánhálózati IP-címtartományairól szóló részt.

Az SNAT-portok kihasználtságát az Azure Firewall metrikáiban figyelheti. További információ és az SNAT-portok kihasználtságára vonatkozó javaslatunk a tűzfalnaplók és metrikák dokumentációjában található.

Az Azure Firewall NAT-viselkedéséről további információt az Azure Firewall NAT-viselkedései című témakörben talál.

Bejövő DNAT-támogatás

A rendszer lefordítja a tűzfal nyilvános IP-címére irányuló bejövő internetes hálózati forgalmat (célhálózati címfordítás), és szűri a virtuális hálózatok magánhálózati IP-címére.

Több nyilvános IP-cím

Több nyilvános IP-címet (legfeljebb 250) társíthat a tűzfalhoz.

Ez a következő forgatókönyveket teszi lehetővé:

- DNAT – Több szabványos portpéldányt is lefordíthat a háttérkiszolgálókra. Ha például két nyilvános IP-címmel rendelkezik, akkor mindkét IP-címhez lefordíthatja a 3389-es (RDP) TCP-portot.

- SNAT – További portok érhetők el a kimenő SNAT-kapcsolatokhoz, ami csökkenti az SNAT-portok kimerülésének lehetőségét. Az Azure Firewall jelenleg véletlenszerűen választja ki a kapcsolathoz használandó nyilvános forrás IP-címet. Ha a hálózaton bármilyen lefelé irányuló szűrés van érvényben, engedélyeznie kell a tűzfalhoz társított összes nyilvános IP-címet. A konfiguráció egyszerűsítése érdekében fontolja meg egy nyilvános IP-címelőtag használatát.

A NAT-viselkedésekkel kapcsolatos további információkért lásd az Azure Firewall NAT-viselkedéseit.

Azure Monitor-naplózás

Minden esemény integrálva van az Azure Monitorral, így naplókat archiválhat egy tárfiókba, eseményeket streamelhet az eseményközpontba, vagy elküldheti őket az Azure Monitor-naplókba. Az Azure Monitor-naplómintákért tekintse meg az Azure Firewall Azure Monitor-naplóit.

További információ: Oktatóanyag: Azure Firewall-naplók és metrikák monitorozása.

Az Azure Firewall-munkafüzet rugalmas vászont biztosít az Azure Firewall adatelemzéséhez. Segítségével gazdag vizualizációs jelentéseket hozhat létre az Azure Portalon. További információ: Naplók monitorozása az Azure Firewall-munkafüzet használatával.

Alagúthasználat kényszerítése

Az Azure Firewall konfigurálható úgy, hogy az internethez kötött összes forgalmat egy kijelölt következő ugrásra irányozza ahelyett, hogy közvetlenül az internetre lép. Használhat például egy helyszíni peremhálózati tűzfalat vagy más hálózati virtuális berendezést (NVA) a hálózati forgalom feldolgozásához, mielőtt az átkerül az internetre. További információ: Kényszerített Azure Firewall-bújtatás.

Webkategóriák

A webes kategóriák lehetővé teszik a rendszergazdák számára, hogy engedélyezik vagy megtagadják a felhasználók hozzáférését a webhelykategóriákhoz, például a szerencsejáték-webhelyekhez, a közösségimédia-webhelyekhez és más webhelyekhez. A webkategóriák az Azure Firewall Standard részét képezik, de az Azure Firewall Premiumban finomhangolva vannak. Ellentétben a standard termékváltozat webkategóriák funkciójával, amely egy teljes tartománynév alapján felel meg a kategóriának, a Prémium termékváltozat a HTTP- és HTTPS-forgalom teljes URL-címe alapján egyezik meg a kategóriával. Az Azure Firewall Premium szolgáltatással kapcsolatos további információkért tekintse meg az Azure Firewall Premium funkcióit.

Ha például az Azure Firewall elfog egy HTTPS-kérést www.google.com/news, a következő kategorizálás várható:

Firewall Standard – csak az FQDN rész van megvizsgálva, így

www.google.comkategorizálva van keresőmotorként.Premium tűzfal – a teljes URL-cím megvizsgálva van, így

www.google.com/newsa hírek kategóriába tartozik.

A kategóriák a felelősség, a nagy sávszélesség, az üzleti használat, a termelékenység csökkenése, az általános szörfözés és az uncategorized súlyosság alapján vannak rendszerezve.

Kategória-kivételek

A webkategória-szabályok alól kivételeket hozhat létre. Hozzon létre egy külön engedélyezési vagy letiltási szabálygyűjteményt, amely magasabb prioritással rendelkezik a szabálycsoporton belül. Konfigurálhat például egy olyan szabálygyűjteményt, amely a 100-s prioritást teszi lehetővé www.linkedin.com , olyan szabálygyűjteménysel, amely tagadja a 200-ás prioritású közösségi hálózatkezelést . Ez kivételt hoz létre az előre definiált közösségi hálózati webkategória esetében.

Tanúsítványok

Az Azure Firewall a Payment Card Industry (PCI), a Service Organization Controls (SOC) és a International Organization for Standardization (ISO) szabványnak megfelelő. További információkért tekintse meg az Azure Firewall megfelelőségi tanúsítványait.