Az Azure HDInsight vállalati biztonságának áttekintése

Az Azure HDInsight számos módszert kínál a vállalati biztonsági igények kielégítésére. A legtöbb megoldás alapértelmezés szerint nincs aktiválva. Ez a rugalmasság lehetővé teszi a legfontosabb biztonsági funkciók kiválasztását, és segít elkerülni a nem kívánt funkciókért való fizetést. Ez a rugalmasság azt is jelenti, hogy az Ön felelőssége, hogy a megfelelő megoldások engedélyezve legyenek a beállításhoz és a környezethez.

Ez a cikk a biztonsági megoldásokat úgy vizsgálja, hogy a biztonsági megoldásokat négy hagyományos biztonsági pillérre osztja: a szegélybiztonságra, a hitelesítésre, az engedélyezésre és a titkosításra.

Ez a cikk bemutatja az Azure HDInsight Enterprise Security Package (ESP) csomagot is, amely Active Directory-alapú hitelesítést, többfelhasználós támogatást és szerepköralapú hozzáférés-vezérlést biztosít a HDInsight-fürtökhöz.

Vállalati biztonsági pillérek

A vállalati biztonság egyik módja a biztonsági megoldásokat négy fő csoportra osztja a vezérlés típusa alapján. Ezeket a csoportokat biztonsági pilléreknek is nevezik, és a következő típusok: szegélybiztonság, hitelesítés, engedélyezés és titkosítás.

Szegélybiztonság

A HDInsight peremhálózati biztonsága virtuális hálózatokon keresztül érhető el. A vállalati rendszergazdák létrehozhatnak egy fürtöt egy virtuális hálózaton (VNET) belül, és hálózati biztonsági csoportokkal (NSG) korlátozhatják a virtuális hálózathoz való hozzáférést. A HDInsight-fürttel csak a bejövő NSG-szabályokban engedélyezett IP-címek kommunikálhatnak. Ez a konfiguráció szegélybiztonságot biztosít.

A VNET-ben üzembe helyezett összes fürtnek privát végpontja is lesz. A végpont egy privát IP-címre oldódik fel a virtuális hálózaton belül a fürtátjárókhoz való privát HTTP-hozzáférés érdekében.

Hitelesítés

A HDInsight vállalati biztonsági csomagja Active Directory-alapú hitelesítést, többfelhasználós támogatást és szerepköralapú hozzáférés-vezérlést biztosít. Az Active Directory-integráció a Microsoft Entra Domain Services használatával érhető el. Ezekkel a képességekkel létrehozhat egy HDInsight-fürtöt, amely egy Active Directory-tartományhoz csatlakozik. Ezután konfigurálja a vállalat azon alkalmazottainak listáját, akik hitelesítést végezhetnek a fürtön.

Ezzel a beállítással a vállalati alkalmazottak a tartományi hitelesítő adataikkal jelentkezhetnek be a fürtcsomópontokra. A tartomány hitelesítő adataival más jóváhagyott végpontokkal is hitelesíthetik magukat. Az Apache Ambari-nézetekhez, az ODBC-hez, a JDBC-hez, a PowerShellhez és a REST API-khoz hasonlóan a fürttel való interakcióhoz.

Engedélyezés

A legtöbb vállalat által követett ajánlott eljárás annak biztosítása, hogy nem minden alkalmazott rendelkezik teljes hozzáféréssel az összes vállalati erőforráshoz. Hasonlóképpen a rendszergazda szerepköralapú hozzáférés-vezérlési szabályzatokat is definiálhat a fürterőforrásokhoz. Ez a művelet csak az ESP-fürtökben érhető el.

A Hadoop-rendszergazda konfigurálhatja a szerepköralapú hozzáférés-vezérlést (RBAC). A konfigurációk apache Ranger beépülő modulokkal védik az Apache Hive-t, a HBase-t és a Kafkát. Az RBAC-szabályzatok konfigurálásával engedélyeket társíthat egy szerepkörhöz a szervezetben. Ez az absztrakciós réteg megkönnyíti annak biztosítását, hogy az emberek csak a munkahelyi feladataik elvégzéséhez szükséges engedélyekkel rendelkezzenek. A Ranger lehetővé teszi az alkalmazottak adathozzáférésének és a hozzáférés-vezérlési szabályzatok módosításainak naplózását is.

Például, a rendszergazda konfigurálhatja az Apache Ranger keretrendszert, hogy beállítsa a Hive hozzáférés-vezérlés házirendjét. Ez a funkció biztosítja a sorszintű és az oszlopszintű szűrést (adatmaszkolás). És szűri a bizalmas adatokat a jogosulatlan felhasználóktól.

Naplózás

A fürterőforrás-hozzáférés naplózása szükséges az erőforrások jogosulatlan vagy nem szándékos hozzáférésének nyomon követéséhez. Ugyanolyan fontos, mint megvédeni a fürt erőforrásait a jogosulatlan hozzáféréstől.

A rendszergazda megtekintheti és jelentheti a HDInsight-fürt erőforrásaihoz és adataihoz való összes hozzáférést. A rendszergazda megtekintheti és bejelentheti a hozzáférés-vezérlési szabályzatok módosításait.

Az Apache Ranger és az Ambari naplózási naplóinak, valamint az ssh-hozzáférési naplók eléréséhez engedélyezze az Azure Monitort, és tekintse meg a naplózási rekordokat biztosító táblákat.

Titkosítás

Az adatok védelme fontos a szervezeti biztonsági és megfelelőségi követelmények teljesítéséhez. A jogosulatlan alkalmazottak adataihoz való hozzáférés korlátozása mellett titkosítania kell azokat.

A HDInsight támogatja az inaktív adattitkosítást a platform által felügyelt és az ügyfél által felügyelt kulcsokkal. Az átvitel alatt álló adatok titkosítását a TLS és az IPSec is kezeli. További információt az Azure HDInsight átvitel közbeni titkosítása című témakörben talál.

Megfelelőség

Az Azure megfelelőségi ajánlatai különböző típusú garanciákon alapulnak, beleértve a hivatalos tanúsítványokat is. Emellett igazolásokat, érvényesítéseket és engedélyezéseket is. Független, harmadik féltől származó auditáló cégek által készített értékelések. A Microsoft által készített szerződésmódosítások, önértékelések és ügyfél-útmutató dokumentumok. A HDInsight megfelelőségi információiért tekintse meg a Microsoft adatvédelmi központját.

Megosztott felelősség modell

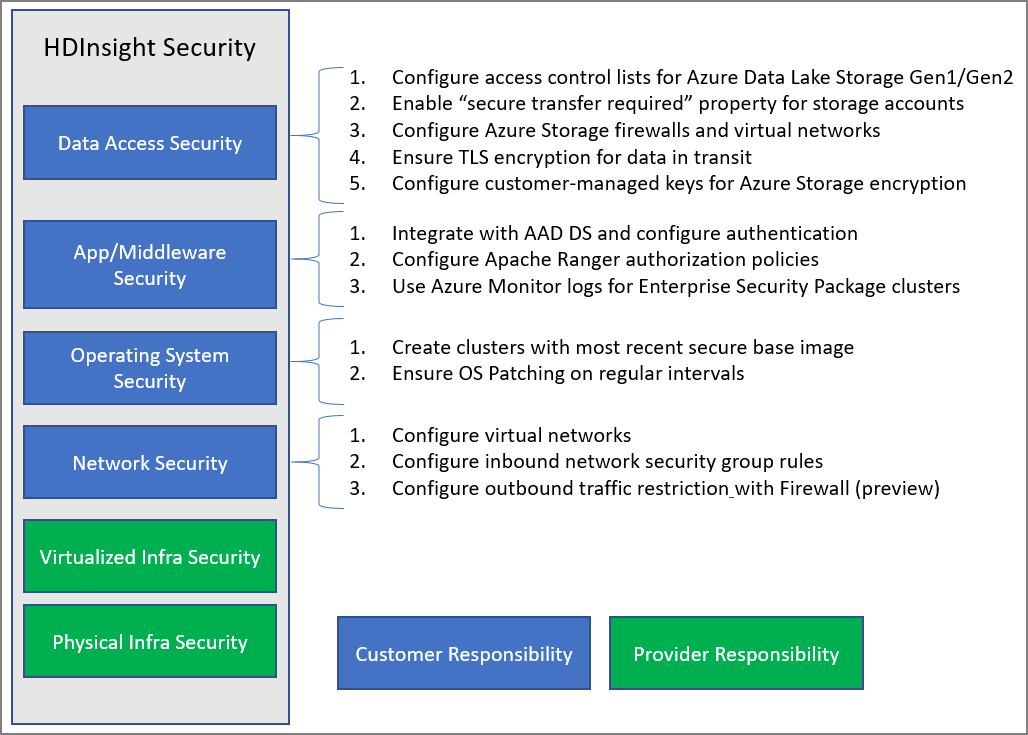

Az alábbi kép összefoglalja a főbb rendszerbiztonsági területeket és az egyes rendszerekben elérhető biztonsági megoldásokat. Azt is kiemeli, hogy mely biztonsági területek az Ön felelőssége ügyfélként. És mely területek a HDInsight, mint szolgáltató felelőssége.

Az alábbi táblázat az egyes biztonsági megoldások erőforrásaira mutató hivatkozásokat tartalmaz.

| Biztonsági terület | Elérhető megoldások | Felelős fél |

|---|---|---|

| Adathozzáférés biztonsága | Hozzáférés-vezérlési listák konfigurálása az Azure Data Lake Storage Gen1-hez és Gen2-hez | Vevő |

| Engedélyezze a tárfiókok "Biztonságos átvitel szükséges" tulajdonságát. | Vevő | |

| Azure Storage-tűzfalak és virtuális hálózatok konfigurálása | Vevő | |

| Azure-beli virtuális hálózati szolgáltatásvégpontok konfigurálása az Azure Cosmos DB-hez és az Azure SQL DB-hez | Vevő | |

| Győződjön meg arról, hogy az átvitel közbeni titkosítás funkció engedélyezve van a TLS és az IPSec használatára a fürtön belüli kommunikációhoz. | Vevő | |

| Ügyfél által felügyelt kulcsok konfigurálása az Azure Storage-titkosításhoz | Vevő | |

| Az adatokhoz való hozzáférés szabályozása Azure-támogatás ügyfélzárolással | Vevő | |

| Alkalmazás- és köztesszoftver-biztonság | Integrálás a Microsoft Entra Domain Services szolgáltatással és az ESP konfigurálása vagy a HIB használata OAuth-hitelesítéshez | Vevő |

| Apache Ranger engedélyezési szabályzatok konfigurálása | Vevő | |

| Azure Monitor-naplók használata | Vevő | |

| Operációs rendszer biztonsága | Fürtök létrehozása a legújabb biztonságos alaprendszerképpel | Vevő |

| Ellenőrizze, hogy az operációs rendszer javítása rendszeres időközönként történik-e | Vevő | |

| CMK-lemeztitkosítás biztosítása virtuális gépekhez | Vevő | |

| Hálózati biztonság | Virtuális hálózat konfigurálása | |

| Bejövő hálózati biztonsági csoport (NSG) szabályainak vagy privát kapcsolatának konfigurálása | Vevő | |

| Kimenő forgalom korlátozásának konfigurálása tűzfallal | Vevő | |

| IPSec-titkosítás konfigurálása a fürtcsomópontok közötti átvitel során | Vevő | |

| Virtualizált infrastruktúra | n/a | HDInsight (felhőszolgáltató) |

| Fizikai infrastruktúra biztonsága | n/a | HDInsight (felhőszolgáltató) |