Azure Data Encryption inaktív állapotban

A Microsoft Azure a vállalat biztonsági és megfelelőségi igényeinek megfelelő adatok védelmére szolgáló eszközöket tartalmaz. Ez a tanulmány a következő kérdésekre összpontosít:

- Az adatok védelme inaktív állapotban a Microsoft Azure-ban

- Ismerteti az adatvédelmi megvalósításban részt vevő különböző összetevőket,

- Áttekinti a különböző kulcskezelési védelmi módszerek előnyeit és hátrányait.

A rest titkosítás gyakori biztonsági követelmény. Az Azure-ban a szervezetek az egyéni kulcskezelési megoldás kockázata vagy költsége nélkül titkosíthatják az inaktív adatokat. A szervezeteknek lehetőségük van arra, hogy az Azure teljes mértékben felügyelje a titkosítást a Rest szolgáltatásban. Emellett a szervezetek különböző lehetőségeket is használhatnak a titkosítási vagy titkosítási kulcsok szigorú kezelésére.

Mi az inaktív titkosítás?

A titkosítás az adatok titkosságának védelmére használt adatok biztonságos kódolása. Az Azure-ban a Rest-titkosítási tervek szimmetrikus titkosítást használnak nagy mennyiségű adat gyors titkosításához és visszafejtéséhez egy egyszerű elméleti modell szerint:

- A rendszer szimmetrikus titkosítási kulcsot használ a tárolóba írt adatok titkosításához.

- Ugyanazt a titkosítási kulcsot használják az adatok visszafejtésére, mint a memóriában való használatra.

- Az adatok particionálhatók, és az egyes partíciókhoz különböző kulcsok használhatók.

- A kulcsokat biztonságos helyen kell tárolni identitásalapú hozzáférés-vezérlési és naplózási szabályzatokkal. A biztonságos helyeken kívül tárolt adattitkosítási kulcsok biztonságos helyen tárolt kulcstitkosítási kulccsal vannak titkosítva.

A gyakorlatban a kulcskezelési és vezérlési forgatókönyvek, valamint a skálázási és rendelkezésre állási garanciák további szerkezeteket igényelnek. A Microsoft Azure Encryption at Rest fogalmait és összetevőit az alábbiakban ismertetjük.

A inaktív titkosítás célja

A inaktív adatok titkosítása védelmet nyújt a tárolt (inaktív) adatok számára. A inaktív adatok elleni támadások közé tartozik az adatok tárolására szolgáló hardver fizikai elérésének megkísérlése, majd a tárolt adatok veszélyeztetése. Ilyen támadás esetén előfordulhat, hogy a kiszolgáló merevlemezét helytelenül kezelték a karbantartás során, így a támadó eltávolíthatta a merevlemezt. Később a támadó egy számítógépbe helyezte a merevlemezt, hogy megpróbálja elérni az adatokat.

A inaktív titkosítás célja, hogy megakadályozza a támadót abban, hogy hozzáférjen a titkosítatlan adatokhoz, biztosítva, hogy az adatok titkosítva legyenek a lemezen. Ha egy támadó titkosított adatokat tartalmazó merevlemezt szerez be, de nem a titkosítási kulcsokat, a támadónak le kell győznie a titkosítást az adatok olvasásához. Ez a támadás sokkal összetettebb és erőforrás-felhasználású, mint a titkosítatlan adatok elérése egy merevlemezen. Emiatt a inaktív adatok titkosítása erősen ajánlott, és számos szervezet számára kiemelt követelmény.

A inaktív adatok titkosítására a szervezet adatszabályozási és megfelelőségi erőfeszítései is szükség lehet. Az olyan iparági és kormányzati szabályozások, mint a HIPAA, a PCI és a FedRAMP, konkrét biztosítékokat határoznak meg az adatvédelmi és titkosítási követelmények tekintetében. A inaktív adatok titkosítása kötelező intézkedés néhány előírásnak való megfeleléshez. A FiPS 140-2 ellenőrzés Microsoft általi megközelítéséről további információt a Federal Information Processing Standard (FIPS) 140–2. kiadványában talál.

A megfelelőség és a szabályozási követelmények teljesítése mellett a inaktív titkosítás mélységi védelmet is biztosít. A Microsoft Azure megfelelő platformot biztosít a szolgáltatásokhoz, alkalmazásokhoz és adatokhoz. Emellett átfogó létesítmény- és fizikai biztonságot, adathozzáférés-vezérlést és naplózást is biztosít. Fontos azonban további "átfedésben lévő" biztonsági intézkedéseket biztosítani, ha a többi biztonsági intézkedés egyike meghibásodik, és a inaktív titkosítás ilyen biztonsági intézkedést biztosít.

A Microsoft elkötelezte magát amellett, hogy a felhőszolgáltatásokban inaktív állapotban lévő titkosítást használ, és az ügyfelek számára lehetővé téve a titkosítási kulcsok és a kulcshasználat naplóinak ellenőrzését. Emellett a Microsoft alapértelmezés szerint az összes inaktív ügyféladat titkosításán dolgozik.

Azure Encryption a Rest Componentsben

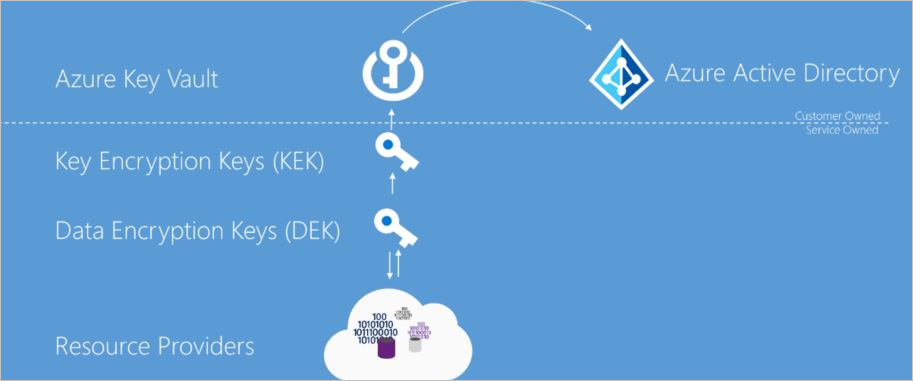

A korábban ismertetett módon a inaktív adatok titkosításának célja, hogy a lemezen tárolt adatok titkos titkosítási kulccsal legyenek titkosítva. Ennek a célnak a eléréséhez biztosítani kell a titkosítási kulcsok biztonságos létrehozását, tárolását, hozzáférés-vezérlését és kezelését. Bár a részletek eltérőek lehetnek, az Azure Services Rest-implementációk titkosítása az alábbi ábrán bemutatott kifejezésekben írható le.

Azure Key Vault

A titkosítási kulcsok tárolási helye és a kulcsok hozzáférés-vezérlése központi fontosságú egy inaktív modell titkosításához. A kulcsokat szigorúan biztonságosnak kell lenniük, de a megadott felhasználók kezelhetik, és elérhetőknek kell lenniük bizonyos szolgáltatások számára. Az Azure-szolgáltatások esetében az Azure Key Vault az ajánlott kulcstárolási megoldás, és a szolgáltatások közötti gyakori felügyeleti élményt nyújtja. A kulcsok kulcstartókban vannak tárolva és kezelve, és hozzáférést kaphatnak a kulcstartóhoz a felhasználók vagy szolgáltatások számára. Az Azure Key Vault támogatja a kulcsok létrehozását vagy az ügyfélkulcsok importálását az ügyfél által felügyelt titkosítási kulcsok forgatókönyveiben való használatra.

Microsoft Entra ID

Az Azure Key Vaultban tárolt kulcsok kezelésére vagy elérésére vonatkozó engedélyeket a Rest titkosítás és a visszafejtés titkosításához a Microsoft Entra-fiókok adhatják meg.

Borítéktitkosítás kulcshierarchiával

Egynél több titkosítási kulcsot használ a rendszer a rest-implementáció titkosításában. A titkosítási kulcs Azure Key Vaultban való tárolása biztosítja a kulcsok biztonságos elérését és központi kezelését. A titkosítási kulcsokhoz való helyi hozzáférés azonban hatékonyabb a tömeges titkosításhoz és visszafejtéshez, mint a Key Vault minden adatművelethez való használata, ami erősebb titkosítást és jobb teljesítményt tesz lehetővé. Az egyetlen titkosítási kulcs használatának korlátozása csökkenti a kulcs sérülésének kockázatát, valamint a kulcs cseréjének újratitkosításának költségét. Az Azure-titkosítás inaktív modellekben borítéktitkosítást használ, ahol egy kulcstitkosítási kulcs titkosítja az adattitkosítási kulcsot. Ez a modell egy kulcshierarchiát alkot, amely jobban képes kezelni a teljesítményt és a biztonsági követelményeket:

- Adattitkosítási kulcs (DEK) – Egy partíció vagy adatblokk titkosítására használt szimmetrikus AES256-kulcs, más néven egyszerűen adatkulcs. Egyetlen erőforrás több partícióval és számos adattitkosítási kulcssal rendelkezhet. Az egyes adatblokkok más kulccsal történő titkosítása megnehezíti a titkosítási elemzési támadásokat. Az adatok titkosítása és visszafejtése a szolgáltatásban helyi dekták megtartásával maximalizálja a teljesítményt.

- Kulcstitkosítási kulcs (KEK) – Az adattitkosítási kulcsok borítéktitkosítással történő titkosításához használt titkosítási kulcs, más néven burkolás. Olyan kulcstitkosítási kulcs használata, amely soha nem hagyja el a Key Vaultot, lehetővé teszi az adattitkosítási kulcsok titkosítását és vezérlését. A KEK-hez hozzáféréssel rendelkező entitás eltérhet a DEK-t igénylő entitástól. Az entitások a DEK-hoz való hozzáférés közvetítésével korlátozhatják az egyes DEK-k hozzáférését egy adott partícióhoz. Mivel a KEK szükséges a DEK-k visszafejtéséhez, az ügyfelek a KEK letiltásával kriptográfiailag törölhetik a DEK-okat és az adatokat.

Az erőforrás-szolgáltatók és az alkalmazáspéldányok metaadatokként tárolják a titkosított adattitkosítási kulcsokat. Ezeket az adattitkosítási kulcsokat csak a kulcstitkosítási kulcshoz hozzáféréssel rendelkező entitás tudja visszafejteni. A kulcstároló különböző modelljei támogatottak. További információ: adattitkosítási modellek.

Inaktív titkosítás a Microsoft felhőszolgáltatásaiban

A Microsoft Cloud-szolgáltatásokat mindhárom felhőmodellben használják: IaaS, PaaS, SaaS. Az alábbiakban példákat talál arra, hogyan illeszkednek az egyes modellekhez:

- Szoftverszolgáltatások, más néven szoftverszolgáltatás vagy SaaS, amelyek a felhő által biztosított alkalmazásokkal rendelkeznek, például a Microsoft 365-tel.

- Platformszolgáltatások, amelyekben az ügyfelek a felhőt használják például a tároláshoz, az elemzéshez és a service bus funkcióihoz az alkalmazásaikban.

- Infrastruktúra-szolgáltatások vagy infrastruktúra szolgáltatásként (IaaS), amelyekben az ügyfél üzembe helyezi a felhőben üzemeltetett operációs rendszereket és alkalmazásokat, és esetleg más felhőszolgáltatásokat használ.

Inaktív titkosítás SaaS-ügyfelek számára

A szolgáltatott szoftver (SaaS) ügyfelei általában inaktív állapotban lévő titkosítással rendelkeznek, vagy minden szolgáltatásban elérhetők. A Microsoft 365 számos lehetőséget kínál az ügyfelek számára a inaktív titkosítás ellenőrzésére vagy engedélyezésére. További információ a Microsoft 365-szolgáltatásokról: Titkosítás a Microsoft 365-ben.

Inaktív titkosítás PaaS-ügyfelek számára

A szolgáltatásként nyújtott platform (PaaS) ügyféladatai általában egy tárolási szolgáltatásban, például a Blob Storage-ban találhatók, de gyorsítótárazhatók vagy tárolhatók is az alkalmazás-végrehajtási környezetben, például egy virtuális gépen. Az Ön számára elérhető inaktív beállítások titkosításának megtekintéséhez vizsgálja meg az adattitkosítási modelleket: a használt tároló- és alkalmazásplatformok támogatási szolgáltatási táblázatát .

Inaktív titkosítás az IaaS-ügyfelek számára

A szolgáltatásként nyújtott infrastruktúra (IaaS) ügyfelei számos szolgáltatást és alkalmazást használhatnak. Az IaaS-szolgáltatások az Azure Disk Encryption használatával engedélyezhetik a inaktív titkosítást az Azure által üzemeltetett virtuális gépeiken és virtuális merevlemezeiken.

Titkosított tárolás

A PaaS-hez hasonlóan az IaaS-megoldások más Azure-szolgáltatásokat is használhatnak, amelyek inaktív állapotban titkosított adatokat tárolnak. Ezekben az esetekben engedélyezheti a inaktív állapotú titkosítás támogatását az egyes felhasznált Azure-szolgáltatásoknak megfelelően. Az adattitkosítási modellek: a támogató szolgáltatások táblázata számba adja a fő tárolási, szolgáltatási és alkalmazásplatformokat, valamint a támogatott rest-titkosítási modellt.

Titkosított számítás

A felügyelt lemezek, pillanatképek és rendszerképek a Storage Service Encryption szolgáltatás által felügyelt kulccsal vannak titkosítva. A teljesebb rest-titkosítási megoldás biztosítja, hogy az adatok soha ne maradnak titkosítatlan formában. A virtuális gépen tárolt adatok feldolgozása során az adatok megőrizhetők a Windows-lapfájlban vagy a Linux-felcserélési fájlban, összeomlási memóriaképben vagy egy alkalmazásnaplóban. Annak érdekében, hogy ezek az adatok inaktív állapotban legyenek titkosítva, az IaaS-alkalmazások Azure Disk Encryptiont használhatnak Egy Azure IaaS virtuális gépen (Windows vagy Linux) és virtuális lemezen.

Egyéni titkosítás inaktív állapotban

Javasoljuk, hogy amikor csak lehetséges, az IaaS-alkalmazások az Azure Disk Encryptiont és a Rest-titkosítást használják, amelyet bármely felhasznált Azure-szolgáltatás biztosít. Bizonyos esetekben, például a szabálytalan titkosítási követelmények vagy a nem Azure-alapú tárolók esetében előfordulhat, hogy egy IaaS-alkalmazás fejlesztőjének saját maga kell implementálnia a titkosítást. Az IaaS-megoldások fejlesztői bizonyos Azure-összetevők kihasználásával jobban integrálhatók az Azure-felügyelettel és az ügyfelek elvárásaival. A fejlesztőknek az Azure Key Vault szolgáltatással kell biztonságos kulcstárolót biztosítaniuk, valamint konzisztens kulcskezelési lehetőségeket kell biztosítaniuk ügyfeleiknek a legtöbb Azure-platformszolgáltatáshoz. Emellett az egyéni megoldásoknak azure-beli felügyeltszolgáltatás-identitásokat kell használniuk ahhoz, hogy a szolgáltatásfiókok hozzáférhessenek a titkosítási kulcsokhoz. Az Azure Key Vaulttal és a felügyelt szolgáltatásidentitásokkal kapcsolatos fejlesztői információkért tekintse meg a hozzájuk tartozó SDK-kat.

Azure-erőforrás-szolgáltatók titkosítási modell támogatása

A Microsoft Azure Services mindegyike egy vagy több inaktív modell titkosítását támogatja. Egyes szolgáltatások esetében azonban előfordulhat, hogy egy vagy több titkosítási modell nem alkalmazható. Az ügyfél által felügyelt kulcsforgatókönyveket támogató szolgáltatások esetében csak az Azure Key Vault által a kulcstitkosítási kulcsokhoz támogatott kulcstípusok egy részét támogathatják. Emellett a szolgáltatások különböző ütemezésekben adhatnak ki támogatást ezekhez a forgatókönyvekhez és kulcstípusokhoz. Ez a szakasz az írás időpontjában az inaktív állapotban lévő titkosítást ismerteti az egyes főbb Azure-adattárolási szolgáltatások esetében.

Azure-lemeztitkosítás

Az Azure Infrastructure as a Service (IaaS) funkcióit használó ügyfelek az Azure Disk Encryption használatával képesek inaktív állapotban titkosítást elérni az IaaS virtuális gépeik és lemezeik számára. Az Azure Disk titkosításáról további információt a Linux rendszerű virtuális gépekhez készült Azure Disk Encryption vagy a Windows rendszerű virtuális gépekHez készült Azure Disk Encryption című témakörben talál.

Azure Storage

Minden Azure Storage-szolgáltatás (Blob Storage, Queue Storage, Table Storage és Azure Files) támogatja a kiszolgálóoldali titkosítást inaktív állapotban; egyes szolgáltatások emellett támogatják az ügyfél által kezelt kulcsokat és az ügyféloldali titkosítást.

- Kiszolgálóoldal: Minden Azure Storage-szolgáltatás alapértelmezés szerint engedélyezi a kiszolgálóoldali titkosítást szolgáltatás által felügyelt kulcsok használatával, amely az alkalmazás számára transzparens. További információk: Azure Storage Service Encryption inaktív adatokhoz. Az Azure Blob Storage és az Azure Files az RSA 2048 bites, ügyfél által felügyelt kulcsait is támogatja az Azure Key Vaultban. További információ: Storage Service Encryption ügyfél által felügyelt kulcsokkal az Azure Key Vaultban.

- Ügyféloldali: Az Azure-blobok, táblák és üzenetsorok támogatják az ügyféloldali titkosítást. Ügyféloldali titkosítás használatakor az ügyfelek titkosítják az adatokat, és titkosított blobként töltik fel az adatokat. A kulcskezelést az ügyfél végzi. További információ: Ügyféloldali titkosítás és Azure Key Vault a Microsoft Azure Storage-hoz.

Azure SQL Database

Az Azure SQL Database jelenleg támogatja a inaktív titkosítást a Microsoft által felügyelt szolgáltatásoldali és ügyféloldali titkosítási forgatókönyvekhez.

A kiszolgálótitkosítás támogatása jelenleg a transzparens adattitkosítás nevű SQL-szolgáltatáson keresztül érhető el. Ha egy Azure SQL Database-ügyfél engedélyezi a TDE-t, a rendszer automatikusan létrehozza és kezeli a kulcsokat. A inaktív titkosítás az adatbázis és a kiszolgáló szintjén engedélyezhető. 2017 júniusától a transzparens adattitkosítás (TDE) alapértelmezés szerint engedélyezve van az újonnan létrehozott adatbázisokon. Az Azure SQL Database támogatja az RSA 2048 bites, ügyfél által felügyelt kulcsokat az Azure Key Vaultban. További információ: transzparens adattitkosítás az Azure SQL Database és az Adattárház saját kulcsának támogatásával.

Az Azure SQL Database-adatok ügyféloldali titkosítása az Always Encrypted funkcióval támogatott. Az Always Encrypted az ügyfél által létrehozott és tárolt kulcsot használja. Az ügyfelek a főkulcsot windowsos tanúsítványtárolóban, Azure Key Vaultban vagy helyi hardveres biztonsági modulban tárolhatják. Az SQL Server Management Studio használatával az SQL-felhasználók kiválaszthatják, hogy melyik oszlop titkosításához melyik kulcsot szeretnék használni.

Conclusion

Az Azure Servicesben tárolt ügyféladatok védelme rendkívül fontos a Microsoft számára. Minden Azure-beli üzemeltetett szolgáltatás elkötelezett a titkosítás biztosítása mellett a Rest-beállításoknál. Az Azure-szolgáltatások támogatják a szolgáltatás által felügyelt kulcsokat, az ügyfél által felügyelt kulcsokat vagy az ügyféloldali titkosítást. Az Azure-szolgáltatások széles körben növelik a inaktív adatok titkosítását, és a következő hónapokban új lehetőségeket terveznek előzetes verzióra és általános rendelkezésre állásra.

Következő lépések

- A szolgáltatás által felügyelt kulcsokról és az ügyfél által felügyelt kulcsokról további információt az adattitkosítási modellekben talál.

- Megtudhatja, hogyan használja az Azure a kettős titkosítást az adatok titkosításával kapcsolatos fenyegetések enyhítésére.

- Ismerje meg, mit tesz a Microsoft a hardver- és belsővezérlőprogram-buildelési, integrációs, üzemeltetési és javítási folyamatokon áthaladó gazdagépek platformintegritásának és biztonságának biztosítása érdekében.