Az Azure Files hálózatkezelési szempontjai

Az Azure-fájlmegosztásokat a nyilvános internethez elérhető végponton keresztül, egy vagy több privát végponton keresztül érheti el a hálózat(ok)on, vagy az Azure-fájlmegosztás helyszíni gyorsítótárazásával az Azure File Synctel (csak SMB-fájlmegosztások esetén). Ez a cikk azt ismerteti, hogyan konfigurálhatja az Azure Filest nyilvános és/vagy privát végpontokon keresztüli közvetlen hozzáférésre. Ha tudni szeretné, hogyan gyorsítótárazhatja a helyszíni Azure-fájlmegosztást az Azure File Synctel, olvassa el az Azure File Sync bemutatása című témakört.

Javasoljuk, hogy az útmutató elolvasása előtt olvassa el az Azure Files üzembe helyezésének tervezését.

Az Azure-fájlmegosztások közvetlen elérése gyakran további megfontolandó szempontokat igényel a hálózatkezeléssel kapcsolatban:

Az SMB-fájlmegosztások a 445-ös porton keresztül kommunikálnak, amelyet számos szervezet és internetszolgáltató blokkol a kimenő (internetes) forgalom számára. Ez a gyakorlat az SMB protokoll elavult és nem internetes biztonságos verzióival kapcsolatos régi biztonsági útmutatásból ered. Bár az SMB 3.x egy internetbiztos protokoll, előfordulhat, hogy a szervezeti vagy internetszolgáltatói szabályzatok nem módosíthatók. Ezért az SMB-fájlmegosztások csatlakoztatásához gyakran további hálózati konfigurációra van szükség az Azure-on kívül.

Az NFS-fájlmegosztások hálózati szintű hitelesítésre támaszkodnak, ezért csak korlátozott hálózatokon keresztül érhetők el. Az NFS-fájlmegosztások használatához mindig szükség van bizonyos szintű hálózati konfigurációra.

Az Azure Files nyilvános és privát végpontjainak konfigurálása az Azure Files legfelső szintű felügyeleti objektumán, az Azure Storage-fiókon történik. A tárfiókok olyan felügyeleti szerkezetek, amelyek egy megosztott tárolókészletet jelölnek, amelyben több Azure-fájlmegosztást is üzembe helyezhet, valamint más Azure Storage-szolgáltatások, például blobtárolók vagy üzenetsorok tárolási erőforrásait.

Ez a videó egy útmutató és bemutató arról, hogyan teheti biztonságosan elérhetővé az Azure-fájlmegosztásokat közvetlenül az információs dolgozók és alkalmazások számára öt egyszerű lépésben. Az alábbi szakaszok hivatkozásokat és további kontextust biztosítanak a videóban hivatkozott dokumentációhoz. Vegye figyelembe, hogy az Azure Active Directory mostantól Microsoft Entra-azonosító. További információ: Az Azure AD új neve.

A következőre érvényes:

| Fájlmegosztás típusa | SMB | NFS |

|---|---|---|

| Standard szintű fájlmegosztások (GPv2), LRS/ZRS | ||

| Standard szintű fájlmegosztások (GPv2), GRS/GZRS | ||

| Prémium fájlmegosztások (FileStorage), LRS/ZRS |

Biztonságos átvitel

Alapértelmezés szerint az Azure Storage-fiókok biztonságos átvitelt igényelnek, függetlenül attól, hogy az adatok a nyilvános vagy a privát végponton keresztül érhetők el. Az Azure Files esetében a rendszer kikényszeríti a biztonságos átvitelre vonatkozó beállítást az Azure-fájlmegosztásokon tárolt adatokhoz való minden protokollhoz való hozzáféréshez, beleértve az SMB-t, az NFS-t és a FileREST-et. A titkosítatlan forgalom engedélyezéséhez letilthatja a biztonságos átvitelt igénylő beállítást. Az Azure Portalon ez a beállítás a REST API-műveletek biztonságos átvitelének megköveteléseként is jelenhet meg.

Az SMB, az NFS és a FileREST protokollok viselkedése némileg eltérő a biztonságos átvitel megkövetelése tekintetében:

Ha a tárfiókon engedélyezve van a biztonságos átvitel , a tárfiók összes SMB-fájlmegosztásához az SMB-ügyfél és az Azure Files közötti elérhető/szükséges titkosítási egyeztetéstől függően az SMB 3.x protokollra lesz szükség az AES-128-CCM, az AES-128-GCM vagy az AES-256-GCM titkosítási algoritmusokkal. Az SMB biztonsági beállításaival válthatja ki, hogy mely SMB-titkosítási algoritmusok engedélyezettek. A biztonságos átvitelre vonatkozó beállítás letiltásával az SMB 2.1 és az SMB 3.x csatlakoztatás titkosítás nélkül is engedélyezhető.

Az NFS-fájlmegosztások nem támogatják a titkosítási mechanizmust, ezért ahhoz, hogy az NFS protokollt használva hozzáférhessen egy Azure-fájlmegosztáshoz, le kell tiltania a tárfiók biztonságos átvitelére vonatkozó igényt.

Ha biztonságos átvitelre van szükség, a FileREST protokoll csak HTTPS-lel használható. A FileREST jelenleg csak SMB-fájlmegosztásokon támogatott.

Feljegyzés

Az ügyfél és az Azure Storage-fiók közötti kommunikáció a Transport Layer Security (TLS) használatával van titkosítva. Az Azure Files az SSL Olyan Windows-implementációjára támaszkodik, amely nem OpenSSL-alapú, ezért nem érhető el az OpenSSL-hez kapcsolódó biztonsági rések számára.

Nyilvános végpont

A tárfiókon belüli Azure-fájlmegosztások nyilvános végpontja egy internetes végpont. A nyilvános végpont egy tárfiók alapértelmezett végpontja, de igény szerint le is tiltható.

Az SMB, az NFS és a FileREST protokollok mind használhatják a nyilvános végpontot. A hozzáférésre azonban némileg eltérő szabályok vonatkoznak:

Az SMB-fájlmegosztások a világ bármely pontjáról elérhetők a tárfiók nyilvános végpontján keresztül, az SMB 3.x titkosítással. Ez azt jelenti, hogy a hitelesített kérések, például a felhasználó bejelentkezési identitása által engedélyezett kérések biztonságosan származhatnak az Azure-régión belülről vagy kívülről. Ha az SMB 2.1 vagy az SMB 3.x titkosítás nélküli használata szükséges, két feltételnek kell teljesülnie:

- A tárfiók biztonságos átvitelre vonatkozó beállítását le kell tiltani.

- A kérésnek az Azure-régión belülről kell származnia. Ahogy korábban említettük, a titkosított SMB-kérések bárhonnan, az Azure-régión belül vagy kívül engedélyezettek.

Az NFS-fájlmegosztások akkor és csak akkor érhetők el a tárfiók nyilvános végpontjáról, ha a tárfiók nyilvános végpontja szolgáltatásvégpontokat használó adott virtuális hálózatokra korlátozódik. A szolgáltatásvégpontokra vonatkozó további információkért tekintse meg a nyilvános végpont tűzfalbeállításait.

A FileREST elérhető a nyilvános végponton keresztül. Ha biztonságos átvitelre van szükség, a rendszer csak HTTPS-kéréseket fogad el. Ha a biztonságos átvitel le van tiltva, a nyilvános végpont a forrástól függetlenül elfogadja a HTTP-kéréseket.

Nyilvános végpont tűzfalbeállításai

A tárfiók tűzfala korlátozza a tárfiók nyilvános végponthoz való hozzáférését. A tárfiók tűzfalával korlátozhatja a hozzáférést bizonyos IP-címekhez/IP-címtartományokhoz, adott virtuális hálózatokhoz, vagy teljes mértékben letilthatja a nyilvános végpontot.

Ha a nyilvános végpont forgalmát egy vagy több virtuális hálózatra korlátozza, a virtuális hálózat szolgáltatásvégpontoknak nevezett képességét használja. Az Azure Files szolgáltatásvégpontjára irányuló kérelmek továbbra is a tárfiók nyilvános IP-címére kerülnek; A hálózati réteg azonban további ellenőrzést végez a kérelemen annak ellenőrzésére, hogy az egy engedélyezett virtuális hálózatról származik-e. Az SMB, az NFS és a FileREST protokollok támogatják a szolgáltatásvégpontokat. Az SMB-vel és a FileREST-szel ellentétben azonban az NFS-fájlmegosztások csak szolgáltatásvégpont használatával érhetők el a nyilvános végponttal.

A tárfiók tűzfalának konfigurálásáról további információt az Azure Storage-tűzfalak és virtuális hálózatok konfigurálásáról talál.

Nyilvános végpont hálózati útválasztása

Az Azure Files több hálózati útválasztási lehetőséget is támogat. Az alapértelmezett beállítás, a Microsoft routing minden Azure Files-konfigurációval működik. Az internetes útválasztási lehetőség nem támogatja az AD-tartományok csatlakoztatási forgatókönyveit vagy az Azure File Syncet.

Privát végpontok

A tárfiók alapértelmezett nyilvános végpontja mellett az Azure Files egy vagy több privát végpontot is kínál. A privát végpontok olyan végpontok, amelyek csak egy Azure-beli virtuális hálózaton belül érhetők el. Amikor privát végpontot hoz létre a tárfiókhoz, a tárfiók egy privát IP-címet kap a virtuális hálózat címteréből, hasonlóan ahhoz, ahogyan egy helyszíni fájlkiszolgáló vagy NAS-eszköz megkapja az IP-címet a helyszíni hálózat dedikált címterén belül.

Egy egyéni privát végpont egy adott Azure-beli virtuális hálózati alhálózathoz van társítva. Egy tárfiók több virtuális hálózaton is rendelkezhet privát végpontokkal.

A privát végpontok az Azure Files szolgáltatással történő használatával a következőket teszi lehetővé:

- Biztonságos csatlakozás az Azure-beli fájlmegosztásokhoz a helyszíni hálózatokról VPN vagy egy privát társhálózatos ExpressRoute-kapcsolat segítségével.

- Az Azure-fájlmegosztások megvédése a tárfiók tűzfalának oly módon történő konfigurálásával, hogy az letiltsa a nyilvános végpont minden kapcsolatát. A privát végpontok létrehozása alapértelmezés szerint nem blokkolja a nyilvános végponttal létesített kapcsolatokat.

- A virtuális hálózat biztonságának növelése a virtuális hálózat (és a társhálózati határok) adatszivárgásának letiltásával.

Privát végpont létrehozásához lásd : Privát végpontok konfigurálása az Azure Fileshoz.

Forgalom bújtatása virtuális magánhálózaton vagy ExpressRoute-on keresztül

Ha magánvégpontok használatával szeretné elérni a helyszíni SMB- vagy NFS-fájlmegosztásokat, létre kell hoznia egy hálózati alagutat a helyszíni hálózat és az Azure között. A virtuális hálózatok vagy virtuális hálózatok hasonlóak a hagyományos helyszíni hálózatokhoz. Az Azure Storage-fiókhoz vagy egy Azure-beli virtuális géphez hasonlóan a virtuális hálózat egy Azure-erőforrás, amely egy erőforráscsoportban van üzembe helyezve.

Az Azure Files a következő mechanizmusokat támogatja a helyszíni munkaállomások és -kiszolgálók, valamint az Azure SMB/NFS-fájlmegosztások közötti forgalom bújtatásához:

- Azure VPN Gateway: A VPN-átjáró egy adott típusú virtuális hálózati átjáró, amely titkosított forgalmat küld egy Azure-beli virtuális hálózat és egy másik hely (például helyszíni) között az interneten keresztül. Az Azure VPN Gateway egy Azure-erőforrás, amely egy tárfiók vagy más Azure-erőforrás mellett egy erőforráscsoportban is üzembe helyezhető. A VPN-átjárók két különböző típusú kapcsolatot tehetnek elérhetővé:

- Pont–hely (P2S) VPN Gateway-kapcsolatok , amelyek az Azure és egy egyéni ügyfél közötti VPN-kapcsolatok. Ez a megoldás elsősorban olyan eszközök esetében hasznos, amelyek nem részei a szervezet helyszíni hálózatának. Gyakori használati eset azoknak a távmunkásoknak, akik otthonról, kávézóból vagy szállodából szeretnék csatlakoztatni azure-fájlmegosztásukat. P2S VPN-kapcsolat Azure Files-kapcsolattal való használatához minden csatlakozni kívánt ügyfélhez P2S VPN-kapcsolatot kell konfigurálnia. Lásd: Pont–hely (P2S) VPN konfigurálása Windows rendszeren az Azure Fileshoz való használatra, valamint pont–hely (P2S) VPN konfigurálása Linuxon az Azure Fileshoz való használatra.

- Helyek közötti (S2S) VPN, amely az Azure és a szervezet hálózata közötti VPN-kapcsolatok. Az S2S VPN-kapcsolat lehetővé teszi, hogy a vpn-kapcsolatot egyszer konfigurálja a szervezet hálózatán üzemeltetett VPN-kiszolgálóhoz vagy eszközhöz, ahelyett, hogy konfigurálja a kapcsolatot minden olyan ügyféleszközhöz, amelyhez hozzá kell férnie az Azure-fájlmegosztáshoz. Lásd: Helyek közötti (S2S) VPN konfigurálása az Azure Fileshoz való használatra.

- ExpressRoute, amely lehetővé teszi egy meghatározott útvonal létrehozását az Azure és a helyszíni hálózat között, amely nem lépi át az internetet. Mivel az ExpressRoute dedikált útvonalat biztosít a helyszíni adatközpont és az Azure között, az ExpressRoute hasznos lehet a hálózati teljesítmény szempontjából. Az ExpressRoute akkor is jó választás, ha a szervezet szabályzata vagy szabályozási követelményei determinisztikus elérési utat igényelnek a felhőbeli erőforrásokhoz.

Feljegyzés

Bár javasoljuk, hogy magánvégpontok használatával segítse a helyszíni hálózat Azure-ba való kiterjesztését, technikailag lehetséges a nyilvános végpontra irányítani a VPN-kapcsolaton keresztül. Ehhez azonban a tárfiókot kiszolgáló Azure Storage-fürt nyilvános végpontjának IP-címének szigorú kódolása szükséges. Mivel a tárfiókok bármikor áthelyezhetők a tárolófürtök között, és gyakran új fürtöket adnak hozzá és távolítanak el, ehhez az összes lehetséges Azure Storage-IP-cím rendszeres, szigorú kódolása szükséges az útválasztási szabályokba.

DNS-konfiguráció

Privát végpont létrehozásakor alapértelmezés szerint létrehozunk egy (vagy egy meglévő) privát DNS-zónát is, amely megfelel az privatelink altartománynak. Szigorúan véve a privát DNS-zóna létrehozásához nincs szükség privát végpont használatára a tárfiókhoz. Általában azonban erősen ajánlott, és kifejezetten szükséges az Azure-fájlmegosztás Active Directory-felhasználónévvel való csatlakoztatásához vagy a FileREST API-ból való eléréséhez.

Feljegyzés

Ez a cikk a tárfiók DNS-utótagját használja az Azure nyilvános régióihoz. core.windows.net Ez a kommentár olyan Azure Szuverén felhőkre is vonatkozik, mint az Azure US Government felhő és a 21Vianet-felhő által üzemeltetett Microsoft Azure – csak cserélje le a környezetének megfelelő utótagokat.

A privát DNS-zónában létrehozunk egy A rekordot storageaccount.privatelink.file.core.windows.net és egy CNAME rekordot a tárfiók normál nevéhez, amely a mintát storageaccount.file.core.windows.netköveti. Mivel az Azure privát DNS-zónája csatlakozik a privát végpontot tartalmazó virtuális hálózathoz, a DNS-konfigurációt úgy figyelheti meg, hogy meghívja a Resolve-DnsName parancsmagot a PowerShellből egy Azure-beli virtuális gépen (alternatív megoldásként nslookup Windows és Linux rendszeren):

Resolve-DnsName -Name "storageaccount.file.core.windows.net"

Ebben a példában a tárfiók storageaccount.file.core.windows.net a privát végpont privát IP-címére oldódik fel, amely történetesen az .192.168.0.4

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows. CNAME 29 Answer csostoracct.privatelink.file.core.windows.net

net

Name : storageaccount.privatelink.file.core.windows.net

QueryType : A

TTL : 1769

Section : Answer

IP4Address : 192.168.0.4

Name : privatelink.file.core.windows.net

QueryType : SOA

TTL : 269

Section : Authority

NameAdministrator : azureprivatedns-host.microsoft.com

SerialNumber : 1

TimeToZoneRefresh : 3600

TimeToZoneFailureRetry : 300

TimeToExpiration : 2419200

DefaultTTL : 300

Ha ugyanazt a parancsot futtatja a helyszínen, látni fogja, hogy ugyanaz a tárfióknév a tárfiók nyilvános IP-címére lesz feloldva. Ilyen például storageaccount.file.core.windows.net a CNAME rekord storageaccount.privatelink.file.core.windows.net, amely viszont a tárfiókot üzemeltető Azure Storage-fürt CNAME rekordja:

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows. CNAME 60 Answer storageaccount.privatelink.file.core.windows.net

net

storageaccount.privatelink.file.c CNAME 60 Answer file.par20prdstr01a.store.core.windows.net

ore.windows.net

Name : file.par20prdstr01a.store.core.windows.net

QueryType : A

TTL : 60

Section : Answer

IP4Address : 52.239.194.40

Ez azt a tényt tükrözi, hogy a tárfiók a nyilvános végpontot és egy vagy több privát végpontot is elérhetővé teheti. Annak érdekében, hogy a tárfiók neve feloldódjon a privát végpont privát IP-címére, módosítania kell a konfigurációt a helyszíni DNS-kiszolgálókon. Ez többféleképpen is elvégezhető:

- Az ügyfelek gazdagépfájljának módosítása a kívánt privát végpont privát IP-címére való feloldás érdekében

storageaccount.file.core.windows.net. Ez éles környezetekben erősen elriasztja, mivel ezeket a módosításokat minden olyan ügyfélen végre kell tennie, amely csatlakoztatni szeretné az Azure-fájlmegosztásokat, és a tárfiók vagy a privát végpont módosításai nem lesznek automatikusan kezelve. - A rekord

storageaccount.file.core.windows.netlétrehozása a helyszíni DNS-kiszolgálókon. Ennek az az előnye, hogy a helyszíni környezetben lévő ügyfelek automatikusan fel tudják oldani a tárfiókot anélkül, hogy minden ügyfelet konfigurálnia kellene. Ez a megoldás azonban hasonlóan törékeny a gazdagépfájl módosításához, mert a módosítások nem jelennek meg. Bár ez a megoldás törékeny, egyes környezetekhez ez lehet a legjobb választás. - A zóna továbbítása a

core.windows.nethelyszíni DNS-kiszolgálókról az Azure privát DNS-zónába. Az Azure privát DNS-gazdagépe egy speciális IP-címen (168.63.129.16) keresztül érhető el, amely csak az Azure privát DNS-zónához csatolt virtuális hálózatokon belül érhető el. A korlátozás megkerüléséhez további DNS-kiszolgálókat is futtathat a virtuális hálózaton belül, amelyek továbbhaladnakcore.windows.netaz Azure privát DNS-zónájára. A beállítás egyszerűsítése érdekében olyan PowerShell-parancsmagokat biztosítunk, amelyek automatikusan üzembe helyezik a DNS-kiszolgálókat az Azure-beli virtuális hálózaton, és igény szerint konfigurálják őket. A DNS-továbbítás beállításának megismeréséhez tekintse meg a DNS konfigurálása az Azure Files használatával című témakört.

SMB QUIC-en keresztül

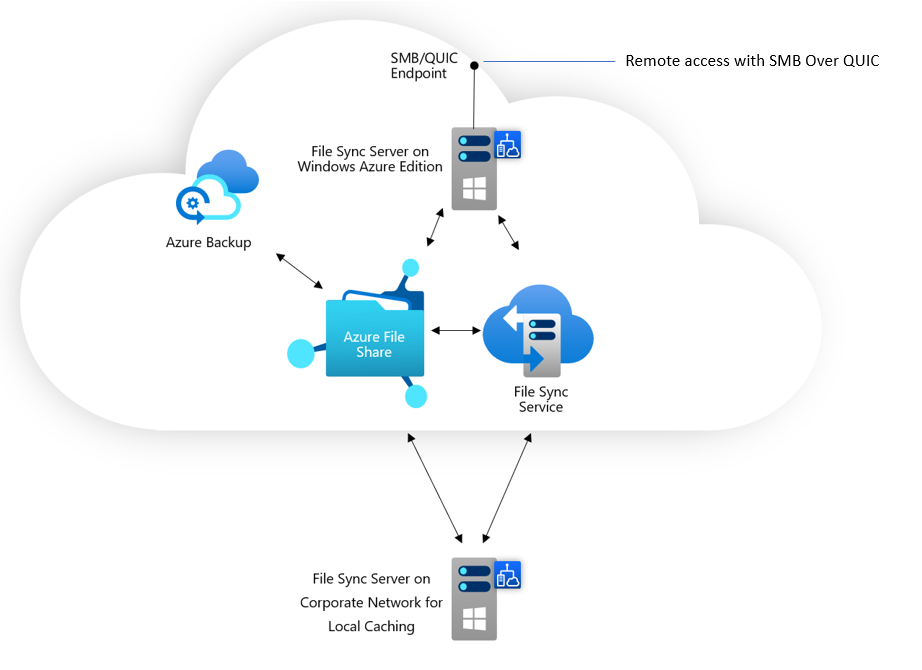

A Windows Server 2022 Azure Edition támogatja a QUIC nevű új átviteli protokollt a fájlkiszolgálói szerepkör által biztosított SMB-kiszolgálóhoz. A QUIC az UDP-re épülő TCP helyettesítése, amely számos előnyt biztosít a TCP-vel szemben, miközben megbízható átviteli mechanizmust biztosít. Az SMB protokoll egyik fő előnye, hogy a 445-ös port használata helyett minden átvitel a 443-as porton keresztül történik, amely széles körben nyitott kimenő forgalom a HTTPS támogatásához. Ez gyakorlatilag azt jelenti, hogy a QUIC-en keresztüli SMB egy "SMB VPN"-t kínál a nyilvános interneten keresztüli fájlmegosztáshoz. A Windows 11 egy SMB-vel rendelkezik a QUIC-kompatibilis ügyfélen keresztül.

Az Azure Files jelenleg nem támogatja közvetlenül az SMB-t a QUIC-n keresztül. Az Azure-fájlmegosztásokhoz azonban a Windows Serveren futó Azure File Syncen keresztül férhet hozzá, ahogyan az alábbi ábrán látható. Ez azt is lehetővé teszi, hogy az Azure File Sync gyorsítótárazza a helyszíni vagy a különböző Azure-adatközpontokban is, hogy helyi gyorsítótárakat biztosítson az elosztott munkaerő számára. Erről a lehetőségről további információt az Azure File Sync és az SMB üzembe helyezése QUIC-en keresztül című témakörben talál.